namp使用方法

文章目录

- namp使用方法

- nmap工具是什么?

- nmap工具是用来干什么的?

- nmap扫描工具如何使用

- -A

- -sS

- -sP

- -p

- -sV

nmap工具是什么?

nmap是一款强大的网络扫描和安全审计工具,它可以帮助用户探测网络中存活的主机,扫描开放的端口,检测运行的服务和应用程序版本,甚至可以识别操作系统的类型等。

nmap的基本功能包括:探测一组主机是否在线;扫描指定的TCP或UDP端口,以确定它们的状态;侦测正在运行的应用程序版本;侦测操作系统类型和版本以及其他相关信息;并且可以根据这些信息生成网络拓扑图。

需要注意的是,虽然nmap是一款非常有用的工具,但它也可能被黑客利用来进行攻击。因此,在使用nmap时应该遵循相关的法律法规和道德规范。

nmap工具是用来干什么的?

nmap扫描工具可以用来帮助网络安全人员用来测试网段下的ip地址、开放端口、服务等功能,只能说功能强大

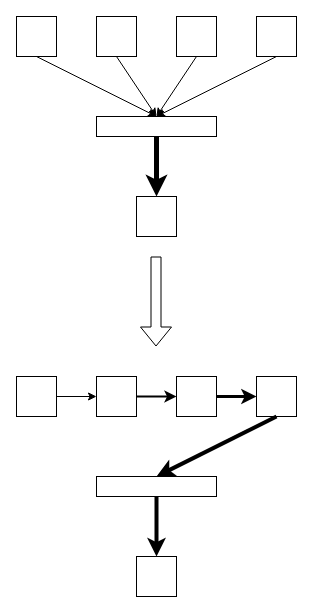

nmap扫描工具如何使用

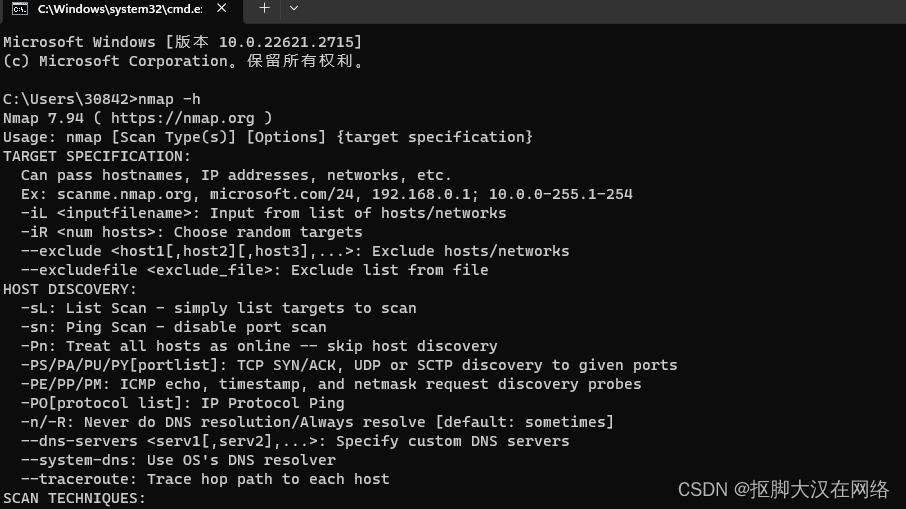

首先呢,要学会该工具的使用先学会一个参数 -h 他可以帮你快速了解这个工具的使用方法

这里有一个细节如果要扫描全网段的机器,根据自己网段的子网掩码加在后面就可以了 我这是24位的 192.168.182.0/24 或者直接 192.168.182.*

以下是一些参数介绍

看不懂没关系我已经帮大家翻译了

主机发现

iR 随机选择目标

-iL 从文件中加载IP地址

-sL 简单的扫描目标

-sn Ping扫描-禁用端口扫描

-Pn 将所有主机视为在在线,跳过主机发现

-PS[portlist] (TCP SYN ping) 需要root权限

-PA[portlist] (TCP ACK ping)

-PU[portlist] (UDP ping)

-PY [portlist] (SCTP ping)

-PE/PP/PM ICMP回显,时间戳和网络掩码请求探测

-PO[协议列表] IP协议Ping

-n/-R 从不执行DNS解析/始终解析[默认:有时]

--dns-servers 指定自定义DNS服务器

--system-dns 使用OS的dns服务器

--traceroute 跟踪到每个主机的跃点路径

扫描技术

-sS 使用TCP的SYN进行扫描

-sT 使用TCP进行扫描

-sA 使用TCP的ACK进行扫描

-sU UDP扫描

-sI Idle扫描

-sF FIN扫描

-b<FTP中继主机> FTP反弹扫描

端口规格和扫描顺序

-p 扫描指定端口

--exclude-ports 从扫描中排除指定端口

-f 快速模式-扫描比默认扫描更少的端口

-r 连续扫描端口-不随机化

--top-ports 扫描<number>最常用的端口

服务/版本探测

-sV 探测服务/版本信息

--version-intensity 设置版本扫描强度(0-9)

--version-all 尝试每个强度探测

--version-trace 显示详细的版本扫描活动(用于调试)

脚本扫描

-SC 等效于 --script=defult

--script = <lua scripts>,<lua scripts> 以逗号分隔的目录,脚本文件或脚本类别

--script-args = <n1=v1, n2=v2> 为脚本提供参数

--script-args-file=文件名 从文件名中加载脚本参数

--script-trace 显示发送和接受的所有数据

--script-updatedb 更新脚本数据库

--script-help=<lua scripts> 显示有关脚本的帮助

操作系统检测

-o 启用os检测

--osscan-limit 将os检测限制为可能的目标

--osscan-guess 推测操作系统检测结果

时间和性能

--host-timeout 设置超时时间

--scan-delay 设置探测之间的时间间隔

-T <0-5> 设置时间模板,值越小,IDS报警几率越低

--min-rate <int> 设置探测报文的发送速率

防火墙/IDS规避和欺骗

-f 报文分段

-s 欺骗源地址

-g 使用指定的本机端口

--proxies <url,port> 使用HTTP/SOCK4代理

-data<hex string> 想发送的数据包中追加自定义的负载

--data-string 将自定义的ACSII字符串附加到发送数据包中

--data-length 发送数据包时,附加随机数据

--spoof-mac MAC地址欺骗

--badsum 发送带有虚假TCP/UNP/STCP校验和的数据包

--blind-proxy 使用代理服务器进行盲扫描

--scanner-count 设置扫描器数量

输出

-oN 标准输出

-oX XMl输出

-oS script jlddi3

-oG grepable

-oA 同时输出三种主要格式

-v 信息详细级别

-d 调试级别

--packet-trace 跟踪发送和接收的报文

--reason 显示端口处于特殊状态的原因

--open 仅显示开放的端口

杂项

-6 启动Ipv6扫描

-A 启动Os检测,版本检测,脚本扫描和traceroute

-V 显示版本号

-h 帮助信息

这里面有详细的参数,我就介绍一点平时用到的

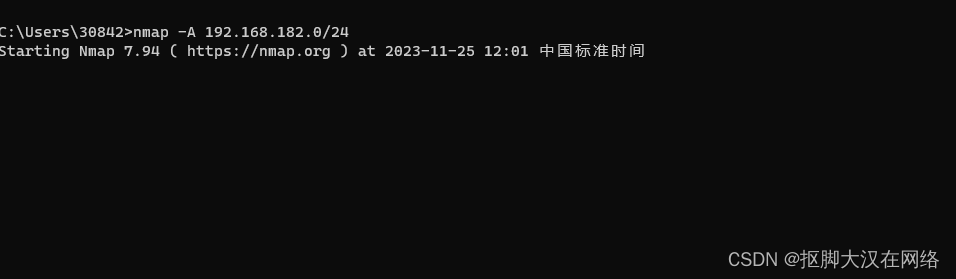

-A

优点:

一般进行扫描时大多数使用-A 这个参数概括比较广,扫描比较详细,几乎都能扫描到

缺点:

动静太大,一使用就会很快暴露自己,时间较长

使用方法 nmap -A ip

演示:

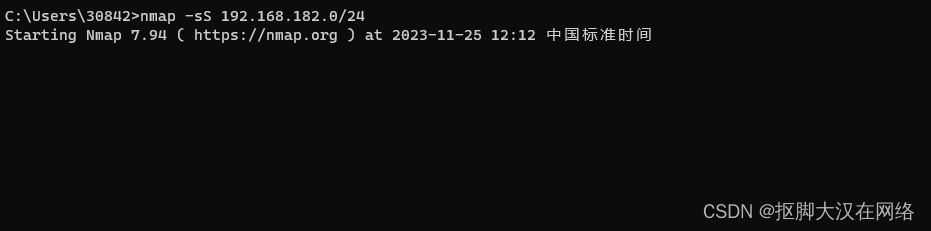

-sS

-sS参数是半连接扫描,根据三次握手的原理没当最后一步对方发送来建立连接的确认包时不给予回应从而达到不被记录

这个在红蓝对抗时多有体现

缺点就是 时间长 需要配合其他参数使用

使用方法 nmap -sS ip

演示:

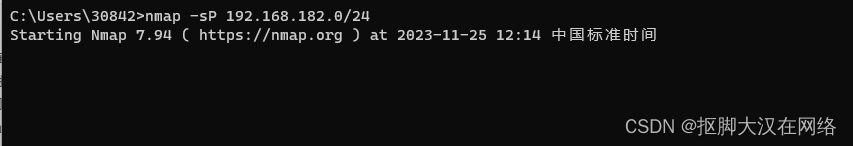

-sP

-sP参数的作用是用来探测网段下存活的机器

使用方法 nmap -sP ip

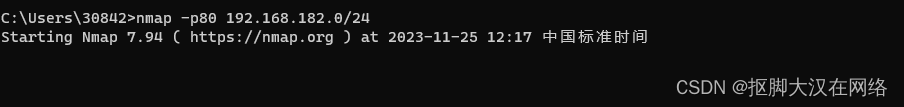

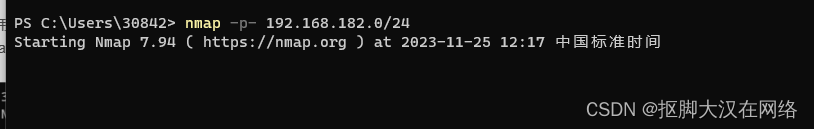

-p

-p 参数是用来指定端口的探测端口是否开启

这里有一个细节 可以使用-p- 进行全端口扫描这里

使用方法:nmap -p80 192.168.182.0/24

nmap -p- 192.168.182.0/24

演示 :

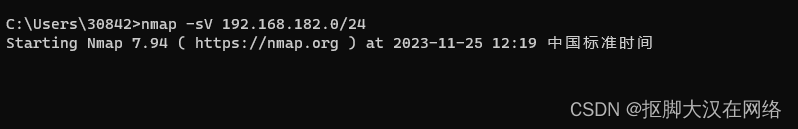

-sV

-sV该参数是用来探测目标所开放的服务和版本信息的,这个参数至关重要

使用方法:nmap -sV 192.168.182.0/24

演示:

![高级搜索-线段树[C/C++]](https://img-blog.csdnimg.cn/19ff19138926460c91cb9361a5ce7257.png)

![(4)BUUCTF-web-[极客大挑战 2019]EasySQL1](https://img-blog.csdnimg.cn/70a2b27224b744fe98b0df3f5152fc69.png)