为方便您的阅读,可点击下方蓝色字体,进行跳转↓↓↓

- 01 案例概述

- 02 攻击路径

- 03 防方思路

01 案例概述

这篇文章来自微信公众号“NearSec”,记录的某师傅接到一个hw项目,在充分授权的情况下,针对客户的系统进行渗透测试,通过文件上传以及文件任意读取漏洞获取服务器权限的案例。

记一次漏洞组合拳拿下内网【原文链接】

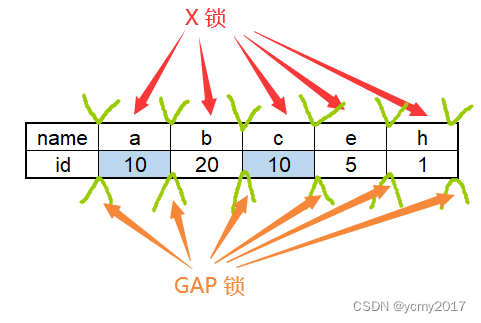

02 攻击路径

(1)攻击者的突破点是通过信息收集发现某站点登录页面未使用验证码且未限制口令错误次数,于是通过暴力破解成功登录一普通用户。

(2)登录系统后发现用户查看个人信息处存在越权漏洞,可获取到管理员用户信息,随后进一步利用管理员信息登录管理员账号。

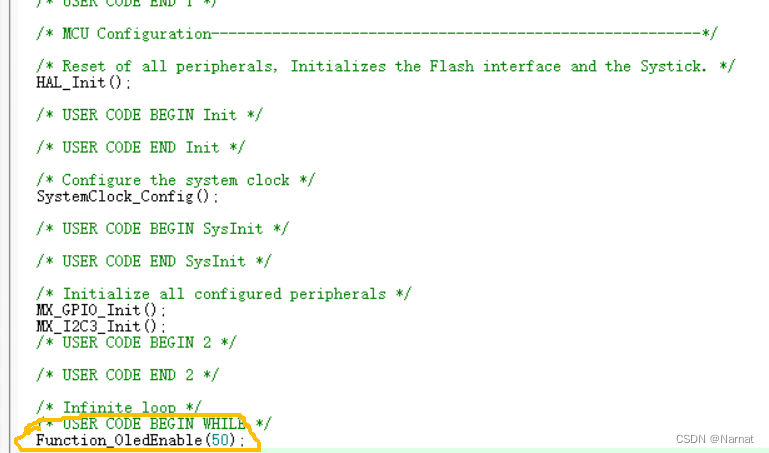

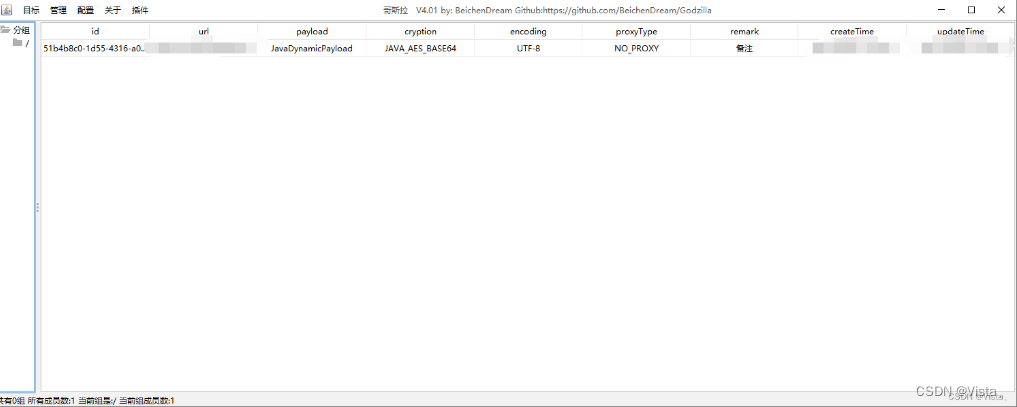

(3)管理员功能权限下存在仅前端校验的文件上传点,但文件上传路径未知,继而通过文件读取接口的任意文件读取漏洞明确网站绝对路径,于是成功上传Webshell拿下此系统。

03 防方思路

站在防守单位的角度需吸取本案例的经验教训:

(1)首先要重点关注应用系统口令策略,是否通过登录验证码及口令错误次数防止口令猜解。

(2)其次对于查看用户信息、文件上传功能,是否健全了完善的用户权限校验机制以及文件合法性校验机制。

(3)最后对于文件读取接口,需谨慎确认待读取的文件名参数是否为用户可控以及用户输入的文件名是否经过了校验。