pikachu暴力破解

基于表单的暴力破解

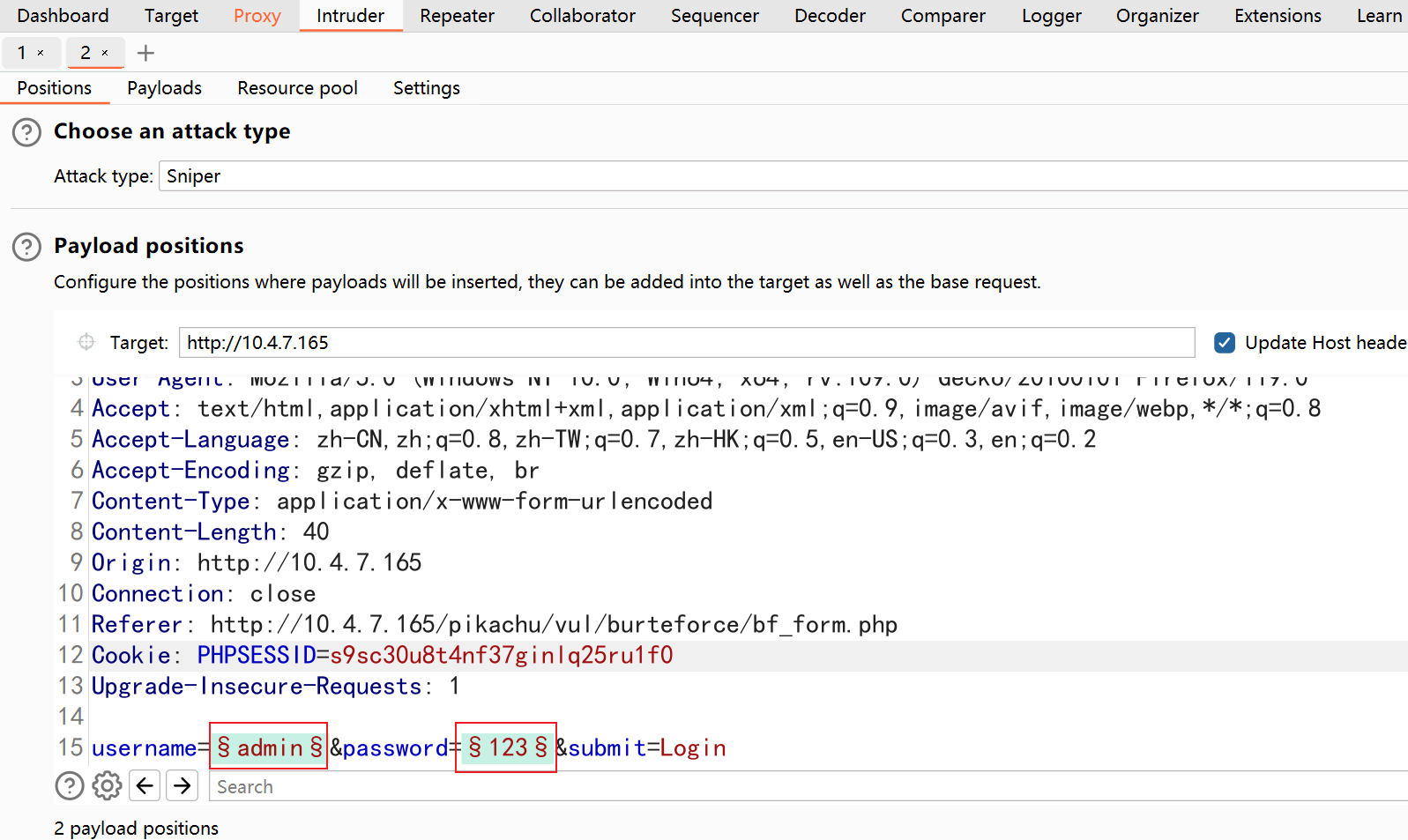

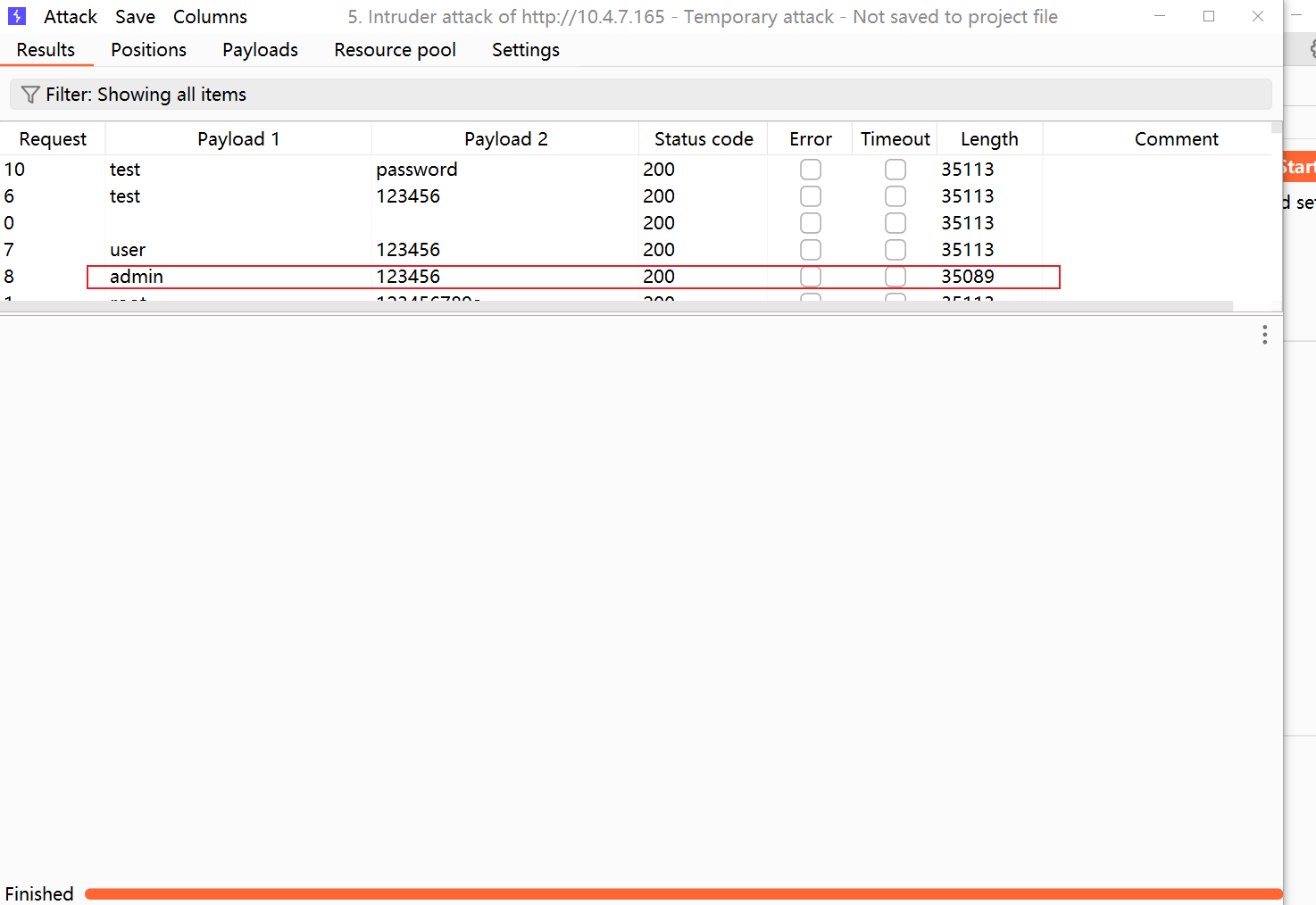

抓包发送到intruder

添加两个变量

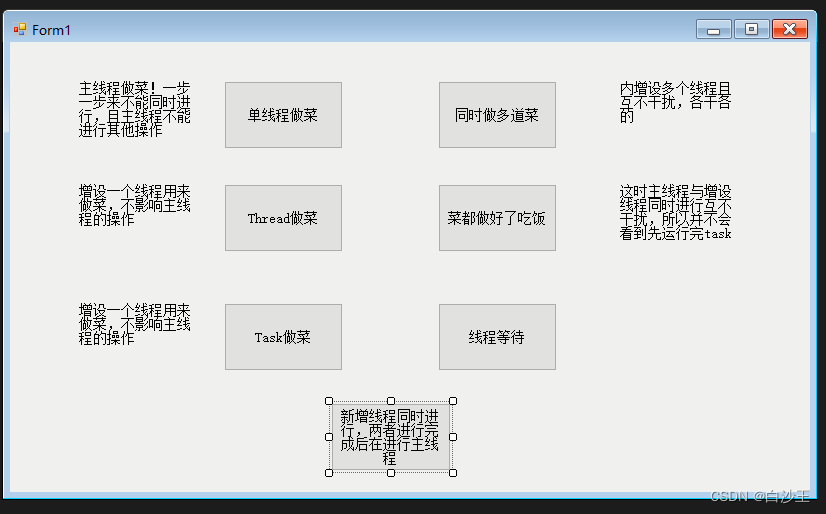

下图攻击模式需要选择cluster bomb

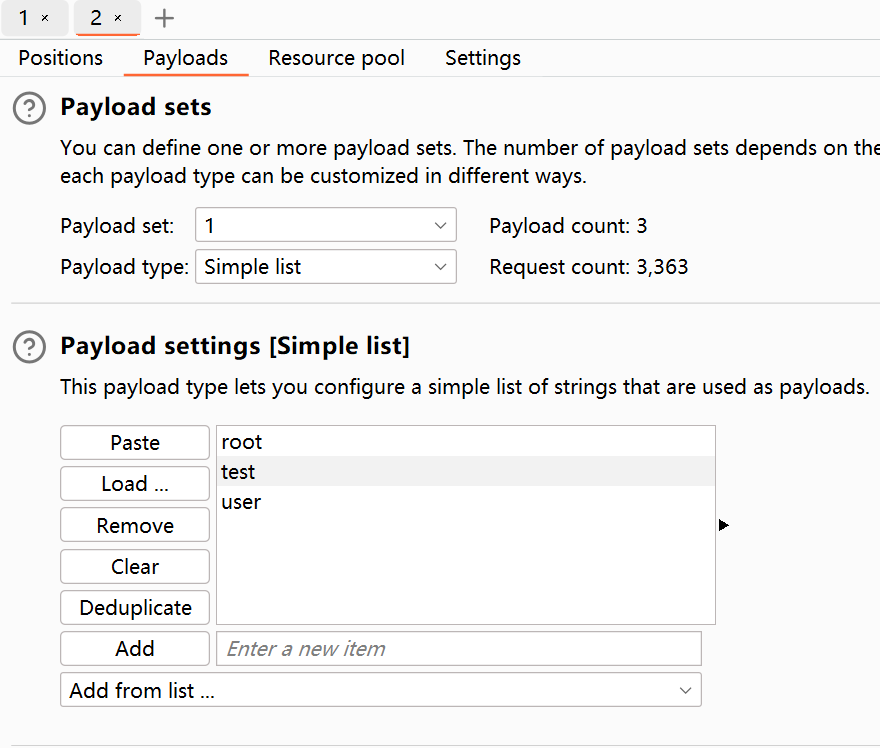

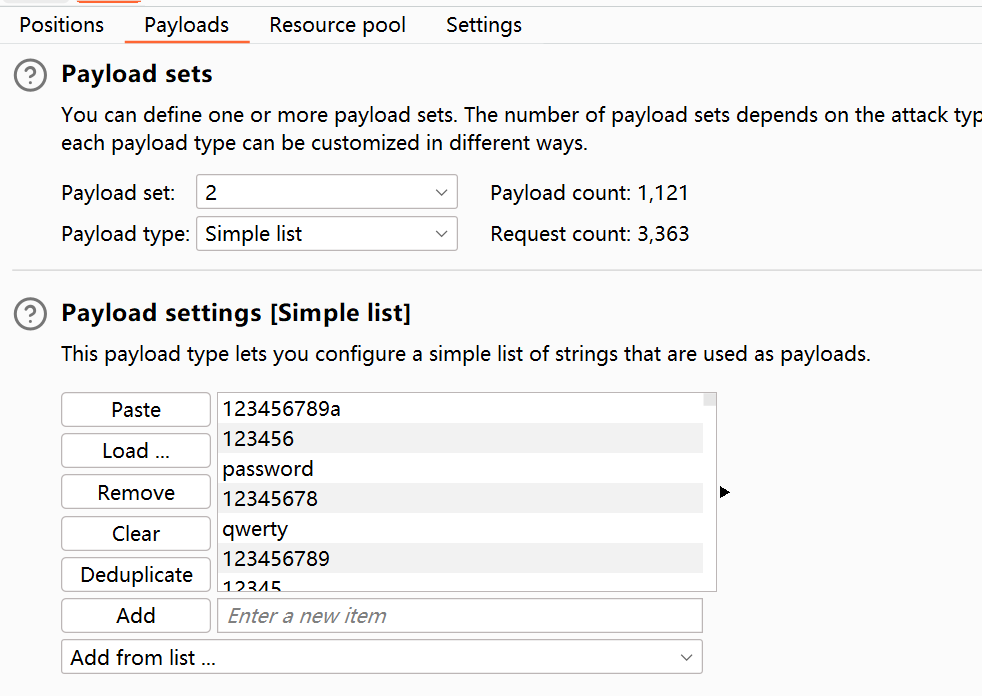

用户名处添加几个常见的用户名

密码处则添加密码字典

如图可见有一条密码已经爆出

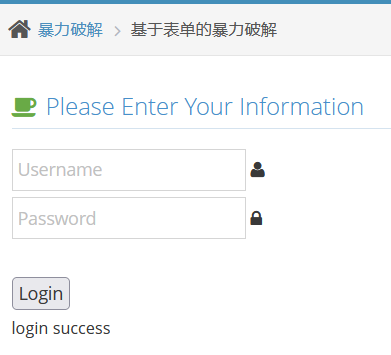

登录成功

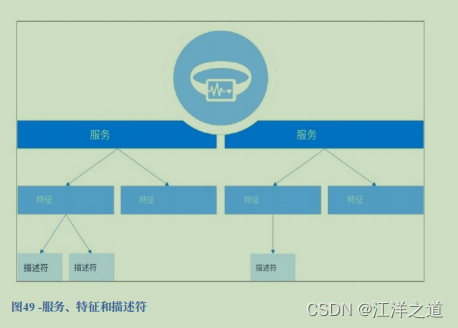

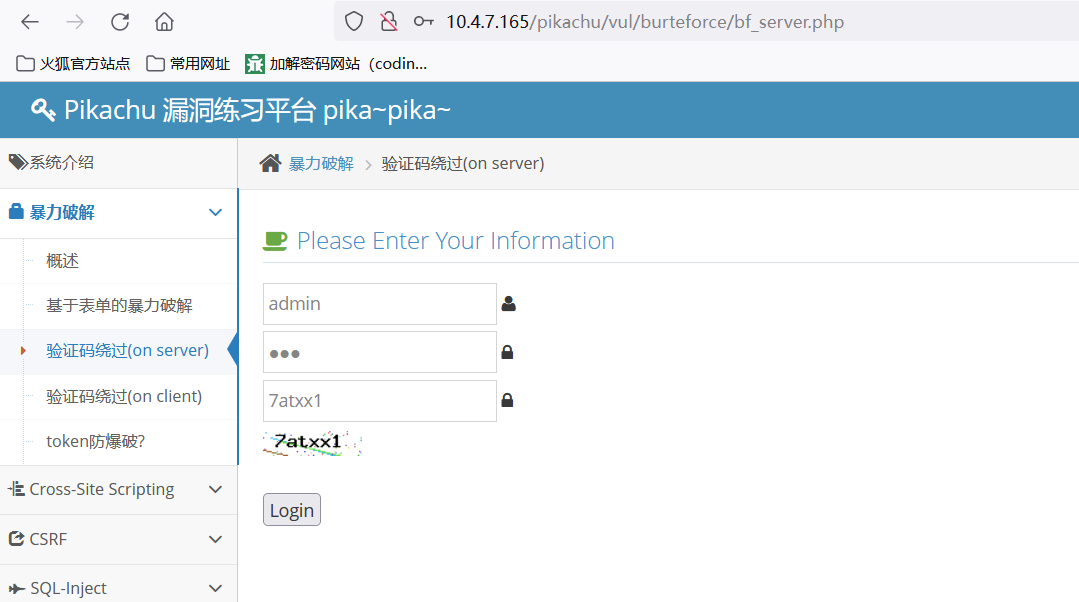

验证码绕过(on server)

输入验证码后提交

抓包

然后发送到repeater先看看

在不更改验证码的情况下修改用户名密码都会正常执行,因此此处不更改验证码,直接同上一题操作即可

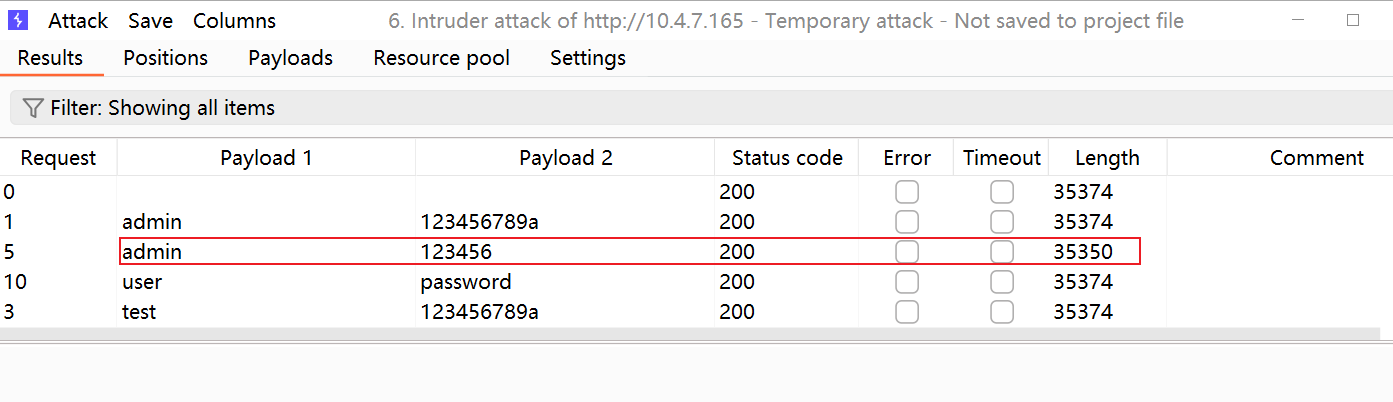

可以正常爆出密码

验证码绕过(on client)

同上一题操作

成功获取密码

这两题只要不放包,验证码就一直有效,此题是前端生成的验证码,直接把代码删了都可以

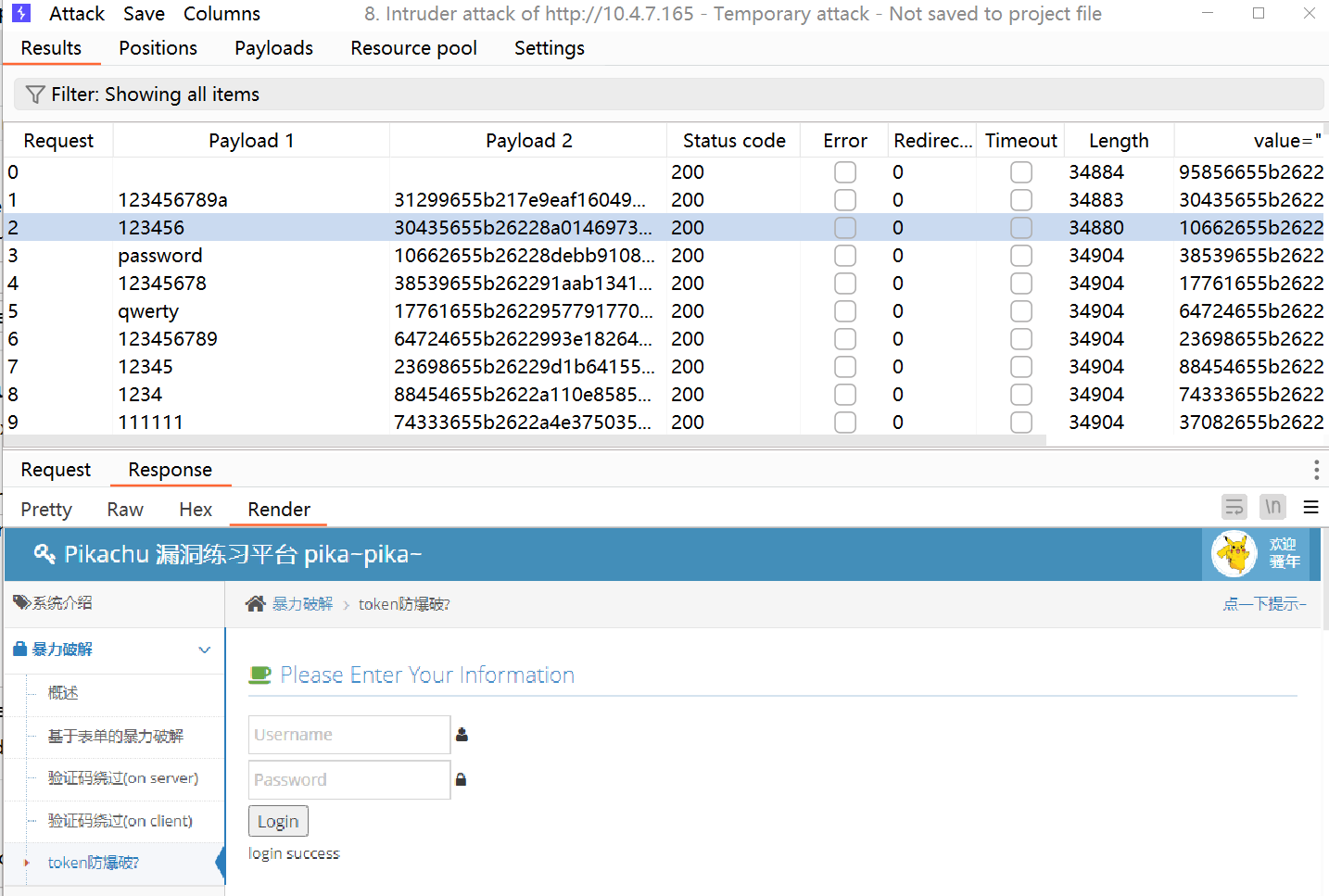

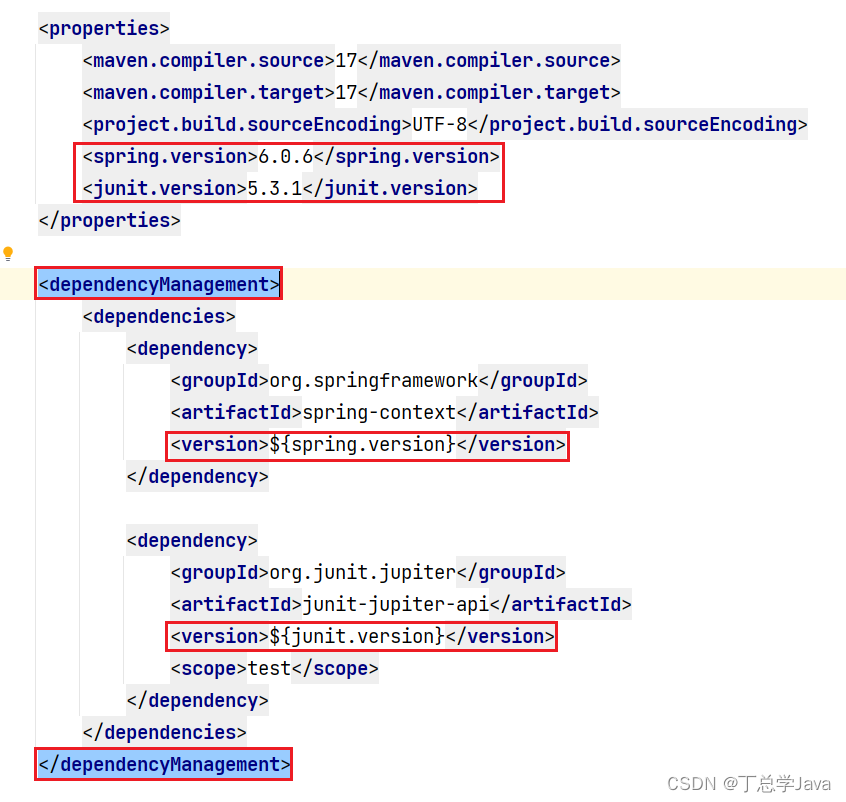

token防爆破

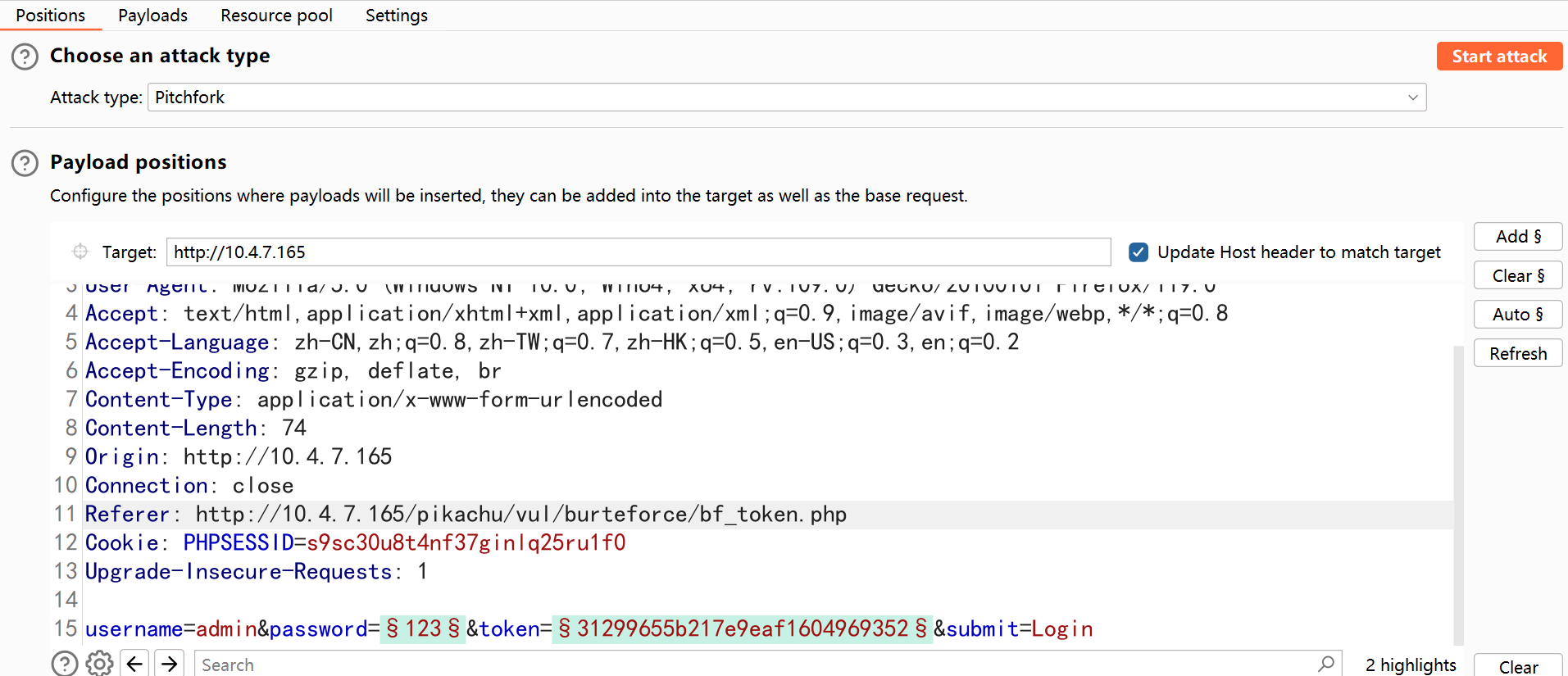

该题抓包过后会发现有token值

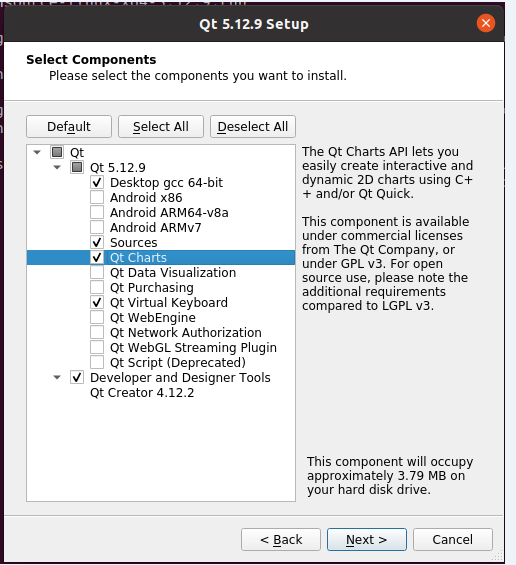

如图添加标记,并且选择pitchfork模式

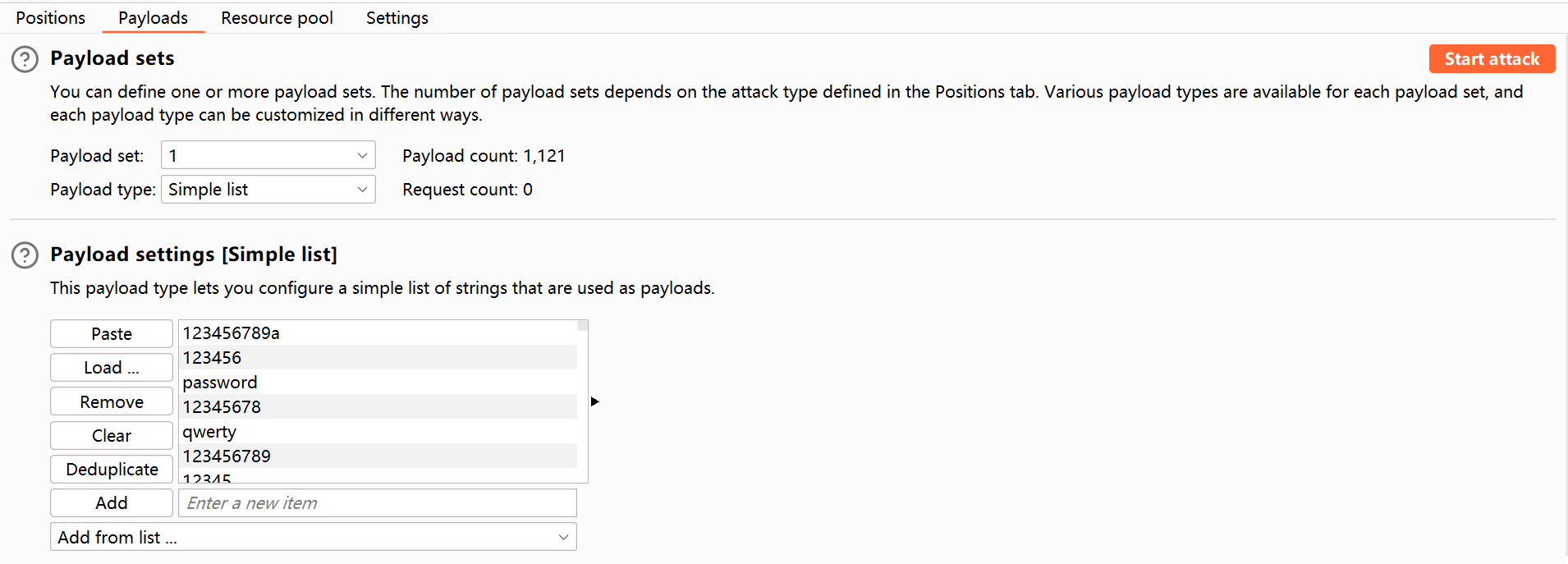

密码部分仍然使用字典

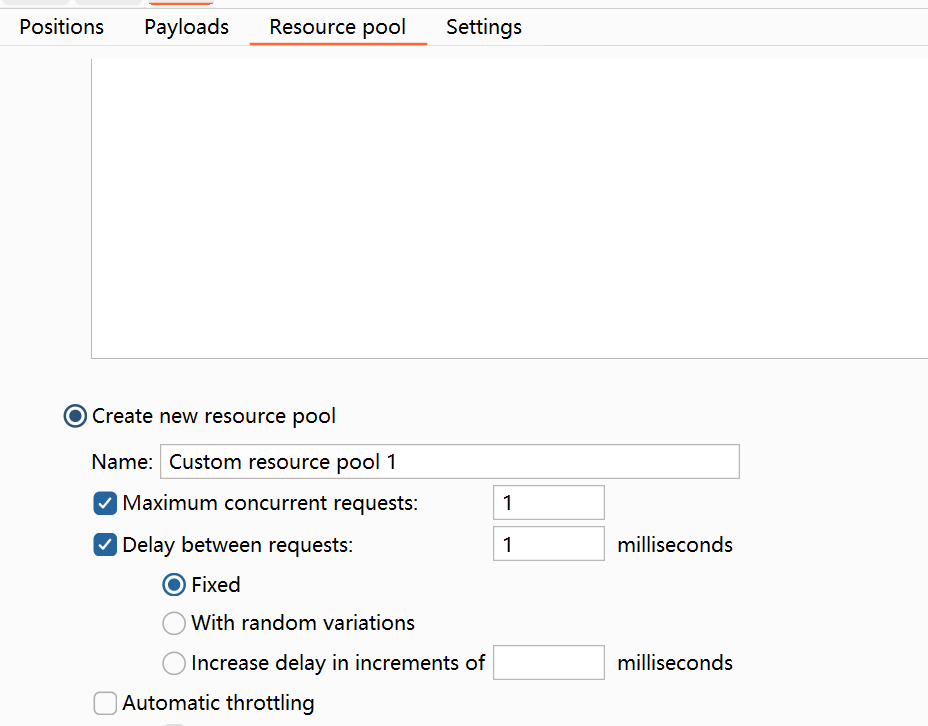

并且设置为单线程

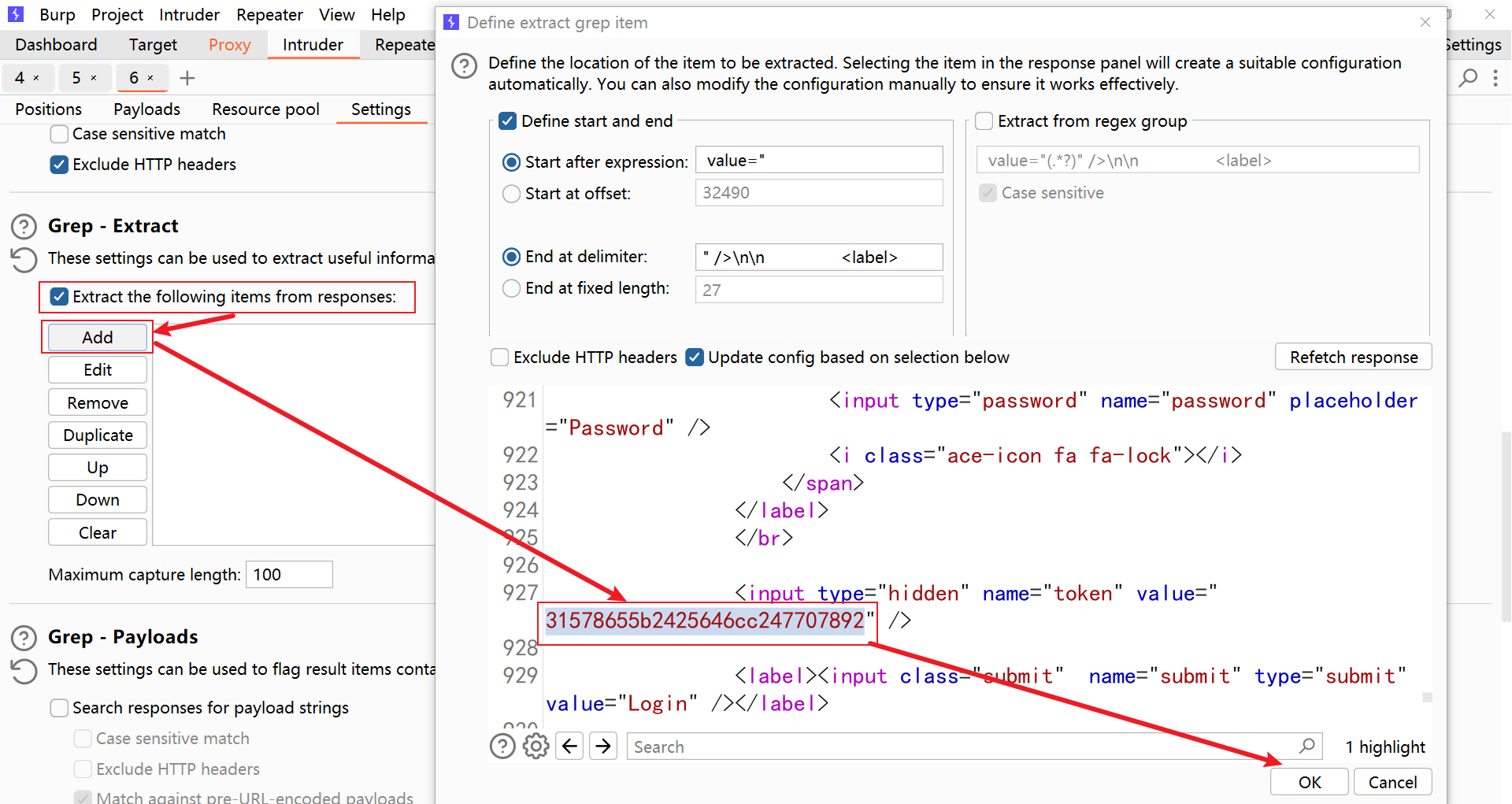

设置Grep-Extract模块,获取相应的token,用于下次截取

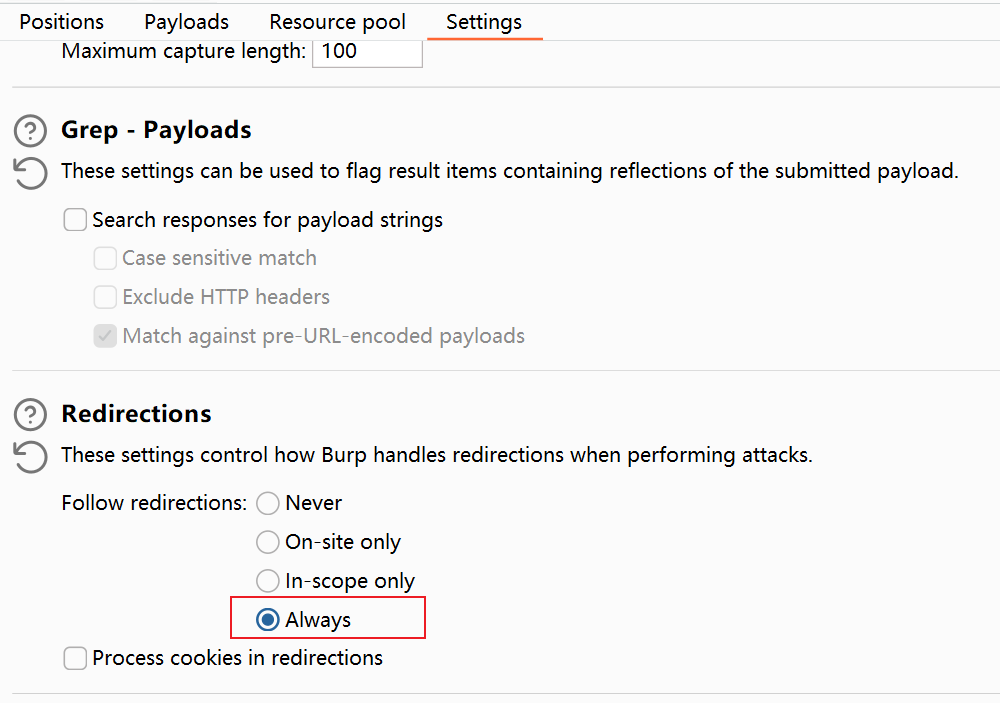

设置重定向always

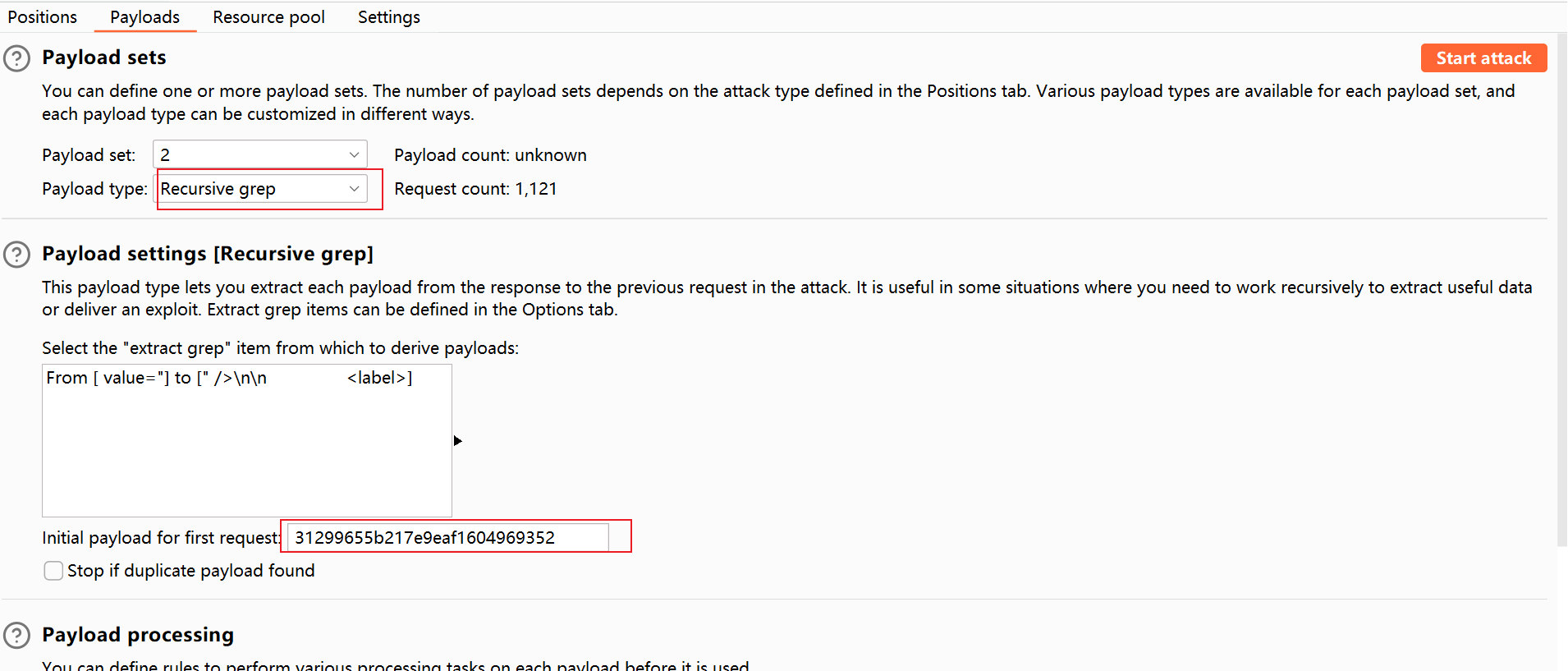

选择设置第二个payload,也即token的标记

设置模式为递归

然后将第一个token值写入框中,也就是抓包得到的那个token

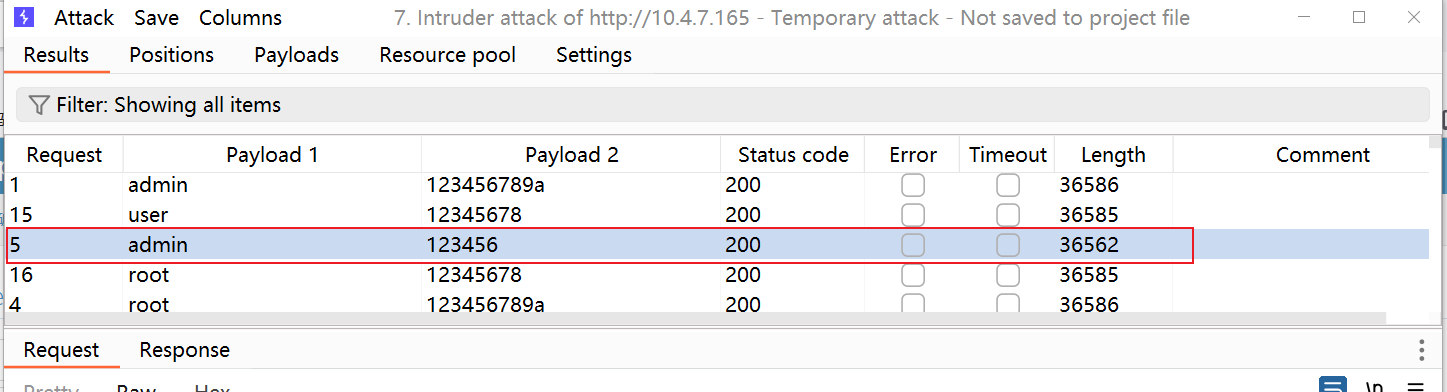

得到返回长度两个不同的,看看返回包结果,得到密码

另一个长度不同是token错误了