尊敬的读者:

随着科技的迅速发展,网络安全问题日益凸显,其中勒索病毒是一种极具威胁性的恶意软件。在这些勒索病毒中,.mallox 勒索病毒尤为突出,它能够加密用户的数据文件,要求支付赎金才能解密。本文将介绍关于.mallox 勒索病毒的一些基本信息,以及如何恢复被加密的数据文件,并提供一些预防措施以确保您的系统安全。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

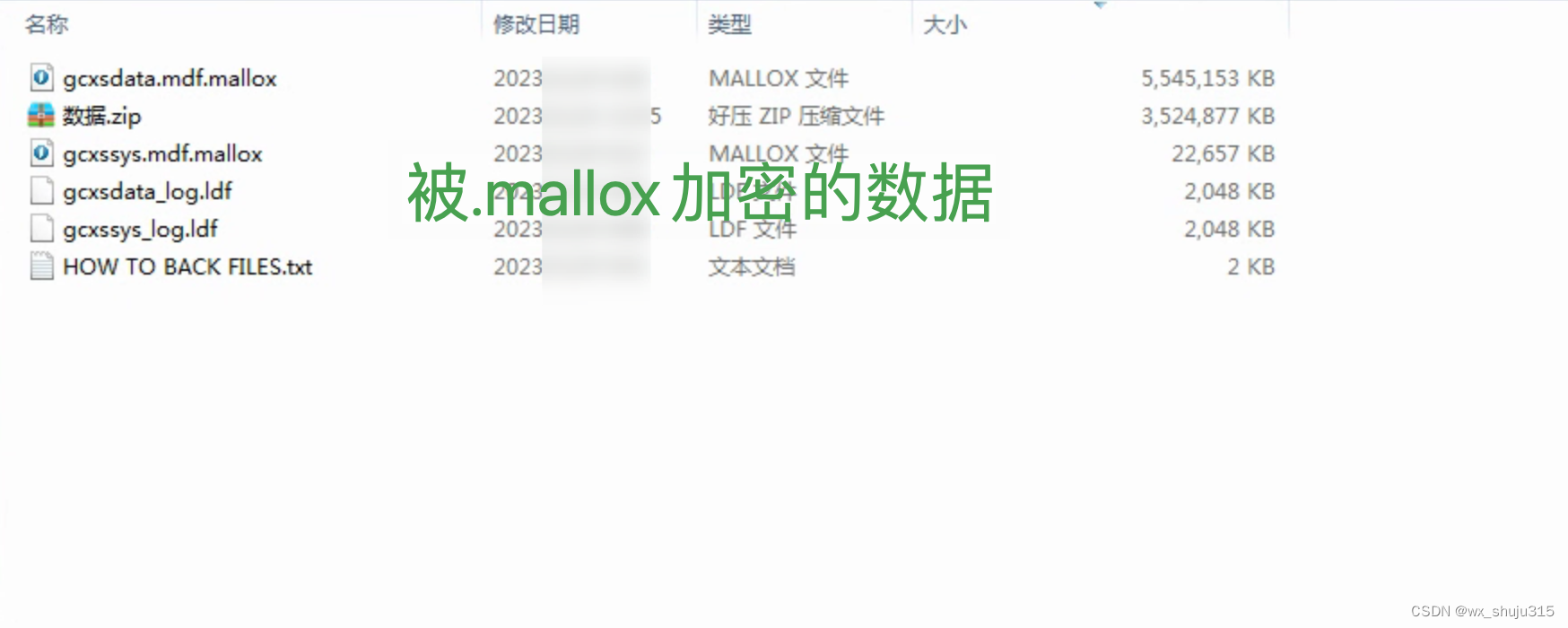

.mallox 勒索病毒加密用户数据

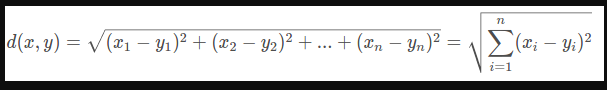

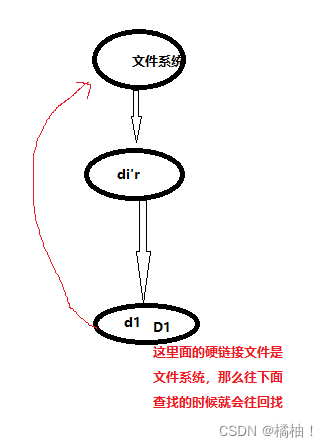

.mallox 勒索病毒通过加密用户的数据文件来实施攻击。在这个过程中,病毒使用加密算法将原始文件转化为只有使用正确密钥才能还原的格式。这种加密操作使得用户无法正常访问、编辑或使用其文件内容,因为文件变得对常规手段不可读关于加密用户数据的过程,通常包括以下步骤:

. 选择性目标: .mallox 勒索病毒可能会有选择地定位用户系统中的重要文件,例如文档、图片、音频和视频文件。这有助于勒索者最大化对受害者的影响。

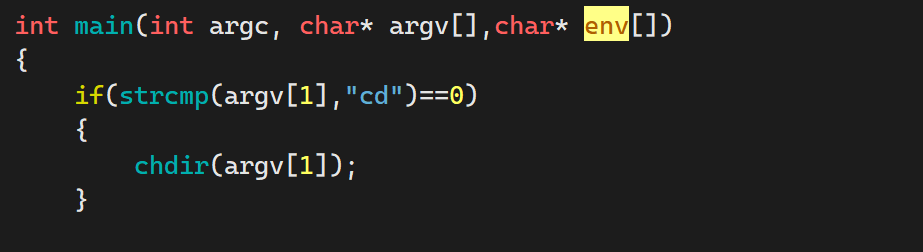

. 加密算法:病毒使用强力的加密算法对文件内容进行加密。这些算法通常是非常复杂的,以增加破解难度,而密钥则妥善保存在攻击者的控制中。

. 生成密钥:在加密文件的同时,病毒生成一个唯一的解密密钥。这个密钥用于将文件还原为原始状态,只有持有正确密钥的人才能解密文件。

. 更改文件扩展名:为了标识已被加密的文件,勒索病毒通常会修改文件的扩展名,例如将文件从"document.docx"更改为"document.docx.mallox"。这样用户一眼就能识别出哪些文件已经受到了攻击。

. 留下勒索信息:一旦文件加密完成,勒索病毒会在受感染系统上留下一份勒索信息,要求受害者支付一定数额的数字货币以获取解密密钥。

使用备份恢复数据

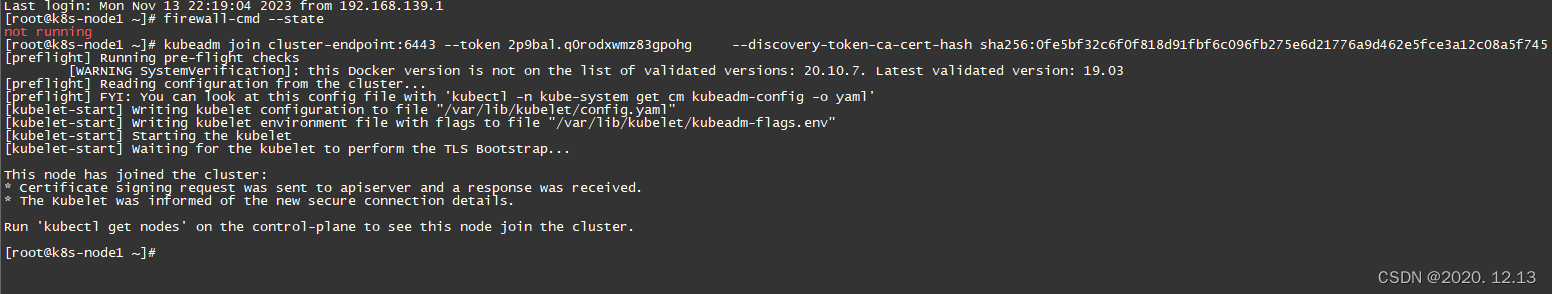

使用备份来恢复被.mallox勒索病加密的数据是一种有效的应对策略。如果您定期备份了重要的数据文件,并且这些备份是在感染前创建的,那么您有机会还原受影响的文件。以下是一些步骤,指导您如何使用备份进行数据恢复:

. 隔离感染:在开始恢复之前,确保已经隔离了受感染的系统,防止病毒进一步传播。断开受感染计算机与网络的连接,以防止病毒影响其他设备。

. 确定备份:确认您有一个完整且最近的备份。最好的备份策略是定期进行,以确保备份包含最新的重要数据。如果您使用了云存储或外部硬盘等离线备份介质,确保备份文件没有被感染。

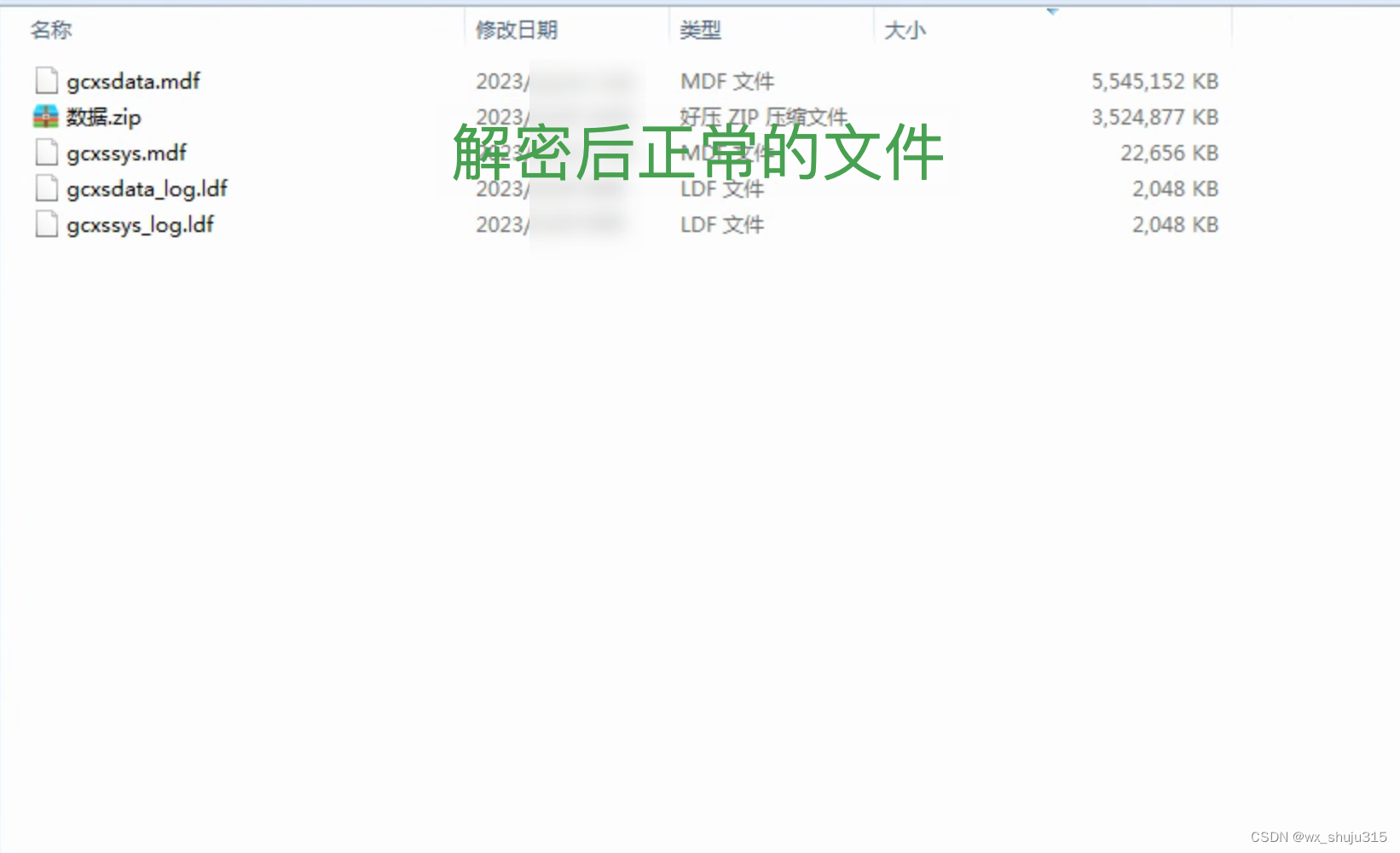

. 还原备份:使用备份工具或云服务提供商提供的还原功能,将备份的数据还原到受感染的系统。这通常需要管理员权限和一些时间,具体操作步骤可能因备份工具而异。

. 验证恢复的数据:一旦还原过程完成,验证恢复的数据是否正常可用。确保文件没有受到破坏,并且可以正确打开和编辑。有时,您可能需要确保还原的备份是在感染之前创建的,以免还原已经受到病毒影响的文件。

. 改善备份策略:在数据恢复后,考虑改善您的备份策略,确保定期备份,并将备份存储在安全的位置。离线备份和多地备份是降低风险的好方法。

面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

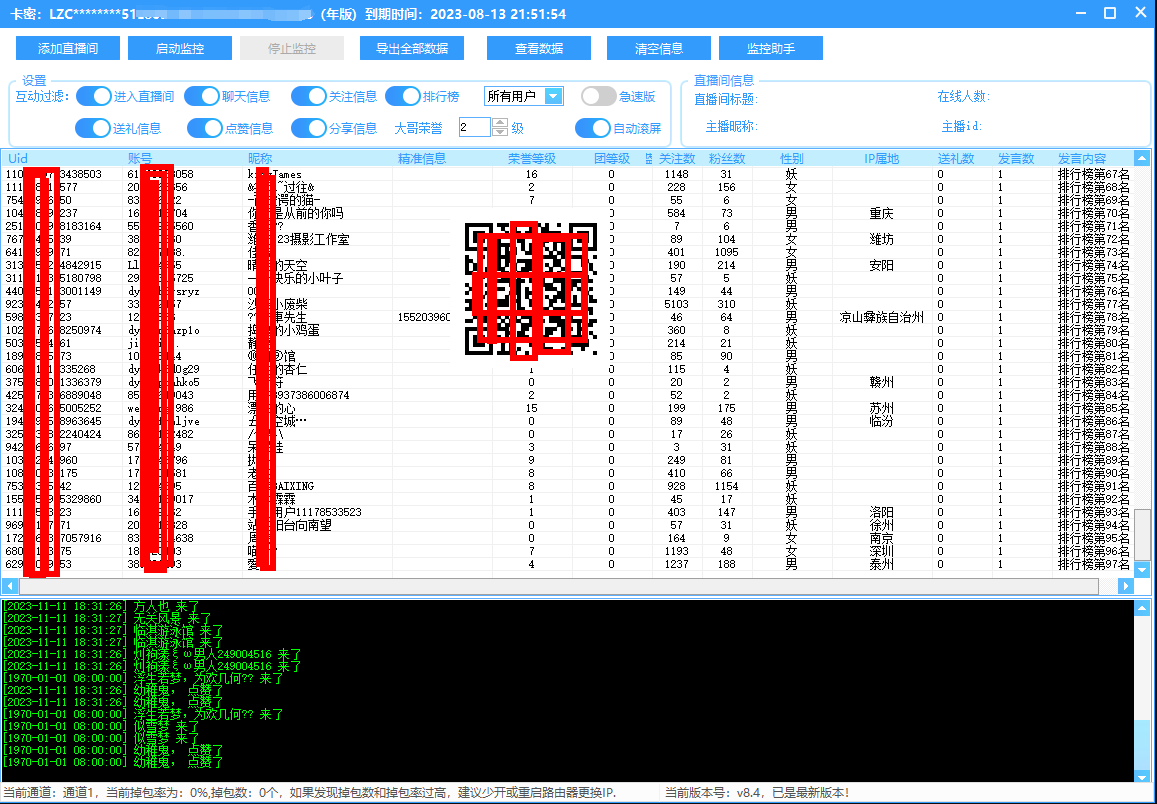

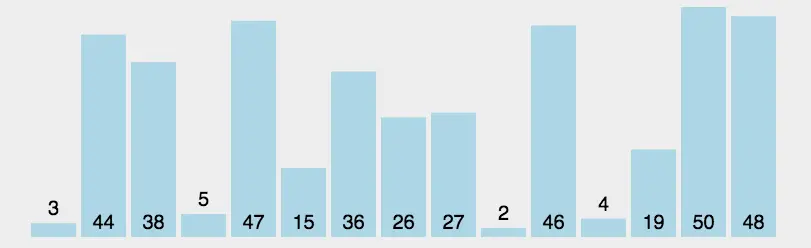

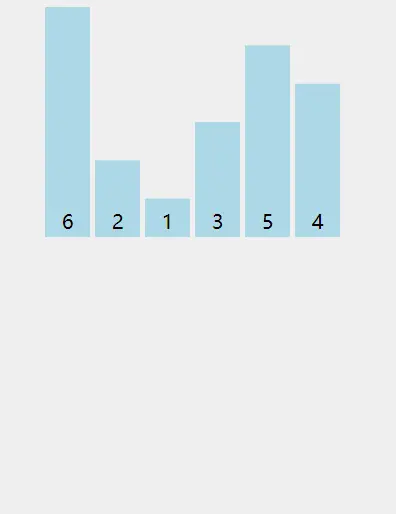

数据恢复案例:

教育员工防范社会工程学攻击

教育员工防范社会工程学攻击是提高组织网络安全的关键一环。社会工程学攻击是指攻击者通过欺骗、误导、伪装等手段,利用人的社会心理弱点,从而获得敏感信息或访问受保护系统的方法。以下是一些教育员工防范社会工程学攻击的建议:

. 识别社会工程学攻击的常见形式:员工应了解社会工程学攻击的常见形式,包括钓鱼邮件、电话诈骗、虚假网站等。通过了解攻击者的手段,员工可以更好地辨别和回避潜在的威胁。

. 强调警惕性:意识到社会工程学攻击的存在并保持警惕是防范这类攻击的第一步。员工应该时刻保持谨慎,不轻信陌生人的请求或信息。

. 进行定期培训:组织应定期为员工提供网络安全培训,特别是关于社会工程学攻击的培训。培训内容可以包括如何辨别钓鱼邮件、避免点击恶意链接、验证身份等方面的知识。

. 强调保密性:员工应该明白保持信息的保密性是至关重要的。他们不应轻易透露敏感信息,如密码、公司机密等,尤其是在未经验证的情况下。

. 验证身份:当接收到看似来自同事、上级或外部机构的请求时,员工应该习惯性地验证对方的身份。这可以通过直接联系对方,而不是通过接收到的电子邮件或电话号码。

. 使用多层身份验证:强制实施多层身份验证机制,例如使用手机短信验证码、硬件令牌等,以提高系统访问的安全性。

. 报告可疑活动:员工应该被鼓励报告任何可疑的活动或收到的可疑信息。组织可以设立专门的渠道,使员工可以匿名或有保护地报告潜在的威胁。

. 更新安全政策:定期更新和强调公司的安全政策,确保员工了解公司规定的安全标准和最佳实践。

通过了解.mallox 勒索病毒的工作原理,采取预防措施,并了解恢复数据的方法,您可以最大限度地降低成为攻击目标的风险。网络安全是一个持续的过程,只有通过不断学习和更新安全意识,才能更好地保护个人和组织的数据。