10月25日,北京中睿天下信息技术有限公司联合Coremail邮件安全发布《2023年第三季度企业邮箱安全性研究报告》。2023年第三季度企业邮箱安全呈现出何种态势?作为邮箱管理员,我们又该如何做好防护?

以下为精华版阅读,如需下载完整版,请关注【中睿天下】,后台回复【2023Q3】即可下载

1

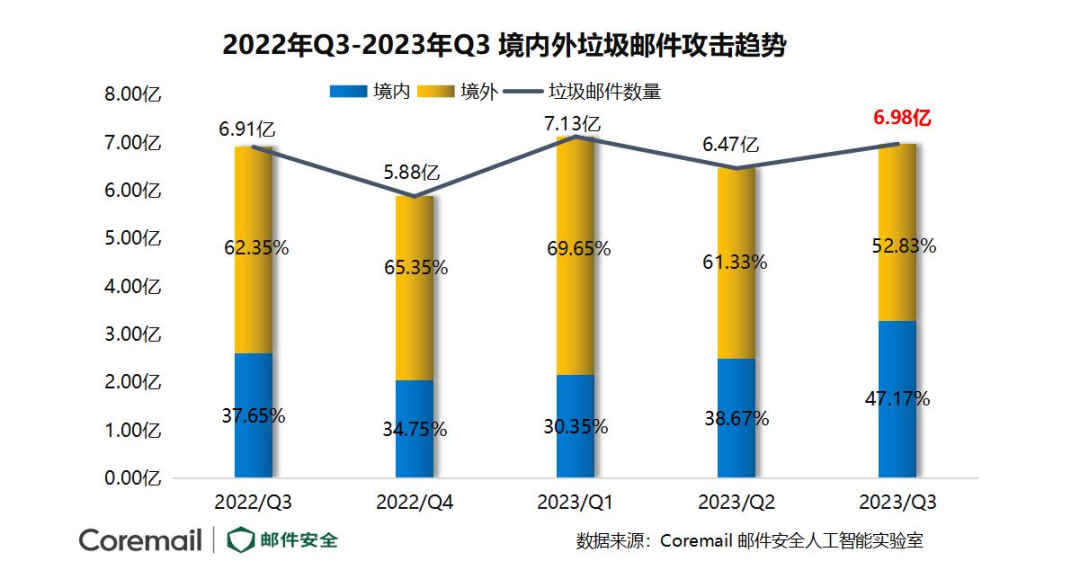

国内垃圾邮件激增,环比增长31.63%

根据Coremail邮件安全人工智能实验室(以下简称“AI实验室”)数据,2023 年Q3国内企业邮箱用户共收到近 7 亿封的垃圾邮件,环比增长 7.89%,同比去年同期增长 0.91%,尤其是国内垃圾邮件激增,环比增长31.63%。

经 AI 实验室分析,在 TOP100 接收列表中,教育领域收到的垃圾邮件高达 2.41 亿封,环比上涨13.8%,持续处于前列。

2

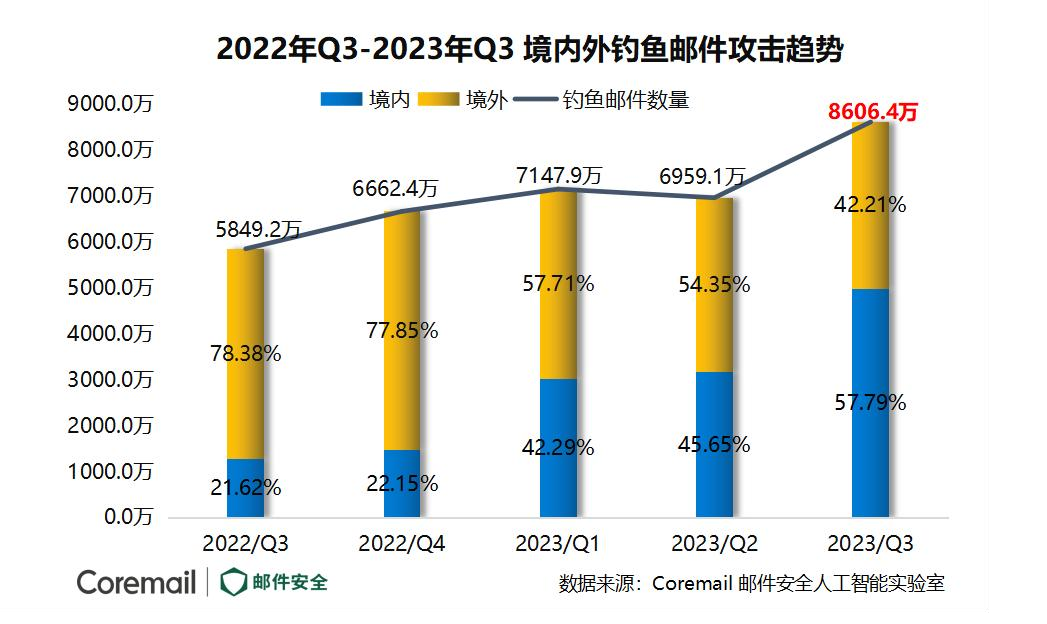

境内钓鱼邮件数量激增,首次超过境外

2023 年Q3,全国的企业邮箱用户共收到钓鱼邮件高达 8606.4 万封,同比激增 47.14%,环比也有 23.67%的上升。从总的钓鱼邮件数量来看,境内和境外的钓鱼邮件都呈现增长趋势。但在 2023 年第三季度,境内钓鱼邮件的数量显著增长,超过了境外钓鱼邮件的数量。

黑产越来越多利用国内的云平台的监管漏洞发送钓鱼邮件,这对国内云服务提供商而言是巨大的挑战。

3

Q3垃圾邮件呈现多元化趋势

2023 年 Q3 的垃圾邮件呈现出多元化的趋势,利用各种语言、主题和策略来达成发送垃圾邮件的目的,包括测试邮件、多语言内容、退税和通知等,数量巨大,层出不穷。

而钓鱼邮件常伪装为系统通知或补贴诈骗,这增加了账户被劫和数据泄露的风险。钓鱼邮件主题常利用紧迫性、日常相关性、模糊性和专业性来吸引受害者,建议用户对此类钓鱼邮件保持高度警惕。

左右滑动查看更多

4

关键发现:基于邮件的高级威胁

横向钓鱼攻击

横向钓鱼攻击直接利用了人们的信任关系,已经成为组织面临的重大威胁,而生成型 AI 为攻击者提供了更加强大的工具,使得这些攻击更加难以防范。

以下为 Coremail 在第三季度的横向钓鱼 (也称为内域钓鱼邮件)的检测和拦截数据分析解读:

-

嵌入式钓鱼 URL 的利用:高达 95%的横向钓鱼攻击使用嵌入钓鱼 URL 的邮件。

-

攻击频率:平均每月,约 25%的组织或企业会遭受一次横向钓鱼攻击。

-

检测挑战:79%的横向钓鱼邮件需要动态分析嵌入的钓鱼URL,这增加了检测的复杂性和时间成本。

-

更高的威胁等级:接收横向钓鱼邮件的人员的中招率上升了 200%

商业电子邮件欺诈

商业电子邮件欺诈(BEC)涉及网络罪犯伪装成高管或受信任的供应商,以操纵员工转移资金或敏感信息。

针对商业电子邮件欺诈,以下为 Coremail 在第三季度的数据分析解读:

-

账号失陷与社交工程:高达 90%的 BEC 攻击与账户失陷同时发生,而 9%采用社交工程方法。

-

攻击方法:BEC 攻击主要侧重于直接诈骗钱财或信息。

-

仿冒策略:85%的 BEC 攻击使用以下仿冒策略。

-

邮件内容分析:70%的邮件为“银行信息变更请求”,15%为催促付款,12%为银行信息变更。

基于 AI 的新威胁

当然,BEC 攻击不仅仅是技术挑战,它更多的是一个人为问题。这类攻击强调了员工培训和安全意识的重要性,因为员工是这类攻击的第一道防线。同时,技术如双因素身份验证、邮件过滤防护和 AI 驱动的安全工具可以提供额外的防护。

5

中睿天下:钓鱼邮件溯源案例分析

案例分析一:密码到期提醒

邮件主题为密码到期提醒,邮件正文中存在可点击按钮“立即修改密码”,点击跳转后 链接为“https://mail.hzxxx.com.cn”,诱导用户输入邮箱账号与密码。

邮件分析

(1)正文分析

邮件正文中的内容主要是诱导收件人点击修改密码链接。点击后跳转链接为:“https://mail.hzxxx.com.cn”目的在于窃取收件人的邮箱账号与密码。

(2)链接分析

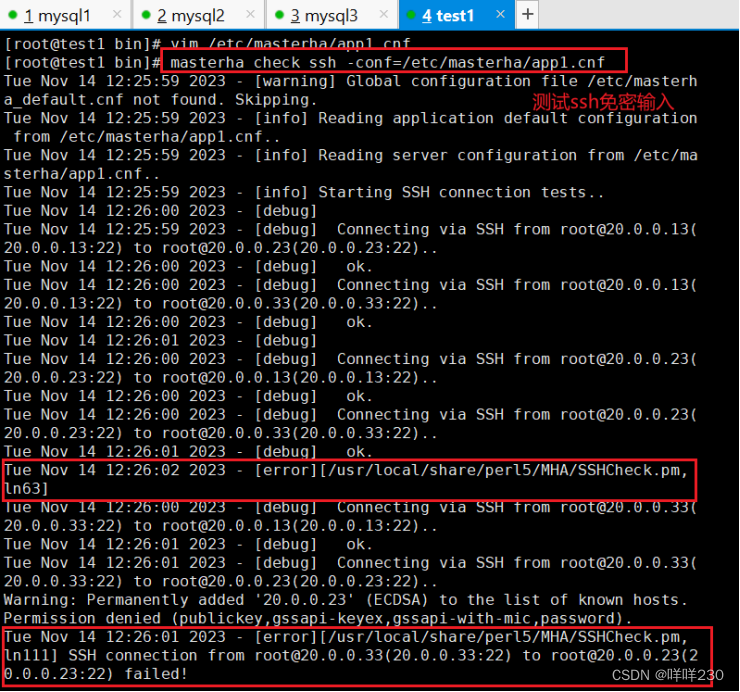

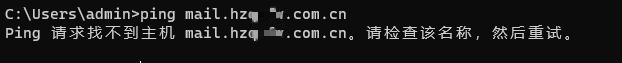

通过跳转链接“https://mail.hzxxx.com.cn”,发现其并未绑定 ip,如下图所示:

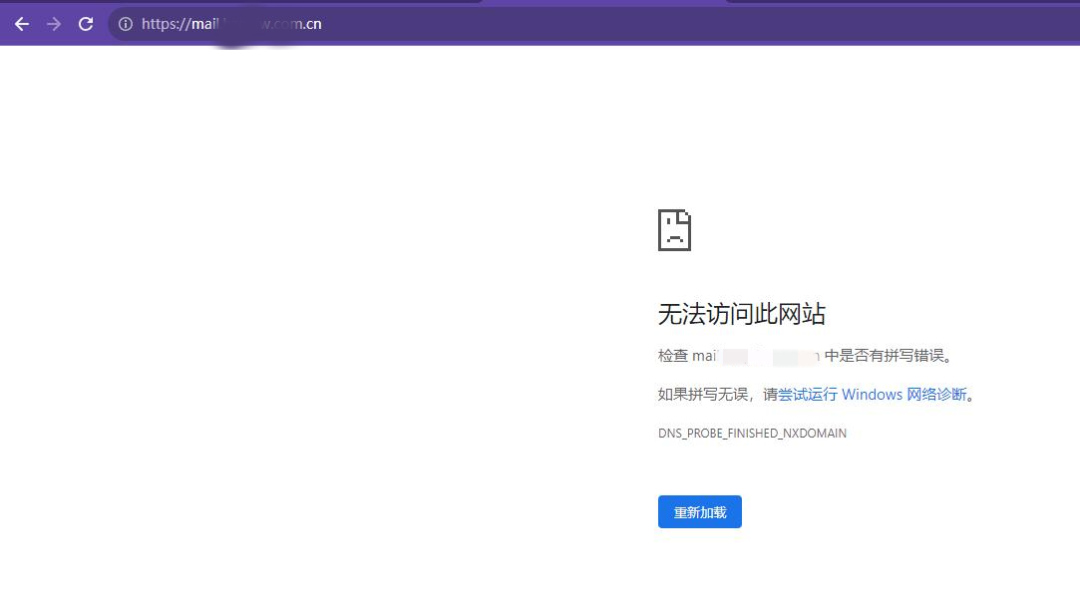

该跳转链接目前无法访问

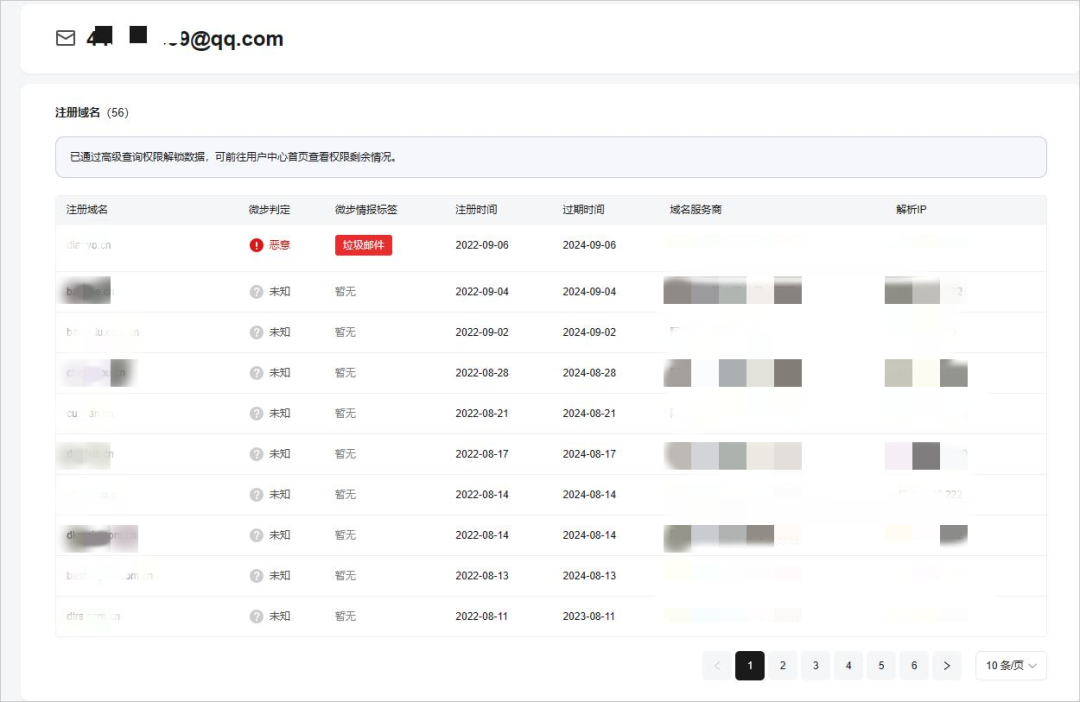

查询此域名对应的 whois 注册信息

图 1

通过邮箱查询存在最近解析记录,如下图所示:

(3)溯源分析

根据域名 whois 注册信息深入跟踪(如图 1),获取信息如下。

姓名:王*

手机:159*****697

QQ:66*****31

邮箱:449*****39@qq.com

请关注【中睿天下】

后台回复【2023Q3】

即可下载完整版报告进行查看