业务背景

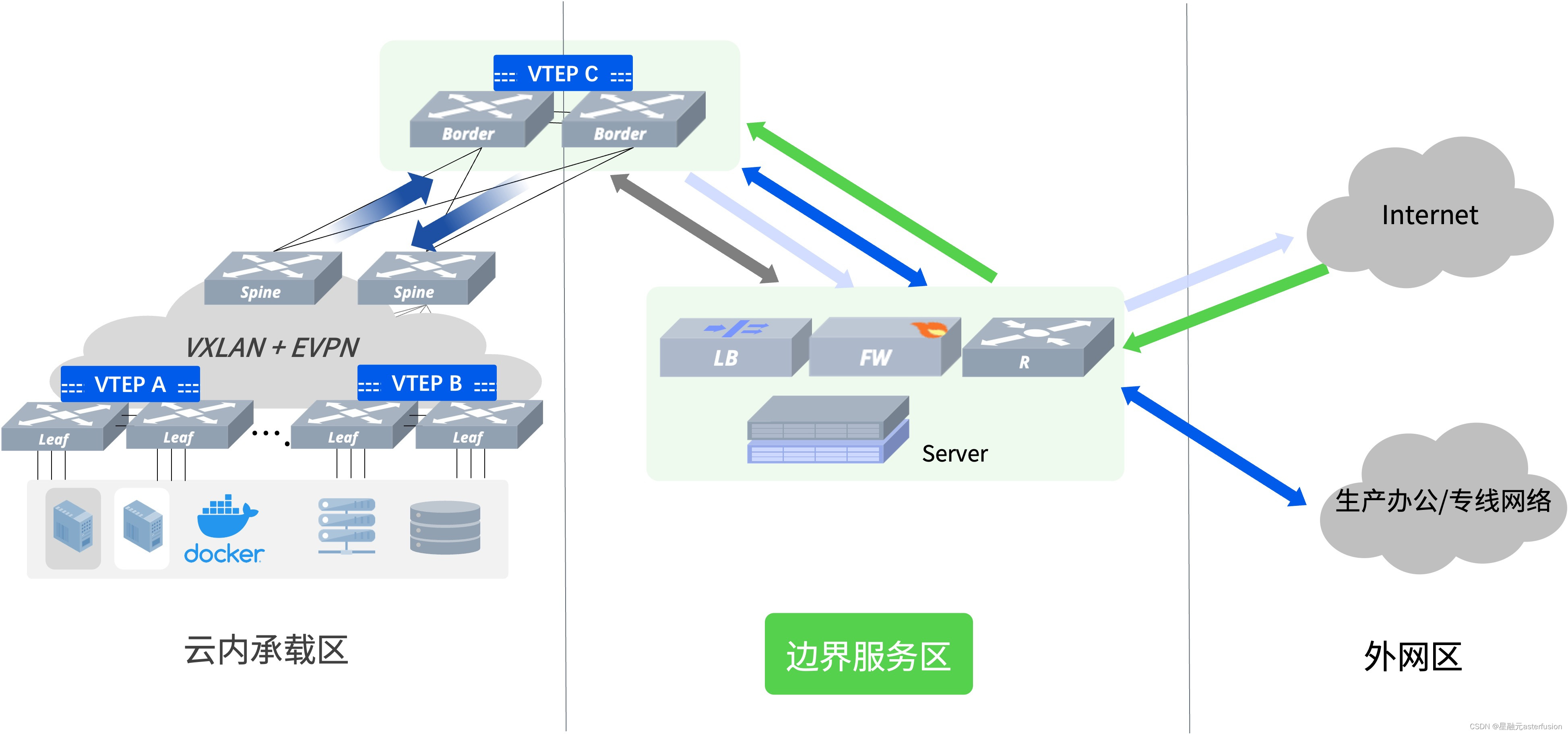

在私有云的业务场景中,常见的通信中包含了同VPC内虚机互访、不同VPC之间的虚机互访、VPC访问Underlay资源、VPC访问Internet资源、VPC提供服务,被Internet访问、VPC与专线网络之间互访等;实际应用中,大多数云业务通信场景都需要依赖安全、NAT、负载等边界设备组合使用来实现,云承载网络中与边界设备对接的Leaf节点我们通常定义为Border角色。

云网络中的Border角色如何与防火墙、负载均衡为典型的边界设备进行对接实现不同VPC租户业务需求,是私有云网络设计中一个关键问题。

云网络中的Border角色如何与防火墙、负载均衡为典型的边界设备进行对接实现不同VPC租户业务需求,是私有云网络设计中一个关键问题。

Border边界网络对接方案简介

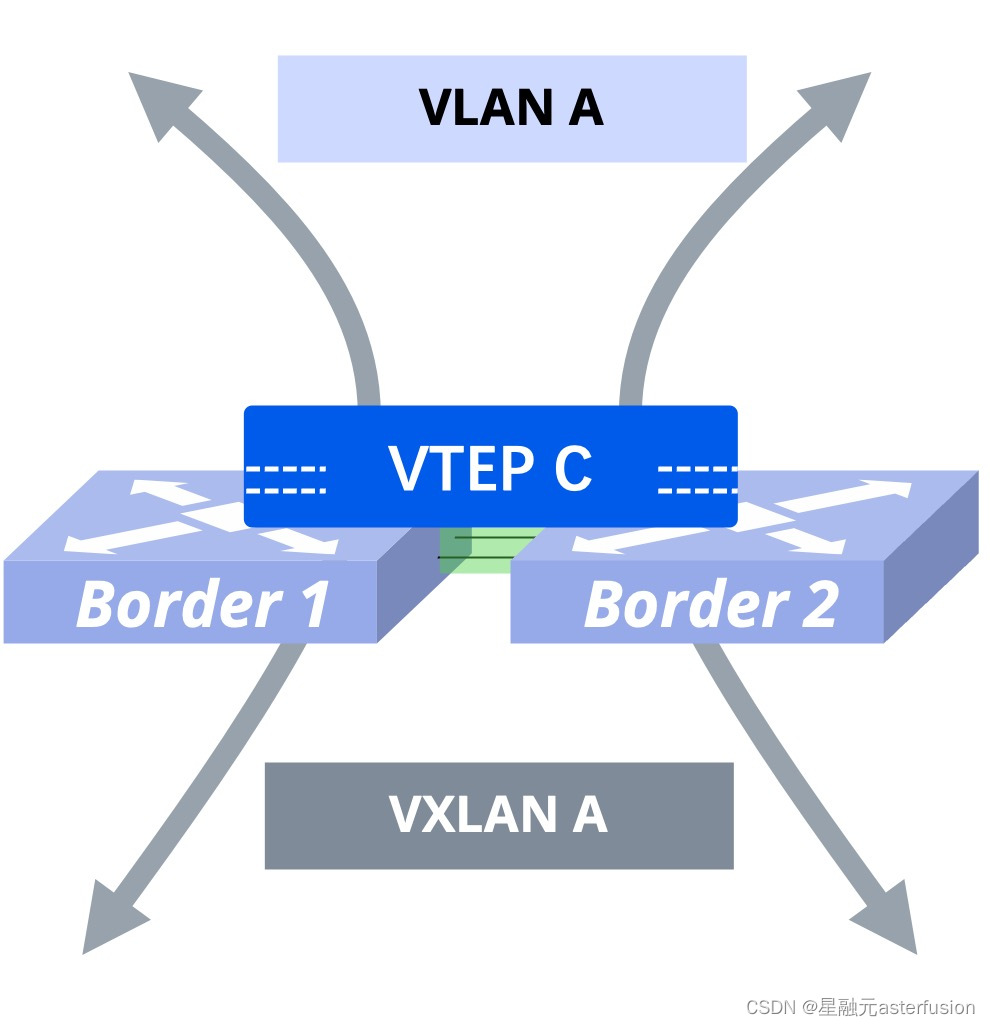

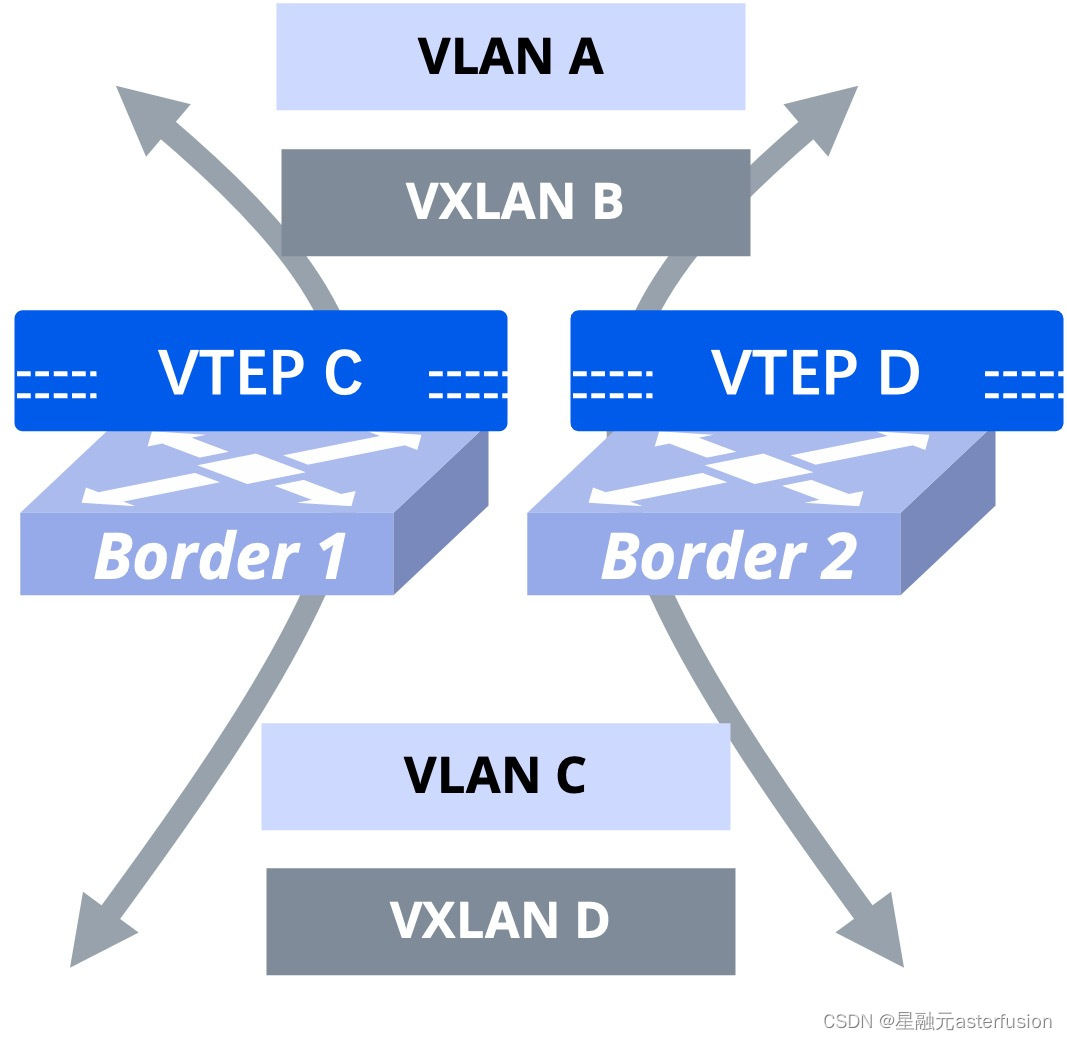

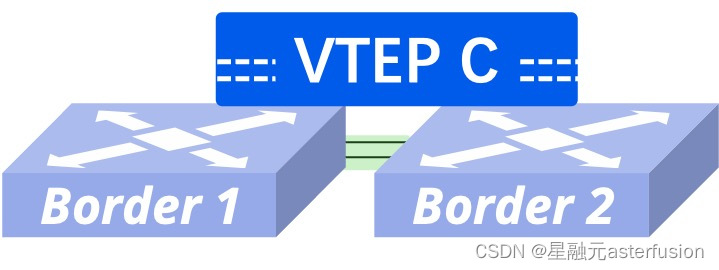

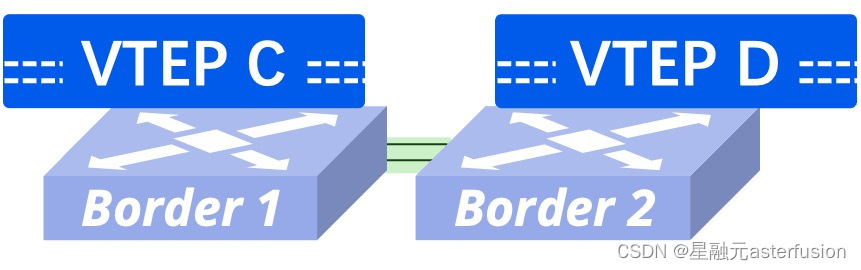

在私有云网络解决方案中,CX-N系列交换机作为Border角色支持VLAN与VXLAN之间、VXLAN与VXLAN之间的映射和封装转换;采用“共享VTEP+物理横联设计”和“不同VTEP+无横连设计”两种基础架构设计,并可以进行混合部署使用;

实现一:Border共享VTEP方式

实现一:Border共享VTEP方式

实现二:Border区分VTEP方式

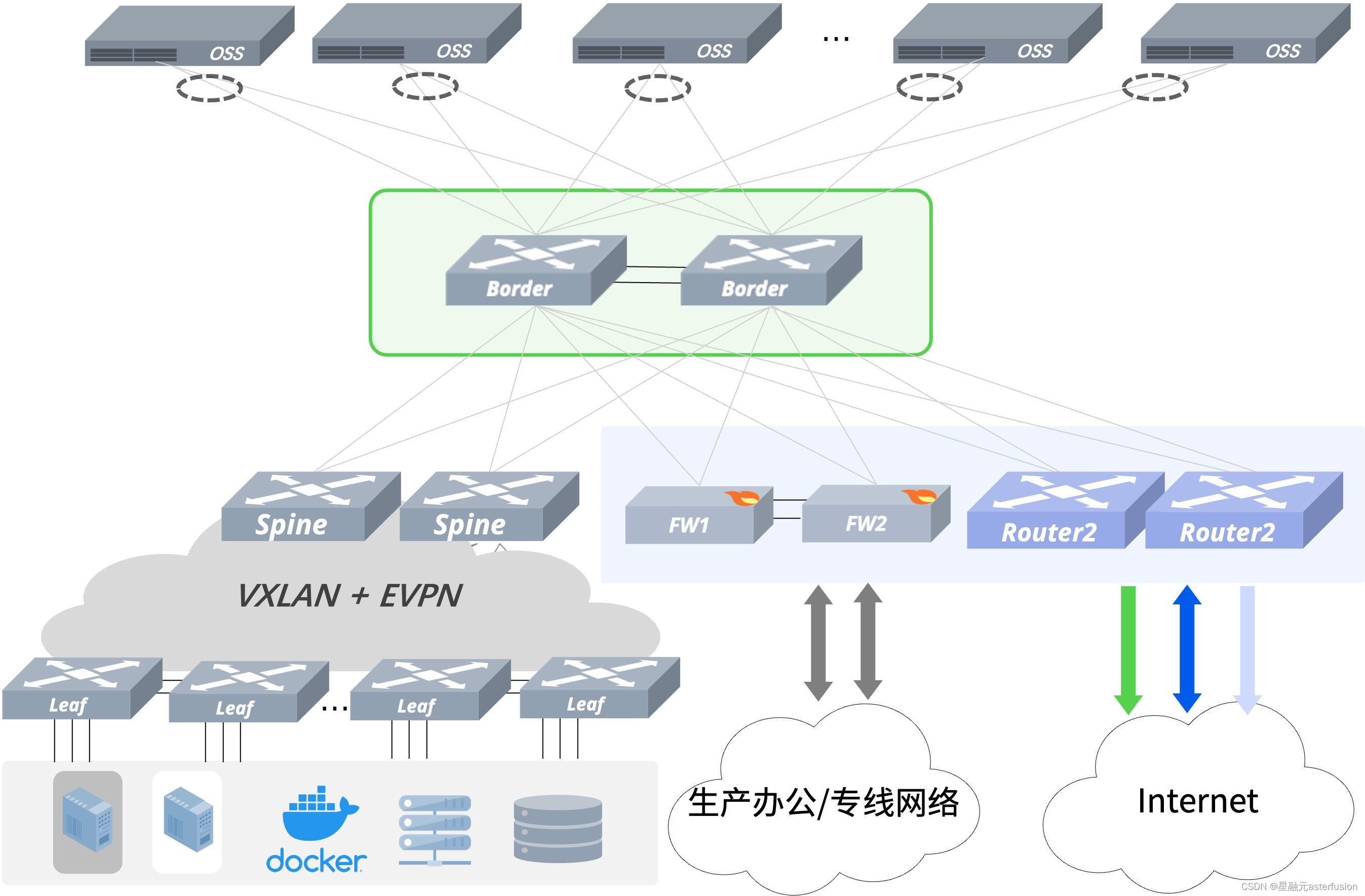

客户案例

01、客户需求

- 承载网的Border设备与边界两台防火墙、边界出口路由器旁挂对接,同时保证设备和链路层面的高可用性;

- 承载网的Border设备同时下挂OSS存储,作为OSS存储的接入网关。

02、Border组网架构设计

物理连接:两台Border与两台防火墙、两台边界路由器做Full Mesh全互联,两台Border之间建立横联线路,同时OSS主机链路聚合双上行对接两台Border设备。

<Border部署方案一>

两台Border共享同一个VTEP地址,并组建MC-LAG系统,设置Monitor-Link上行口联动所有下行端口,Border端口放通相关的业务VLAN,并在设备内部创建VLAN虚接口作为面向防火墙和边界路由器的分布式互联地址、以及作为OSS主机的分布式网关。(该方案适用于防火墙双主、部分主备场景以及采用静态路由方式的对接场景)

<Border部署方案二>

<Border部署方案二>

两台Border配置不同的VTEP地址,利用物理三层接口以及三层子接口和边界防火墙和边界路由器对接;同时组建MC-LAG系统,设置Monitor-Link上行口联动与OSS主机相连的下行端口,Border与OSS主机相连端口放通OSS业务VLAN,并在设备内部创建VLAN虚接口作为OSS主机的分布式网关。(该方案适用于防火墙主备场景以及采用动态路由协议的对接场景)

VPC承载:

Border建立L3 VXLAN与VLAN的映射关系,同一对L3 VXLAN和VLAN对应的L3VNI虚接口和VLAN虚接口会绑定至一个相同的VRF,该VRF承载并隔离对应的VPC流量;

流量转发:

Border在对应的VRF中将VXLAN报文重新封装成VLAN报文发送至防火墙,防火墙依据VLAN tag识别此报文所属VPC;Border从防火墙收到VLAN报文,匹配云内主机路由条目将带有VLAN封装的报文按照映射关系重新封装成VXLAN报文通过VXLAN隧道发送至云内的Leaf节点;对于VM虚机访问Border下挂OSS资源的流量,Border会在本地做跨VRF的转发进行实现。

关注vx公号“星融元Asterfusion”,获取更多技术分享和最新产品动态。

![[单片机课程设计报告汇总] 单片机设计报告常用硬件元器件描述](https://img-blog.csdnimg.cn/img_convert/b94bcf979e91565fc3dbc20af59a6dc3.jpeg)