记一次heapdump泄漏获取服务器权限

news2026/2/14 15:26:31

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/1171970.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

第二章 02Java基础-数据类型、标识符、键盘录入

文章目录 前言一、数据类型二、标识符三、键盘录入总结前言

今天我们学习Java基础,数据类型、标识符、键盘录入

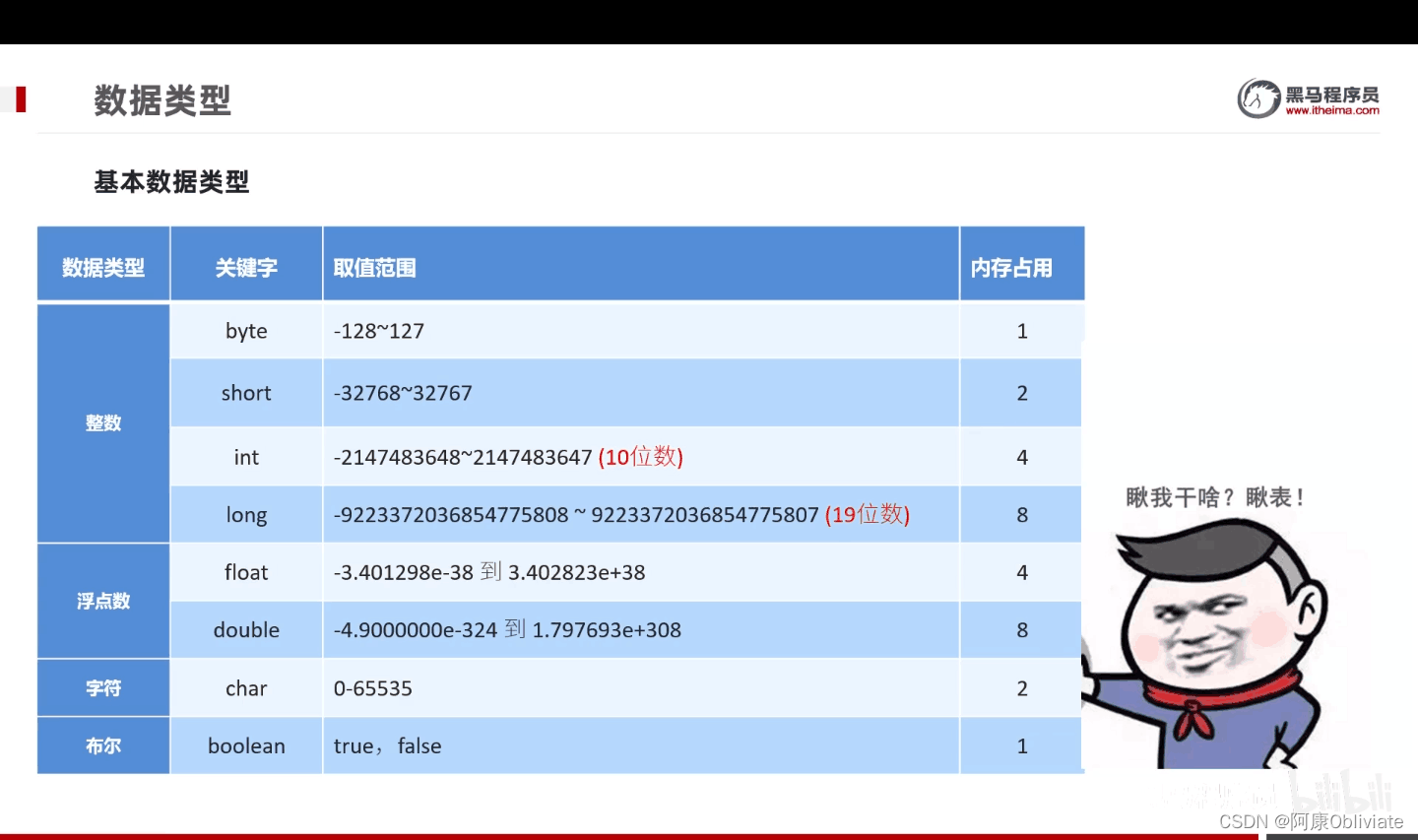

一、数据类型

1.数据类型大体上可以分为两类,一类是基本数据类型,另外一类是引用数据类型。今天我们学习基本数据类型。

2.基本数据类型可以分为四类八种,整…

一看就懂,原来这就是计算机网络

引言

计算机网络,听上去很专业的样子,其实我们可以换种思维来理解。

正文

什么是计算机网络?

下图就是计算机网络,所有能联网的设备连接在一起就组成了互联网 计算机网络有什么用?

计算机网络的作用就是用于设备之…

VueX mapState、mapGetters、mapActions和mapMutaions 的使用

一、mapState和mapGetters

如果我们想要读取VueX中的State数据的Getters数据时,需要使用$store.state.数据名 和 $store.getters.数据名。

当我们State和getters中的数据多了以后,书写会很麻烦: 如果我们想要使用方便可以配置计算属性来简化…

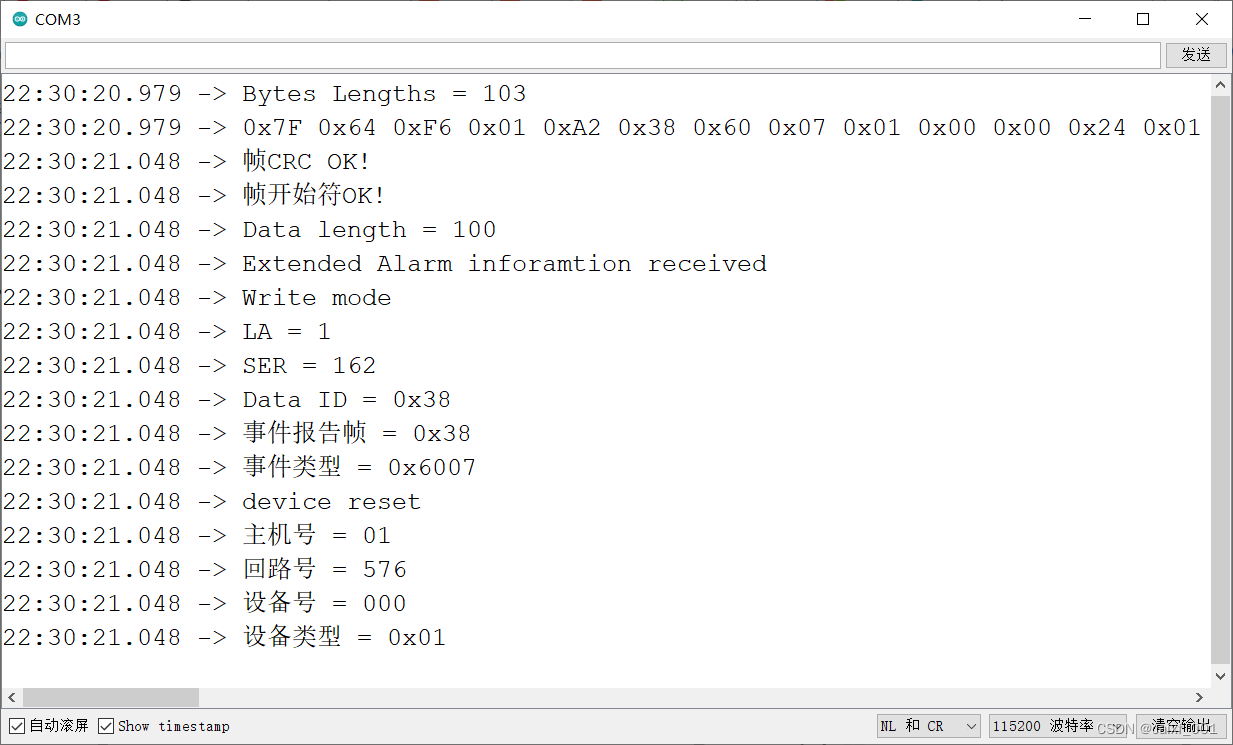

Arduino设置SoftwareSerial缓冲区大小

SoftwareSerial的缓冲区大小设置 概述修改缓冲区的大小实验 概述

新的Arduino的ESP8266软串口的缓冲区原来老的库中有宏定义可以用来修改接收和发送缓冲区的大小。在现在新的库中已经没有这个设置了,那怎么才能修改缓冲区的大小哪?

修改缓冲区的大小

…

5.2用队列实现栈(LC225-E)

算法:

其实这道题不用像上一道题一样,用两个队列实现栈。

由于队列的数据结构特性。用一个队列就可实现栈。

难点还是在出队的时候:

比如队列[1,2,3],要模拟一个栈入栈就是直接append(其实就是C中的push࿰…

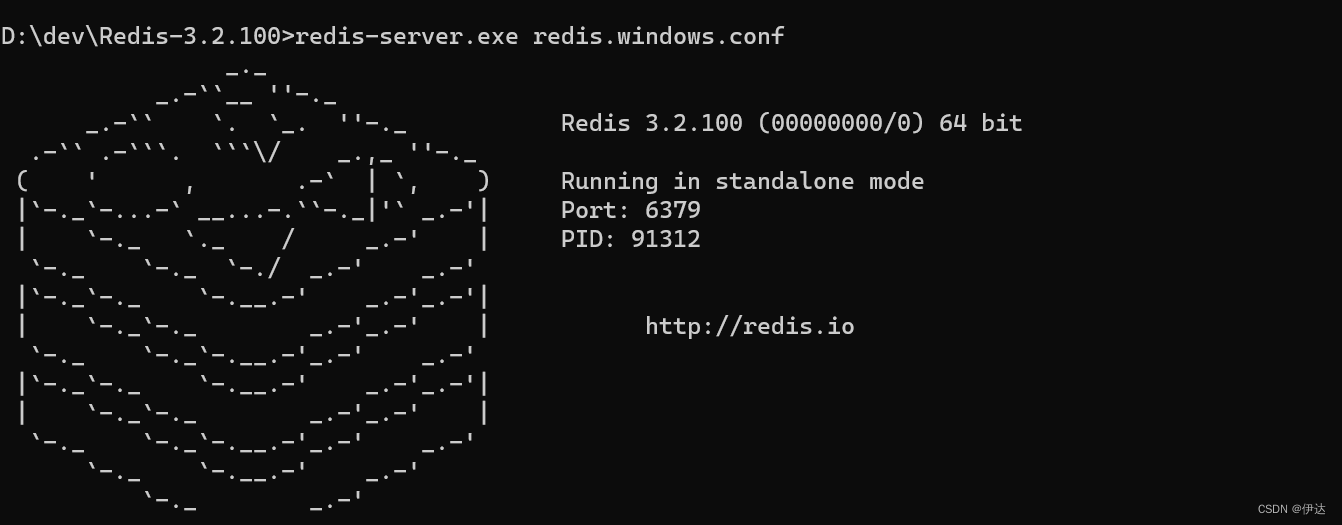

creating server tcp listening socket 127.0.0.1:6379: bind No error

window下启动redis服务报错: creating server tcp listening socket 127.0.0.1:6379: bind No error

解决方案如下按顺序输入如下命令即可连接成功

redis-cli.exeshutdownexit运行:redis-server.exe redis.windows.conf shutdown出现以下错误ÿ…

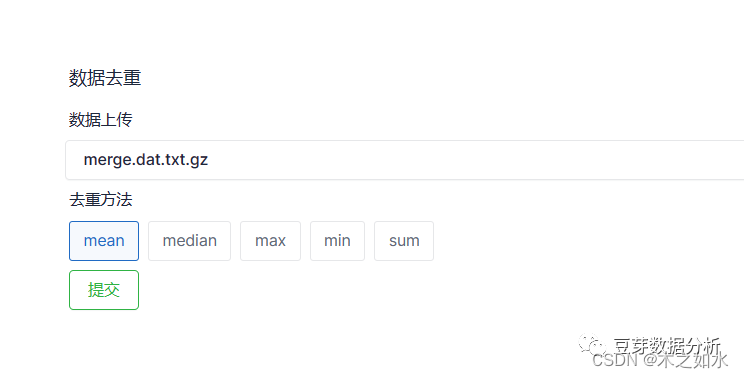

零代码复现-TCGA联合GEO免疫基因结合代谢基因生信套路(一)

经过一段时间的积累,搭建的分析平台已经日渐进入稳定的状态,很多粉丝也在和我们反馈,让我们出一下零代码生信套路课。

小编找了很久,发现某某机构出的TCGA联合GEO 免疫基因代谢基因的生信套路,该套路应用常见相对来说…

【音视频 | opus】opus编码的Ogg封装文件详解

😁博客主页😁:🚀https://blog.csdn.net/wkd_007🚀 🤑博客内容🤑:🍭嵌入式开发、Linux、C语言、C、数据结构、音视频🍭 🤣本文内容🤣&a…

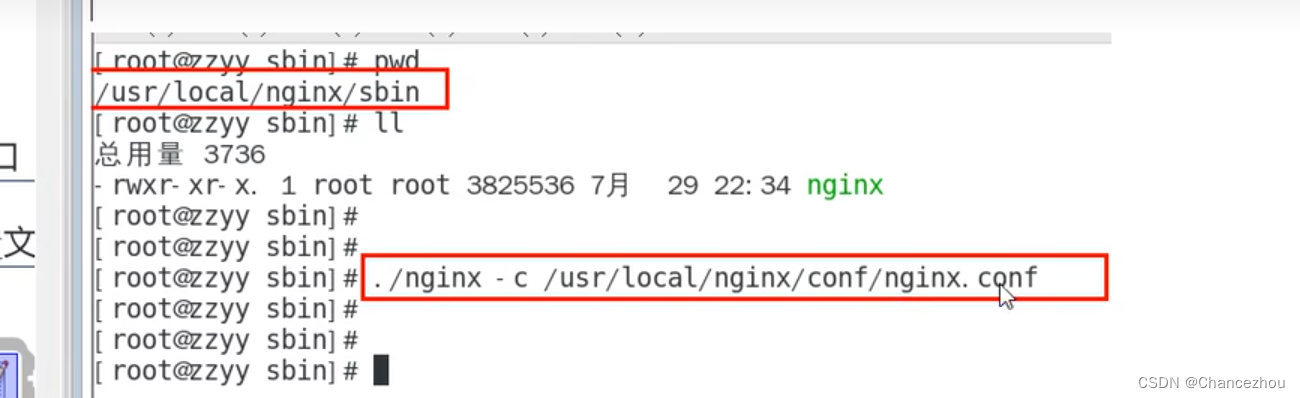

【SpringCloud Alibaba -- Nacos】Linux 搭建 Nacos 集群

搭建 Nacos 集群

架构 centos安装docker

https://docs.docker.com/engine/install/centos/

详细配置过程

MySql8

mysql数据库配置

数据库脚本 nacos/conf/nacos-mysql.sql

Nacos2

application.properties

修改为mysql

spring.datasource.platformmysqldb.num1

db.url…

【算法挑战】字符的最短距离(含解析、源码)

821.字符的最短距离

https://leetcode-cn.com/problems/shortest-distance-to-a-character/

821.字符的最短距离 题目描述解法 1:中心扩展法 思路复杂度分析代码 (JS/C) 解法 2:空间换时间 思路复杂度分析代码 (JS/C) 解法 3:贪心 思路复杂…

阿里大佬:DDD 领域层,该如何设计?

说在前面

在40岁老架构师 尼恩的读者交流群(50)中,最近有小伙伴拿到了一线互联网企业如阿里、滴滴、极兔、有赞、希音、百度、网易、美团的面试资格,遇到很多很重要的面试题: 谈谈你的DDD落地经验? 谈谈你对DDD的理解?…

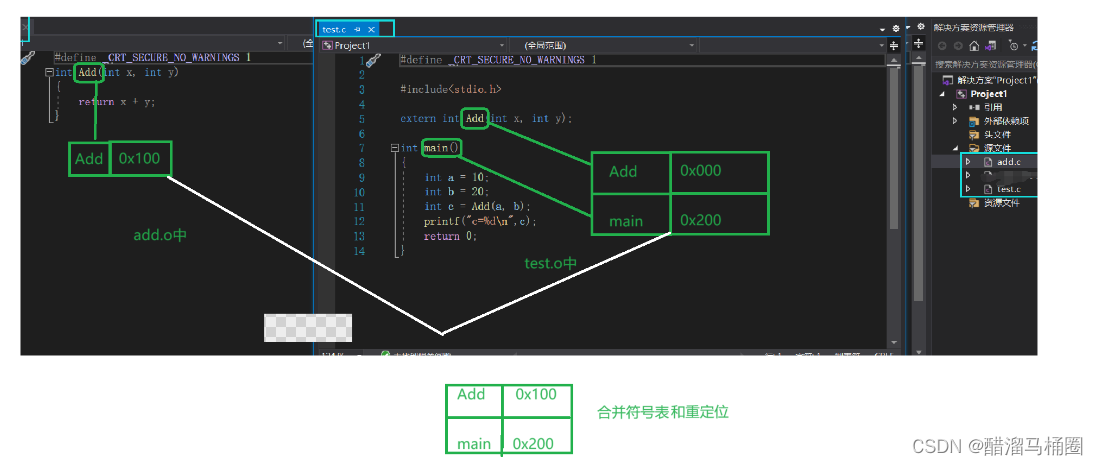

C语言 程序环境 编译和链接

目录 1.程序的翻译环境和执行环境

2.详解C语言程序的编译和链接

2.1翻译环镜

2.2翻译的几个阶段

2.2.1预编译

2.2.2编译

词法分析

符号汇总

2.2.3汇编

生成符号表

2.3链接

1.合并段表

2.合并符号表和重定位

2.4运行环境 1.程序的翻译环境和执行环境

在ANSI C的任…

【网络协议】聊聊DNS协议如何域名解析和负载均衡

DNS 服务器

我们知道如果使用IP地址进行访问网站,很难进行记忆,所以DNS的作用是将域名转换成对应的IP地址。如果全世界都使用同一台DNS服务器,那么DNS服务器本身需要保证服务的高可用、高性能,以及分布式等。最好的方式就是分层。…

电脑报错找不到msvcp120dll,无法继续执行代码,怎么修复?

在运行电脑软件时,出现msvcp120.dll丢失,我深知大家在遇到这种电脑问题时所感受到的无助和焦虑。今天,我就来为大家分享一下关于msvcp120.dll文件缺失的4个一键解决方法,希望能帮助到大家。

首先,我们要明确什么是msv…

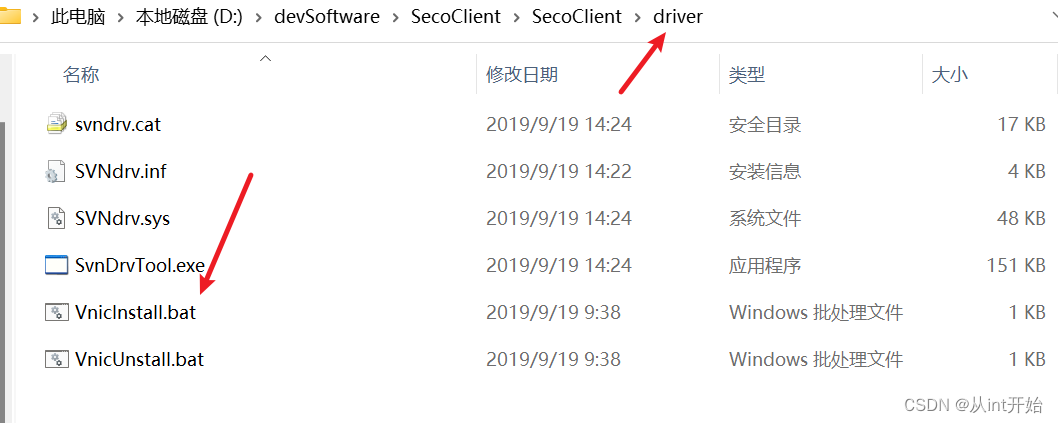

SecoClient连接报错:接收返回码超时

话接上回,SecoClient能打开了,但是出现了连接时的错误

这次针对接收返回码超时进行解决。 参考连接:

https://www.cnblogs.com/Crazy-Liu/p/14700121.html

https://blog.csdn.net/lnigluan511513/article/details/1280683581、正常我们进入…

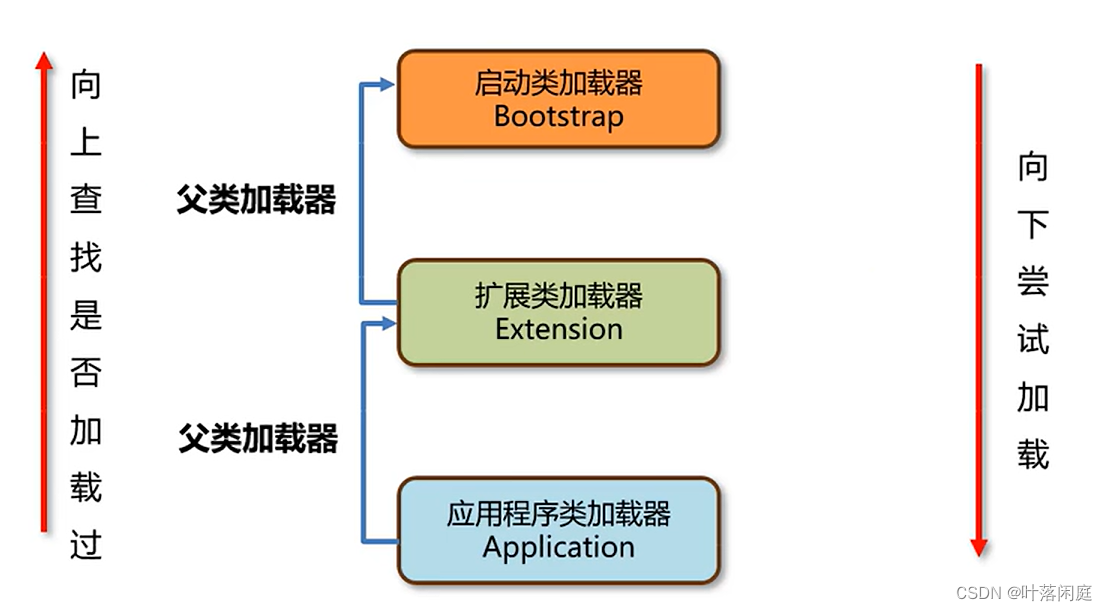

【JVM】双亲委派机制、打破双亲委派机制

🐌个人主页: 🐌 叶落闲庭 💨我的专栏:💨 c语言 数据结构 javaEE 操作系统 Redis 石可破也,而不可夺坚;丹可磨也,而不可夺赤。 JVM 一、双亲委派机制1.1 双亲委派的作用1.…