文章目录

- 前言

- 题目分析

- 程序分析

- Keygen

前言

系列之002,记录学习。

题目分析

一道一星的题目

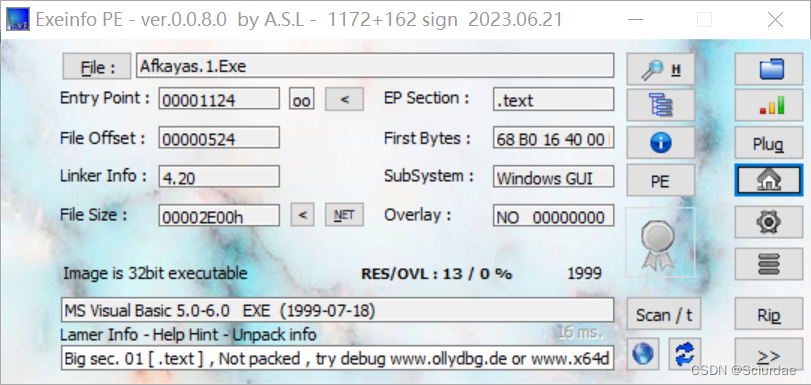

惯例查壳。

32-bit的文件,用的是 VB 写的。

关于Visual Basic:

Visual Basic(VB)是由微软公司开发的包含环境的事件驱动编程语言。它源自于 BASIC 编程语言。VB 拥有图形用户界面(GUI)和快速应用程式开发(RAD)系统,可以轻易的使用 DAO、RDO、ADO 连接数据库,或者轻松的创建 ActiveX 控件。程序员可以轻松地使用 VB 提供的组件快速建立一个应用程序。

虽然VB现在已经不再更新了,但是并不妨碍我们的学习。

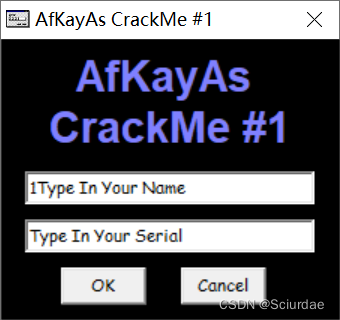

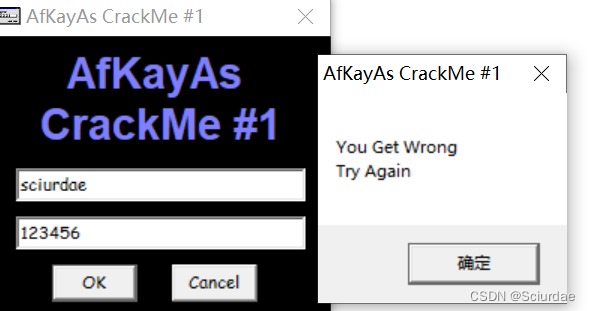

也是惯例,运行程序观察一下

!这里会出现一个问题(我不同虚拟机都遇到过)

就是找不到msvbvm50.dll的问题,这里可以上https://cn.dll-files.com/msvbvm50.dll.html下载。

然后放到文件夹下:

把文件放到你的系统路径。它的默认路径是在:

C:\Windows\System (Windows 95/98/Me),

C:\WINNT\System32 (Windows NT/2000),

C:\Windows\System32 (Windows XP, Vista, 7, 8, 8.1, 10).

在 64位 Windows 上,32位 DLL 文件的默认路径是

C:\Windows\SysWOW64\, 64 位 DLL 文件在

C:\Windows\System32\ 。

确保覆盖已有的全部文件(但保留一个原文件备份)。

重启电脑。

然后就解决问题了。

重新运行程序。

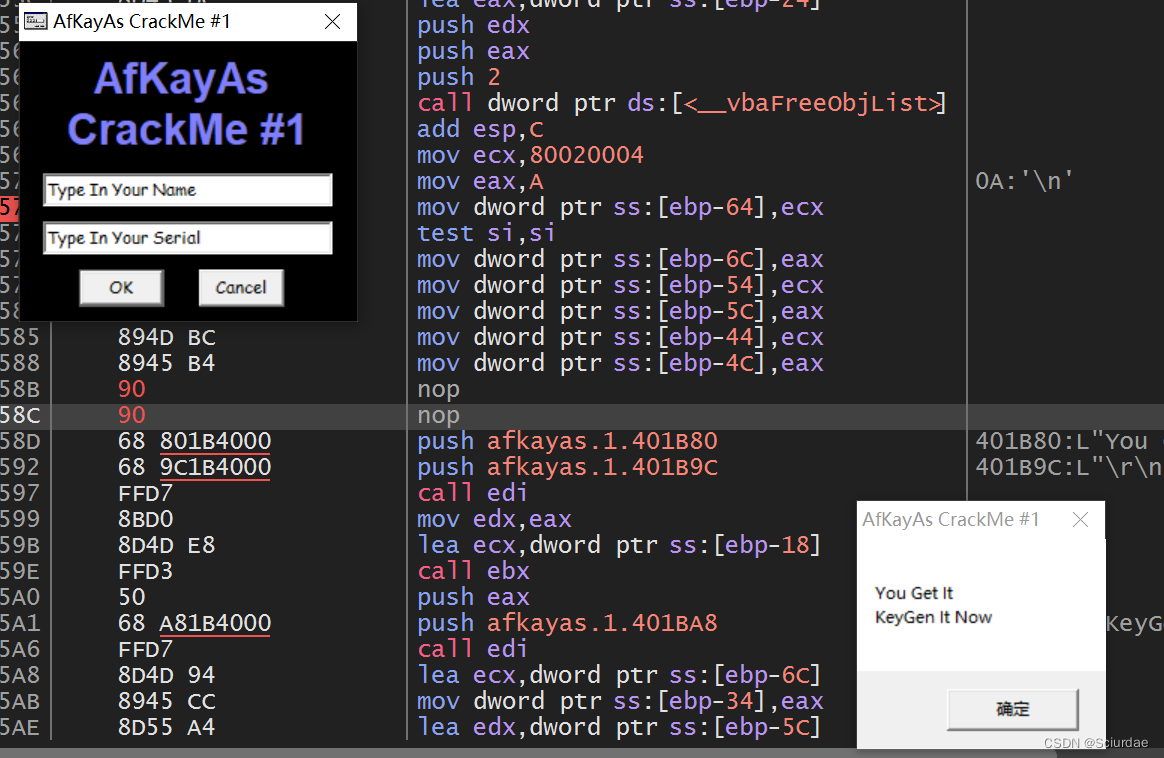

name + serial 的验证方式,看起来和上一题差不多;

程序分析

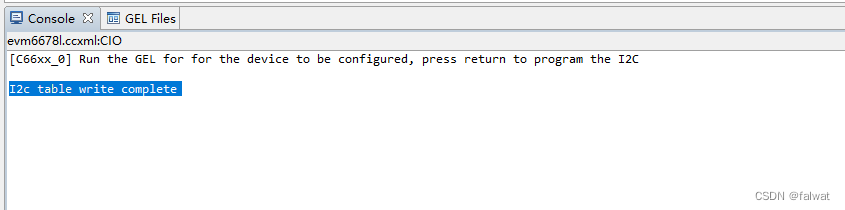

载入xdbg后,搜索字符串,找到 You Get Wrong这句话,点击过去。

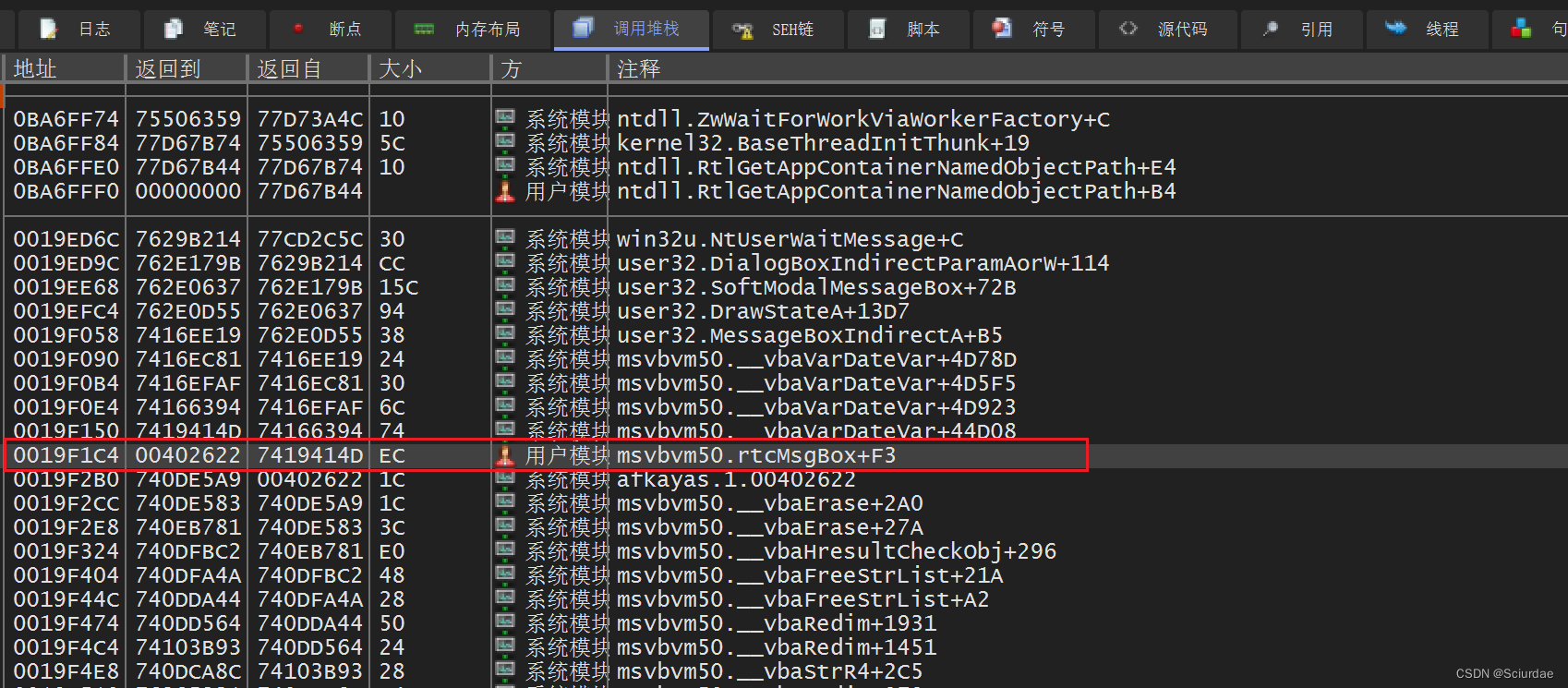

这里除了搜索字符串还可以根据调用堆栈的情况来找到此处,在运行程序后输入name和serial,弹出错误信息后不点击确定,而是返回xdbg查看堆栈情况 Alt+K,

找到一个,虽然都是msvbvm50的函数,大部分都看不懂,但是这一个的返回地址是在00402622,比较符合我们的预期,一般00400000是整个程序的开始。所以这里点击这个rtcMsgBox右键跟随目标。然后往上翻一点就可以看到错误信息了。

接着往上一直翻, 继续在 push ebp处打下断点, 这次是在00402310处。

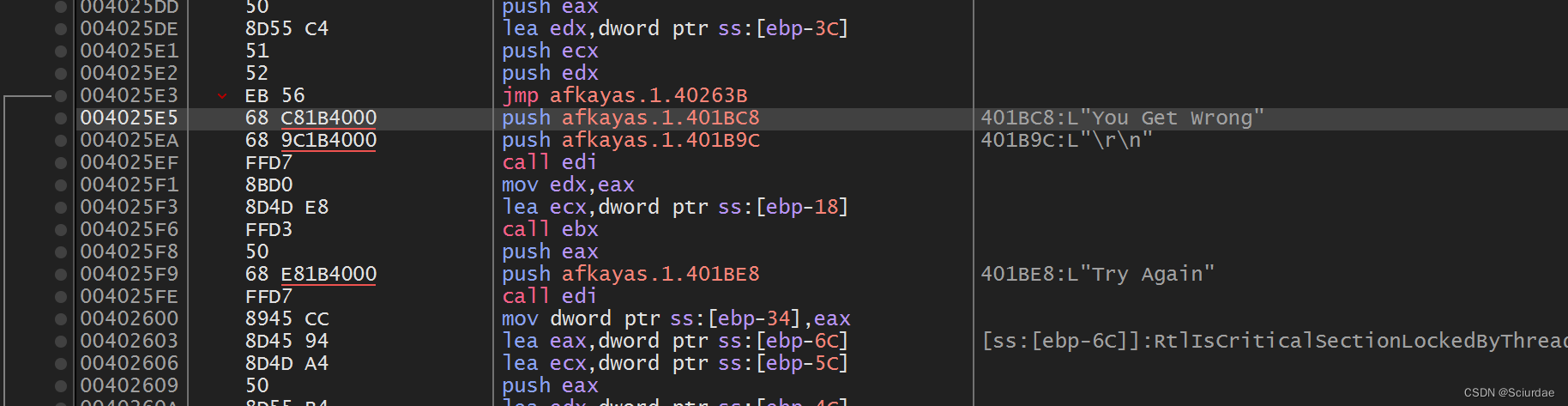

在向上的过程中,你会看到一个

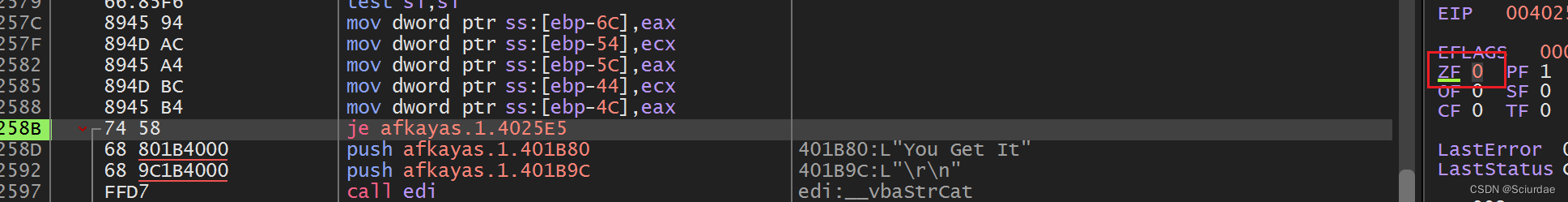

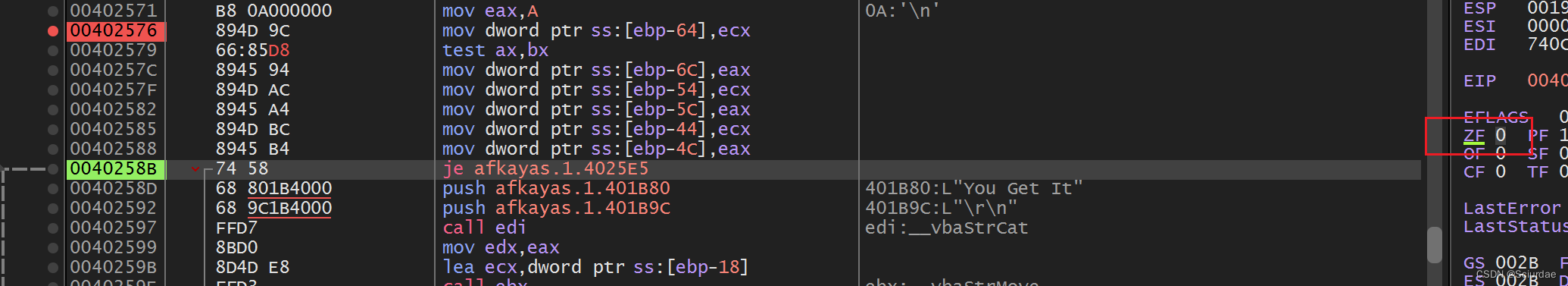

正确信息和 一个je 跳转 ,je指令的跳转是根据ZF标志位来进行的,ZF标志位为 1 的时候实现跳转。

因此这里第一种爆破方式就是 直接 nop 掉 je指令;

第二种就是 在运行到je指令的时候 将 ZF标志位手动改成 0 ;

还有第三种就是 修改 test指令, 因为test本质上是 and 指令 ,如果 and 结果为 0 就会将ZF标志位置为1.

Keygen

重新运行一下程序,因为需要把我们先前做的更改去掉。

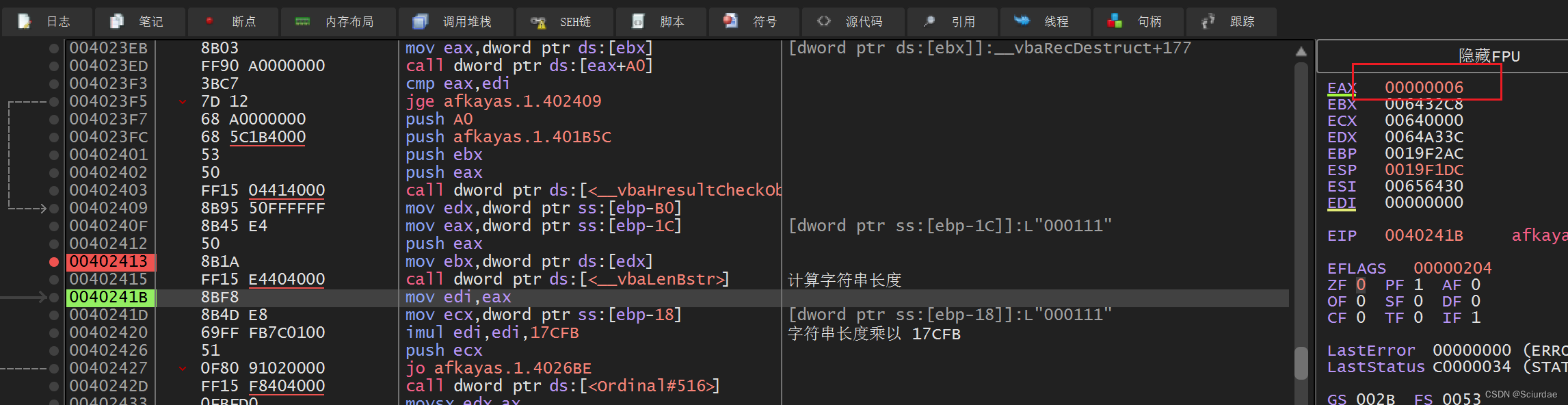

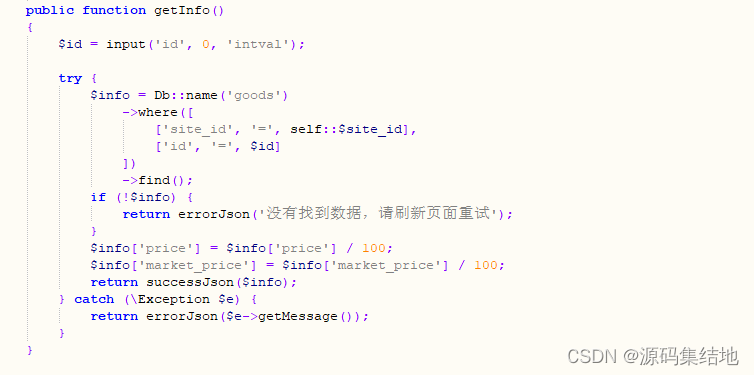

这里依旧在push ebp处打下断点,然后让程序自动断在此处。开始一步一步向下追码,先F8单步步过就好。

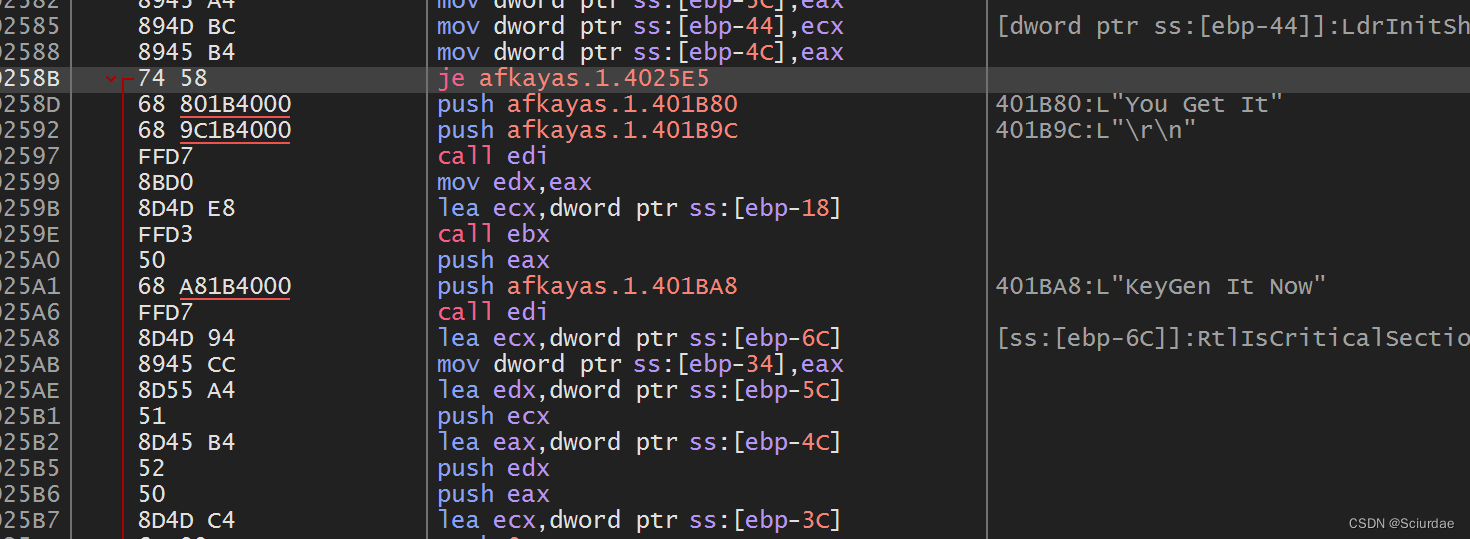

一直到

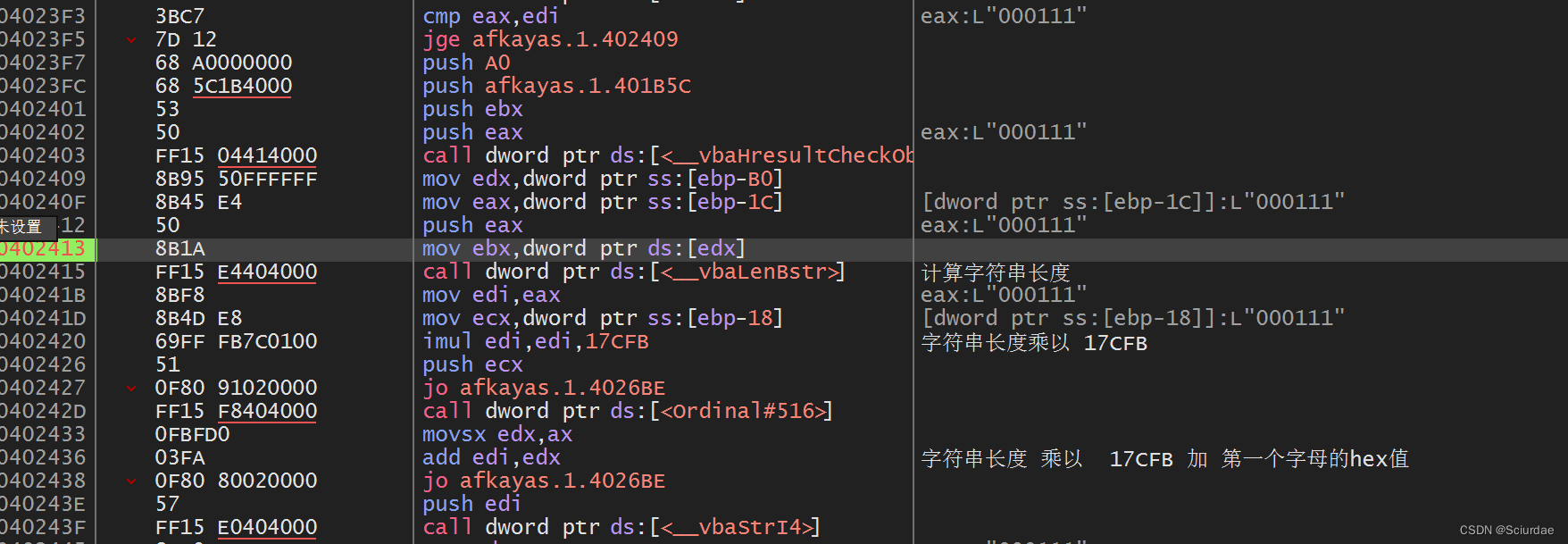

xdbg的功能蛮强大的,很多注释都会给出来,(当然那几串中文是自己注释的)

一般在临近 有 000111出现的地方,(这次的输入是 000111 + 123456)就该注意了

这里显示call 调用了一个函数,可以看到Len B str 就像是计算字符串长度,也可以上网查阅相关信息;

在调用后

eax 变成了 6 也可以验证我们的猜想,你也可以尝试不同的输入,去验证。

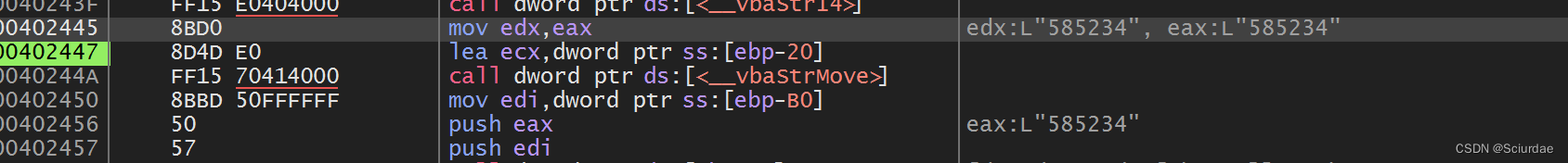

接着向下, 用 imul 乘以一个固定的值 17CFB 接着 再加上 '0’的 hex值也就是 0x30

这里得出的结果是 8EE12 转换成十进制 585234

再接着一直往下跑,

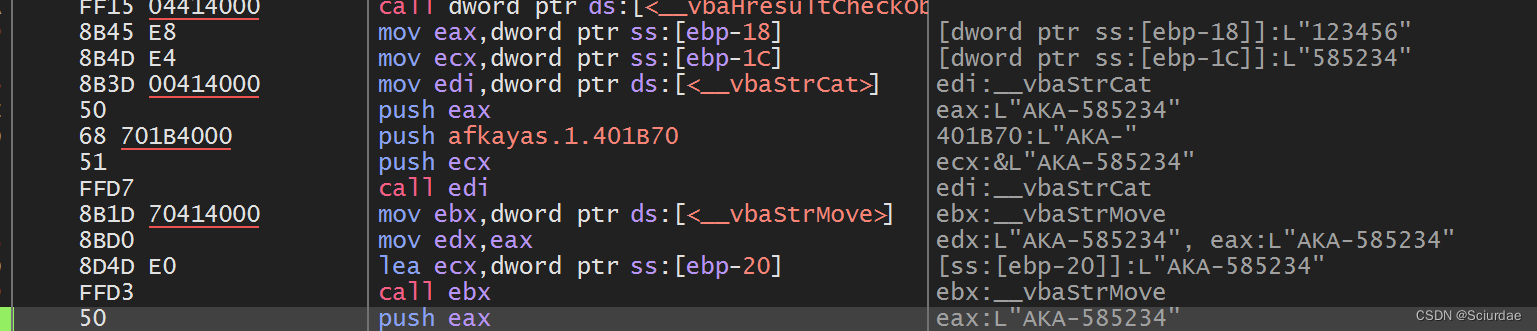

会先看到一个 AKA- 再接着又是一个 VB函数 写着 Str Move 这里的意思很明白了,拼接字符串的意思

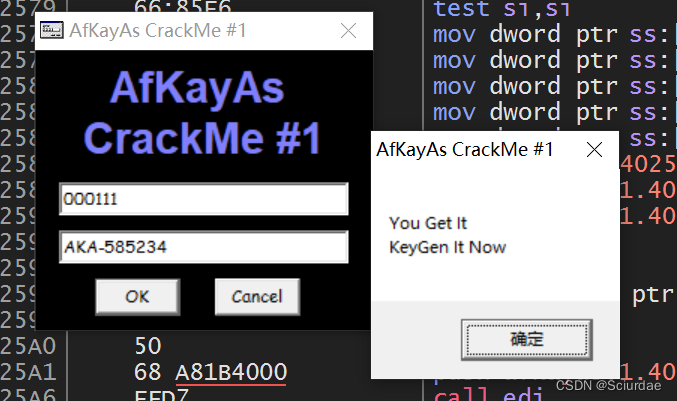

那么我们的serial 也就出来了 AKA-585234

验证成功 ,开始写 Keygen。

def keygen(name):

key = ord(name[:1]) + len(name) * 0x17CFB

print(f"Your serial : AKA-{key}")

if __name__ == "__main__":

name = input("please enter your name: ")

keygen(name)

![js 异常数组 [空白,Array(10),空白,Array(10),空白]](https://img-blog.csdnimg.cn/cf9592a178694837b4c40003032b6b38.png#pic_center)