题目要我们找出Nmap扫描得到所有的开放端口

Nmap通常用于直接扫描目标主机,而不是直接扫描pcap文件。

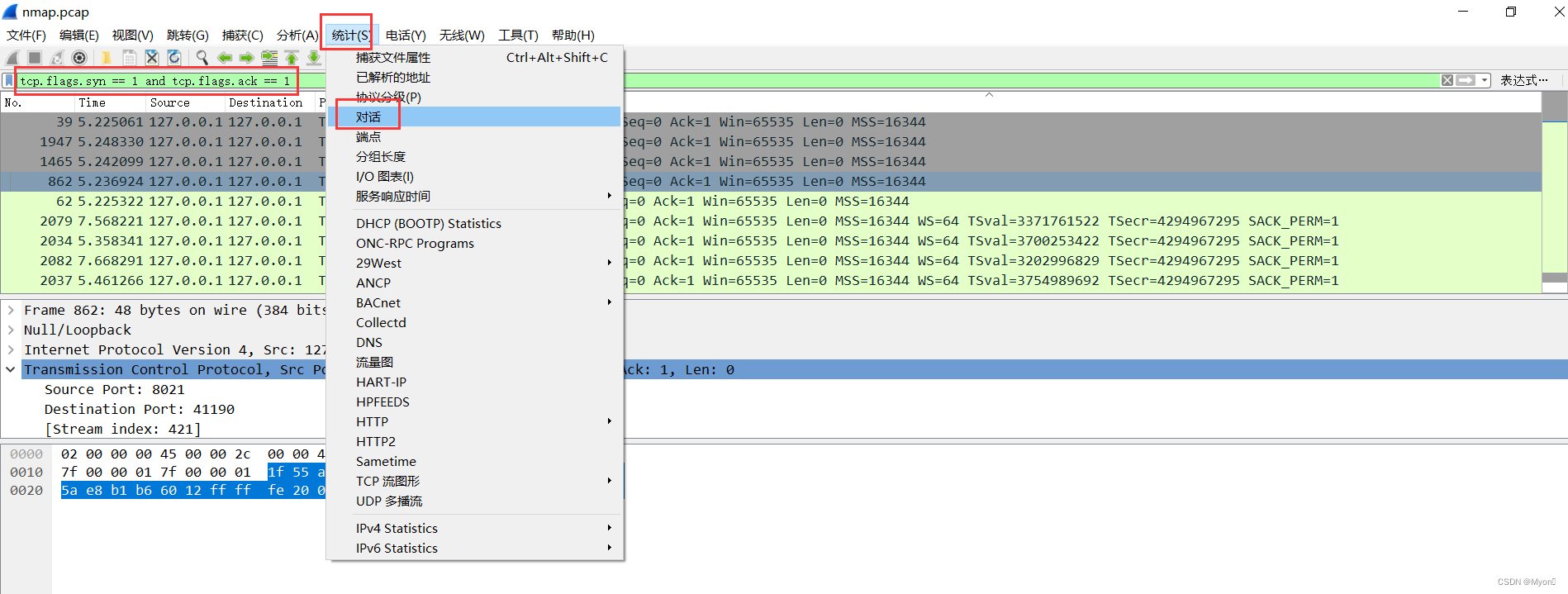

那么这里我们还是使用wireshark来分析,使用过滤器:

tcp.flags.syn == 1 and tcp.flags.ack == 1这个过滤条件可以筛选出TCP端口开放的数据包

udp这个过滤条件可以筛选出UDP端口开放的数据包,该过滤条件会匹配所有的UDP数据包,因为UDP没有像TCP那样的连接建立过程,所以UDP数据包的到达通常表示端口是开放的。

icmp and icmp.type == 3 and icmp.code == 3这个过滤条件用于查找被目标主机标记为"端口不可达"的数据包,通常表示端口关闭;

该过滤条件匹配了ICMP "端口不可达"类型的数据包,其中的 "code" 值为3表示端口关闭。

后两个筛选出来都是空,那么我们来看第一个过滤之后的结果:

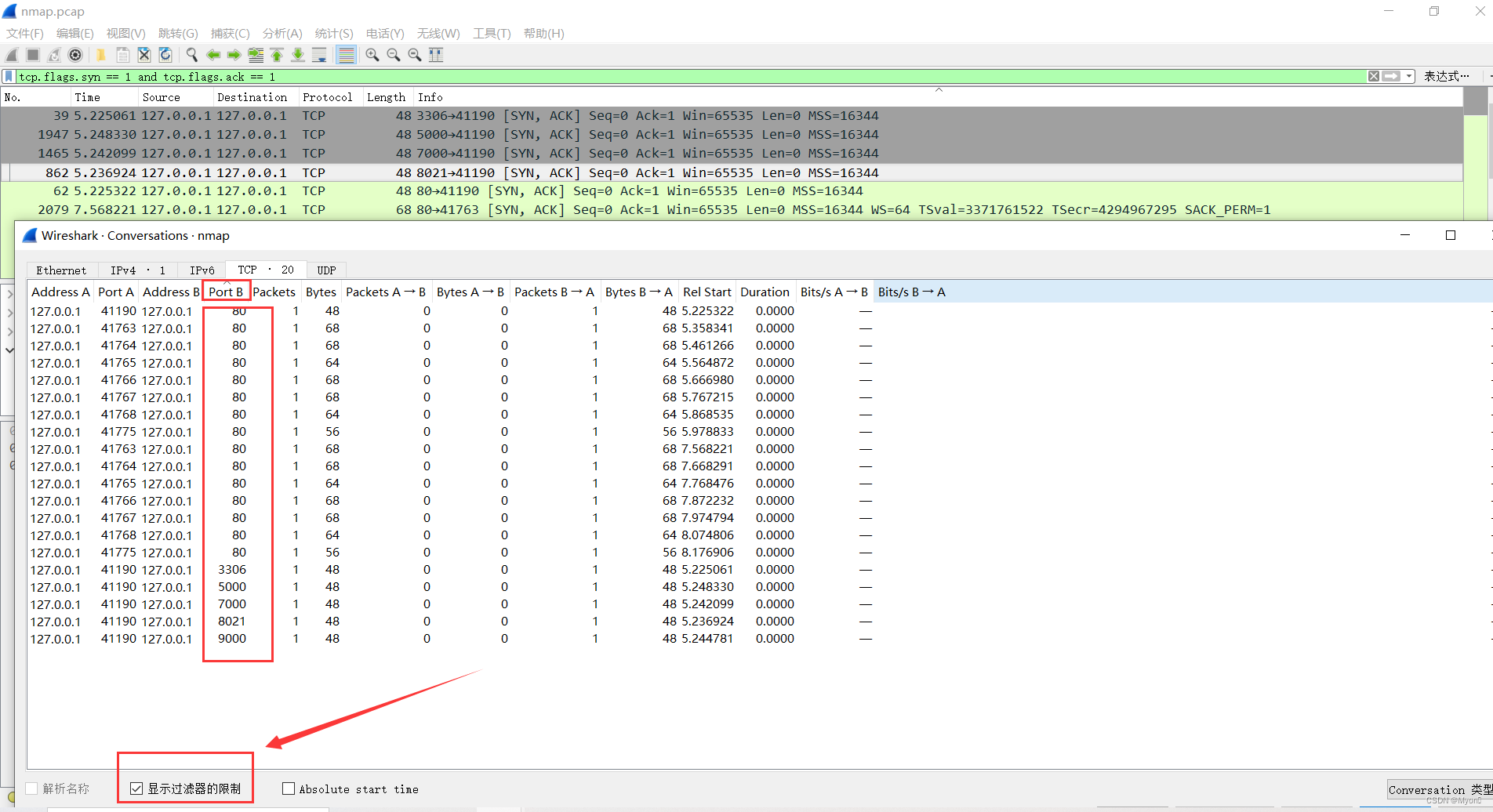

一定要把显示过滤器的限制勾上,不然结果并不是过滤之后的结果。

将端口由小到大排序, 80,3306,5000,7000,8021,9000

尝试提交 flag{80,3306,5000,7000,8021,9000}

correct!