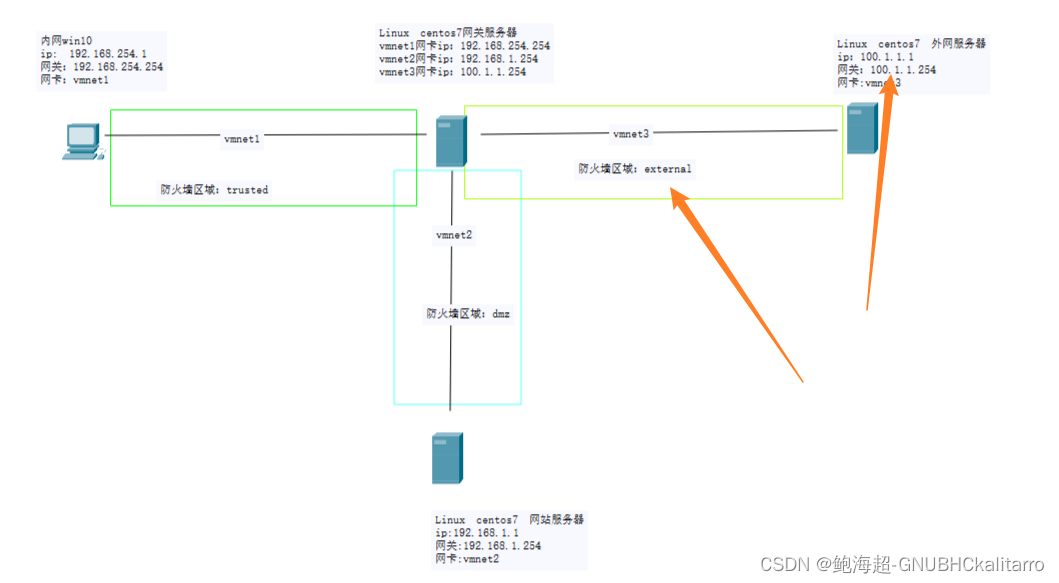

实验环境

本章实验环境要建立在上一章之上,ip等都是继承上一章,完全在上一章之下的操作

Linux:firewalld防火墙-小环境实验(3)-CSDN博客![]() https://blog.csdn.net/w14768855/article/details/133996151?spm=1001.2014.3001.5501👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆

https://blog.csdn.net/w14768855/article/details/133996151?spm=1001.2014.3001.5501👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆👆

变化

我们这里外网还有网关,但是在真实的互联网中公网上服务器之间不会指定某个为网关,所以今天就要把外网的服务器的网关去掉这时外网网关就无法去访问内网这时就要通过某些手段去实现通信,然而我们把外网网关去掉以后内网依然可以去和外网通信

需求

1)网关服务器上,把外网的ip伪装关闭让内网和网站服务器不能不通过配置等操作,自由访问外网

再到外网接口把做地址转换当外网服务器访问网关外网接口(vm3)时可以访问到网站服务器(ip地址转换)

再对内网开启地址伪装,可以让内网win10的整个网段去访问外网,而网站服务器无法去访问外网

同时不让外网服务器去ping外网接口

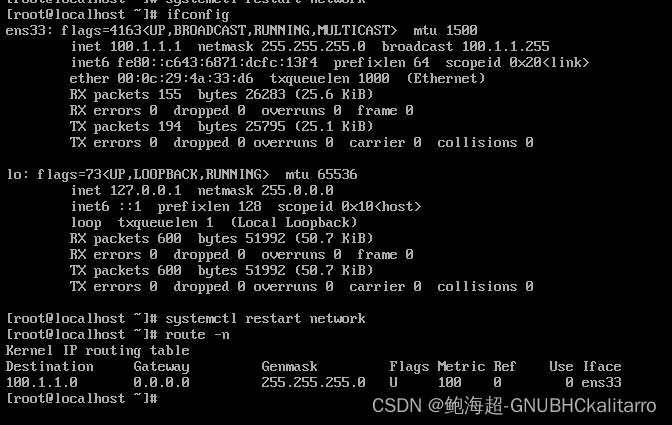

2)在外网服务器上去掉网关,模拟公网环境

搭建一个http服务

可以通过访问外网接口访问进入网站服务器(ip地址转换)

外网服务器

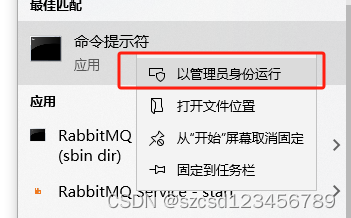

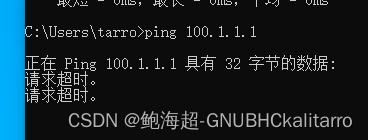

去掉网关,进入网卡配置文件把GATEWAY=***一行去掉让重启network服务即可

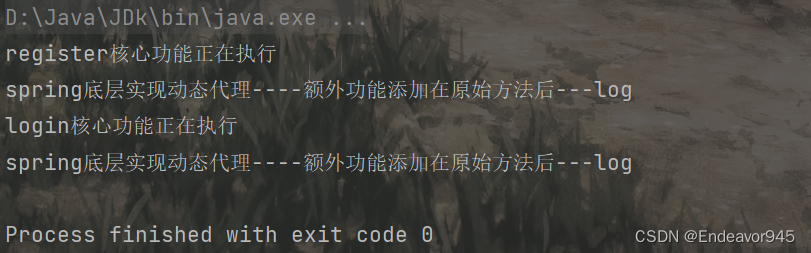

当我们的外网去掉网关以后,我们再去网站服务器或者内网服务器再去ping外网服务器,发现依然可以ping通,这就是我们网卡自动开启地址伪装功能

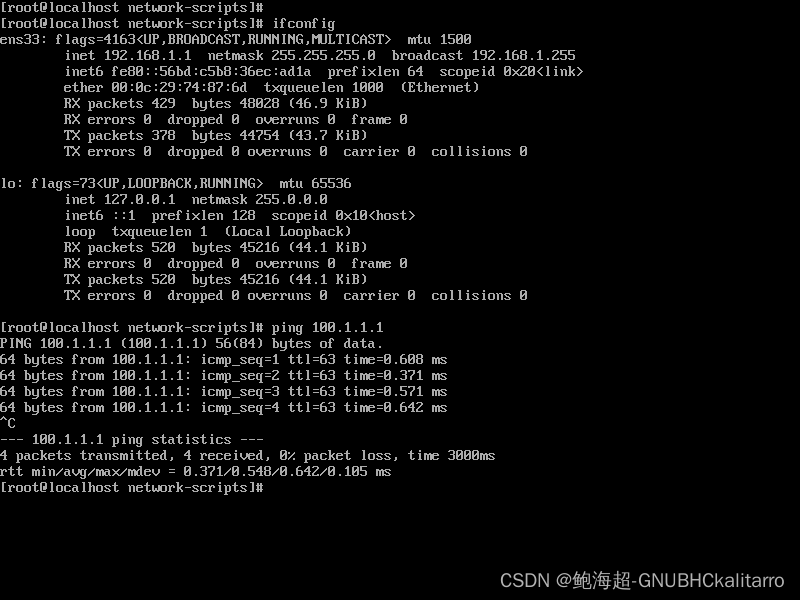

网站服务器可以ping通外网服务器

内网win10还可以ping通外网

这个需要等会去网关服务器上解决,关闭ip伪装

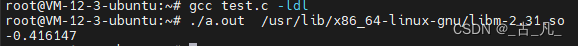

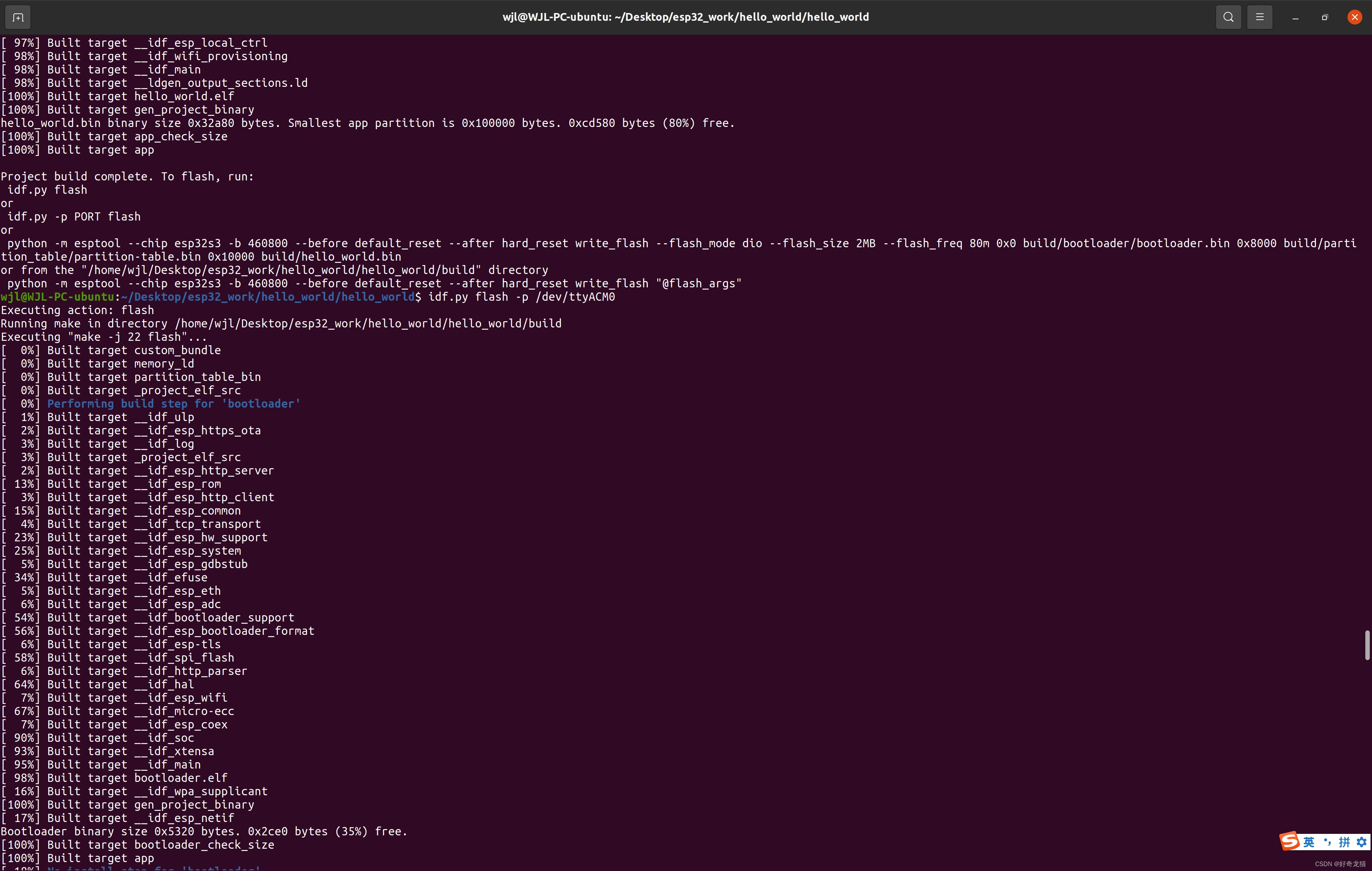

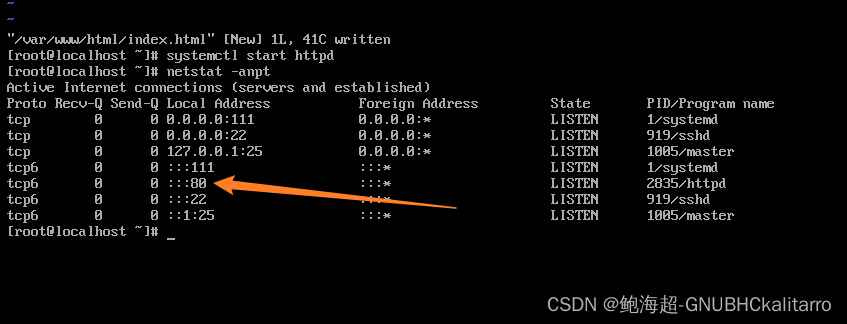

现在先在外网服务器上再搭建一个http服务

网关服务器

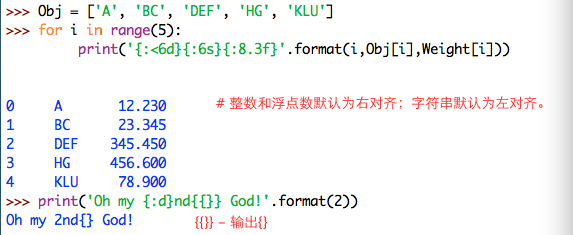

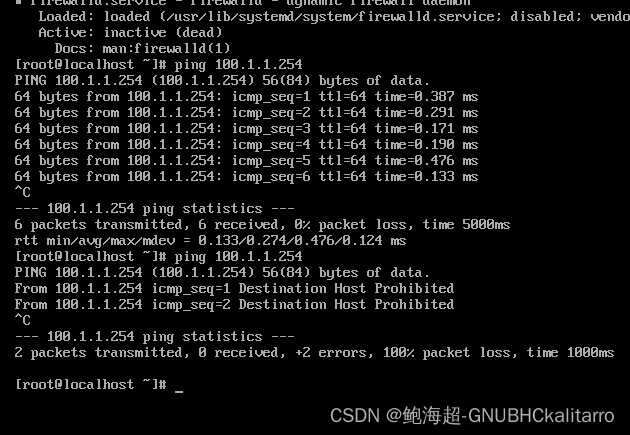

firewall-cmd --remove-masquerade --zone=external --permanent现在就关闭了ip伪装现在没做任何配置,我们现在的内网win10和网站服务器都访问不到外网服务器了

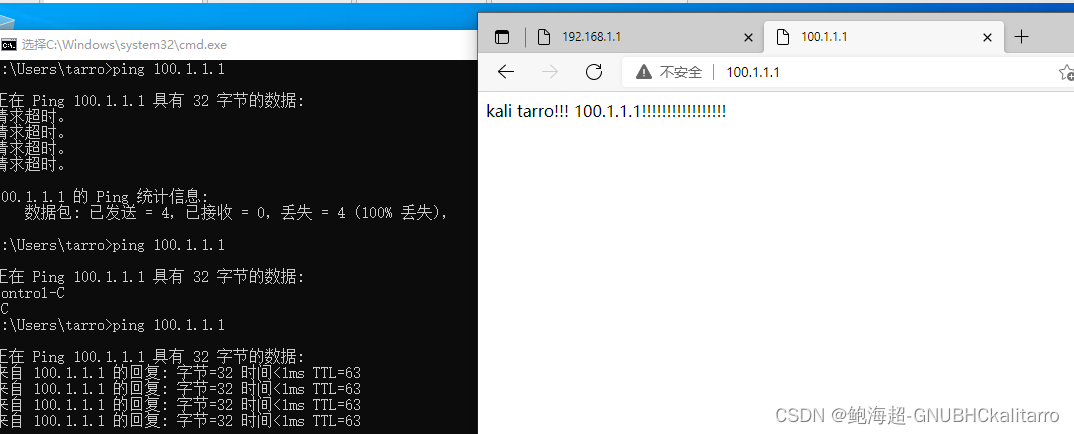

现在我们只放行内网win10的整个网段进行ip伪装,不让我们的网站服务器去主动找人了

firewall-cmd --zone=external --add-rich-rule='rule family=ipv4 source address=192.168.254.0/24 masquerade' --permanent

外网接口区域对内网的254整个网段开启ip伪装

内网现在就能访问出去了

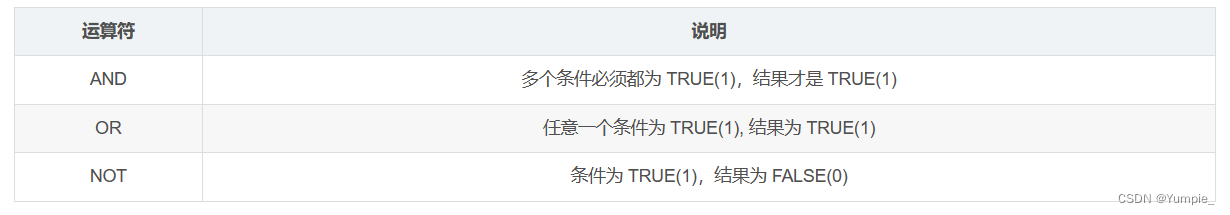

现在让外网服务器ping不通网关服务器外网接口

firewall-cmd --add-icmp-block=echo-request --zone=dmz --permanentfirewall-cmd --reload

现在实际还可以通信只是网关服务器外网口不让ping了而已

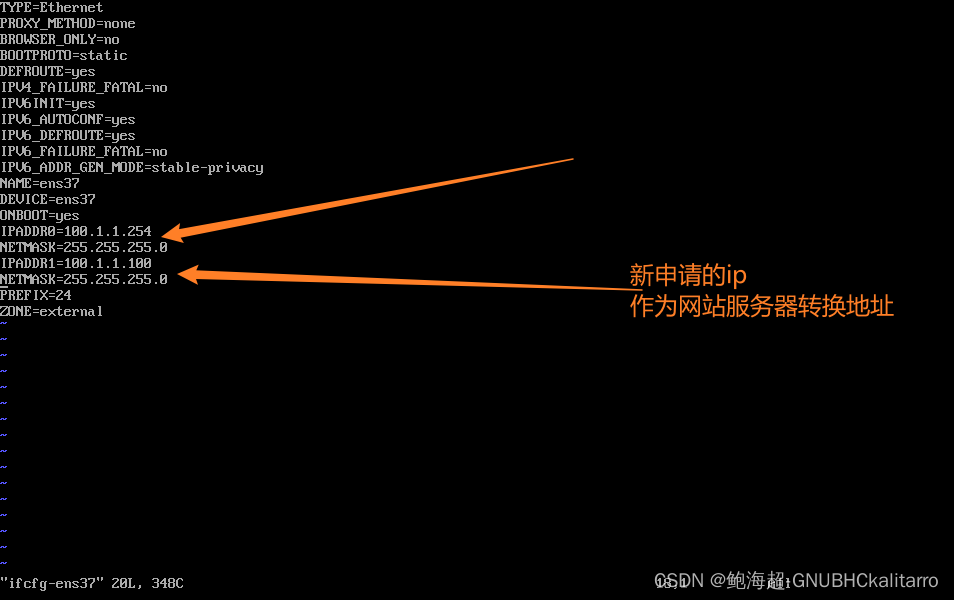

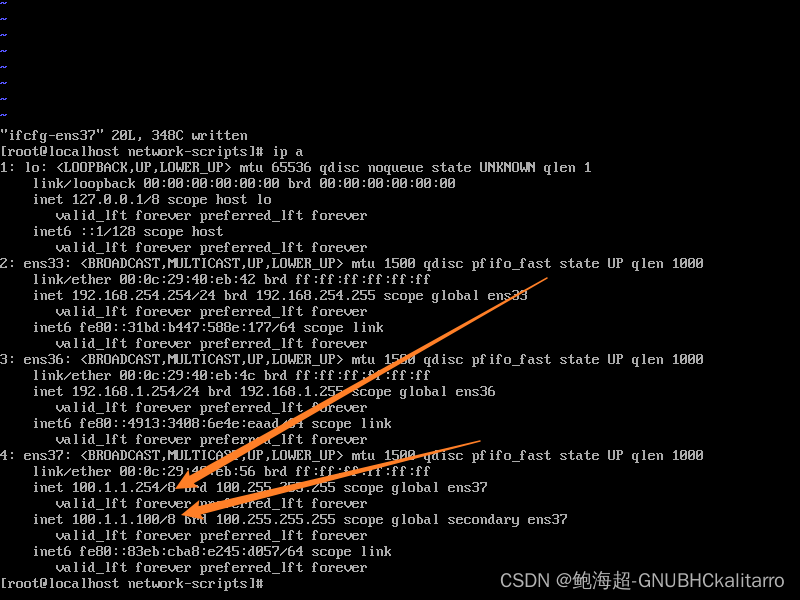

假如现在又申请到了一个ip100.1.1.100作为网站服务器转换地址,如果没有多的地址那么可以用外网口地址100.1.1.254也是一样的

firewall-cmd --zone=external --add-rich-rule='rule family=ipv4 destination address=100.1.1.100/24 forward-port port=80 protocol=tcp to-addr=192.168.1.1' --permanent

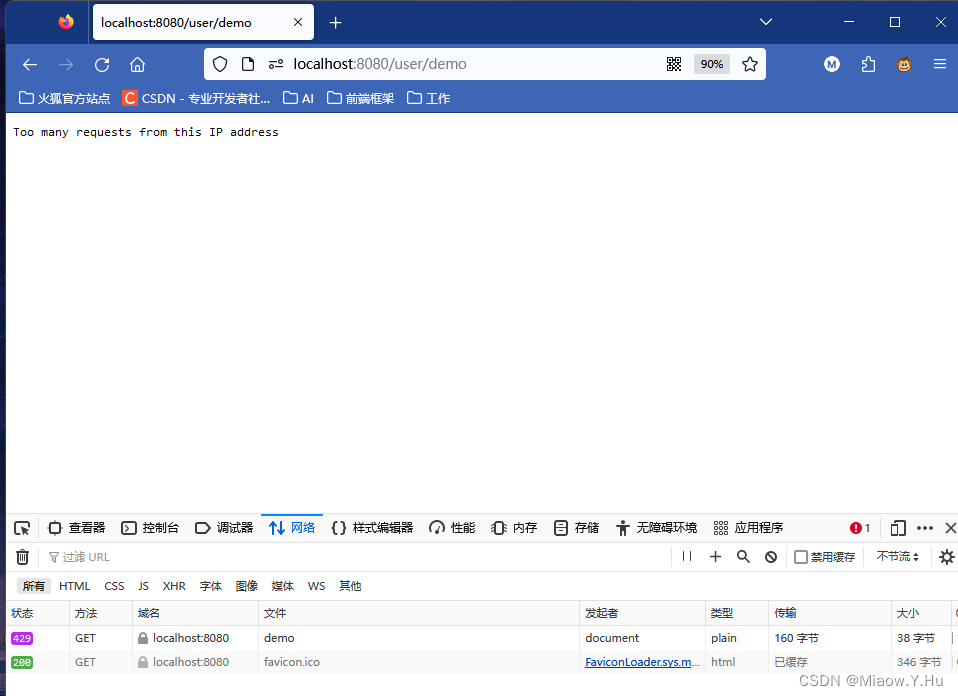

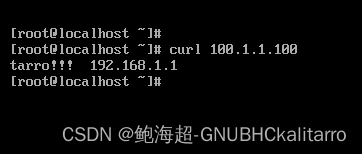

现在就访问成功了