场景1

源代码

场景2

admin

进入后台

账号密码admin admin

场景3

这里确实没想到。。。。

去php执行的地方

然后打开开发者工具进行抓包

发现执行后是存入php文件

我们写入一句话即可

这里我上传哥斯拉链接即可

场景4

根据提示

去找到数据库链接功能

场景5

PWN题目。。。。。

没想到渗透也要搞pwn题目呀。。。

以后补上吧下一题

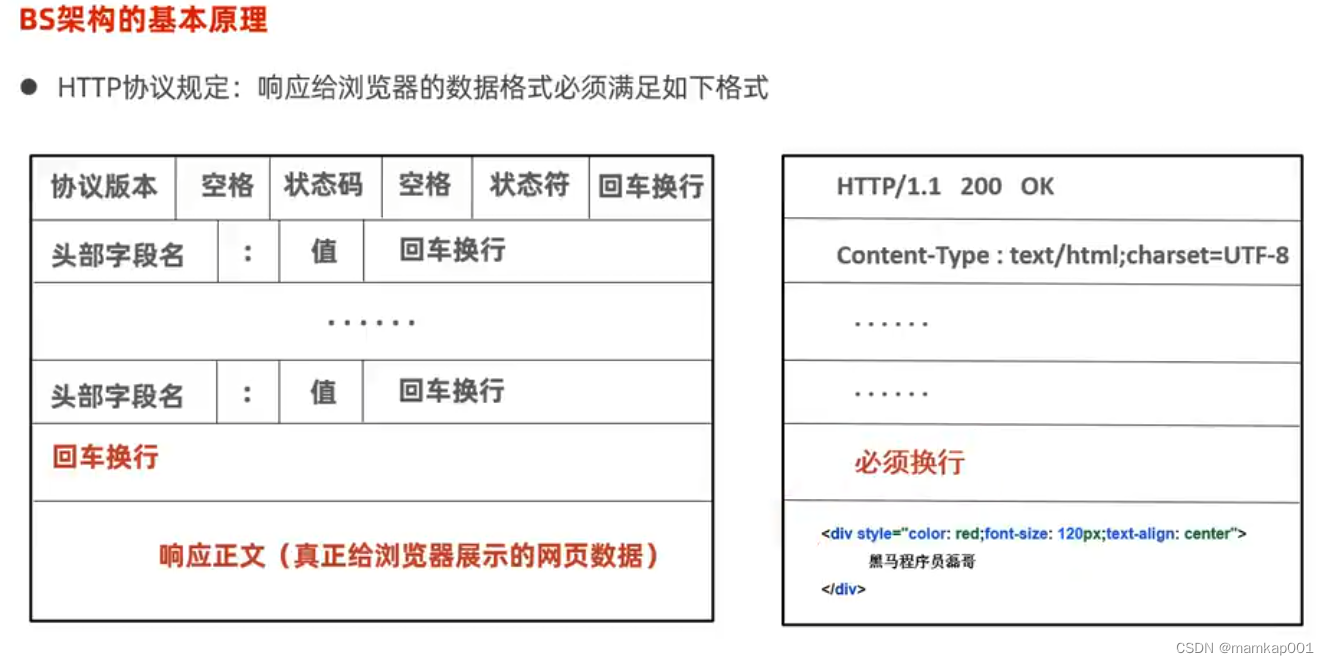

场景6

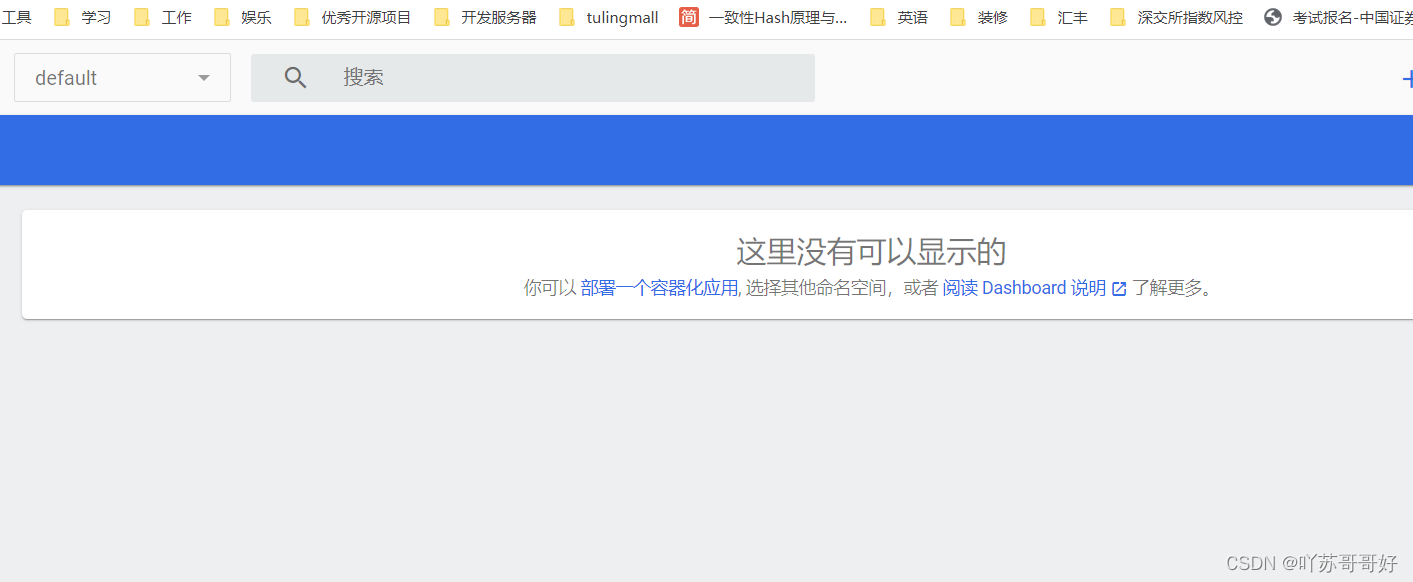

访问8080

原本想爆破但是工具发现了shiro

那么工具扫一下吧

直接cat flag

结果 不是是场景7的

我们去看看有没有其他内容的

最后在/BOOT-INF/classes/templates/ 下的robots中找到

场景7

上题

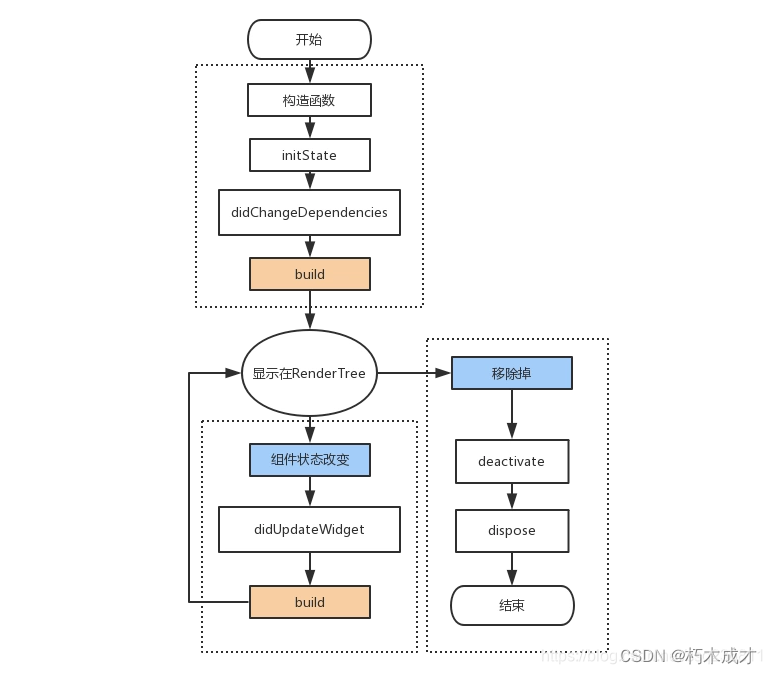

场景8 find 提权

这里学到东西了 提权

这里学习的是 suid提权

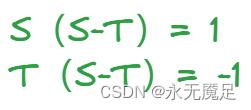

suid提权

find / -user root -perm -4000 -print 2>/dev/null

查找 是root使用的内容 并且搜索具有设置为 suid权限的文件 然后把错误输出到null中

这里我们发现了目录和命令

这里我们发现存在find命令

那我们可以通过find命令执行

touch test

find test -exec whoami \;

这个时候我们是root权限了

这个时候我们去root目录下看看flag即可

场景9 socks5h代理

工具之使用教程Neo-reGeorg_neoregeorg-CSDN博客

这里记录一下通过socks5 代理出内网网站

首先我们通过哥斯拉上传大文件功能上传fscan

然后通过ip address 查看地址

扫描c段获取资产 这里发现了 192.168.0.4存在rce 所以我们如果访问网站 就需要通过代理 让本机访问

使用上面的工具

py3 .\neoreg.py generate -k pass这里会生成可解析的文件

我这里通过之前的80端口(第一个上马的地方) 上传php文件

然后直接访问

无报错并且出现注释则成功 然后通过工具建立 socks5h代理

py3 .\neoreg.py -k pass -u http://101.133.131.110/tunnel.php

无报错则建立成功

然后我们首先给浏览器挂上代理

然后访问192.168.0.4 即可

这里再扩展一下 如果需要使用socks5h通过全局代理 就需要使用Proxifier工具

然后去代理规则中

然后就可以使用工具进行检测了

工具可以直接getshell 注入代码 我们注入即可

然后访问即可

然后我们在目录下就获取了flag

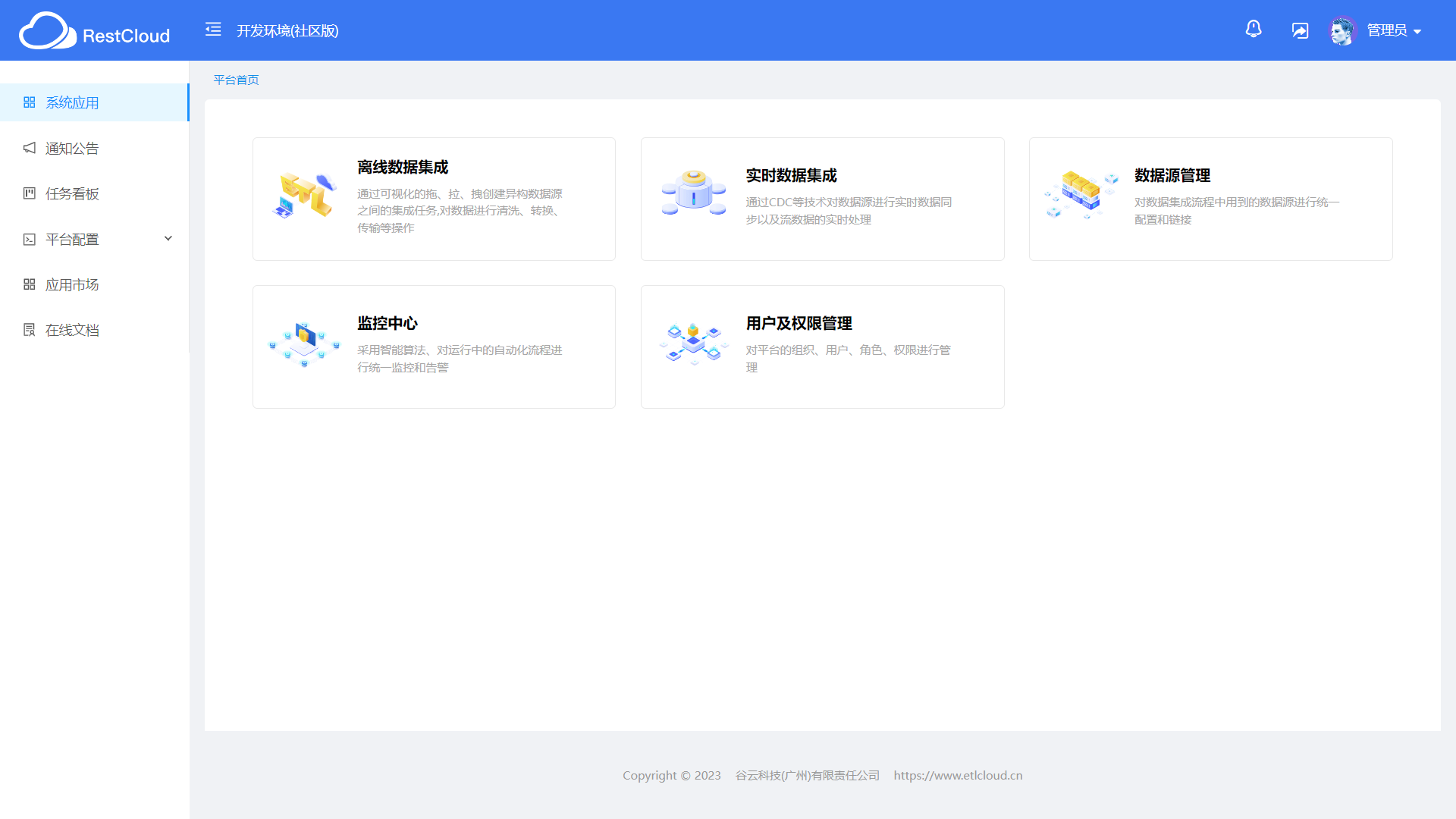

场景10

这里显示在database 但是有一个问题

我们在之前可以泄露出内容

太卡了 不写了 一个靶场花了100多金币了@_@