前言:

首先在域内环境中主要有如下6种身份认证协议,最常用的还是Kerberos,NTLM和LDAP三种:

-

Kerberos:Kerberos是一种网络身份验证协议,用于验证用户和服务之间的身份。它通过使用票据和密钥来实现认证,并使用单点登录(SSO)机制。

-

LDAP:LDAP(Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录服务的协议。它常用于用户身份验证和访问控制,以及存储和检索用户信息。

-

NTLM:NTLM(NT LAN Manager)是一种Windows操作系统中使用的身份验证协议。它用于在Windows域中进行用户身份验证和会话安全。

-

Active Directory身份验证:Active Directory是微软Windows操作系统中的目录服务,它提供了集中管理和身份验证的功能。在域内环境中,Active Directory通常用于用户身份验证和授权。

-

SAML:SAML(Security Assertion Markup Language)是一种基于XML的开放标准,用于在不同安全域之间进行身份验证和授权。它常用于实现单点登录和跨域身份验证。

-

OAuth:OAuth(Open Authorization)是一种用于授权的开放标准协议。它允许用户授权第三方应用程序访问其受保护的资源,而无需共享其凭据。

NTLM(NT LAN Manager)是一种用于身份验证和会话安全性的协议。它最初由Microsoft开发,并在早期的Windows操作系统中使用。NTLM协议提供了一种用于验证用户身份并保护通信数据的机制。

NTLM协议的主要目的是在客户端和服务器之间建立安全的会话。它涉及以下几个方面:

-

身份验证:NTLM协议用于验证用户的身份。在身份验证过程中,客户端向服务器发送身份验证请求,并提供用户名和密码。服务器使用存储在本地或在域控制器中的用户凭据进行验证。验证成功后,服务器将与客户端建立安全的会话。

-

挑战-响应机制:NTLM协议使用挑战-响应机制进行身份验证。服务器向客户端发送一个随机的挑战(challenge),客户端必须使用用户密码的哈希值和挑战生成一个响应(response)。服务器根据存储的用户密码的哈希值验证客户端的响应。

-

会话安全性:NTLM协议还提供了会话级别的安全性。它使用会话密钥对通信进行加密,并确保数据的完整性。这样可以防止中间人攻击和数据篡改。

NTLM协议在早期的Windows操作系统中广泛使用,但随着时间的推移,它逐渐被更安全和先进的身份验证协议如Kerberos所取代。但是NTLM还是被广泛使用。

HASH:

windows密码都不是明文保存的,都是以hash的形式放在了本地sam内,域内的密码hash则保存在了域控的ntds.dit内。

正常我们查看到的hash密码格式如下:

Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:CCEF208C6485269C20DB2CAD21734FE7::: LMhash: AAD3B435B51404EEAAD3B435B51404EE NTLMhash: CCEF208C6485269C20DB2CAD21734FE7

但是目前LMhash只能再xp,2003和2000下使用,后续系统已经不在使用存在安全问题的LMhash,而采用NTLMhash,所以这里只对NTLMhash进行讲解:

NTLMhash:

NTLMhash生成算法:

- 将明文口令转换成十六进制的格式

- 转换成Unicode格式,即在每个字节之后添加0x00

- 对Unicode字符串作MD4加密,生成32位的十六进制数字串

python3 -c 'import hashlib,binascii; print(binascii.hexlify(hashlib.new("md4", "Admin12345".encode("utf-16le")).digest()))'

NTLM认证机制:

NTLM本地认证:

windows用户的密码保存在SAM文件中“%SystemRoot%\system32\config\SAM”。计算机启动时,操作系统会让winlogon.exe 程序显示登录界面(输入框),当你输入用户密码进行登录时,lsass.exe会将你输入的明文密码加密成NLTM哈希,再sam文件中的哈希进行对比,一致则登陆成功,

通过下列命令,使用mimikatz可以对本地密码进行抓取:

mimikatz.exe "privilege::debug" "sekurlsa::logonPasswords" "exit"

这里可看到密码为null,是因为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,所以可以手动通过注册表开启,但是需要重启才可以生效:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 0 /f 恢复

当获取了NTHash可以使用hashcat进行爆破:

hashcat -m 1000 -a 0 --force 328727b81ca05805a68ef26acb252039 test123 -o out

NTLM网络认证:

NTLM网络认证,即可用于工作组的认证,也可用于域环境。NTLM 有 NTLMv1 、NTLMv2 、NTLMsession v2 三个版本,目前使用最多的是NTLMv2版本。比如当我们访问同一局域网的一台主机上的SMB共享时需提供凭证后才能成功进行访问。

NTMLV1:

NTMLV1具体的认证流程如下:

- 客户端向服务器发送身份验证请求。

- 服务器将生成一个称为挑战(challenge)的随机数,并将其发送回客户端。

- 客户端收到挑战后,使用用户密码进行以下操作:

- 将用户密码转换为Unicode编码。

- 使用MD4哈希算法对Unicode编码的用户密码进行哈希处理,生成一个16字节的密码哈希。

- 使用挑战和密码哈希值,进行NTLMv1的计算过程来生成响应。

- 响应数据包括密码哈希值、挑战和一些其他信息,如客户端的随机数。

- 客户端将生成的响应发送回服务器。

- 服务器收到响应后,使用存储在本地或域控制器中的用户密码的哈希值进行以下操作:

- 使用相同的NTLMv1计算过程,使用存储的密码哈希值和挑战来生成一个期望的响应。

- 将服务器生成的期望响应与客户端发送的响应进行比较。

- 如果两个响应匹配,则认为客户端身份验证成功。

- 如果身份验证成功,服务器将与客户端建立安全的会话,并允许客户端访问所请求的资源。

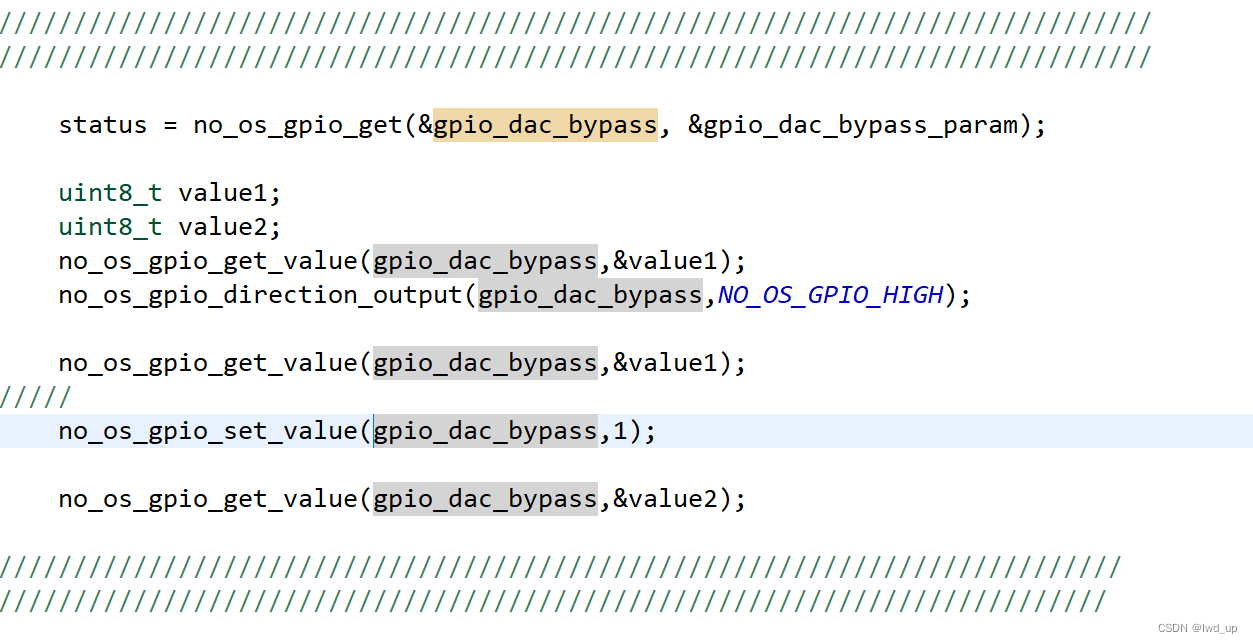

下面我编写了个脚本来进行测试:

from impacket.dcerpc.v5 import nrpc, epm

from Crypto.Hash import MD4

from impacket.dcerpc.v5.dtypes import NULL

from impacket.dcerpc.v5 import transport

from impacket import crypto

import impacket

import hmac, hashlib, struct, sys, socket, time

from binascii import hexlify, unhexlify

from subprocess import check_call

from Cryptodome.Cipher import DES, AES, ARC4

from struct import pack, unpack

negotiateFlags = 0x212fffff

dc_ip = "192.168.3.43"

primaryName = "\\\\***\x00"

computerName = "***\x00"

accountName = "***$\x00"

clientChallenge = b'\x00' * 8

def ntmlv1():

print('Performing authentication attempts...')

binding = epm.hept_map(dc_ip, nrpc.MSRPC_UUID_NRPC, protocol='ncacn_ip_tcp')

rpc_con = transport.DCERPCTransportFactory(binding).get_dce_rpc()

rpc_con.connect()

rpc_con.bind(nrpc.MSRPC_UUID_NRPC)

#hNetrServerReqChallenge(dce, primaryName, computerName, clientChallenge)

serverChallengeResp = nrpc.hNetrServerReqChallenge(rpc_con, primaryName, computerName, clientChallenge)

serverChallenge = serverChallengeResp['ServerChallenge']

print("clientChallenge is:", clientChallenge.hex())

print("serverChallenge is:", serverChallenge.hex())

SessionKey = getSessionKey(clientChallenge, serverChallenge)

print("SessionKey is:", SessionKey.hex())

iv = b'\x00' * 16

cipher = AES.new(SessionKey, AES.MODE_CFB, iv, segment_size=8)

clientCredential = cipher.encrypt(clientChallenge)

print("clientCredential is:", clientCredential.hex())

#hNetrServerAuthenticate3(dce, primaryName, accountName, secureChannelType, computerName, clientCredential, negotiateFlags)

ServerCredentialResp = nrpc.hNetrServerAuthenticate3(rpc_con,

primaryName,

accountName,

nrpc.NETLOGON_SECURE_CHANNEL_TYPE.ServerSecureChannel,

computerName,

clientCredential,

negotiateFlags

)

ServerCredential = ServerCredentialResp['ServerCredential']

print("ServerCredential is:", ServerCredential.hex())

def getSessionKey(ClientChallenge, ServerChallenge):

NTLMhash = ""

hstring = ClientChallenge + ServerChallenge

if len(NTLMhash) <= 0:

secret = "123456"

NTLMhash = binascii.hexlify(hashlib.new("md4", secret.encode("utf-16le")).digest())

print("NTLMhash is:", NTLMhash)

SessionKey = hmac.new(NTLMhash, hstring, hashlib.sha256).digest()[:16]

return SessionKey

if __name__ == '__main__':

ntmlv1()执行后可以看到验证成功:

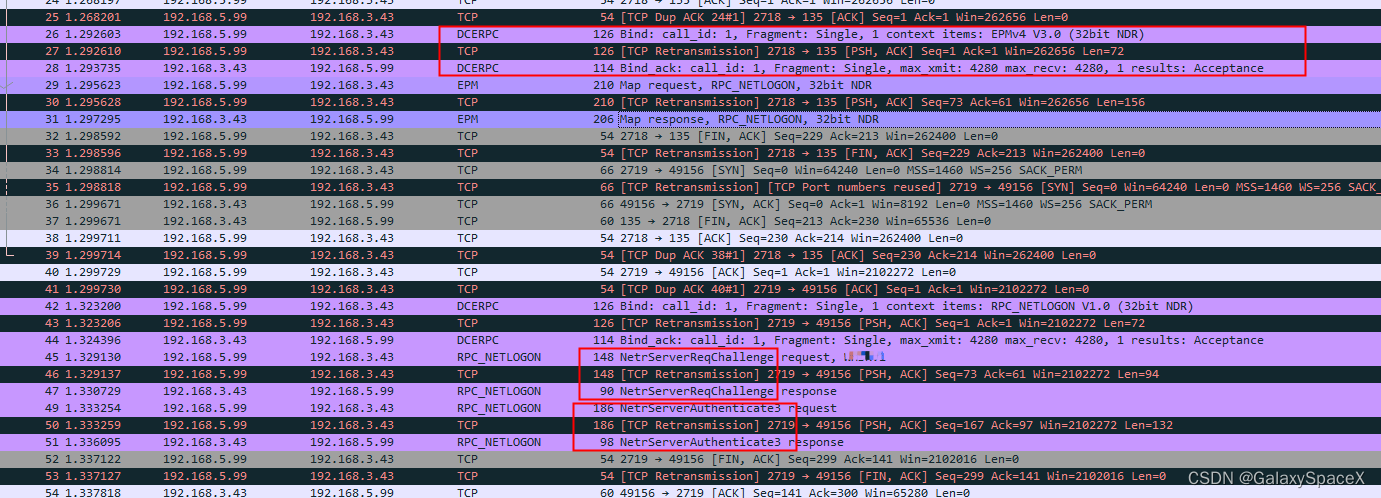

对流量分析下,首先和服务器进行协商确定认证方式,然后调用hNetrServerReqChallenge交换Challenge,根据serverChallenge和clientChallenge生成SessionKey,然后使用SessionKey对clientChallenge采用aes_cfb8加密生成生成clientCredential,然后调用方法hNetrServerAuthenticate3将结果发送到服务器,服务器用相同的算法计算clientCredential,然后和客户端发送的clientCredential对比,如果相同则生成ServerCredential并返回给服务器,完成认证

NTMLV2:

ntmlv2和ntmlv1相比大致流程是相同的,但是内部细节有很多变化,比如为了提高安全性,NTLMv2引入了更强的加密算法和安全机制。它使用更复杂的挑战-响应(challenge-response)过程,并使用更强的哈希算法,如HMAC-MD5或HMAC-SHA256,来保护用户密码的传输和存储。NTLMv2还引入了时间戳和随机数等额外的安全性措施,以防止重放攻击。

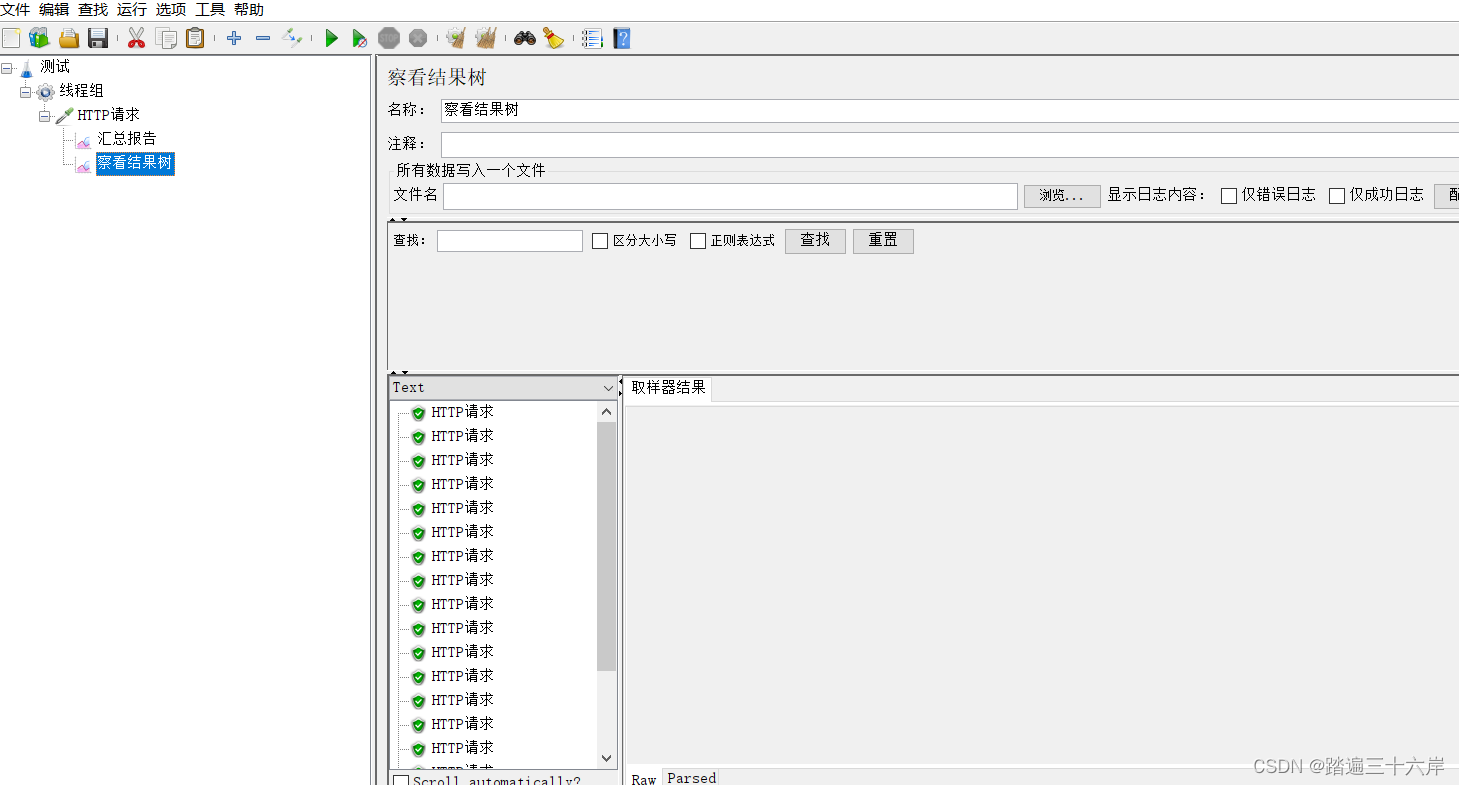

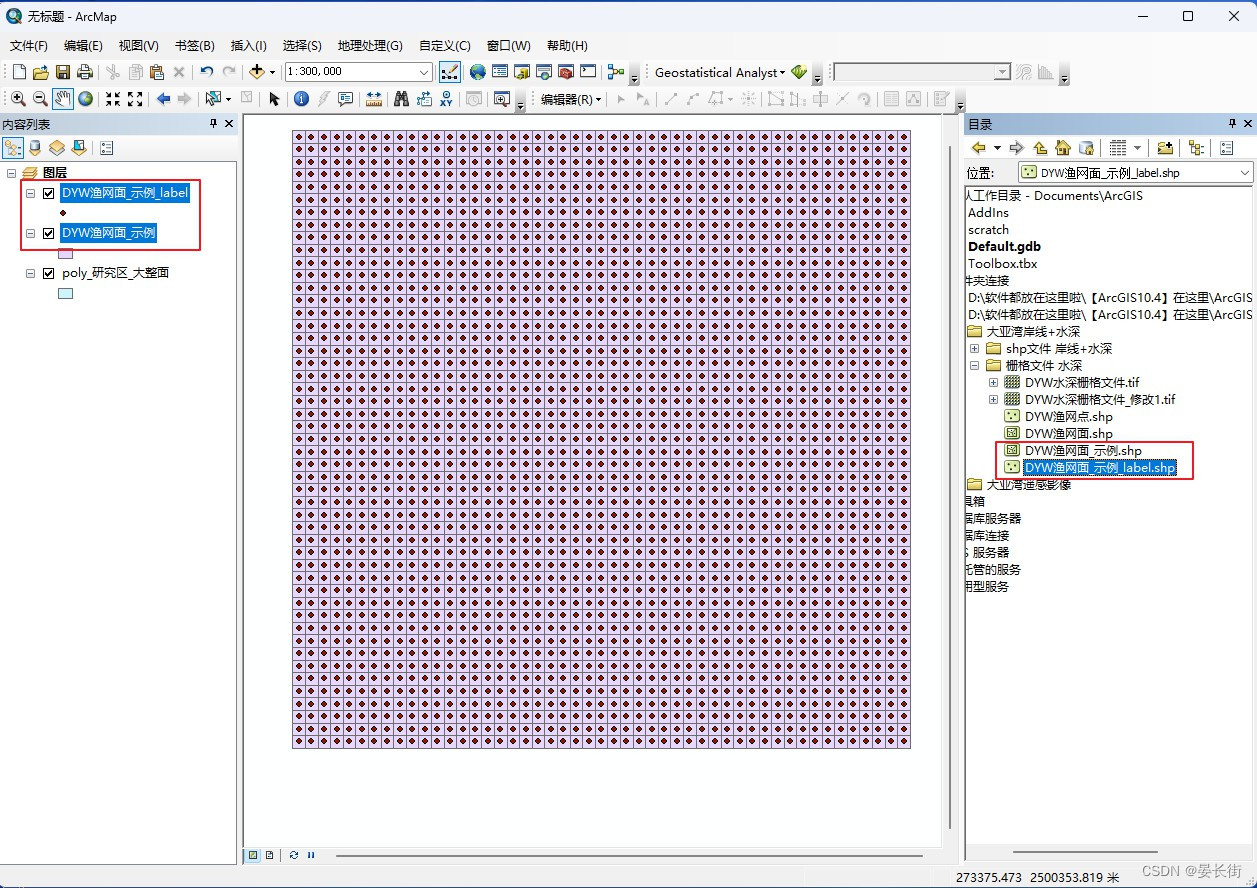

下面可以分析下NTMLV2的协议,前面是协商部分,协商完成后会交换challenge:

验证数据包,其中包括了用户信息,HMAC-MD5和加密数据到服务器,服务器进行验证是否正确

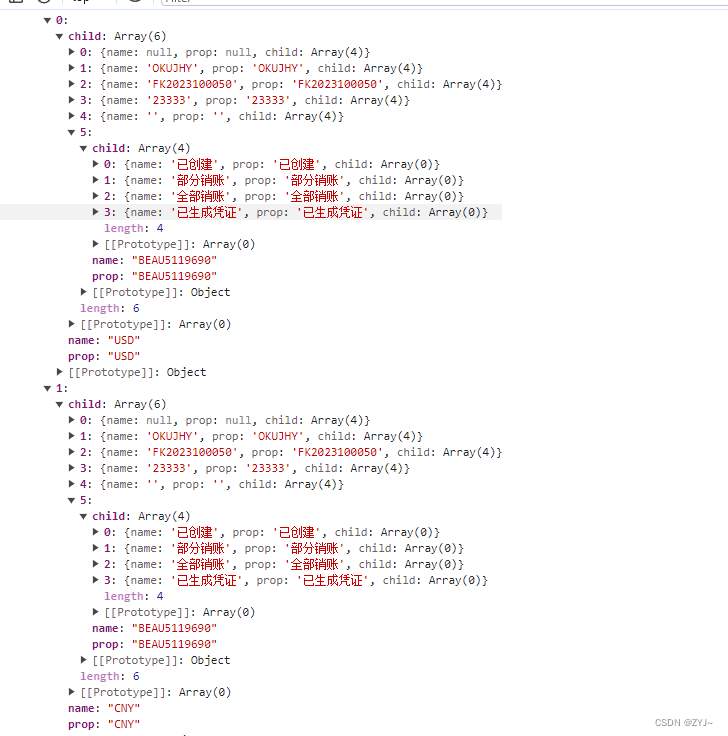

Net-NTLM hash v2的格式如下:

username::domain:challenge:HMAC-MD5:response

我们可以使用hashcat进行爆破密码,其中HMAC-MD5内容为ntproofstr,response为剔除ntproofstr值

hashcat -m 5600 username::domain-name:93c509d428345d50:87e76939403e4fa4b9d2410226366df0:010100000000000062971b903c03da01677a463757316c3200000000020018005000520045004d00490055004d00490054002d0043004e0001001200500054004900570048002d00360035003400040020007000720065006d00690075006d00690074002d0063006e002e0063006f006d0003003400500054004900570048002d003110350034002e007000720065006d00690075006d00690074002d0063006e002e0063006f006d00050020007000720065006d00690075006d00690074002d0063006e002e0063006f006d000700080062971b903c03da0109001c0063006900660073002f00500054004900570048002d003600350034000000000000000000 test123 -o out

爆破完成可以获取密码: