关于DDoS(Distributed Denial of Service)分布式拒绝服务攻击,是指攻击者通过技术手段,在很短的时间内对目标攻击网站发出大量请求,极大地消耗相关网站的主机资源,导致其无法正常服务。

打个比方来说,原本一家银行在正常运行,为其客户提供服务,攻击者想了一个办法,在短时间内叫了几十个恶霸去银行排号,然后他们不是去办什么业务,而是和银行客服东拉西扯占用银行服务资源,导致其无法正常为客户提供服务。

DDoS攻击有多种类型,针对Web服务器的攻击有TCP SYN泛洪攻击和CC攻击。

另外UDP flood、Ping of Death和ICMP flood可针对各种服务器发起攻击。Smurf攻击的目标有服务器、交换机和路由器。

关于TCP SYN泛洪攻击,SYN(Synchronize Sequence Numbers)同步序列编号,是TCP/IP建立连接时使用的握手信号。DDOS攻击者利用TCP的三次握手机制,通过伪造IP地址向攻击目标发出请求,使攻击目标无法正常响应服务,且不断消耗资源,最后可能导致服务器死机,从而无法向用户提供服务。

Ping of Death是指攻击者通过故意给对方发送大于65535字节的IP数据包,进行的一种畸形报文攻击。

由于65535字节是IP协议允许的最大字节,当攻击者增加IP包的大小,会导致许多操作系统收到后不知道该做什么,服务器随之会出现冻结、宕机或重启等情况。

Smurf攻击是一种病毒攻击,它通过IP欺骗和ICMP回复,促使大量网络传输涌向目标系统,导致系统拒绝提供正常服务。

其中IP欺骗是指创建源地址经过修改的Internet 协议 (IP) 数据包。

ICMP(Internet Control Message Protocol)是Internet控制报文协议,是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。攻击者利用ICMP伪造网关,进而把大量伪造IP数据包发送到目标系统,从而对目标设备或周边基础设施发动 DDoS 攻击。

应对各种DDOS攻击,其防御技术也多种多样,主要方法有使用高防服务器、设置黑名单、DDoS清洗和CDN加速等。

关于CDN流量加速,倘若能够精准查询用户IP地址,了解用户分布情况,有利于实现CDN流量的高效调度。

再来看看APT(Advanced Persistent Threat)高级长期威胁攻击,该攻击通常是黑客针对特定目标,长期、有计划且有组织地进行窃取情报信息的行为,是综合了多种攻击方式的高级定向攻击,通俗来说APT攻击相当于是“网络间谍”行为。

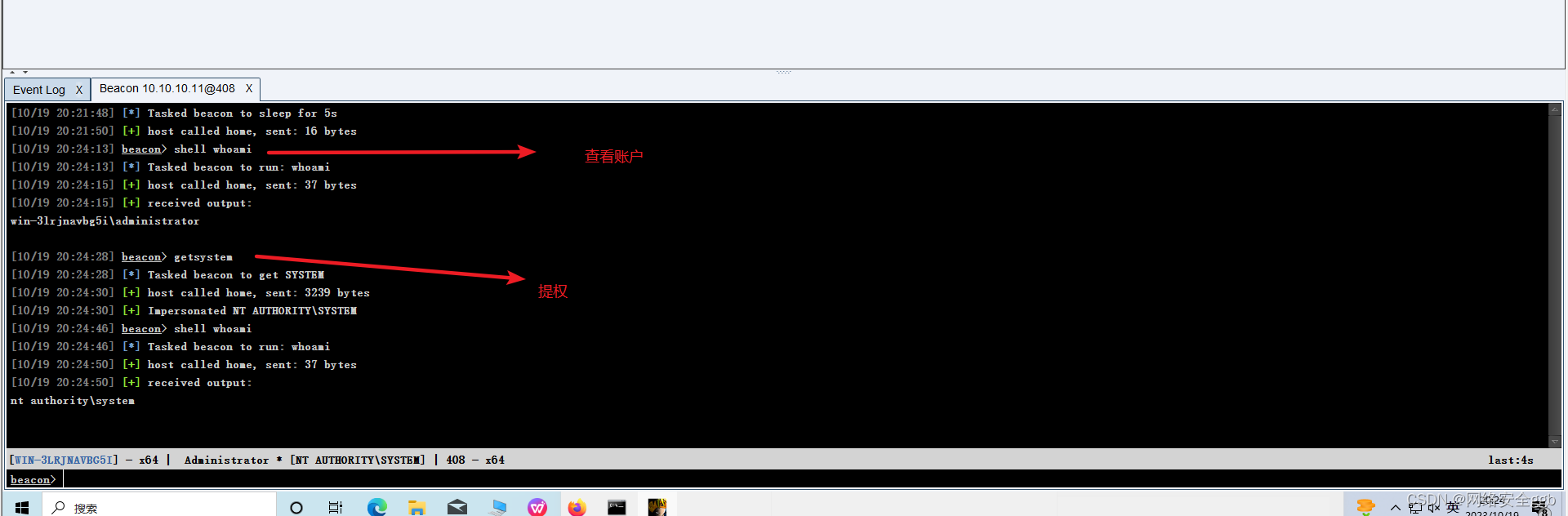

完成一轮APT攻击通常会经过扫描探测、工具投送、漏洞利用、木马植入、远程控制、横向渗透和目标行动等七个阶段。

近年来,来自境外的APT黑客攻击接连发生,攻击者的手段越发复杂和隐蔽。

为了防御此类攻击,信息网络技术安全人员的防御技术更需不断精进。防御APT攻击,需要从网络安全建设的方方面面着手,推进安全防御技术远远超过攻击者的手段。

关于防御APT攻击的方法及思路。

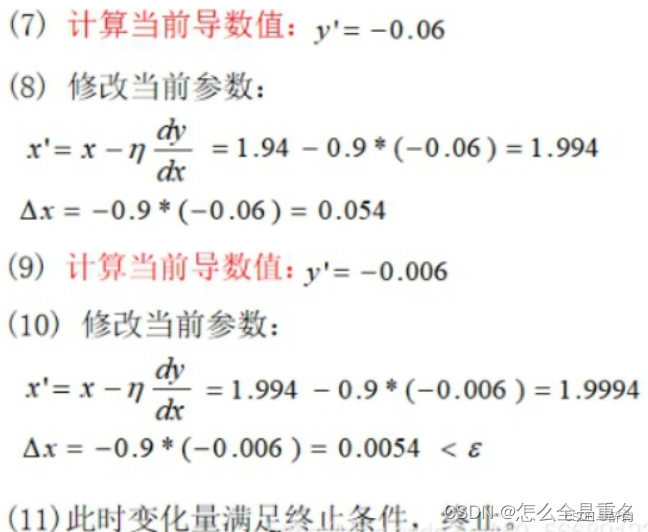

一方面,APT攻击隐蔽性强,要想进行防御,就要找到攻击源,进而通过高级检测技术和数据分析来完成。在这个过程中,数据能力是重要支撑。

以IP地址为例,部署高精准的IP地址库,进行实时IP动态感知,攻防定位和安全溯源,能有效推进网络安全。检测到攻击源后,通过深度分析来访数据,进而监控或拦截不安全访问流量。

另一方面,APT攻击的目的主要是窃取情报,如果未能拦截到攻击源,企业自身的保护机制也要过硬。那么使用防止敏感数据泄露的加密技术将是一项必要投入。

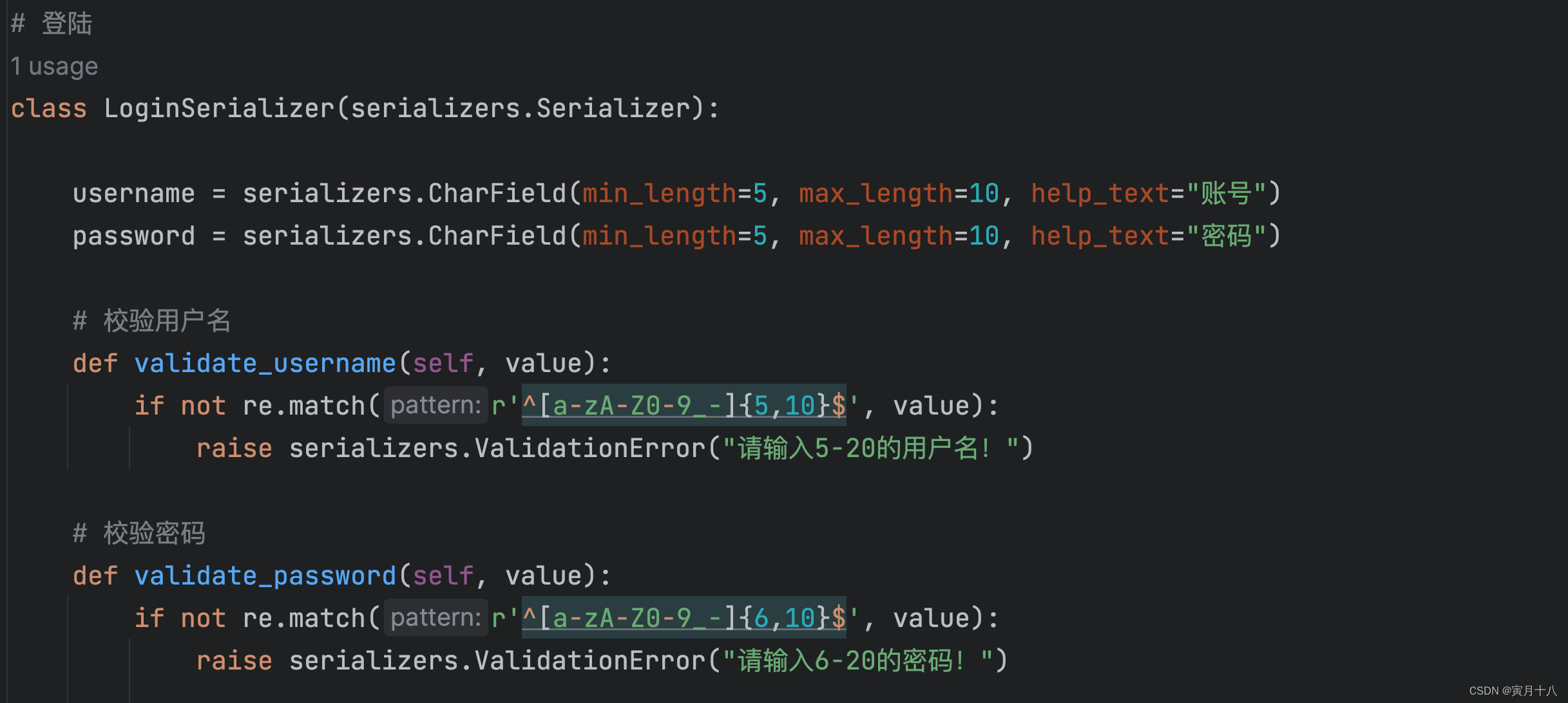

另外用户权限管理以及用户身份认证技术,也是管控内网访问核心业务和数据的主流思路。

在这方面,IP地址的应用也有体现。例如通过IP地址和GPS的交叉核验验证,可以识别用户的位置信息和日常访问数据信息是否一致,进而判断用户操作行为的风险程度。

在实际的网络攻防作战中,企业实际上要考虑的是成本和收益问题。当然,随着数字化发展,一家互联网企业要想有良性的收益,不断提升用户体验,打造安全防御体系将是重要基础。

4月底,微博、微信、知乎和头条等互联网大厂陆续上线了IP归属地功能,是打造网络安全屏障,提升互联网用户体验的一大举措。

对石油、电力、交通和医疗等民生企业来说,推进防御DDoS和APT等恶意攻击,还需要加强全方位保护企业的网络资产。

攻击者攻击重要企业,常常把企业网站和企业办公网络作为两个“主战场”。

企业网站容易确定访问者身份,很多企业也进行了该层面的安全建设,但常常会忽略企业办公网络层面的网络资产保护。

在数字化时代,企业重点部门及相分支机构的办公网络变得复杂,网络空间资产种类多、变化大且不直观。这使得企业很难实时检测网络资产漏洞,评估全资产的安全风险,从而无法及时采取保护措施,这就给攻击者提供了可乘之机。

要解决这一隐患,企业首先要全面了解自己办公资产的暴露面。在这方面,可以通过部署企业办公网络IP地址库,去完善自己的网络资产清单,进而采取防御措施。

当企业遭到一次攻击,通过追溯攻击方的IP源信息,也能进行精准的网络攻击取证。

当然,我们都不会希望攻击真的发生,可长期以来,企业处于被动地位,往往是在发现一个攻击IP之后,才进行一次封锁。

为了提高防御效果,准确识别目标区域的数据中心IP,进行批量封锁是一个有效思路。

数据中心IP是IP应用场景的一种。总的来说,IP地址库和IP应用场景的综合应用,对企业办公网络层面的安全防护具有积极意义。

网络安全已经成为国家和民生安全的重要方面,应对外部威胁,打赢一场“非对称战争”,专家提倡筑牢数字安全屏障。这不仅需要增强数据能力,提升技术措施,还需要所有互联网公司都积极投身其中。