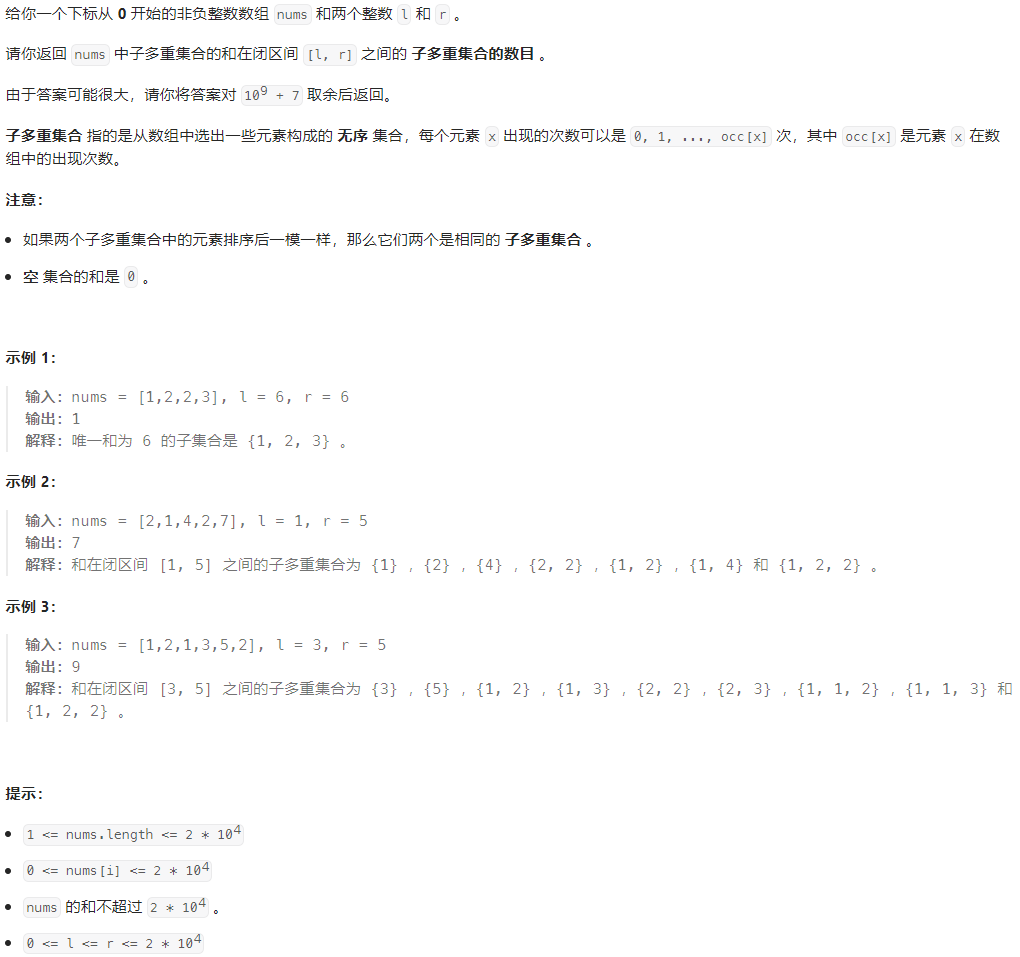

关卡描述:1、黑客在内网抓了两台肉鸡对服务器进行攻击,请给出两台肉鸡的IP(使用空格分隔)

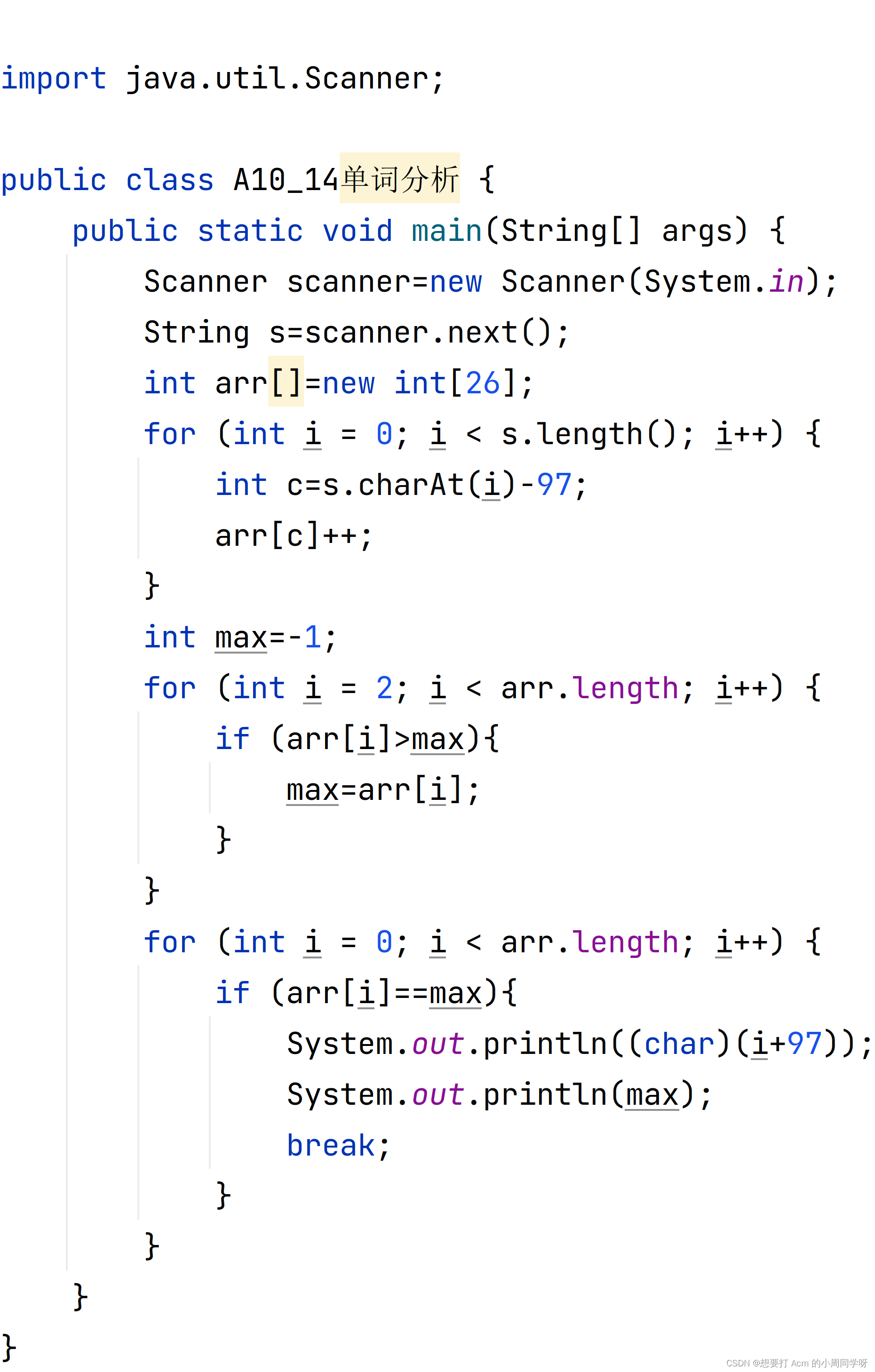

直接查看日志

rh

rh

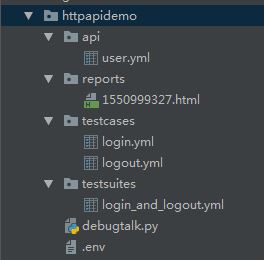

然后ls,查看

这里我没有看到明显web容器的字样,例如apache,iis的等等。

就看容器的http

查看到access-log-20231007的里面,有很多日志,我看太久,看不出来啥,拿下肉机就是一个shell,要不上传要不写入,上传的特征比较明显,就greo “POST” 文件名字 -n

可不要太不要脸,一句话木马直接贴脸开大,第一个肉机ip

然后再去看他存放浏览器的地方

/var/www/httpd

里面还有一个日志,在这里就看到了黑客通过shell执行的命令

bash反弹shell,两个肉机都已经找到。

关卡描述:2、黑客使用的webshell的完整网址是什么(后50个字符)

这个就去看他使用webshell1的日志访问的网址1

从后往前数个五十位。

关卡描述:3、黑客成功登陆后台所使用的验证码是什么

这个就是日志慢慢看,

就是这个

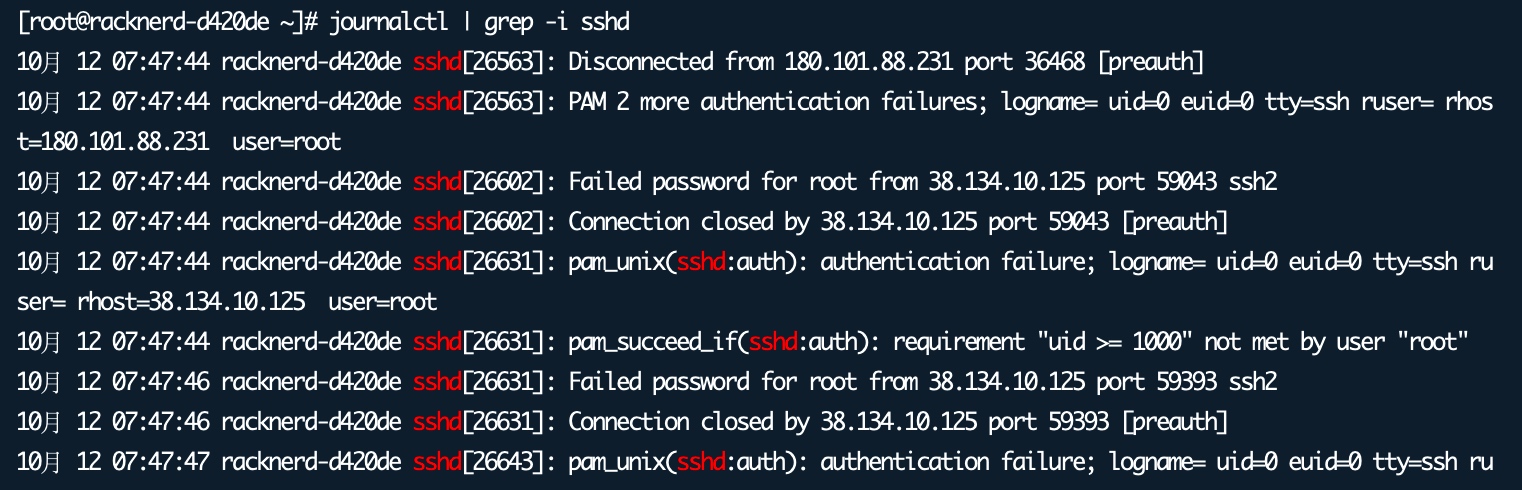

7、黑客通过哪个文件拿到的root权限(绝对路径)

查看历史日志

less ~/.bash_history

查看了个passwd的权限

这里应该是黑客发现了可写权限,

黑客自己整了个可写权限,用vim编译器进行修改

应该就是这里拿下root权限

![]()

这里还复制了给passwd

这里bak是备份文件,打开这个文件看发现哈希值

写入给了root,就是通过这个获取的root权限。

8黑客拿到root所权限使用的密码哈希的前10位是什么

上图就有

10、黑客在服务器中留下了其他webshell,写出其余webshell的文件名称(空格分隔)

11、黑客添加的账号及密码哈希是什么(格式:账号:密码哈希前10位)