Nmap扫描教程

SYN扫描操作及原理(半连接扫描)

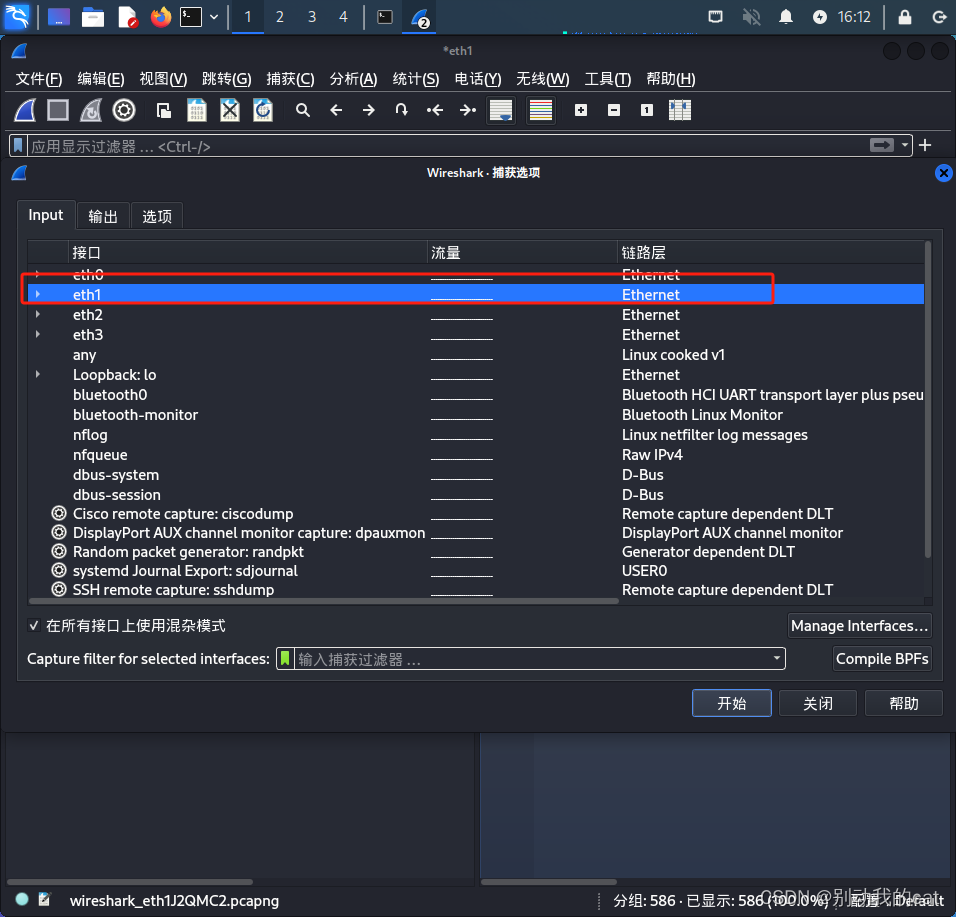

1. 第一步打开wireshark选着你要监听网卡

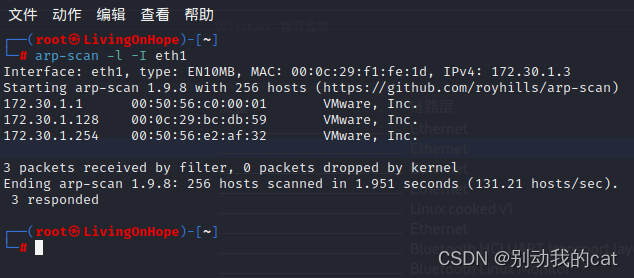

2. 在kail中输入命令找到我们需要扫描主机的ip地址

arp-scan -l -I eth1

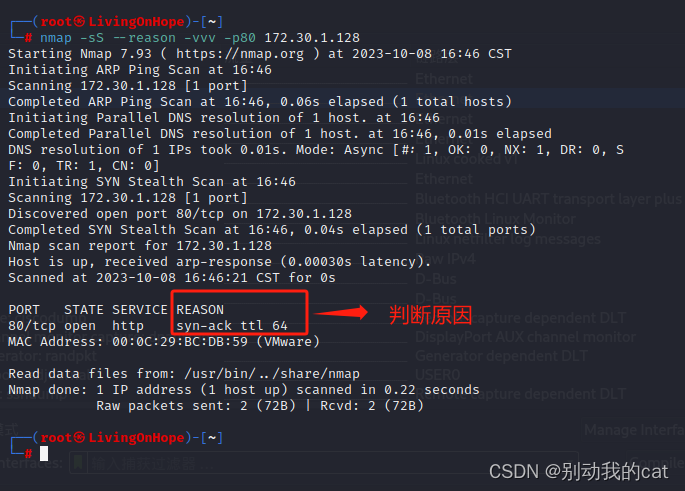

3. 在kail中输入命令进行SYN半连接扫描

nmap -sS -p80 --reason -vvv 172.30.1.128

-sS:SYN扫描,需要root权限才能使用,又称半连接扫描,是nmap的默认扫描模式

-vvv :因为Nmap支持多v选项,v越多显示信息越详细

–reason:给出判断原因

-p :指定扫描端口,如果不指定就扫描常见的1000个端口

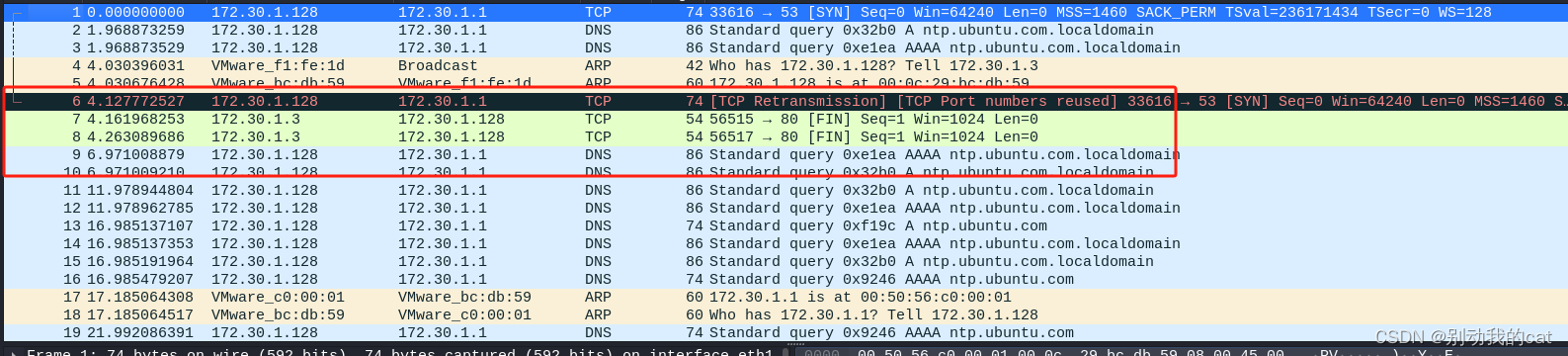

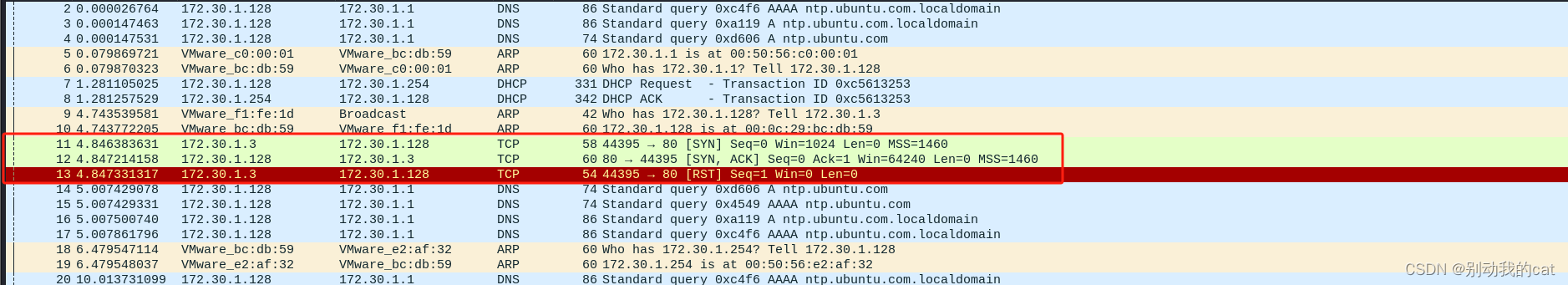

4.通过wireshark抓包工具分析SYN半连接扫描原理

从图中我们可以看出,SYN扫描并没有进行完整的TCP3次握手,而是在发送一个SYN发起建立,当对方回复我们一个ACK同意建立连接以后,这时nmap就可以判断对方的80端口是开发的,然后立马发送一个RST断开连接,这样的好处在于不进行完整的TCP3次握手,这样不容易被上层应用记录,同时速度也比完成的TCP请求速度快。

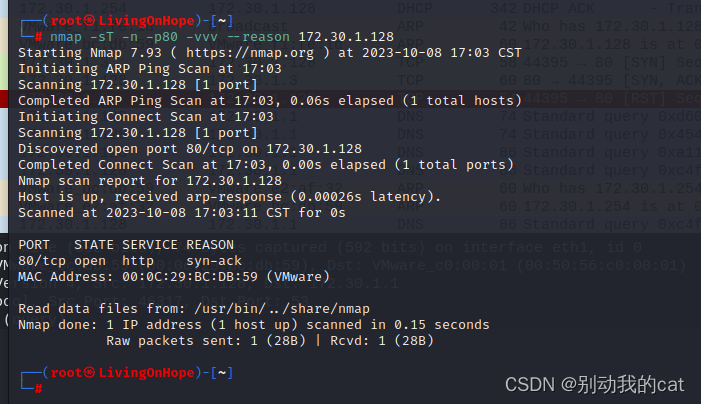

TCP扫描操作及原理

1.在kail中输入命令

nmap -n -sT -p80 --reason -vvv 127.30.1.128

-n:不进行DNS解析

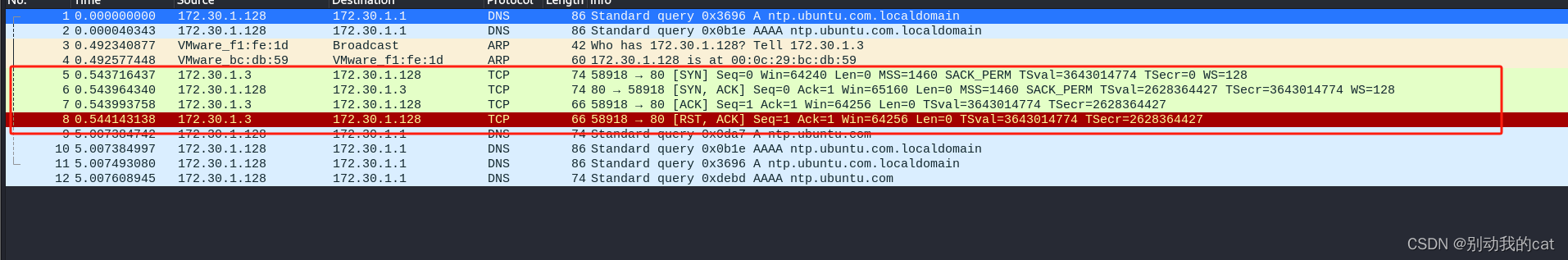

2.通过wireshark抓包工具进行分析

从图中我们可以看到,nmap通过TCP扫描模式进行扫描后,是进行了完整的TCP3次握手和4次挥手的

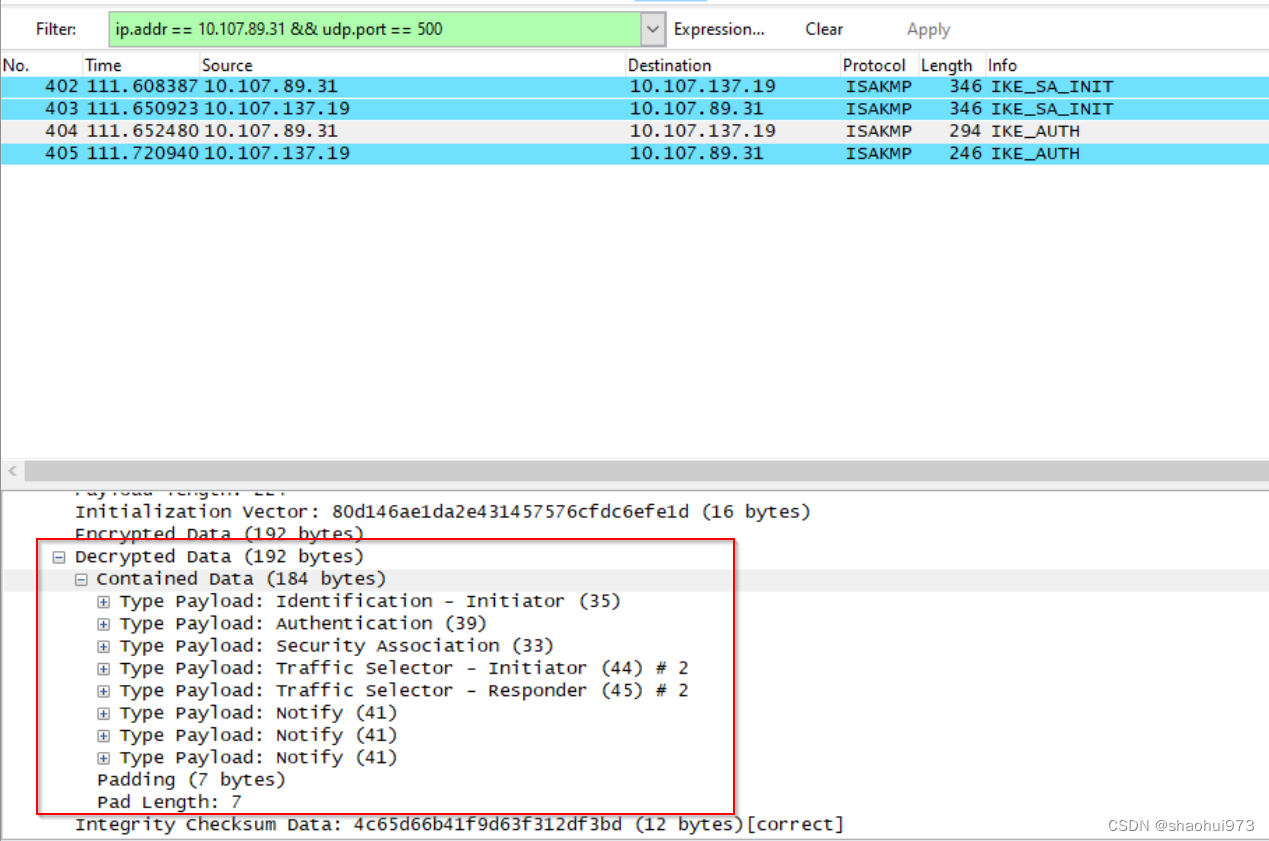

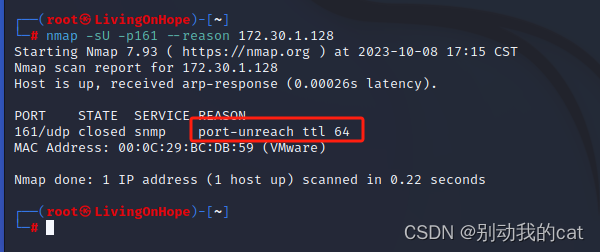

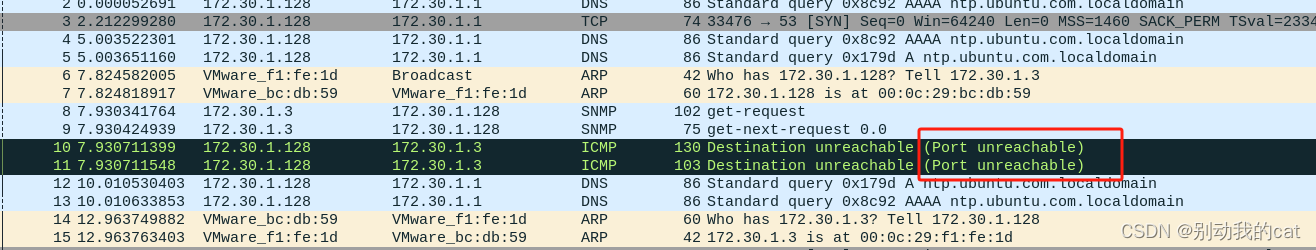

UDP扫描操作及原理

1.在kail中输入命令

nmap -reason -sU -p161 172.30.1.128

2.通过wireshark进行抓包分析

这种扫描技术可以用来探测目标主机是否开放UDP端口。在进行UDP扫描时,Nmap会向目标主机发送一个UDP数据包,如果目标主机响应一个ICMP端口不可达的报文(port-unreach),说明该端口是关闭的;如果目标主机没有响应或响应一个UDP数据包,说明该端口是开放的。

特殊扫描操作及原理

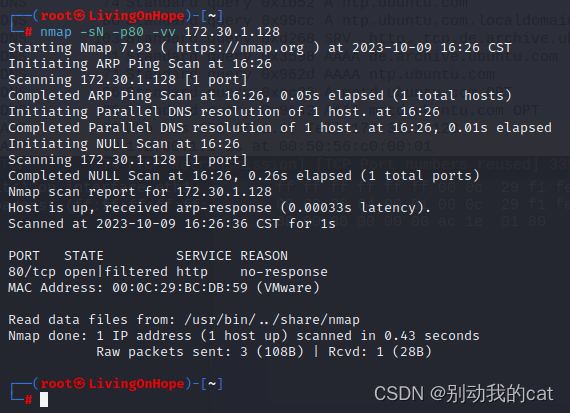

空标志位扫描

1.在kail中输入命令

nmap -vv -p80 -sN --reason 172.30.1.128

2.通过wireshark抓包进行分析

从图中可以发现我们发送的请求的标志位是null,对方没有做出任何反应,一般特殊扫描用作在对方前端有防火墙时

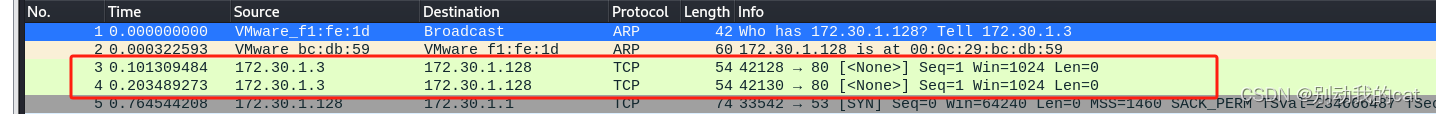

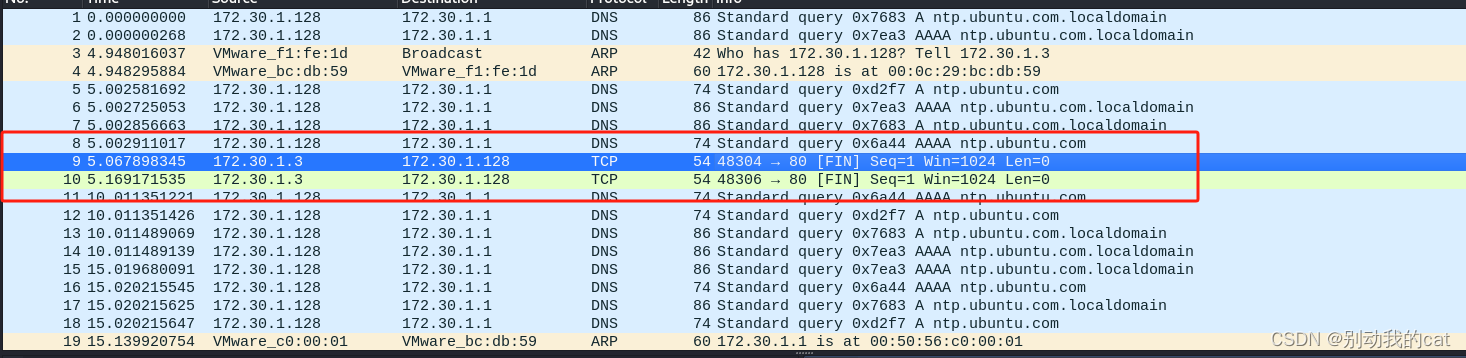

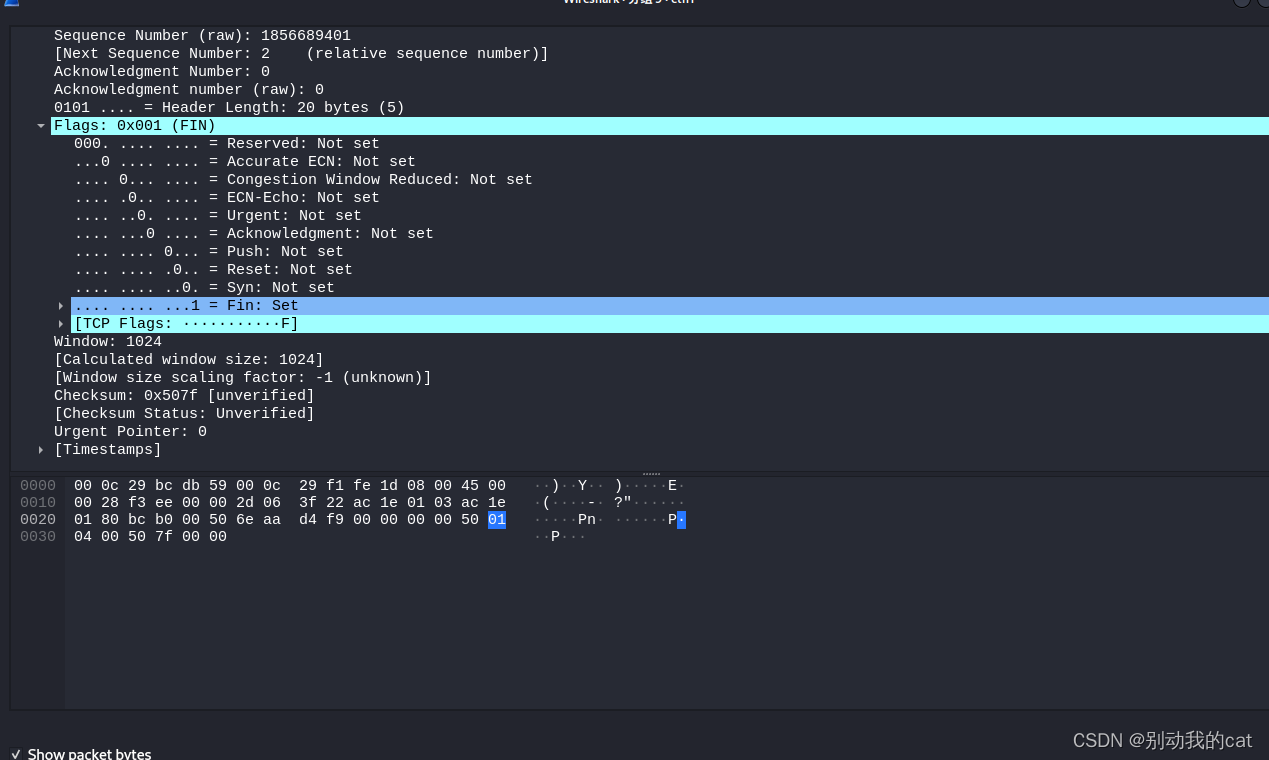

FIN扫描

1.在kail中输入命令

nmap -vv -p80 -sF --reason 172.30.1.128

2.通过wireshark抓包进行分析

从图中可以发现我们发送的请求的标志位为FIN(结束)

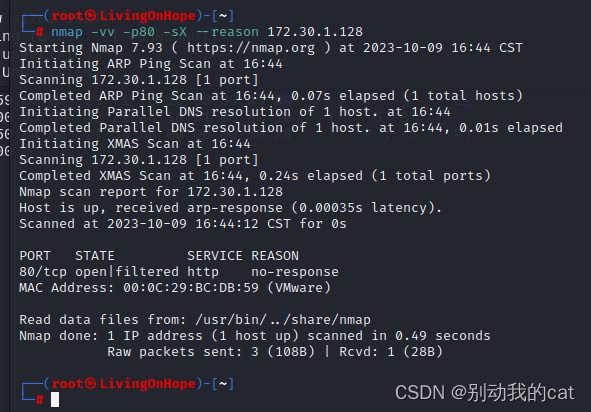

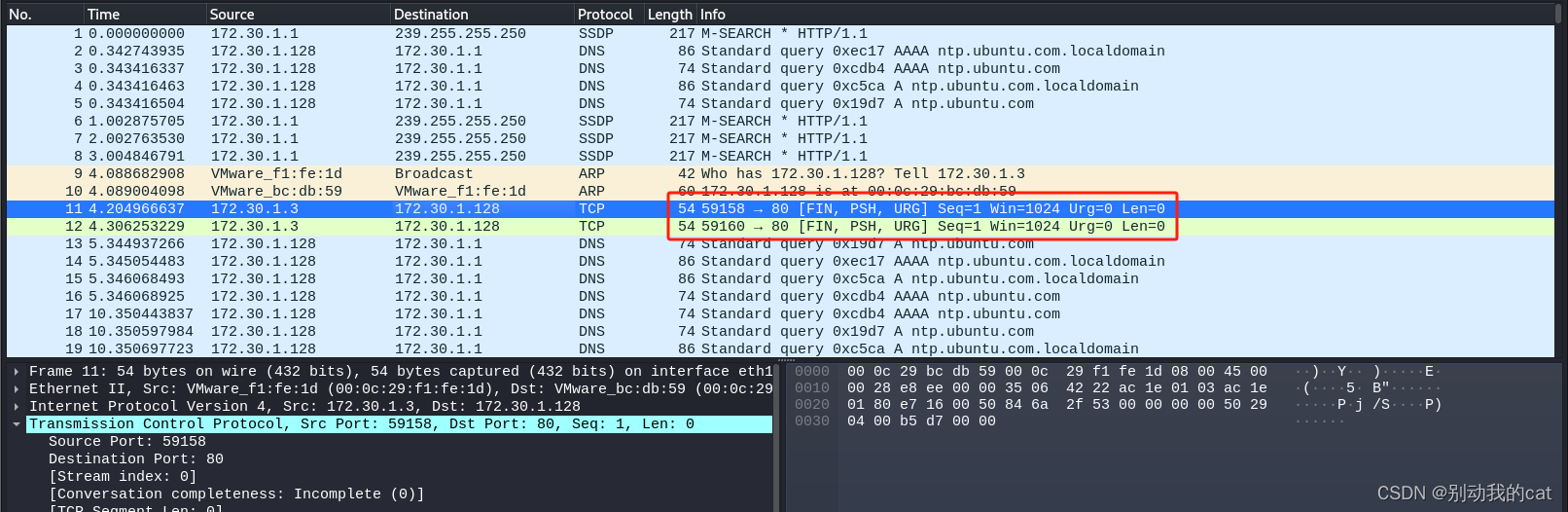

圣诞树扫码

1.在kail中输入命令

nmap -vv -p80 -sX -reason 172.30.1.128

2.通过wireshark抓包进行分析

从图片中我们可以发现圣诞树扫描是设置了FIN,PSH,URG 三个标志位发送的请求

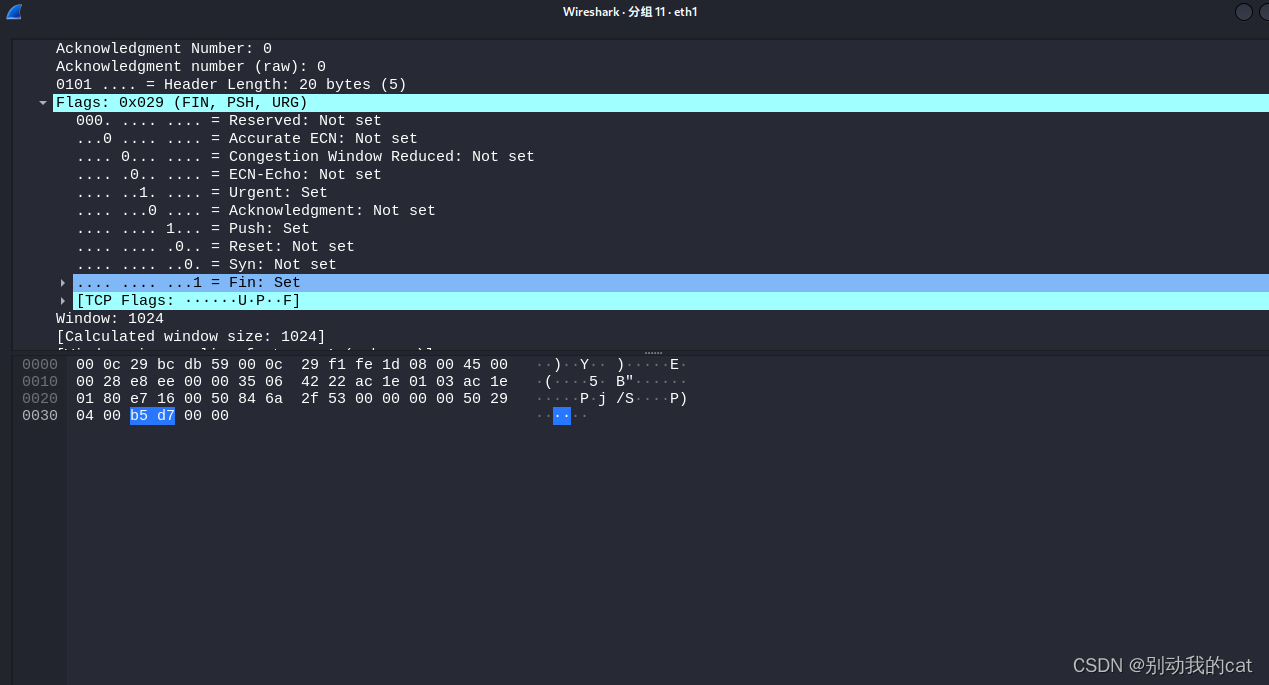

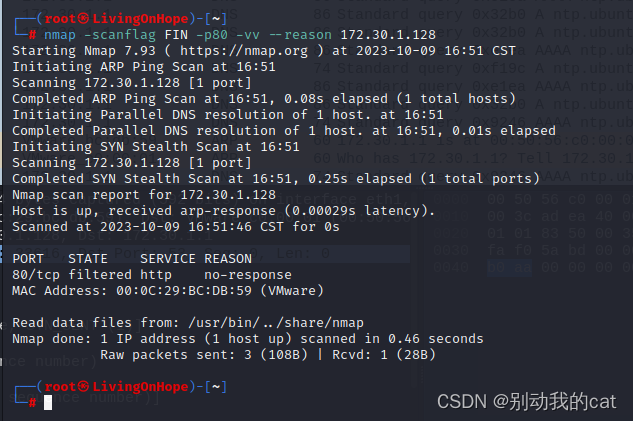

指定标志位扫描

1.在kail中输入命令

nmap --scanflag FIN -p80 -vv --reason 172.30.1.128

2.通过wireshark抓包进行分析

从图中可以发现我们设置了FIN标志发送请求是成功了