《米特尼克自传》难以置信的,大开眼界的个人真实故事哈哈哈哈

链接:https://pan.baidu.com/s/1FNCpjRDHgKfCdLHQ6mQfuQ?pwd=w24y

提取码:w24y

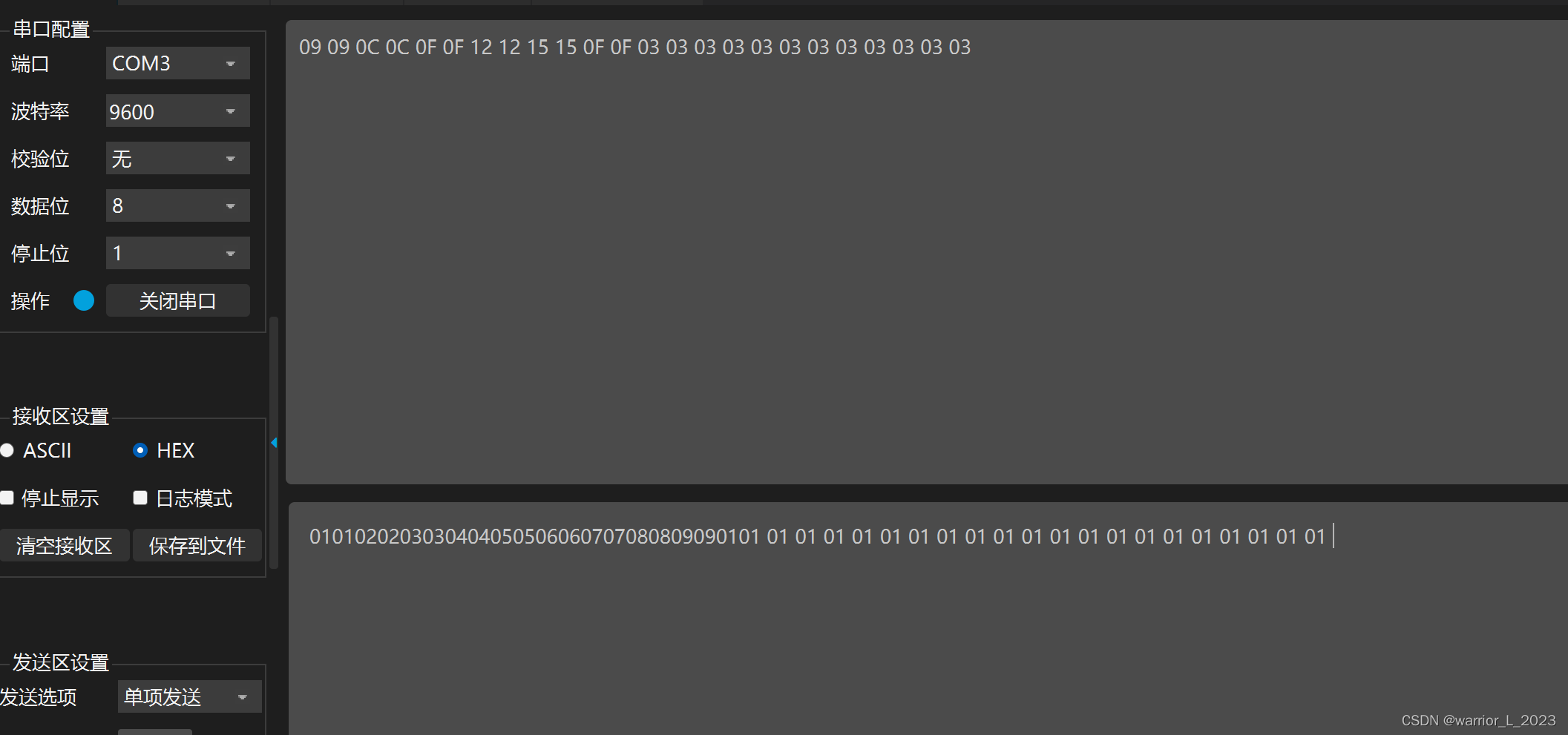

A system vulnerability is a weakness in the design, implementation, or configuration of a system that can be exploited by an attacker to gain unauthorized access, cause damage, or disrupt operations. Vulnerabilities can exist in any type of system, including operating systems, applications, and networks.

Types of system vulnerabilities

There are many different types of system vulnerabilities, but some of the most common include:

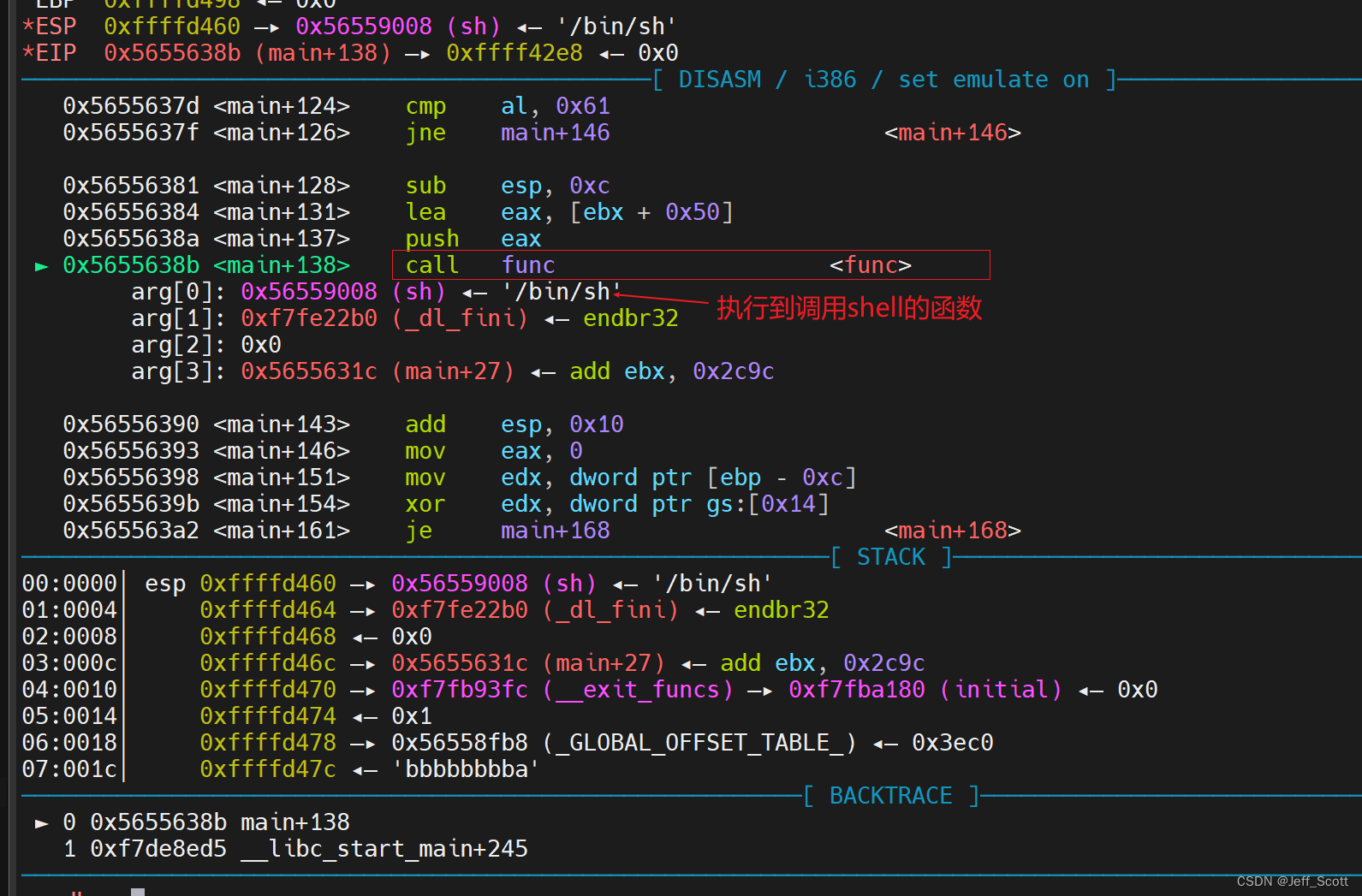

- Buffer overflows occur when data is written to a memory buffer beyond its allocated size. This can allow an attacker to inject malicious code into the system.

- Cross-site scripting (XSS) vulnerabilities allow an attacker to inject malicious code into a web page or application. This code can then be executed by the victim's browser, potentially stealing their credentials or other sensitive information.

- SQL injection vulnerabilities allow an attacker to inject malicious code into a SQL query. This code can then be used to steal data from the database or modify the database contents.

- Directory traversal vulnerabilities allow an attacker to access files or directories that they should not be able to access. This can be used to steal sensitive data or install malicious software.

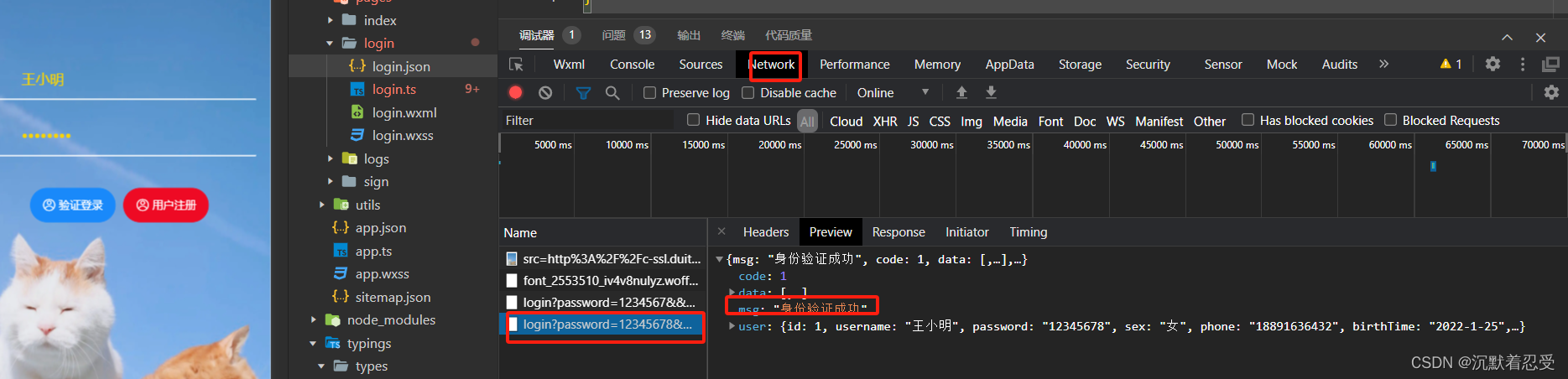

- Authentication bypass vulnerabilities allow an attacker to bypass the authentication process and gain unauthorized access to a system.

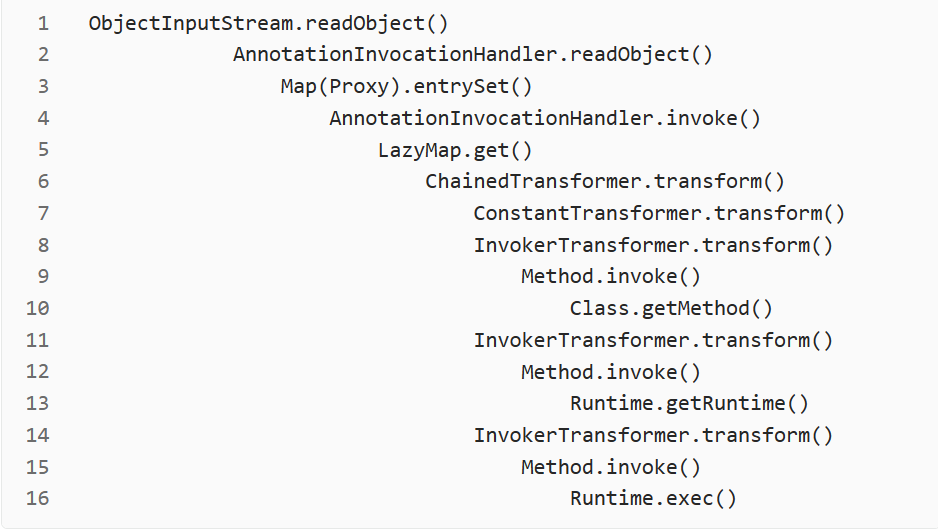

Common attack methods

Once an attacker has identified a vulnerability, they can use a variety of methods to exploit it. Some of the most common attack methods include:

- Social engineering involves tricking the victim into providing sensitive information or clicking on a malicious link.

- Phishing involves sending emails or text messages that appear to be from a legitimate source. These messages often contain links that, when clicked, will take the victim to a malicious website.

- Malware is software that is designed to harm a computer system. Malware can be delivered through a variety of channels, including email attachments, malicious websites, and infected USB drives.

- Zero-day attacks exploit vulnerabilities that are not yet known to the software vendor. These attacks are often very difficult to defend against.

How to protect against system vulnerabilities

There are a number of things that can be done to protect against system vulnerabilities, including:

- Install security updates as soon as they are available. Security updates often contain patches for known vulnerabilities.

- Use strong passwords and two-factor authentication. Strong passwords and two-factor authentication can help to protect against social engineering and phishing attacks.

- Use a firewall and antivirus software. Firewalls and antivirus software can help to protect against malware attacks.

- Be aware of the latest security threats. Staying up-to-date on the latest security threats can help you to identify and respond to potential attacks.

By following these tips, you can help to protect your systems from vulnerabilities and attacks.

系统漏洞和攻击方法

bard.google.com