文章目录

- 1. 目录遍历漏洞

- 1.1 源码分析

- 1.2 漏洞防御

- 2. 敏感信息泄露

- 2.1 漏洞防御

1. 目录遍历漏洞

漏洞描述

目录遍历漏洞发生在应用程序未能正确限制用户输入的情况下。攻击者可以利用这个漏洞,通过在请求中使用特殊的文件路径字符(如 …/ 或 %2e%2e/)来绕过应用程序的访问控制机制,访问应用程序所不应该暴露的文件或目录。

漏洞原理

应用程序的文件操作功能通常会接收用户提供的文件路径作为输入,并从文件系统中读取或写入文件。如果应用程序在处理用户输入时没有进行充分的验证和过滤,攻击者可以通过构造恶意的文件路径来访问任意文件或目录。

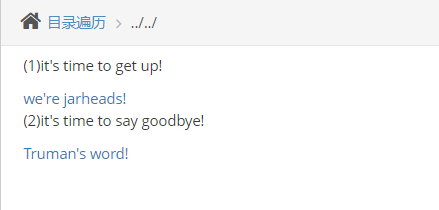

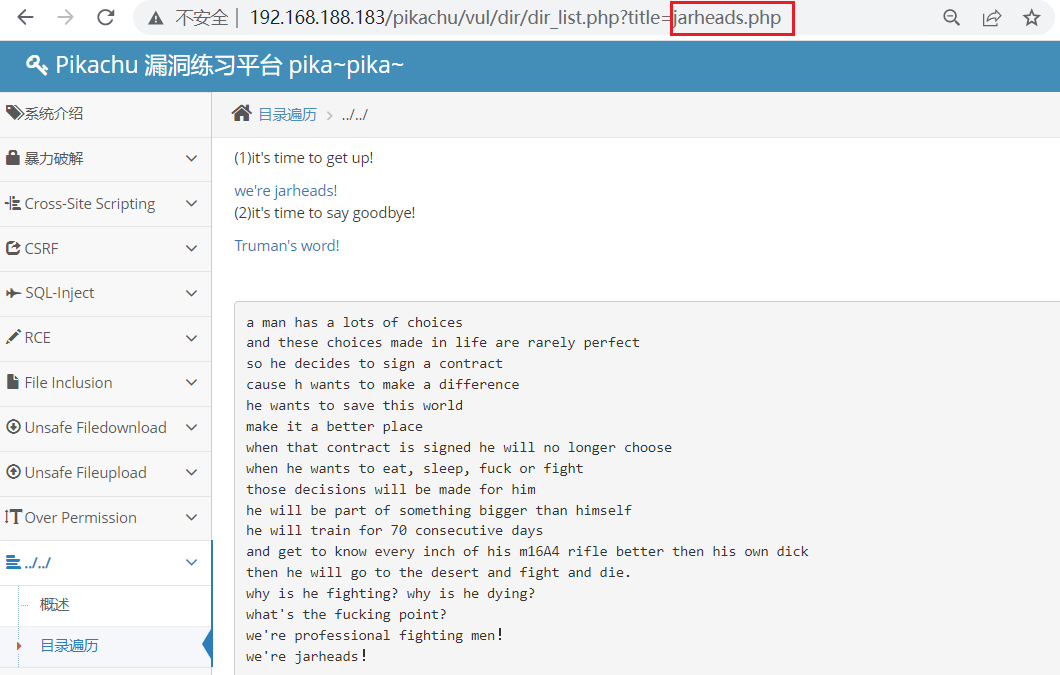

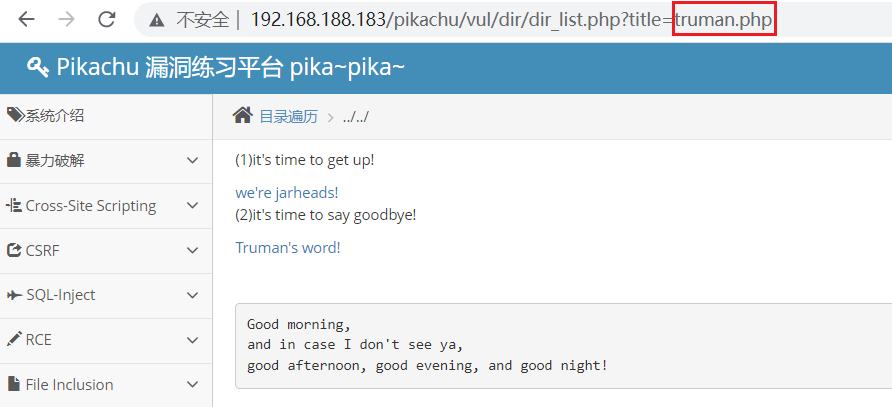

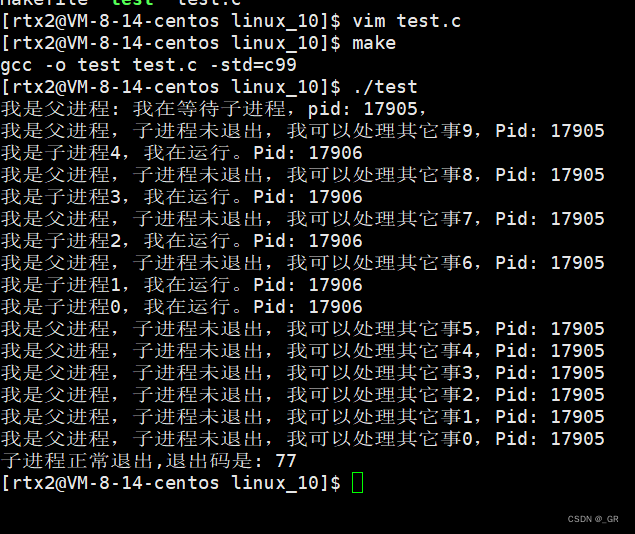

分别点击这两个连接,会显示其他内容。与之对应的URL中的title的值也会发生改变。

第一个链接

第二个链接

根据目录遍历的原理,攻击者主要通过…/来返回上一级目录, 从而导致所有目录的暴露。

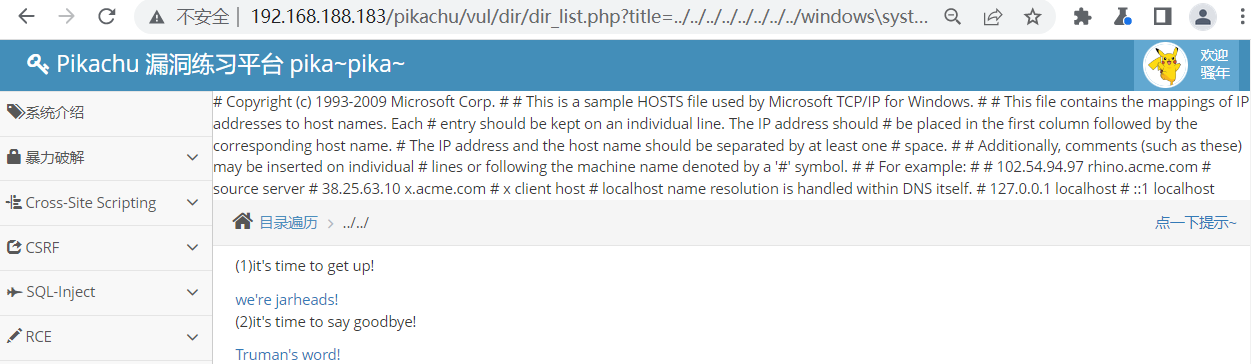

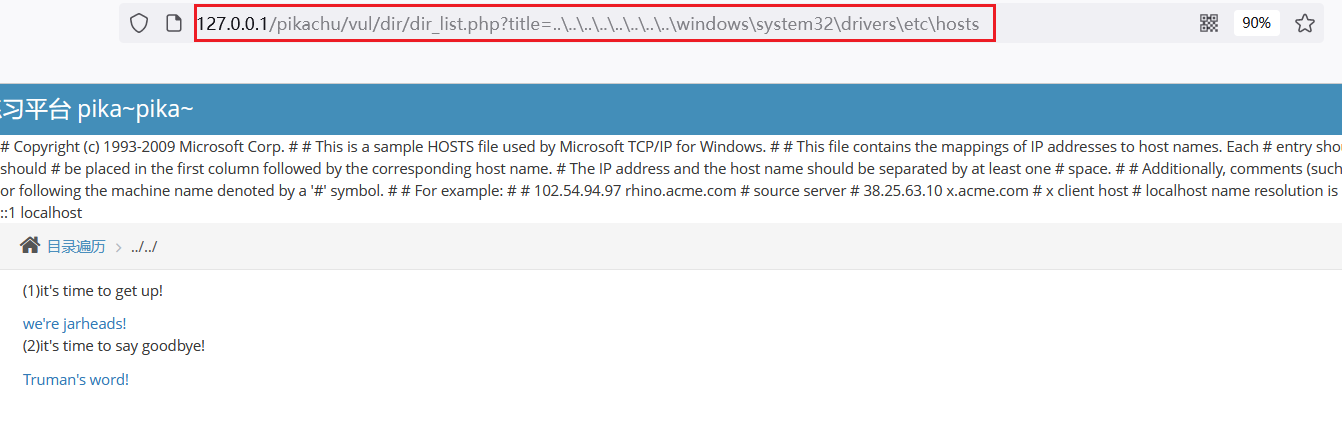

构造URL

http://192.168.188.183/pikachu/vul/dir/dir_list.php?title=../../../../../../../../windows\system32\drivers\etc\hosts

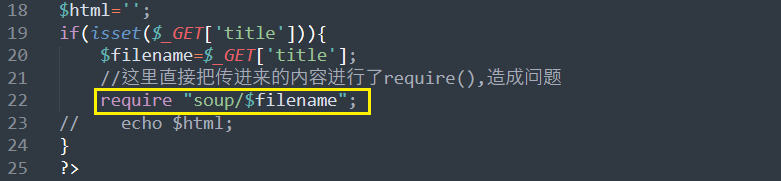

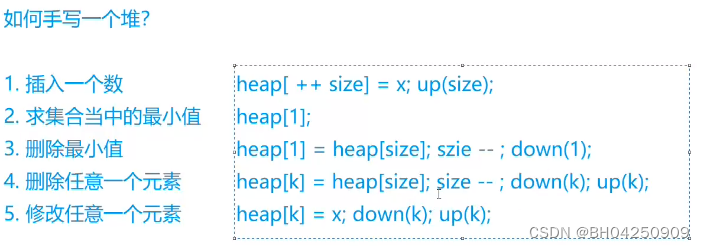

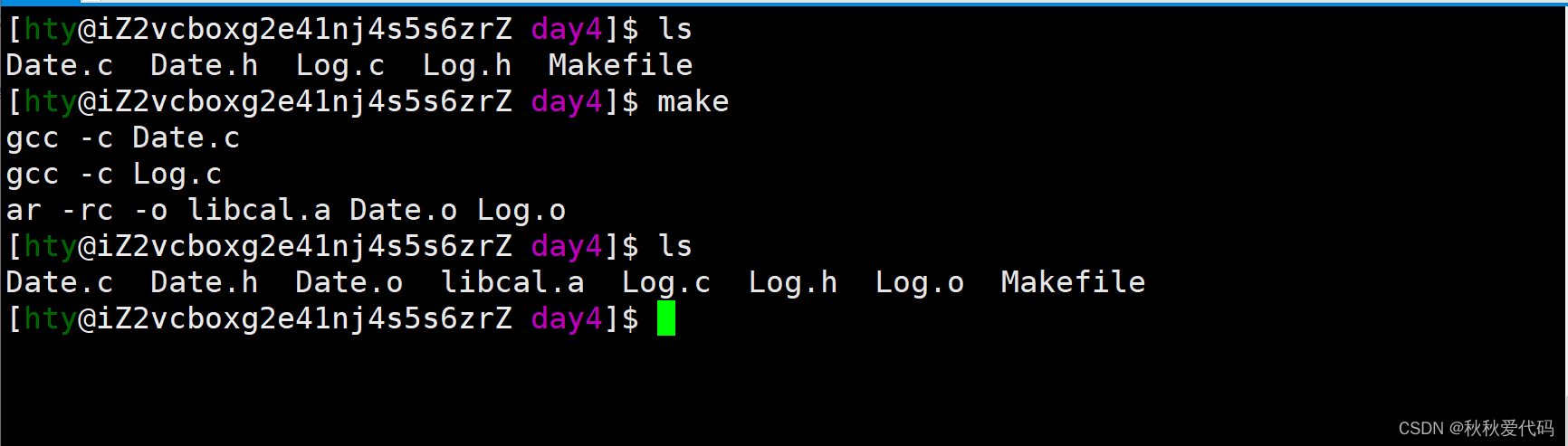

1.1 源码分析

说明:在PHP中,使用require语句可以将指定文件的内容包含到当前脚本中。对$filename参数没有进行任何的过滤从而导致漏洞的产生。

1.2 漏洞防御

修改源码进行防御

if(isset($_GET['title'])){

$filename=$_GET['title'];

//这里直接把传进来的内容进行了require(),造成问题

//代码防御

$filename = str_replace("../","",$filename);

require "soup/$filename";

// echo $html;

}

说明:str_replace 是 PHP 中的字符串替换函数,可用于将字符串中指定的子串替换为另一个子串。这里是将../替换为空字符串。

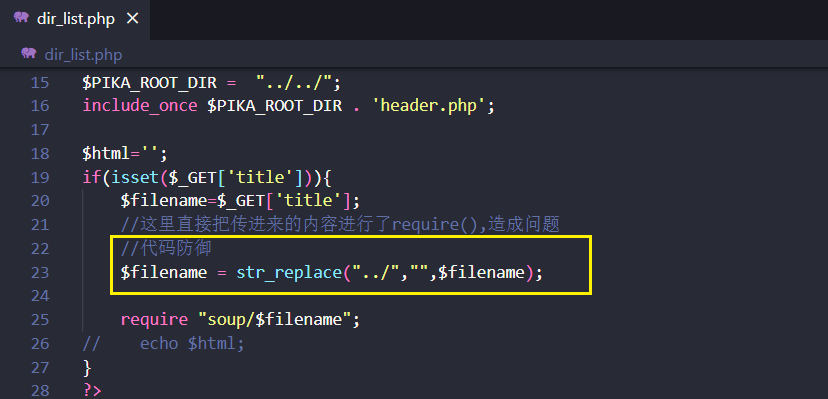

访问hosts文件

防御成功,但是这样的防御是可以使用..\进行绕过。

http://127.0.0.1/pikachu/vul/dir/dir_list.php?title=..\..\..\..\..\..\..\..\windows\system32\drivers\etc\hosts

观察发现在进行访问的时候URL中的title的值分别是jarheads.php和truman.php这两个php文件。那么我们可以添加白名单进行防御。

防御代码如下:

if(isset($_GET['title'])){

$filename=$_GET['title'];

//这里直接把传进来的内容进行了require(),造成问题

//代码防御

if($filename == 'jarheads.php' or $filename == 'truman.php'){

require "soup/$filename";

}else{

die("黑客!!!");

}

// require "soup/$filename";

// echo $html;

}

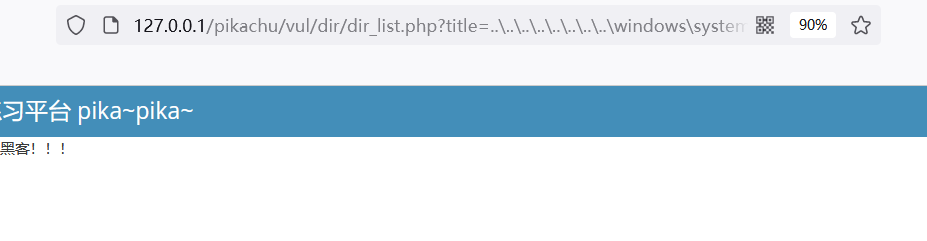

重新访问页面

防御成功!

目录遍历漏洞防御:

- 输入验证与过滤:对于接收用户输入的文件路径,要进行严格的输入验证和过滤,只允许合法的文件路径字符和文件名,拒绝或替换任何非法字符。

- 白名单限制:限制应用程序可以访问的文件目录范围,使用白名单机制只允许特定的文件或目录被访问。

- 文件权限控制:确保文件系统中的文件和目录设置了适当的权限,限制对敏感文件的访问。

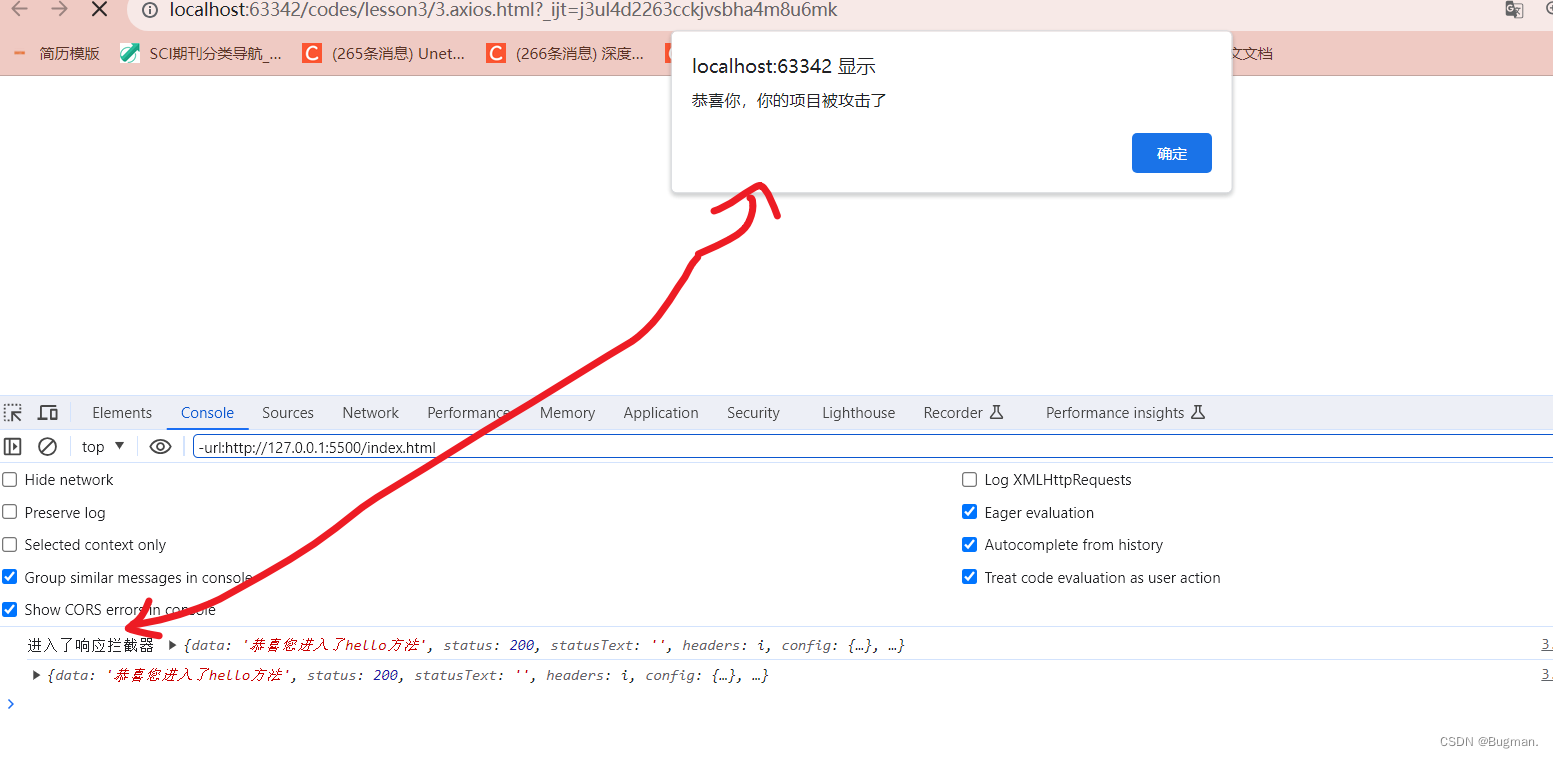

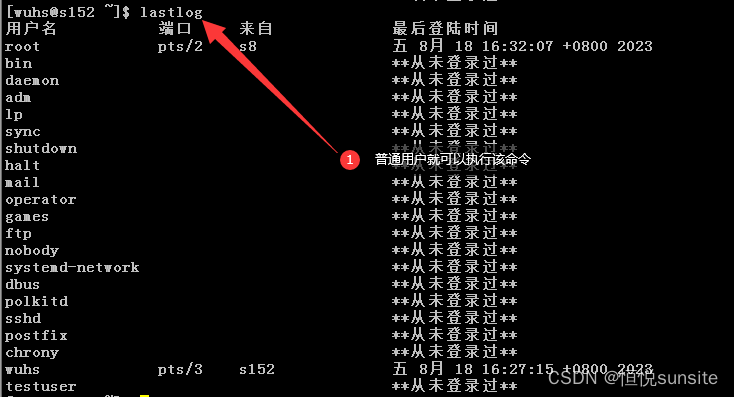

2. 敏感信息泄露

由于后台人员的疏忽或者不当的设计,导致不应该被前端用户看到的数据被轻易的访问到。

例如:

- 通过访问url下的目录,可以直接列出目录下的文件列表。

- 输入错误的url参数后报错信息里面包含操作系统、中间件、开发语言的版本或其他信息。

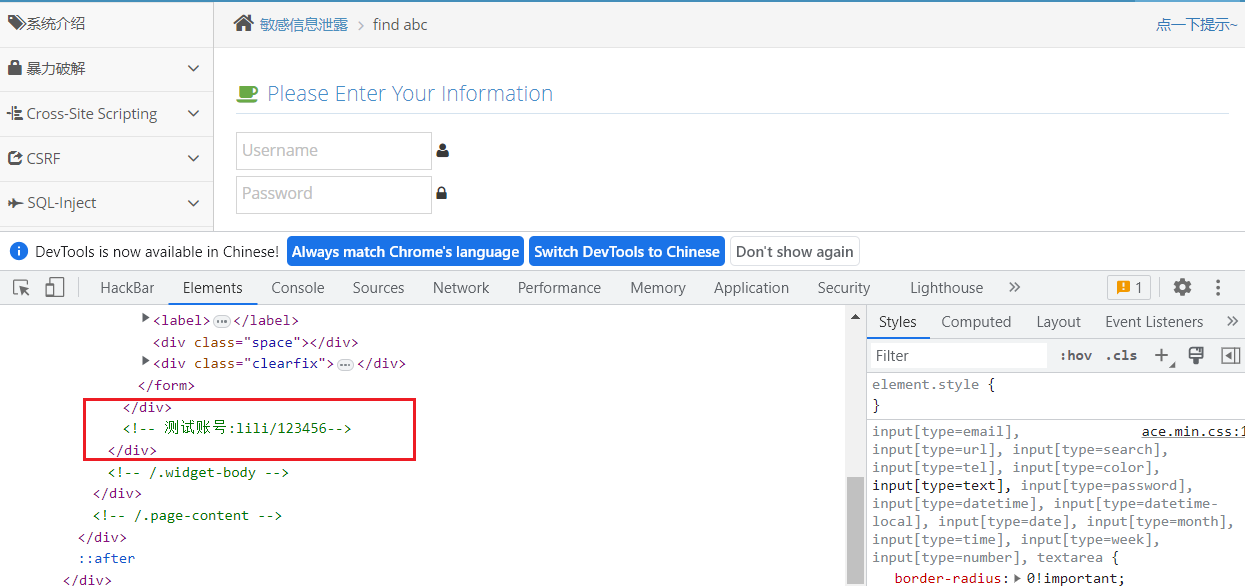

- 前端的源码(html,css,js)里面包含了敏感信息,比如后台登录地址、内网接口信息、甚至账号密码等

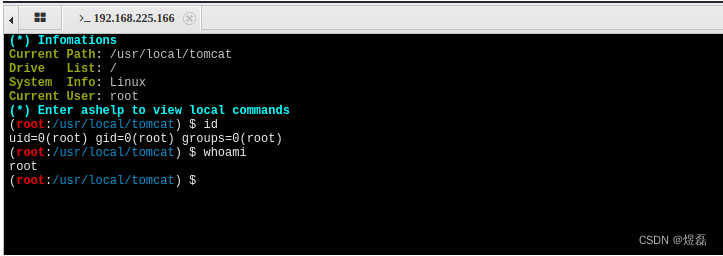

查看页面源代码,发现了测试账户

使用测试账户进行登录

登录成功。

2.1 漏洞防御

- 尽可能避免存储敏感数据,或存储时间超过所需时间。

- 对于网站目录定期扫描。

- 对于所有需要存储的静态数据进行加密。

- 安全地处理用户输入:对用户输入的敏感信息进行严格而细致的验证和过滤,以防止恶意输入或攻击例如SQL注入、跨站脚本(XSS)等。

- 强化访问控制机制:实施强密码策略、多因素身份验证、单点登录(SSO)等访问控制机制,以增加攻击者获取敏感信息的难度。

- 合理设计权限和访问控制:确保只有授权用户或角色可以访问和处理敏感信息。使用最小权限原则,即每个用户/角色只能获得完成其工作所需的最低限度的访问权限。

![Linux学习[21]账号与群组1---linux中/etc/passwd与/etc/shadow字段说明](https://img-blog.csdnimg.cn/d0b8a54f780e41d297445dfb9615c4dc.png)