什么是 DNS 泛洪攻击(DNS 泛洪)?

- 域名系统 (DNS) 是用于在网站的机器可读地址(例如 191.168.0.1:80)和人类可读名称(例如 radware.com)之间进行解析的目录

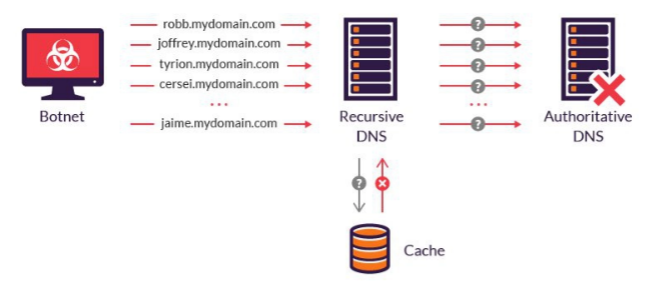

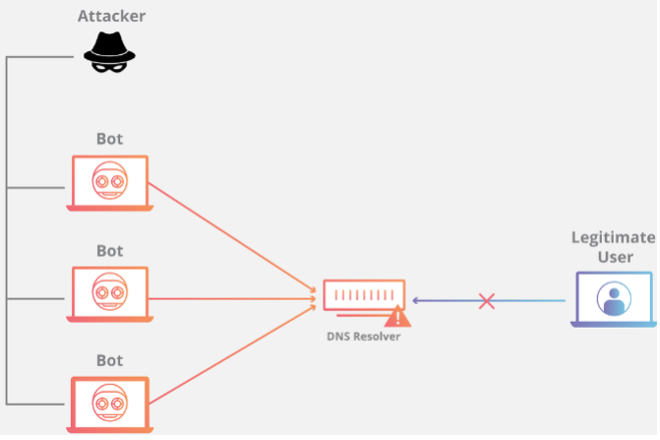

- DNS 泛洪是一种 DDoS(分布式拒绝服务攻击),当攻击者泛洪特定域的 DNS 服务器以中断该域的解析时。

DNS 洪水攻击如何工作?

- 向 DNS 服务器发送大量 DNS 请求可能会消耗其资源,从而导致合法 DNS 请求的响应时间明显变慢。

- 通过减慢或中断 DNS 解析,DNS 洪水攻击将禁用或降低网站、API 或 Web 应用程序响应合法流量的能力的性能。

如何缓解 DNS 洪水攻击?

- 由于 DNS 名称解析用于正常的互联网通信,因此在负载较重期间,DNS 洪水攻击可能很难与正常的繁忙流量区分开来,尤其是在洪水有许多独特来源的情况下。

- 攻击者利用 DNS 的分层基础设施弱点和协议漏洞对 DNS 服务发起攻击,攻击递归解析器或权威服务器。许多此类攻击,如DNS放大,DNS欺骗,反射,NXDomain和NXNSDomain现在很常见。

- DNS 安全扩展 (DNSSEC) 于 2005 年推出,旨在防止欺骗和中间人攻击。

- 引入基于 HTTPS 或 DoH 的 DNS 是为了通过防止通过中间人攻击窃听和操纵 DNS 数据来提高隐私和安全性。

- 尽管 DNSSEC 和 DoH 可以帮助进行身份验证、隐私和完整性;但是,它们无法抵御查询洪水、NXDomain 和 NXNSDomain 攻击。

- 保护外围是保护 DNS 基础结构的关键。您需要一个安全解决方案,该解决方案可以仅基于入口请求检测和缓解攻击,并防止恶意查询进入您的 DNS 基础架构。不依赖双向响应检测也可以最大限度地减少虚假域请求的影响。

- 由于大量泛洪会消耗有状态设备的资源,因此您需要无状态 DNS 安全解决方案。

- 准确的攻击过滤和最小的误报风险需要在好的和坏的 DNS 请求之间实现高检测准确性。行为算法可以检测 DNS 流量中的统计异常,并根据启发式协议信息分析生成准确的攻击足迹,以防止和防范 DNS 洪水攻击。

Radware 如何缓解 DNS 泛洪攻击

Radware DDoS 防护解决方案通过基于行为的保护来缓解 DNS 洪水攻击。在攻击的所有三个阶段提供保护:检测、表征和缓解。

在检测阶段,Radware监控所有入站DNS流量,并使用各种逻辑和监控各种基线和参数来了解正常DNS流量行为的基线。在表征阶段,Radware会创建一个自动的实时签名,无需人工干预即可阻止DNS攻击。Radware使用偏离基线流量的实时流量样本,查找可疑流量中持续异常的特征参数。最后,在缓解阶段,Radware利用实时签名来识别DNS攻击流量并自动停止攻击。