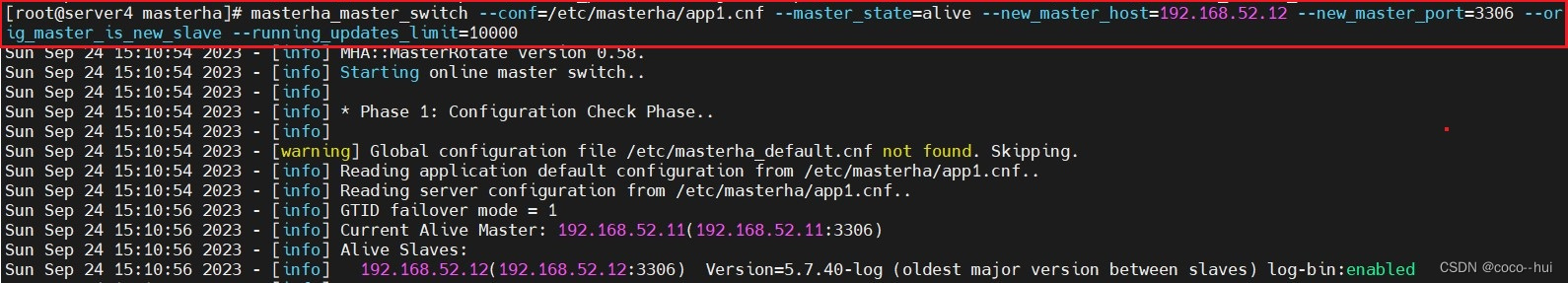

大范围XSS扫描工具:XSS-Freak,BurpSuite随机用户代理,Hades 静态代码审核系统。

####################

免责声明:工具本身并无好坏,希望大家以遵守《网络安全法》相关法律为前提来使用该工具,支持研究学习,切勿用于非法犯罪活动,对于恶意使用该工具造成的损失,和本人及开发者无关。

####################

XSS-Freak

XSS-Freak是python3编写的xss扫描器。它会在网站上搜寻(进行爆破式扫描)所有可能的链接和目录以扩大其攻击范围。然后,它们会在其中搜索输入标签,然后启动一堆xss payloads。如果输入没有经过清理并且容易受到xss攻击,则该工具将拒绝…

要求

一个看似存在 XSS 的网页

一台能够跑多线程的 pc 机

网速够快

运气

工作原理及流程

首先,您提供要扫描的目标网站以及包含不同XSS有效负载(更好的数量和更有效的功能,以及检测到的最低有效负载)的列表,然后它在主要网站(索引页面)中搜寻可能的链接和目录,然后在搜寻到的目录中搜寻( (如果存在))以获取其他链接,而这些链接在初始爬网中找不到,并将其添加到其攻击范围内。然后,该工具将对在初始扫描中找到的所有链接以及来自HTML输入的目录中的链接进行爬网。然后,该工具将所有找到的HTML输入添加到其攻击范围。然后,该工具会使用列表中用户提供的XSS有效负载,在所有HTML输入上启动攻击。如果未正确过滤和过滤HTML输入,则脚本将立即检测到该脚本并打印出Vulnerable参数。

优点:

支持多线程以提高效率和加快处理速度。

其中一种。

爬网能力所有站点不仅限于特定网页。

多才多艺。

缺点:

手机上不支持此功能,因为对硬件的需求很高。

需要使用高速互联网连接才能正常工作,否则您将出错或花费太多时间。

需要中级到最佳硬件,因为它处理和管理大量线程,并且脚本会导致计算机滞后或崩溃,因此任何旧硬件都会引起注意,请当心。

下载安装与使用

$ git clone https://github.com/hacker900123/XSS-Freak

$ pip install -r requirements.txt

$ python3 XSS-Freak.py

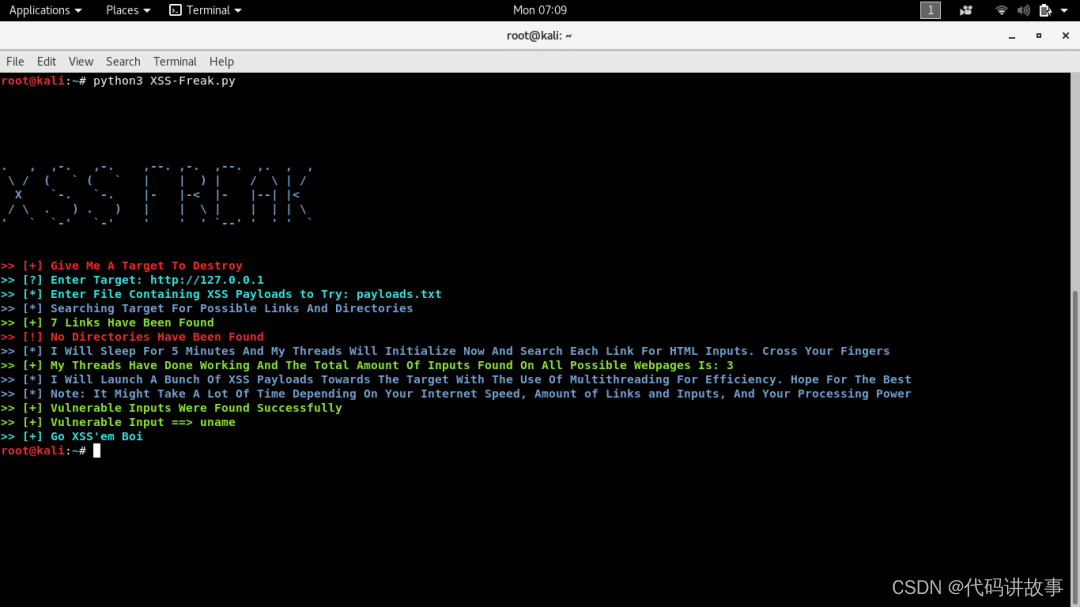

BurpSuite随机用户代理

BurpSuite扩展,可帮助渗透测试者生成随机的用户代理User-Agents。

下载安装与使用

项目地址:https://github.com/m4ll0k/BurpSuite-Random_UserAgent

下载release中的jar文件或编译Java代码:

$ git clone https://github.com/m4ll0k/BurpSuite-Random_UserAgent.git random-useragents

$ cd random-useragents/src/main/java

$ javac burp/*.java

$ jar cf random-useragents.jar burp/*.class

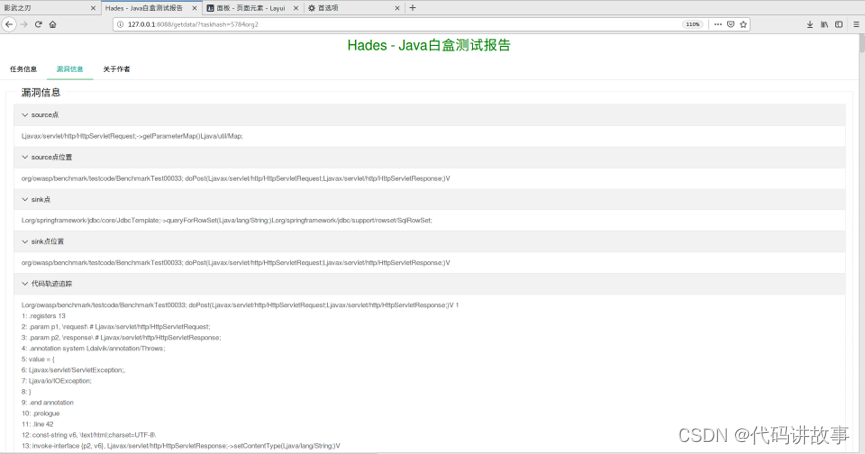

Hades 静态代码审核系统

经过调研,发现java字节码可以通过安卓sdk中的dx.jar转为smali字节码。这样一来,实现java白盒的代价就小了很多。虽然现在并不是在做白盒相关的工作,但是还是希望凭借自己对语言的理解,以及编码能力,自己构造出一个像样的白盒审计系统,所以便有了Hades这个白盒审计系统的项目。而之所以开源这套系统,也是希望能够吸引更多对白盒引擎开发感兴趣的人才加入到这个项目当中,一起维护这个项目。

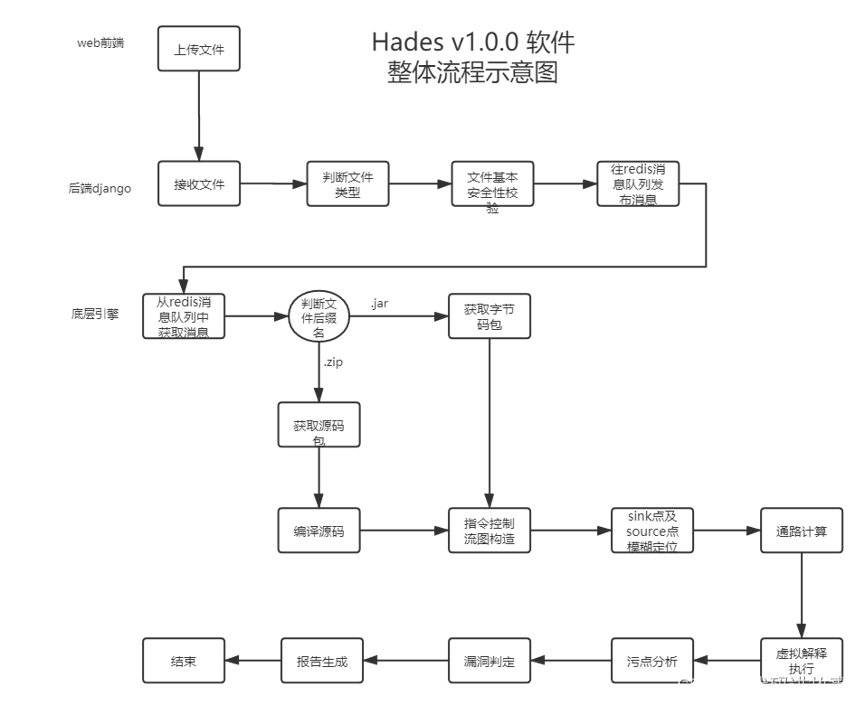

整体架构设计

前端:layUI

后端:django实现文件接收接口,并对文件类型和合法性进行校验,通过redis消息队列将任务消息发布到消息队列中,传递给后端引擎。实现报告查看功能,根据上传页面上的提示地址在检测结束后,通过访问该地址来获取和查看检测报告。

底层引擎:通过redis消息队列接收到任务信息,新建一个任务线程对上传的文件进行分析。针对源码的处理是,如果是maven管理的项目则使用mvn compile进行编译。如果是普通的java项目的话则使用javac进行单文件编译(考虑到整体编译的话会造成编译失败,遗失字节码文件)。然后,将最终得到的java字节码文件转为smali字节码文件(为什么要转为smali字节码文件呢?后面会进行说明),最后将最终的字节码文件作为输入传递给主引擎程序进行执行分析。

安装与使用

项目地址:https://github.com/zsdlove/Hades

使用:

start engine:

>>python Hades-cli.py

start web server:

>>cd geekbackend

>>python manage.py runserver 8088