保护第三方访问安全的重要性

在当今相互关联的业务环境中,与供应商、承包商、合作伙伴和供应商等外部各方进行协作已成为常态。进行协作往往要授予第三方内部系统、网络或数据的访问权限。但是,每个接入点都可能成为 IT 管理员的潜在漏洞,而保护第三方和临时用户的访问则是保护敏感信息的关键。

如何应对第三方访问的独特挑战

作为 IT 管理员,在管理第三方访问权限以及向外部各方开放内部系统和资源时,面临着各种独特挑战。技术实施前线人员面临的挑战:

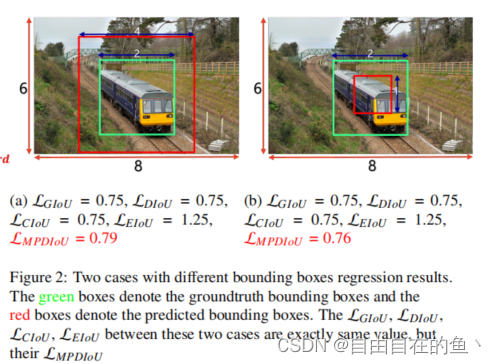

有限的范围和期限:与普通员工不同,第三方通常需要在一定时间内有效的访问权限或执行特定任务。这需要实施精细化控制,也就是说,我们必须掌控谁可以访问那些资源以及允许的访问时间。

多元化身份:供应商、承包商、合作伙伴、供应商等外部各方范围广泛,各自都有独特的访问需求。系统需要高效适应这些需求,提供更多灵活性和可扩展性。

循环访问权限:为了确保第三方仅在在真正需要的时间内才有权访问,实施有效的授权和撤销授权流程是关键。

审计和监控:密切监控第三方活动是决定系统安全和因数据泄露导致巨额代价的关键。定期审计可以改善监督效果,促进形成问责制、提高合规性。

按照自身业务速度授权第三方访问

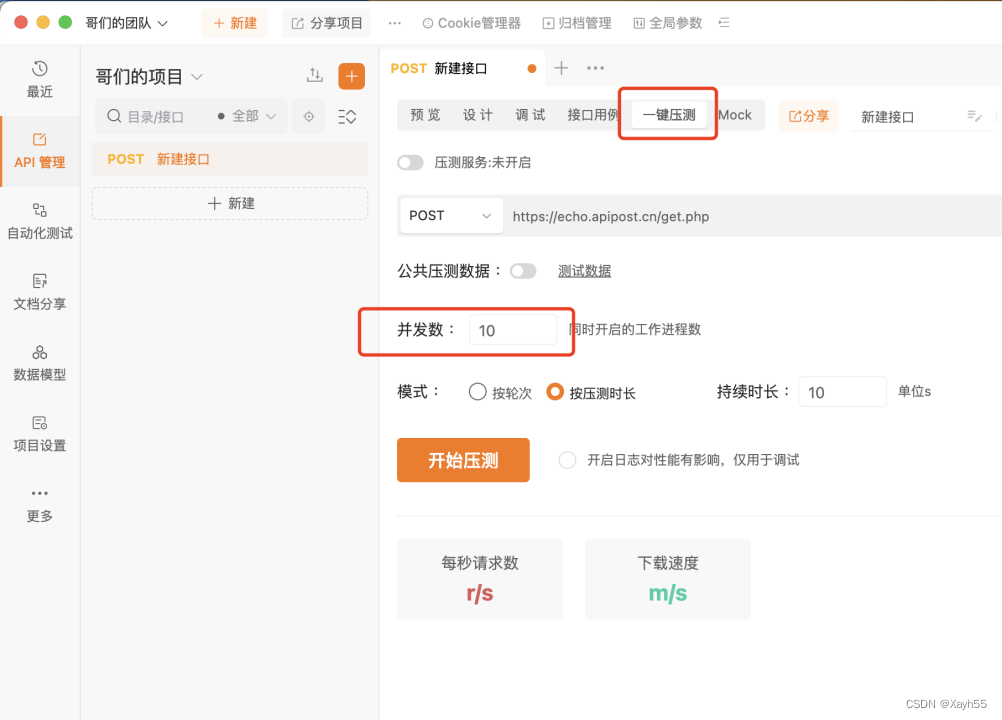

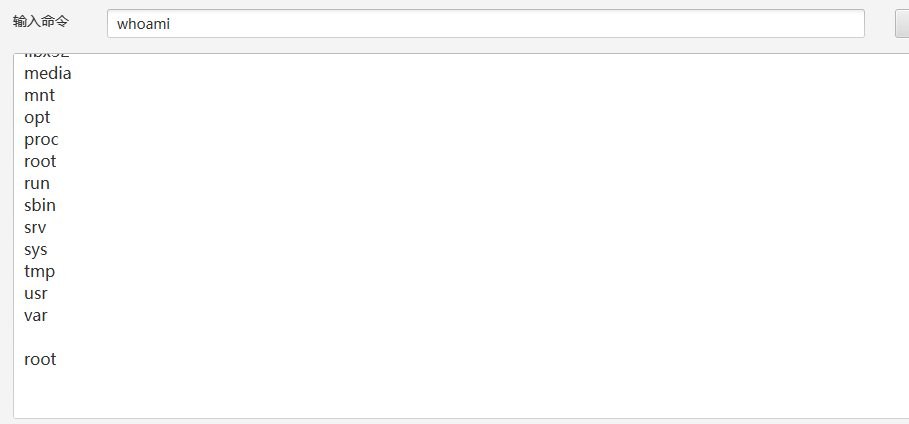

第三方访问管理需要采取的动态的自适应方法,将外部各方带来的独特风险、身份和要求考虑在内。但是,现有的 IT 工具和方法既繁琐又缺少安全控制。Splashtop Secure Workspace(SSW)作为独特的解决方案,只需几次单击即可授权第三方访问,通过大幅缩短授权和撤销授权所需的时间,简化实时监控和全面安全控制,使 IT 管理员的生活更轻松。

按需授予用户权限

许多公司与外部 IT 支持合作以处理技术问题或维护内部系统和服务器。对于受控访问,通过远程桌面协议(RDP)服务器与外部 IT 人员联系的情况并不少见。为了实现这一目的通常要进行的步骤包括设置专用 RDP 服务器、为授权的外部 IT 创建用户账户、建立虚拟专用网络(VPN)、设置有限特权和访问权限,以确保外部人员只能执行必要的任务,同时要确保在任务完成时可以撤销访问权限。这个过程既繁琐又耗时。

使用 SSO 为新用户授权

将访问工具与现有系统集成对于简化工作流程至关重要。Splashtop Secure Workspace 可与单点登录(SSO)解决方案无缝集成,例如 Microsoft Azure Active Directory(现为 Entra ID)、Okta 或 GitHub。这表明用户可以使用 SSO 身份进行验证,同时保留基于浏览器的便捷访问权限。例如,公司可以通过其 GitHub 账户为软件开发项目的承包商授权,步骤如下:

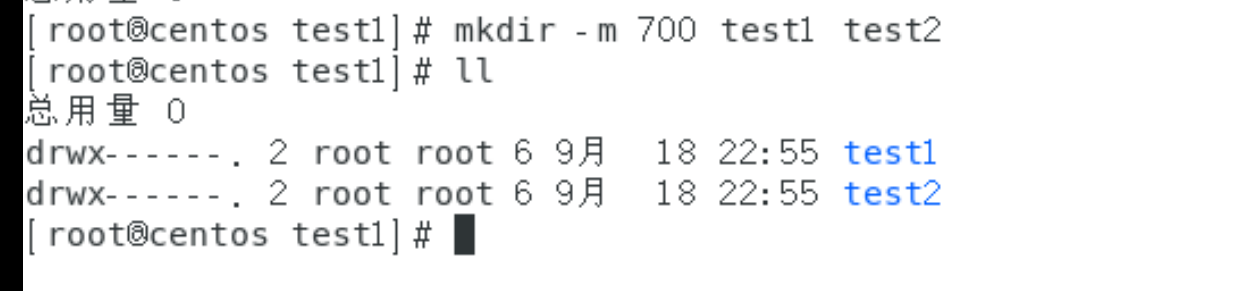

1、在 Splashtop Secure Workspace(SSW)上将 GitHub 配置为身份供应商。

2、在 GitHub 上将 SSW 注册为 OAuth 应用。打开 GitHub,前往“设置 → 开发者设置 → OAuth 应用 → 注册新 OAuth 应用”,然后按照 OAuth 应用注册说明进行操作。

3、创建“承包商”组,添加用户并分配适当的访问权限。有关详细说明,请参阅添加私有应用程序文档页面。

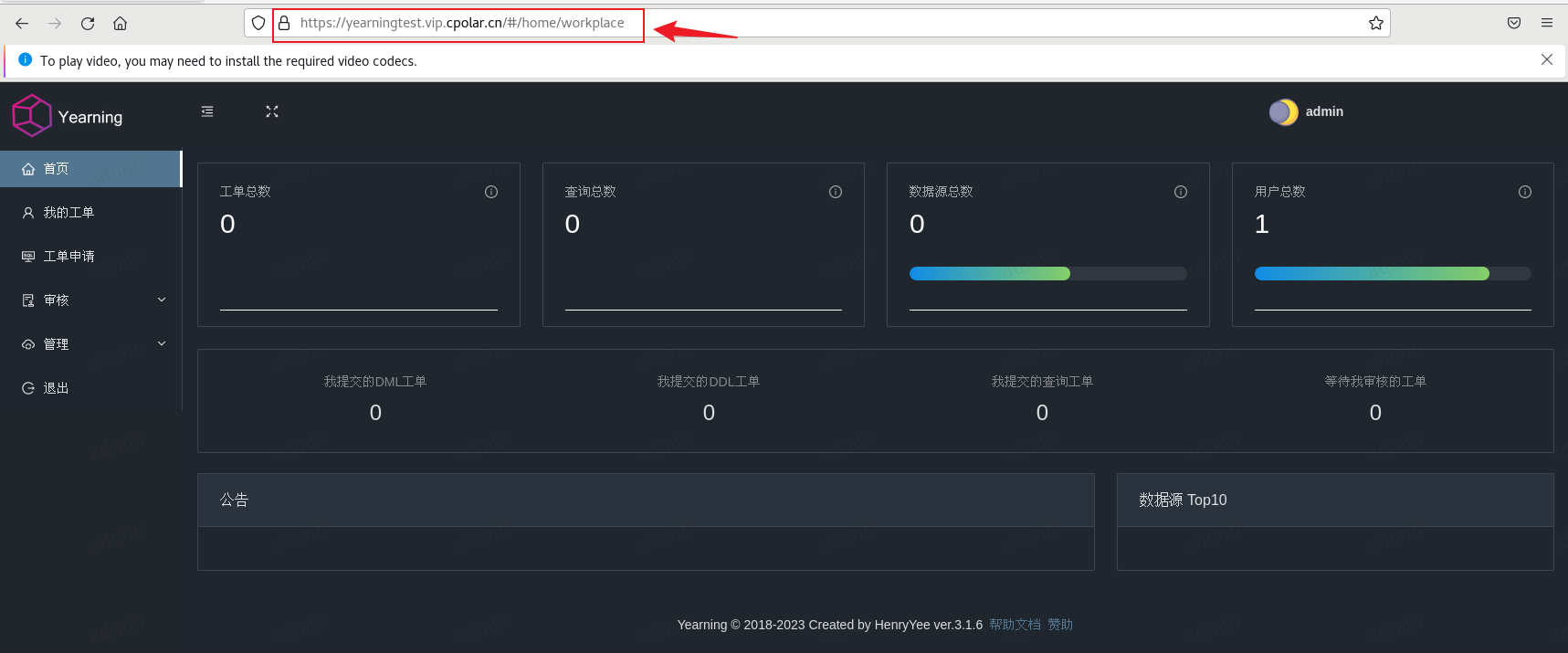

4、现在,承包商可以使用 GitHub 凭据从组织 SSW 页面(https://ORG.us.ssw.splashtop.com/)登录,并使用分配的密钥访问 SSH 应用程序,整个过程都无需公开 SSH 凭据。

结论

Splashtop Secure Workspace 不仅仅是一种工具,还是专为 IT 管理员量身定制的解决方案,便于他们在安全性与效率和便利性之间取得平衡,无论要满足临时访问需求还是长期访问需求。