PowerShell脚本免杀/bypass/绕过杀毒软件,ReconFTW 漏洞扫描。

####################

免责声明:工具本身并无好坏,希望大家以遵守《网络安全法》相关法律为前提来使用该工具,支持研究学习,切勿用于非法犯罪活动,对于恶意使用该工具造成的损失,和本人及开发者无关。

####################

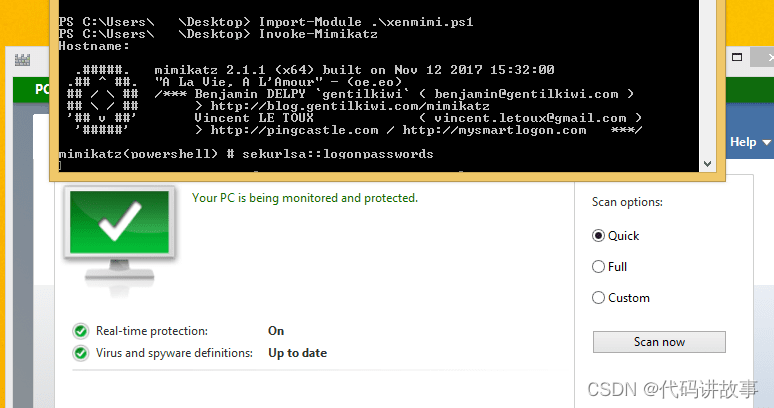

Xencrypt

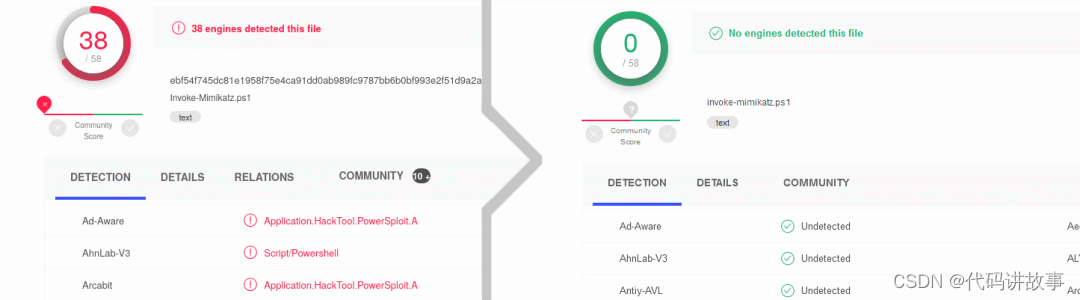

Xencrypt是一个PowerShell加密程序,以达到某些场景下免杀/bypass/绕过杀毒软件的效果。厌倦了浪费大量时间混淆诸如invoke-mimikatz之类的PowerShell脚本,以至于无论如何都无法检测到它们?如果您可以采用任何脚本并自动且几乎不费力地生成几乎无限数量的变体来击败基于签名的防病毒检测机制,那岂不是很棒吗?

Xencrypt使用AES加密和Gzip / DEFLATE压缩,每次调用都会生成一个完全唯一但功能等效的输出脚本(给定任何输入脚本)。它通过压缩和加密输入脚本并将此数据作为payload存储在新脚本中来实现,该脚本将在运行payload之前对其进行解密和解压缩。本质上,PowerShell是PE加密器。

功能特征

Xencrypt:

绕过VirusTotal上使用的AMSI和所有现代AV(截至撰写时)

压缩和加密Powershell脚本

开销极小,而且通常为负(由于压缩)

随机变量名称,以进一步模糊解密程序存根

随机加密,压缩甚至语句在代码中出现的顺序,以最大程度地提高熵!

超级容易修改以创建自己的加密程序变体

支持递归分层(加密器对加密的输出进行加密),最多测试500层。

只要输入脚本也支持Import-Module以及标准运行

GPLv3-免费和开源!

便携,所有功能都在一个文件中。

下载安装与使用

下载地址:https://github.com/the-xentropy/xencrypt(xencrypt.ps1)

使用

Import-Module ./xencrypt.ps1

Invoke-Xencrypt -InFile invoke-mimikatz.ps1 -OutFile xenmimi.ps1

将生成一个加密的xenmimi.ps1文件。您可以使用与原始脚本相同的方式来使用它:

Import-Module ./xenmimi.ps1

Invoke-Mimikatz

它还通过-Iterations标志支持递归分层。

Invoke-Xencrypt -InFile invoke-mimikatz.ps1 -OutFile xenmimi.ps1 -Iterations 100

这将对其进行压缩和加密100次,这对于动态AV绕过非常有用,因为它们有一个分析代码的超时时间。这里没有像sleeps这样的假象,动态扫描可以跳到最后——它必须通过整个链才能到达payload,而payload通常不会这样做,因为它们通常在一两秒钟或扫描后超时。

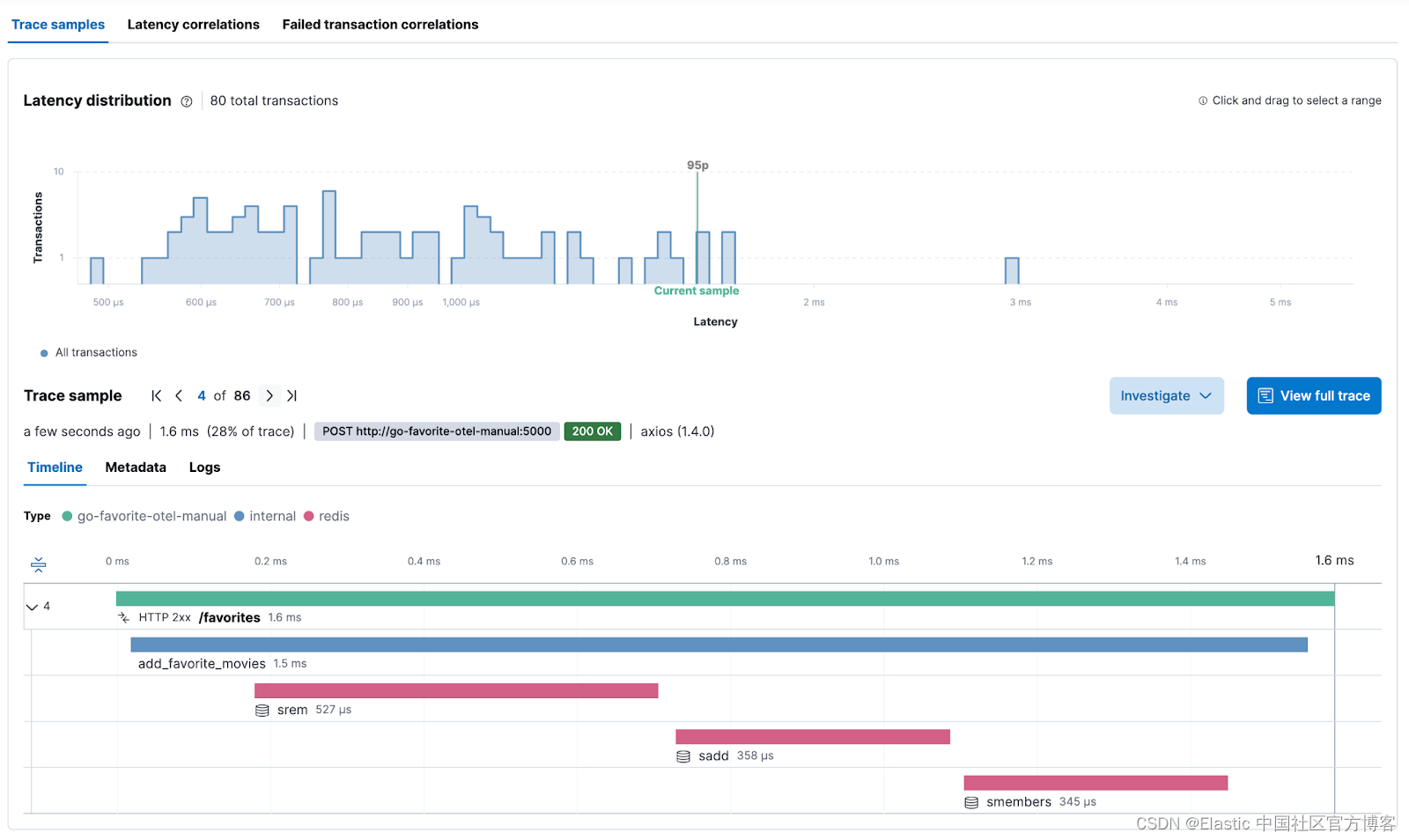

ReconFTW是一种工具,旨在通过运行最佳工具集来执行扫描和查找漏洞,从而对目标域执行自动侦查。

安装指南

需要安装Golang > 1.14并正确设置路径($ GOPATH,$ GOROOT)

git clone https://github.com/six2dez/reconftwcd reconftwchmod + x * .sh./install.sh./reconftw.sh -d target.com -a

强烈建议(在某些情况下是必不可少的)设置API密钥或环境变量:

amass配置文件(~/.config/amass/config.ini)

subfinder配置文件(~/.config/subfinder/config.yaml)

GitHub令牌文件(~/Tools/.github_tokens)推荐> 5,在此处查看如何创建

favup API(shodan init )

SSRF服务器变量(COLLAB_SERVERenv var)

盲XSS Server变量(XSS_SERVERenv var)

通知配置文件(~/.config/notify/notify.conf)

用法

对单个目标执行全面侦查 (可能需要花费大量时间)

./reconftw.sh -d example.com -a

对目标清单进行全面检查

./reconftw.sh -l sites.txt -a -o / output/ directory /

对更艰巨的任务执行全面侦查 (适用于VPS)

./reconftw.sh -d example.com -a --deep -o / output / directory /

./reconftw.sh -d example.com -a --deep -o / output / directory /

对目标执行广泛的侦察 (可能包括误报)

./reconftw.sh -d example.com -a --fs -o / output / directory /

检查是否存在所有必需的工具

./reconftw.sh -i

显示帮助部分

./reconftw.sh -h

特征

Google Dorks(degoogle_hunter)

多种子域枚举技术(被动,暴力,置换和抓取)

被动(子查找器,资产查找器,大量信息,findomain,crobat,waybackurls)

证书透明性(crtfinder,tls.bufferover和dns.bufferover)

蛮力(shuffledns)

排列(dnsgen)

子域JS抓取(JSFinder)

Sub TKO (subzy and nuclei)

Web Prober(httpx)

网页截图(webscreenshot)

模板扫描仪(原子核)

端口扫描仪(nmap)

网址提取(waybackurls,gau,gospider,github-endpoints)

模式搜索(gf和gf模式)six2dez

XSS(XSStrike)

打开重定向(Openredirex)

SSRF(asyncio_ssrf.py)

CRLF(crlfuzz)

GitHub(GitDorker)

Favicon Real IP(fav-up)

Javascript分析(LinkFinder,JSFScan中的脚本)

模糊化(ffuf)

Cors(Corsy)

SSL测试(testssl)

多线程的某些步骤(隔行扫描)

自定义输出文件夹(默认为Recon / target.tld /)

运行独立的步骤(子域,subtko,Web,gdorks …)

安装程序与大多数发行版兼容

详细模式

更新工具脚本

Raspberry Pi支持

Docker支持

CMS扫描仪(CMSeeK)

超出范围的支持

LFI检查

Slack,Discord和Telegram的通知支持(notify)

项目地址:

https://github.com/six2dez/reconftw

![2023年“羊城杯”网络安全大赛 决赛 AWDP [Break+Fix] Web方向题解wp 全](https://img-blog.csdnimg.cn/img_convert/71ead415ff7eb0be14898eb0441a489f.png)