第一章:引言

在当今数字化世界中,终端设备如电脑、手机和平板成为我们生活与工作的不可或缺的一部分。然而,随着技术的进步,恶意软件、网络攻击和数据泄露等威胁也不断增加,对终端设备的安全提出了更高的要求。本文将深入探讨如何通过终端保护工具和实践来防范这些威胁。

第二章:恶意软件的威胁与应对

恶意软件,如病毒、木马和间谍软件,一直是终端设备的主要威胁之一。为了有效应对,我们需要强大的反恶意软件工具。例如,知名的反恶意软件软件Bitdefender曾在2019年发现了一款名为Emotet的恶意软件家族,该家族通过钓鱼邮件传播,一旦感染,可导致机密信息泄露和金融损失。Bitdefender利用行为分析和实时保护技术,能够及时检测并清除Emotet,保护用户免受威胁。

第三章:防范恶意链接和网络钓鱼

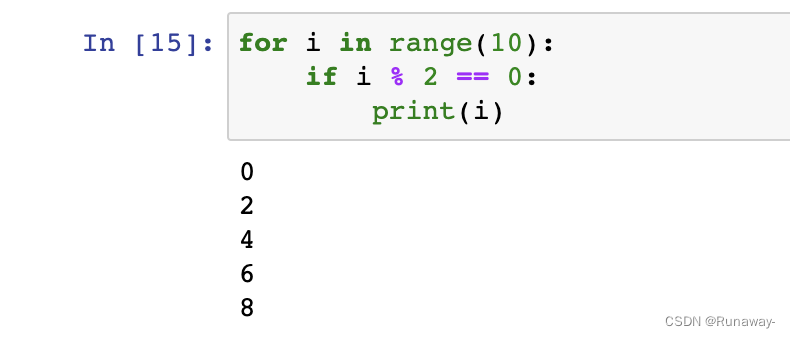

恶意链接和网络钓鱼是骗取用户信息的常见手段。通过散播看似合法的链接,黑客能够窃取登录凭证、银行账户等敏感信息。Google的安全团队曾在2020年发现一个大规模的网络钓鱼活动,涉及超过50个国家。为了保护用户,谷歌采用了自动化的恶意链接检测系统,通过机器学习模型分析链接,识别潜在的恶意目标。

# 机器学习模型示例代码

import requests

from sklearn.ensemble import RandomForestClassifier

def check_link(url):

features = extract_features(url) # 提取链接特征

model = RandomForestClassifier() # 随机森林分类器

prediction = model.predict([features])

return prediction[0] # 返回预测结果

def extract_features(url):

# 提取链接特征的代码逻辑

pass

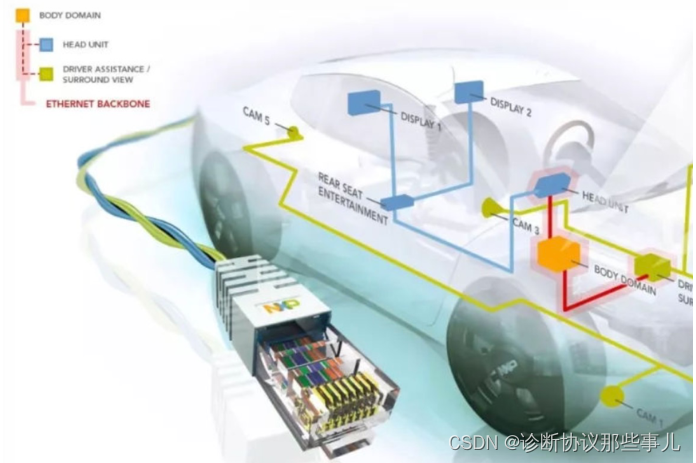

第四章:移动设备安全与应用管理

移动设备的广泛应用也使其成为黑客的攻击目标。为了保障移动设备安全,用户可以使用密码、指纹识别和面部识别等身份验证方法。此外,应用管理也至关重要。2019年,安全厂商Trend Micro曾揭示了一种名为“Joker”的恶意软件,该软件通过在应用中隐藏恶意代码,窃取用户短信和金融信息。为了杜绝此类威胁,用户应仅从官方应用商店下载应用,并定期检查应用权限。

第五章:数据保护与加密

终端设备中储存的数据往往包含大量敏感信息,因此数据保护至关重要。加密是一种有效的保护手段。2016年,美国联邦调查局(FBI)与苹果公司的一场争论引起了公众关注。FBI要求苹果破解一部恐怖分子使用的iPhone,而苹果坚持数据加密的重要性,拒绝提供解锁方法。这一事件凸显了加密在终端安全中的关键作用。

第六章:总结与展望

终端设备安全是数字时代的重要议题,恶意软件和网络攻击的威胁不断演变。通过使用强大的反恶意软件工具、机器学习检测恶意链接、加强移动设备安全和数据加密,我们可以更好地保护终端设备免受威胁。然而,随着技术的不断发展,我们仍然需要不断创新和改进,以应对新的安全挑战。

无论是个人用户还是企业组织,终端安全都应置于重要位置。只有通过不断提高安全意识,采取综合性的安全措施,我们才能在数字世界中安心畅游,充分发挥终端设备的价值。让我们共同努力,创造一个更加安全的网络环境!