文章目录

- Abstract

- Introduction

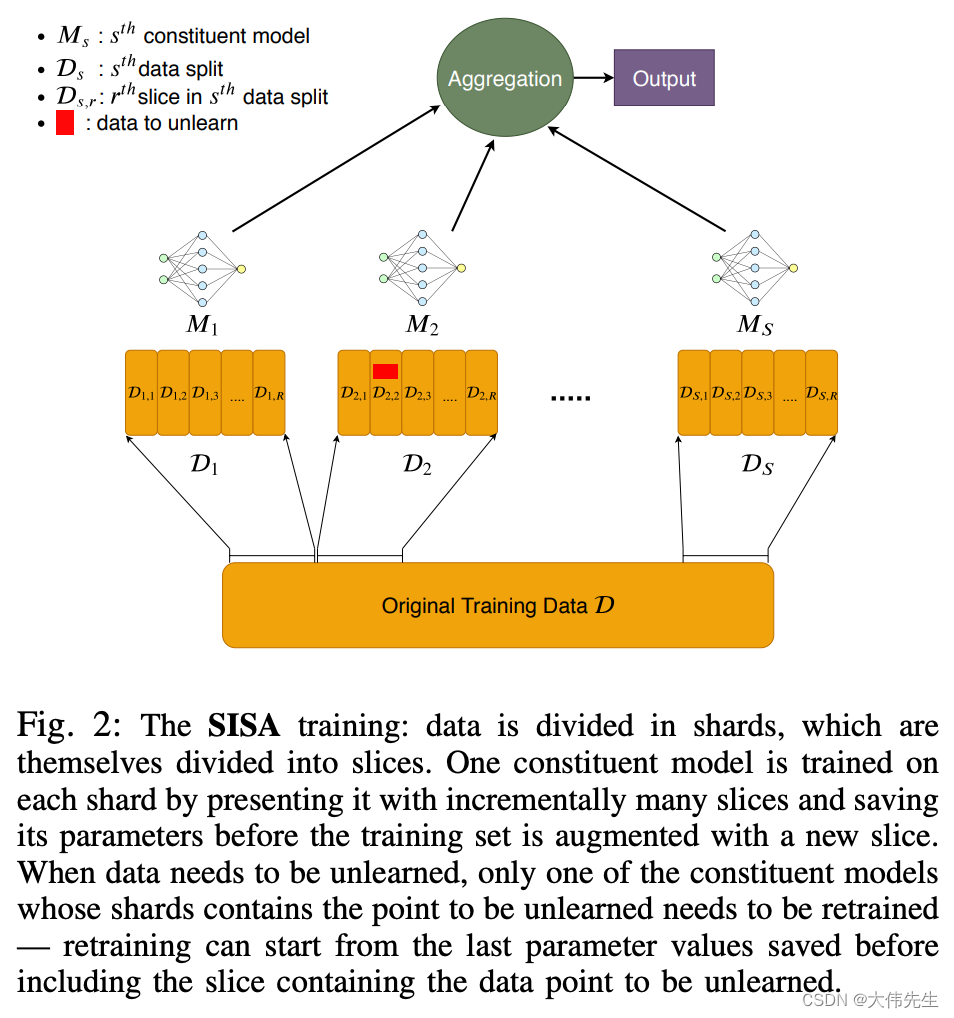

Abstract

自动驾驶汽车(AVs)越来越多地使用基于激光雷达的物体检测系统来感知道路上的其他车辆和行人。目前,针对基于激光雷达的自动驾驶架构的攻击主要集中在降低自动驾驶物体检测模型的置信度,以诱导障碍物误检测,而我们的研究发现了如何利用基于激光的欺骗技术,在传感器层面选择性地去除真实障碍物的激光雷达点云数据,然后将其用作自动驾驶感知的输入。这些关键的激光雷达信息的消融会导致自动驾驶障碍探测器无法识别和定位障碍物,从而导致自动驾驶汽车做出危险的自动驾驶决策。

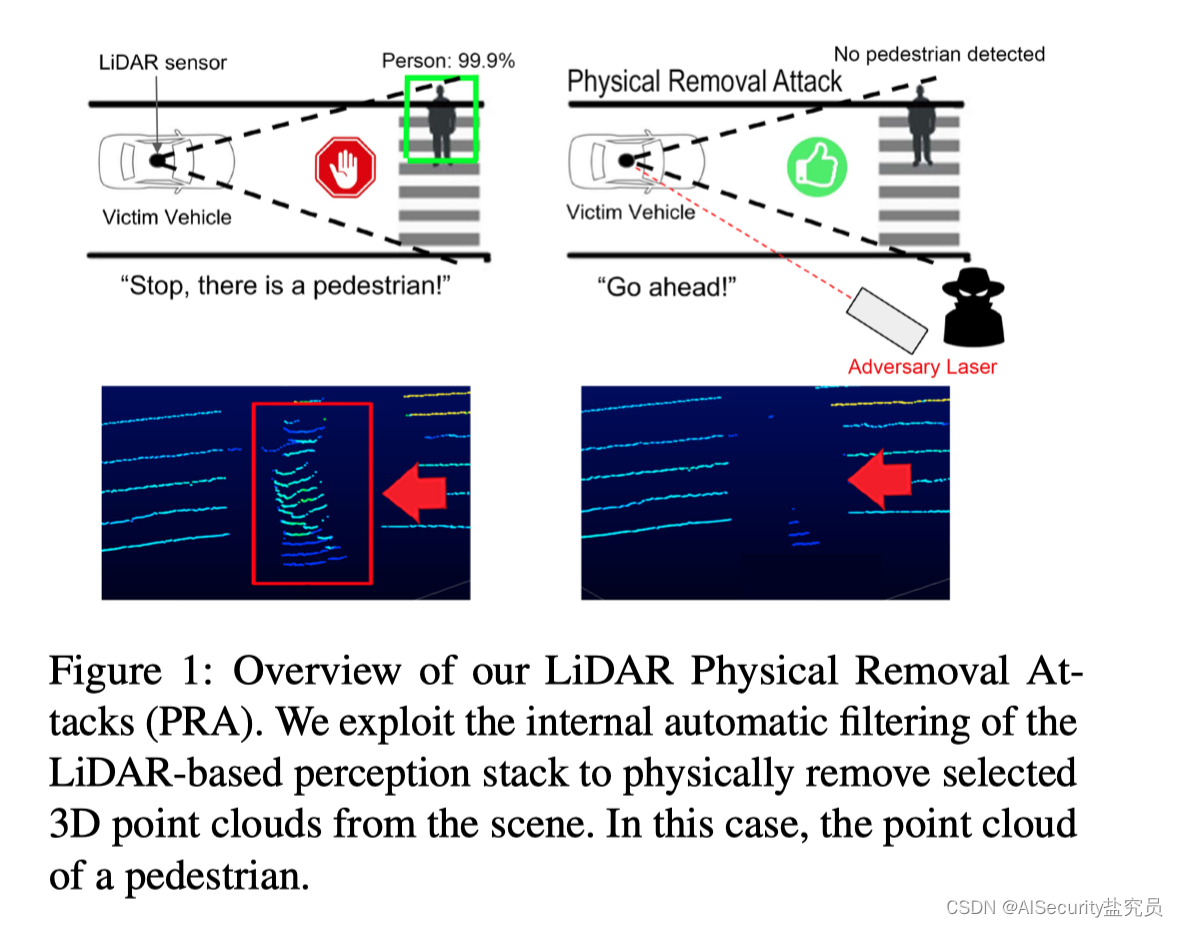

在本文中,我们提出了一种人眼不可见的方法,通过利用激光雷达传感器数据与自动驾驶框架集成的固有自动转换和滤波过程,隐藏物体并欺骗自动驾驶汽车的障碍物探测器。我们称这种攻击为物理移除攻击(Physical Removal Attacks, PRA),我们证明了它们对三种流行的自动驾驶障碍探测器(Apollo, Autoware, PointPillars)的有效性,我们实现了45◦攻击能力。我们使用工业级模拟器LGSVL评估了攻击对三种融合模型(Frustum-ConvNet, AVOD, and Integrated-Semantic Level Fusion)的影响,以及对驾驶决策的影响。在我们的移动车辆场景中,我们实现了92.7%的成功率去除90%的目标障碍物云点。最后,我们演示了针对欺骗和对象隐藏攻击的两种流行防御的攻击成功,并讨论了两种增强的防御策略来减轻我们的攻击。

Introduction

自动驾驶汽车(av)中使用的感知系统是自动驾驶的基本要素,也是驾驶员安全可靠的自动决策的基础。这些感知系统利用激光雷达、摄像头和雷达等传感器来避障和导航控制。特别是激光雷达传感器,用于在3D点云中高精度地捕获车辆周围环境的深度测量,以检测障碍物。然而,之前的研究表明,自动驾驶(Autonomous Driving, AD)框架很容易受到利用其感知模型的激光雷达传感器的攻击,这些传感器用于障碍物检测[10,15,42,54,56,58]。

通常,这些攻击专注于创建真实世界的条件,在此条件下,攻击者可以操纵AVs感知模型来 “看到”不存在的障碍物[9,10,39,42] ,或 不检测真正的障碍物[8,15,45,59] 。例如,研究人员使用激光注入恶搞额外的激光雷达点云产生敌对的例子[10],例如,添加小扰动诱发misdetection[15]。

然而,以往的工作主要集中在降低目标检测模型的性能上,因此,在现实驾驶场景中,是否存在一种物理攻击,可以完全去除真实障碍物中的LiDAR点云,并影响自动驾驶汽车的驾驶行为,目前还没有研究。因此,本文主要解决以下研究问题: (i) 真正的障碍点云可以远程和暗地里远离激光雷达传感器感知了吗? (ii)在现实条件下,攻击者如何实施这种攻击? (iii)这些攻击对自动驾驶框架和障碍物检测模型有什么影响,以及如何防御它们?

为了回答这些问题,我们提出了一种新的攻击族,即物理移除攻击(Physical Removal attack, PRA)。利用现有的基于激光的对激光雷达传感器的欺骗攻击[10],研究了操纵激光雷达传感器数据获取的可行性,以隐藏真实的障碍物,使其不被AD框架检测到,这进一步增加了行人和其他司机的安全风险。通过在激光雷达传感器附近注入不可见的激光脉冲(即低于一定的距离阈值),可以迫使传感器从场景中的真实障碍物中丢弃合法的云点,如图1所示。该攻击利用了集成在AD框架中的激光雷达传感器的级联效应,依赖于两个主要因素:1)激光雷达传感器对强反射的固有优先级,2)激光雷达传感器外壳一定距离内的云点的自动过滤。

图1:激光雷达物理移除攻击(PRA)概述。我们利用基于激光雷达的感知堆栈的内部自动过滤,从场景中物理地去除选定的3D点云。在这种情况下,行人的点云。

我们首先描述了激光雷达传感器的内部功能与激光注入产生的点移除之间的关系。然后量化不同场景下攻击者的攻击能力;为了验证该方法,通过在Velodyne VLP-16激光雷达传感器上的经验实验,检查了云点去除的有效性,实现了45◦水平攻角的能力。分析了在标准感知系统(如百度Apollo[7]、pointpillar[19]和Autoware[44])中攻击的有效性,通过对攻击者在不同场景中生成稳定的欺骗以诱导障碍物移除的能力进行建模,包括不同距离上不同类型的障碍物(如汽车和行人)。在三个相机- lidar最先进的融合模型上进一步评估了PRA。实验结果表明,在3个测试模型中,障碍物检测率下降了43% ~ 76%,并且当目标障碍物完全移除时,能够导致Autoware集成语义级融合[44]失败。

评估了户外场景中的攻击能力,实现了行人的移除,并在不同的光照条件下和与欺骗装置的不同距离(多达10米)下展示了攻击的鲁棒性。还使用AD模拟器[33]进行了端到端的评估,通过模拟理想环境下的攻击,展示了在人行横道上与行人碰撞或车辆停车的攻击后果。通过概念验证实验,展示了攻击移动车辆(如机器人和汽车)的实用性,设计并原型化了一个跟踪系统。实验结果表明,车辆以5km/h的速度行驶时,去除90%的障碍物云点的成功率为92.7%。

系统地研究了现有的针对激光欺骗攻击和目标隐藏攻击的防御方法,证明它们对移除攻击是无效的,并总结了两种防御策略,称为假阴影检测和基于方位的检测。进一步讨论和评估了基于合成的和真实的攻击轨迹的防御方法,在第一种防御中实现了82.5%的真阴性率(TNR)和91.2%的真阳性率(TPR),在第二种防御中实现了99.98%的TNR和100%的TPR。总而言之,这项工作旨在建模、测量和演示利用基于激光的欺骗技术去除激光雷达传感器信息的能力,并帮助防御当前和未来AD框架和AVs的威胁。

总之,我们强调以下贡献:

- 识别并建模了一种基于激光的对激光雷达传感器的欺骗攻击,通过利用内部云点变换和滤波来删除真正的点云。

- 在三种流行的商业和学术广告感知模型(百度Apollo[7]、pointpillar[19]和Autoware[44])上建模攻击者的能力、挑战和PRA的限制。评估了三种最新的融合模型(Frustum-ConvNet[52]、AVOD[17]和Autoware集成语义级融合[44])的攻击效果。

- 通过在生产级AD模拟器LGSVL[33]上展示自动驾驶汽车的后果,并对移动机器人和车辆进行现实世界的攻击,验证了研究结果。

- 验证了该攻击对两种现有的云点欺骗防御方法:CARLO[42]和隐藏攻击防御[16]的有效性。最后,提出了两种增强策略来缓解威胁。