网络防御和入侵检测是维护网络安全的关键任务,可以帮助识别和阻止未经授权的访问和恶意行为。以下是一些基本的步骤和方法,用于进行网络防御和入侵检测。

网络防御:

-

防火墙设置: 部署防火墙来监控和控制网络流量,阻止未经授权的访问和恶意流量。

-

访问控制: 配置访问控制列表(ACL)和权限,以限制用户和设备的访问权限。

-

漏洞管理: 定期扫描和评估网络中的漏洞,及时修补和更新受影响的系统和应用程序。

-

入侵检测系统(IDS): 部署IDS来监视网络流量,检测异常行为和潜在的入侵。

-

入侵防御系统(IPS): 部署IPS以检测并阻止恶意流量和攻击尝试。

-

网络隔离: 将网络划分为不同的区域,使用虚拟局域网(VLAN)和隔离网络以减少攻击面。

-

加密通信: 使用加密协议(如SSL/TLS)来保护敏感数据在网络中的传输。

入侵检测:

-

日志分析: 定期分析系统和网络日志,以识别异常行为和潜在的入侵。

-

行为分析: 监视用户和设备的行为,识别不寻常的活动和模式。

-

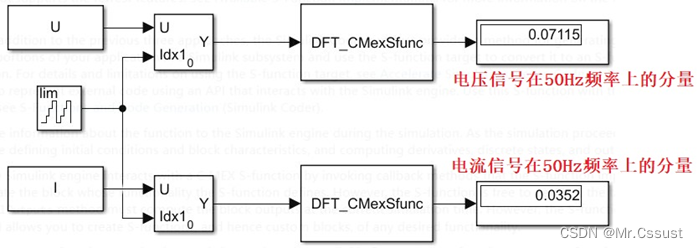

异常检测: 使用入侵检测系统(IDS)和入侵防御系统(IPS)来检测异常流量和攻击。

-

网络监控: 使用网络监控工具来实时监视网络流量和活动。

-

漏洞扫描: 定期进行漏洞扫描,以发现潜在的安全漏洞和弱点。

-

响应计划: 制定应急响应计划,以在发生入侵事件时迅速做出反应和应对。

-

培训和教育: 对网络管理员和员工进行安全培训,提高他们的安全意识和技能。

当涉及到网络防御和入侵检测时,以下是两个案例,分别展示如何使用Kali Linux中的工具进行实际操作。

案例1:使用Snort进行入侵检测

目标: 使用Snort工具在Kali Linux中进行基于规则的入侵检测。

步骤:

-

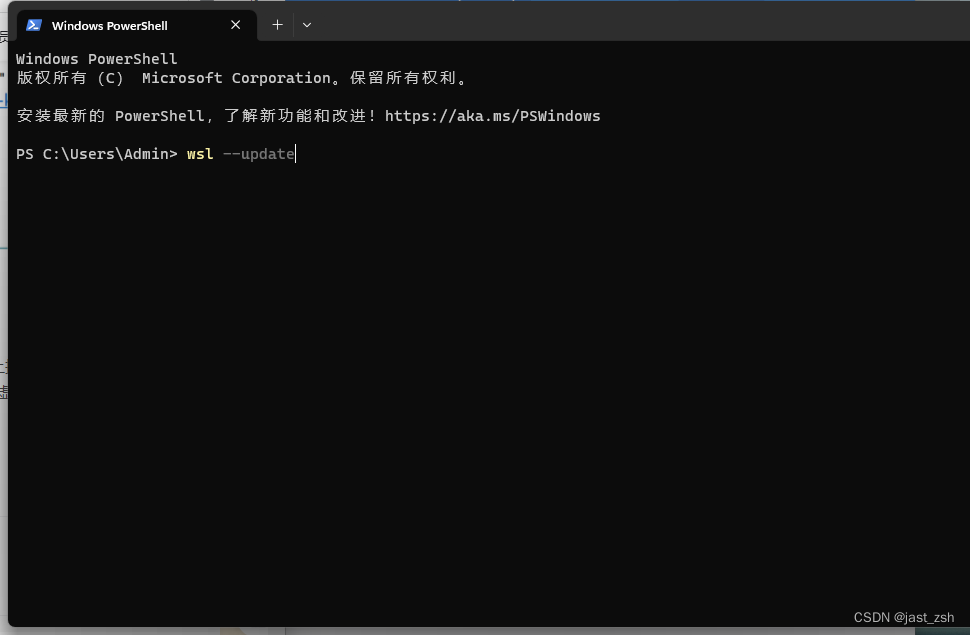

准备环境: 确保 已经安装了Kali Linux,并更新了系统中的工具和数据库。

-

安装Snort:

sudo apt-get install snort -

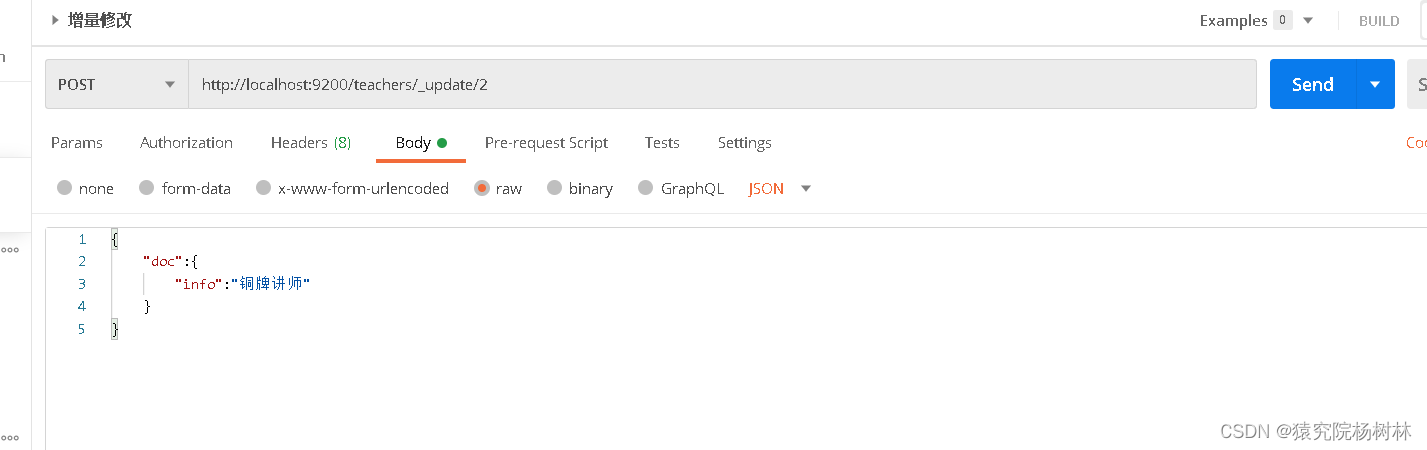

配置Snort:

编辑Snort配置文件以配置规则和检测选项。

sudo nano /etc/snort/snort.conf -

运行Snort:

运行Snort并指定一个网络接口。

sudo snort -i eth0 -c /etc/snort/snort.conf -A console -

测试入侵检测:

在另一个终端窗口中,发送符合规则的数据包以测试Snort是否检测到入侵。

sudo nmap -p 80 <目标IP>

总结:

在案例中,使用Snort工具在Kali Linux中进行基于规则的入侵检测。通过安装、配置和运行Snort,可以监视网络流量并根据预定义的规则检测入侵尝试。测试时,使用nmap工具发送符合规则的数据包来触发入侵检测。

案例2:使用Fail2Ban进行防暴力破解

目标: 使用Fail2Ban工具在Kali Linux中防止暴力破解攻击。

步骤:

-

准备环境: 确保 已经安装了Kali Linux,并更新了系统中的工具和数据库。

-

安装Fail2Ban:

sudo apt-get install fail2ban -

配置Fail2Ban:

编辑Fail2Ban的配置文件以定义阻止规则和行为。

sudo nano /etc/fail2ban/jail.local -

启动Fail2Ban:

启动Fail2Ban服务并应用配置。

sudo service fail2ban start -

测试防御:

模拟暴力破解攻击,例如使用SSH尝试登录多次失败。

ssh <用户名>@<目标IP>

总结:

在案例中,使用Fail2Ban工具在Kali Linux中防止暴力破解攻击。通过安装、配置和启动Fail2Ban,可以监视登录尝试并在达到阈值时阻止攻击者的IP地址。测试时,模拟了多次失败的SSH登录尝试,触发Fail2Ban的阻止规则。

以上两个案例演示了实际操作网络防御和入侵检测工具的过程。在实际应用中,可能需要根据不同情况进行定制和配置。请确保在学习和实践中遵循合法、道德和负责任的原则。

注意事项:

- 网络防御和入侵检测需要综合的方法和工具。考虑使用多层次的防御策略来保护网络安全。

- 定期更新系统、应用程序和设备,以及应用安全补丁和更新。

- 响应计划是关键,以便在发生入侵事件时能够快速做出反应,减少潜在损失。

网络防御和入侵检测是网络安全的基本组成部分,通过采取适当的措施和策略,可以降低网络受到攻击的风险。在学习和实践中,请遵循合法、道德和负责任的原则。

![[元带你学: eMMC协议 31] eMMC Context(上下文) ID 详解 | eMMC 并行数据标识与隔离详解](https://img-blog.csdnimg.cn/img_convert/87cbe62e2240fcae12c93c149d231ef1.jpeg)