一、SFTP使用场景

ftp是大多数网站的文件传输选择工具,但ftp并不是非常安全,并且在centos上搭建的vsftpd也非常的不稳定,偶尔会出现权限问题,例如500、或是账号密码不正确等等。

而SFTP是基于默认的22端口,是ssh内含的协议,只要启动了sshd就可以使用。

建议:更高的效率使用FTP协议,更安全的通信使用SFTP协议。

FTP是一种文件传输协议,一般是为了方便数据共享的。包括一个FTP服务器和多个FTP客户端。FTP客户端通过FTP协议在服务器上下载资源。而SFTP协议是在FTP的基础上对数据进行加密,使得传输的数据相对来说更安全。但是这种安全是以牺牲效率为代价的,也就是说SFTP的传输效率比FTP要低(不过现实使用当中,没有发现多大差别)。个人肤浅的认为就是:

1、FTP要安装,SFTP不要安装。

2、SFTP更安全,但更安全带来副作用就是的效率比FTP要低些。

二、centos7搭建SFTP

1、创建sftp组

查看组信息

groupadd sftp

#此目录及上级目录的所有者(owner)必须为root,权限不高于755,此目录的组最好设定为sftp

cat /etc/group

2、创建一个sftp用户mysftp并加入到创建的sftp组中,同时修改mysftp用户的密码

useradd -g sftp -s /bin/false mysftp

passwd mysftp

3、新建目录,指定为mysftp用户的主目录

mkdir -p /sftp/mysftp

usermod -d /sftp/mysftp mysftp

4、编辑配置文件/etc/ssh/sshd_config

将如下这行用#符号注释掉

# Subsystem sftp /usr/libexec/openssh/sftp-server

并在文件最后面添加如下几行内容然后保存(最好放在文件末尾)

Subsystem sftp internal-sftp

Match Group sftp

ChrootDirectory /sftp/%u

ForceCommand internal-sftp

AllowTcpForwarding no

X11Forwarding no

功能可简述为:凡是在用户组sftp里的用户,都可以使用sftp服务

使用sftp服务连接上之后,可访问目录为/sftp/mysftp/username

举个例子:

用户test是一个sftp组的用户,那么他通过sftp连接服务器上之后,只能看到/sftp/mysftp/test目录下的内容

用户test2也是一个sftp组的用户,那么他通过sftp连接服务器之后,只能看到/sftp/mysftp/test2目录下的内容

5、设置Chroot目录权限

chown root:sftp /sftp/mysftp #文件夹所有者必须为root,用户组可以不是root

chmod 755 /sftp/mysftp #权限不能超过755,否则会导致登录报错,可以是755

6、新建一个目录供stp用户mysftp上传文件,这个目录所有者为mysftp所有组为sftp,所有者有写入权限所有组无写入权限

mkdir /sftp/mysftp/upload

chown mysftp:sftp /sftp/mysftp/upload

chmod 755 /sftp/mysftp/upload

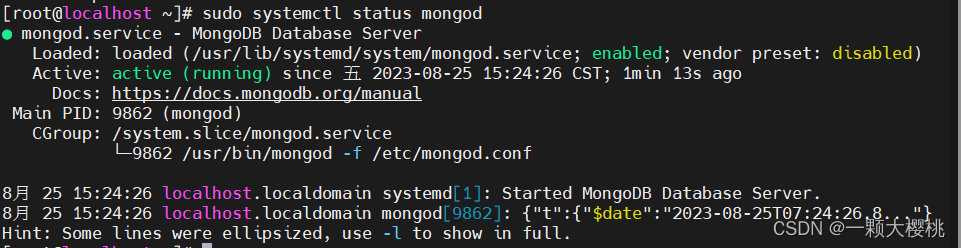

7、配置完成重启sshd服务,然后测试

systemctl restart sshd

8、在本机进行验证,sftp 用户名@ip地址

## 默认端口号22

sftp -P 22 mysftp@127.0.0.1

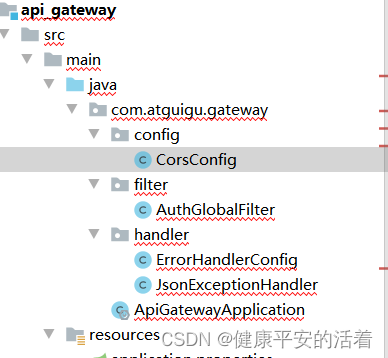

三、FileZilla客户端连接

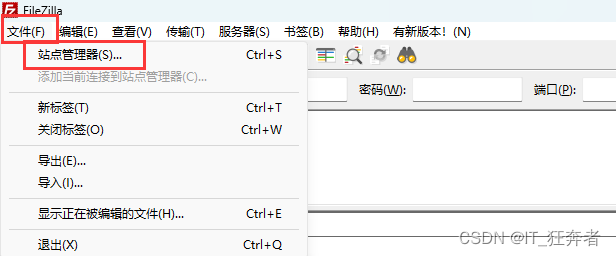

1、点击文件——>站点管理器

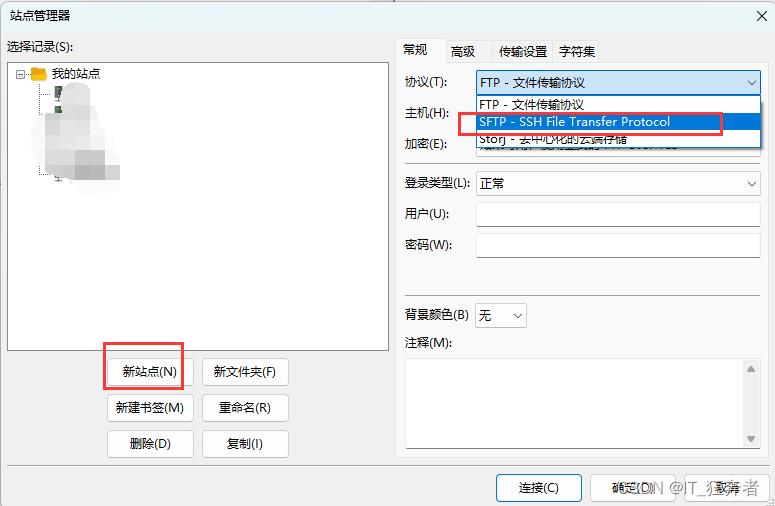

2、新建站点

填写服务端相关的信息,协议选择SFTP -SSH File Transfer Protocol

配置完成连接即可!