目录

引言

Therac-25:背景与功能

软件缺陷导致的灾难

Bug原理解析与编程人员的反思

教训与反思

结论

引言

在计算机科技的进步与应用领域,软件的质量和安全性至关重要。然而,历史上曾经发生过一系列令人震惊的事件,突显了软件漏洞对关键系统的潜在危险。其中,Therac-25事故堪称一个鲜活而沉痛的案例,不仅揭示了软件缺陷在医疗领域的严重影响,更为我们提供了宝贵的教训。😨

Therac-25:背景与功能

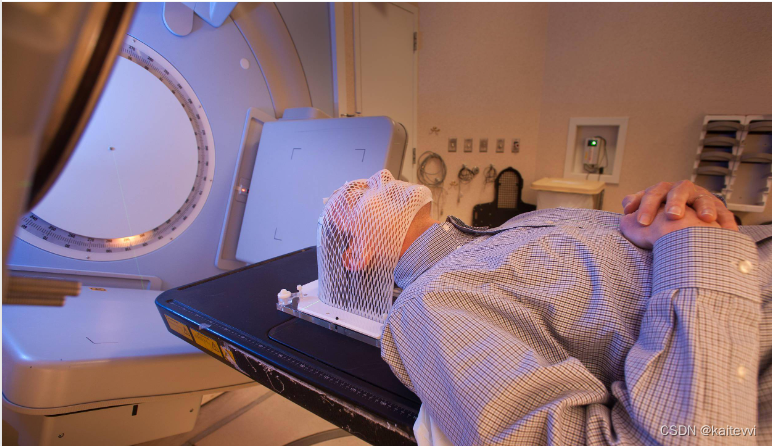

在20世纪80年代,Therac-25成为了医疗领域中的一颗新星。这款设备融合了电子束放射疗法和线性加速器技术,可用于治疗癌症患者。其高能放射线可精准杀死癌细胞,成为医疗实践中的一项重要工具。🏥💡

软件缺陷导致的灾难

然而,Therac-25的设计和软件开发却暴露出重大的缺陷。这款医疗设备的致命错误主要源于两个方面:软件设计缺陷与自动配置模式。

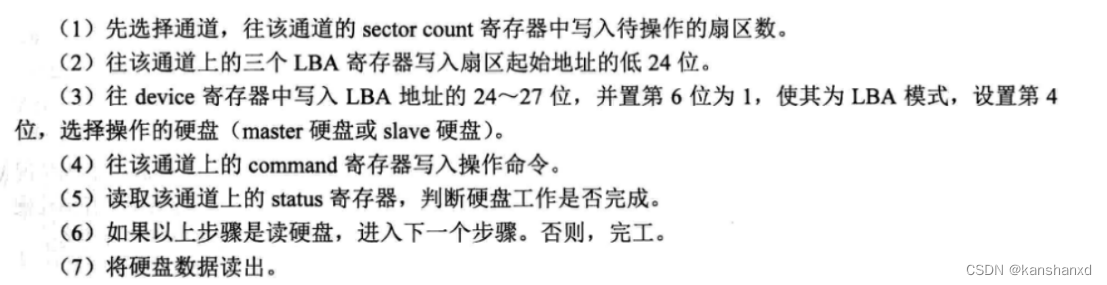

首先,竞态条件成为了灾难的源头。在某些情况下,操作员在设定放射剂量后立即开始治疗程序,然而这个过程中可能会导致参数错误。这种竞态条件导致了操作员和设备之间的不可预测交互,最终导致了患者受到过高的辐射剂量。😰

其次,自动配置模式的缺陷同样是导致事故的因素之一。这一模式引入了软件自动设置设备参数的功能,然而在测试和验证不充分的情况下,这个功能并未得到充分验证。这导致了设备参数在自动配置过程中可能被错误地设置,进而对患者造成严重危害。😢

Bug原理解析与编程人员的反思

这一事件的核心在于软件的设计与开发缺陷。竞态条件是软件中常见的问题,指多个进程或线程在没有适当同步的情况下访问共享资源,从而导致不可预测的结果。在Therac-25的情况下,操作员设定参数后立即开始治疗,这可能导致参数在未正确设置的情况下被用于治疗。

此外,自动配置模式的缺陷也是一个典型的软件设计失误。软件在自动设置参数时未经充分验证,导致参数可能会被错误地配置。这使得患者无法在治疗前获知实际的设备参数,增加了治疗的风险。

编程人员应从中汲取深刻的反思。首先,强调代码质量的重要性,避免在设计中引入潜在的竞态条件。其次,充分的测试和验证是确保软件安全性的关键步骤,特别是在涉及关键系统的情况下。最重要的是,要养成编写清晰、健壮代码的习惯,以及对关键业务逻辑进行充分的审查和测试。👨💻

教训与反思

Therac-25事故从多个角度教会了我们宝贵的教训。首先,软件在关键系统中的地位至关重要,软件缺陷可能带来严重的后果。其次,充分的测试、验证和同步对于软件开发至关重要,特别是在医疗领域等高风险领域。此外,设计合理的错误处理机制和友好的用户界面,能够提高系统的安全性和可用性。🧪🔐

总结

Therac-25事故是一个关于软件设计、测试、安全性和后果的生动案例。它不仅提醒我们软件在关键系统中的重要性,更引发了我们对软件开发流程的深刻思考。这个事件将继续为我们提供宝贵的经验教训,鼓励我们不断提升软件开发的质量,以保障人们的健康和安全。😌📚

在我们的编程之旅中,Therac-25事故是一面镜子,警示我们不断学习、完善自我,以构建更加安全、可靠的软件系统。从中我们汲取经验,明确了安全性、代码质量和适当的测试在软件开发中的不可或缺地位。让我们深刻地领悟到,每一行代码都可能关乎生命,每一个缺陷都可能引发严重后果。让这一事件引发的反思成为我们坚持不懈的动力,为构建更美好的软件世界贡献自己的力量。

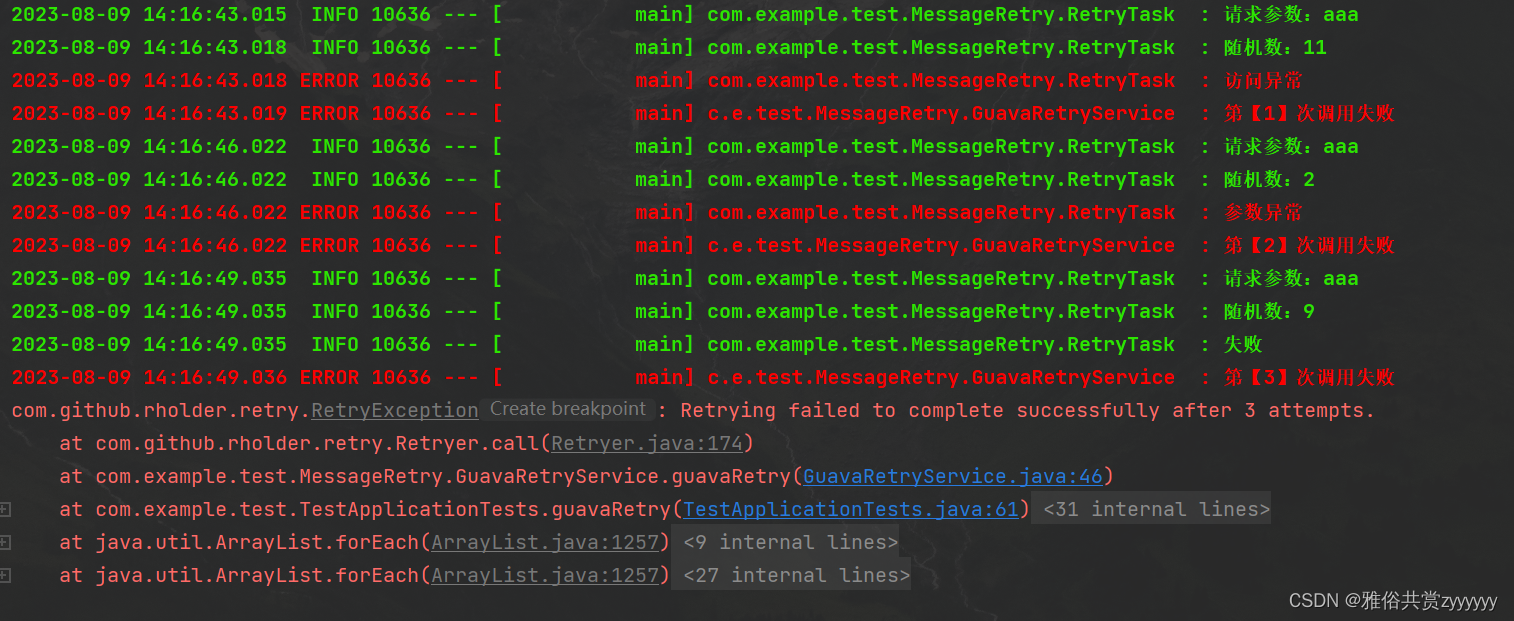

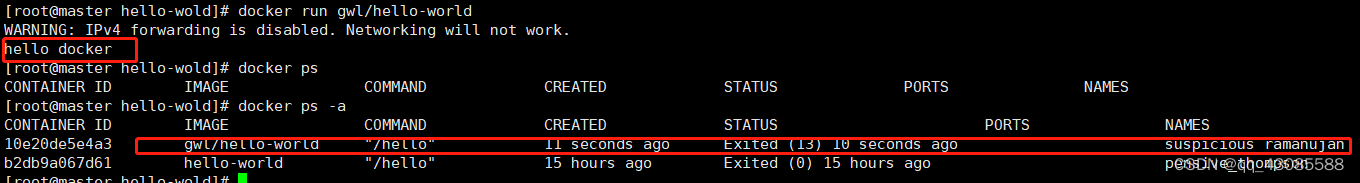

此外上次看到一个Bug事件也想拿出来讲解一下:

Heartbleed漏洞

当谈论Heartbleed漏洞时,我们需要理解它是如何影响安全性的。Heartbleed是一种影响OpenSSL库的严重漏洞,该库是许多网络服务使用的加密工具包。该漏洞的存在使得攻击者有可能从受影响的服务器内存中读取敏感数据,例如加密密钥、用户名、密码等。

漏洞的原理:

在TLS/SSL协议中,存在一种称为“心跳”的功能,用于保持连接活跃。当客户端向服务器发送心跳请求时,服务器应该返回相同长度的数据作为响应。然而,由于OpenSSL库中的缺陷,未对数据长度进行适当验证,导致攻击者可以构造虚假的心跳请求,指示服务器返回比请求更多的数据。

攻击者可以构造一个恶意的心跳请求,其中包含虚假的长度字段,以便服务器返回超出自身内存界限的数据。这就导致了敏感信息的泄漏,因为服务器的内存中可能包含了其他连接的数据,包括私钥等敏感信息。

示例代码

#include <stdio.h>

#include <openssl/ssl.h>

int main() {

SSL_load_error_strings();

SSL_library_init();

SSL_CTX *ctx = SSL_CTX_new(TLSv1_method());

SSL *ssl = SSL_new(ctx);

SSL_set_fd(ssl, fileno(stdin));

SSL_accept(ssl);

char buffer[1500];

int payloadSize = 1000; // 此处设置心跳负载大小

unsigned char payload[payloadSize];

// 构造心跳请求

buffer[0] = 0x18; // TLS心跳消息类型

buffer[1] = 0x03; // TLS v1.0

buffer[2] = 0x01;

buffer[3] = (payloadSize + 3) >> 8; // payload大小

buffer[4] = (payloadSize + 3) & 0xFF;

buffer[5] = 0x01; // 请求类型:心跳请求

buffer[6] = (payloadSize >> 8) & 0xFF;

buffer[7] = payloadSize & 0xFF;

memcpy(buffer + 8, payload, payloadSize); // 拷贝心跳负载

SSL_write(ssl, buffer, payloadSize + 8);

SSL_free(ssl);

SSL_CTX_free(ctx);

return 0;

}

在上述示例代码中,我们简要展示了Heartbleed漏洞的原理。代码中模拟了一个使用OpenSSL库的服务器端,接受来自客户端的心跳请求。代码中,我们构造了一个心跳请求,其中包含虚假的长度字段。这使得服务器会返回比实际请求更多的数据,其中可能包含敏感信息。

需要注意的是,实际的漏洞涉及更多的复杂性,包括OpenSSL库中的具体实现细节。漏洞最终被发现,是因为安全研究人员发现了这种不安全的内存读取行为,使得攻击者可以在未经授权的情况下访问服务器内存。

漏洞的影响和修复:

Heartbleed漏洞曾经在许多网络服务中存在,因此可能导致大量用户数据的泄漏。一旦漏洞被揭示,网络服务提供商必须立即更新其OpenSSL库,修复漏洞,并且重新生成任何受到影响的加密密钥。

教训与反思:

Heartbleed漏洞突显了开发过程中必须小心处理内存管理、输入验证和边界检查。编程人员应该始终意识到,缺少适当的输入验证和缓冲区管理可能导致严重的安全漏洞。这个事件提醒我们,要在代码中严格遵循最佳实践,以防止类似的漏洞在我们的软件系统中出现。

![加入[无人驾驶吕同学]Apollo专属课程领礼品啦!](https://img-blog.csdnimg.cn/e7371cb516fd43ab86cae490e19808fb.jpeg#pic_center)