根据以下问题总结当天内容

1.什么是数据认证,有什么作用,有哪些实现的技术手段?

2.什么是身份认证,有什么作用,有哪些实现的技术手段?

3.什么VPN技术?

4.VPN技术有哪些分类?

5.IPSEC技术能够提供哪些安全服务?

6.IPSEC的技术架构是什么?

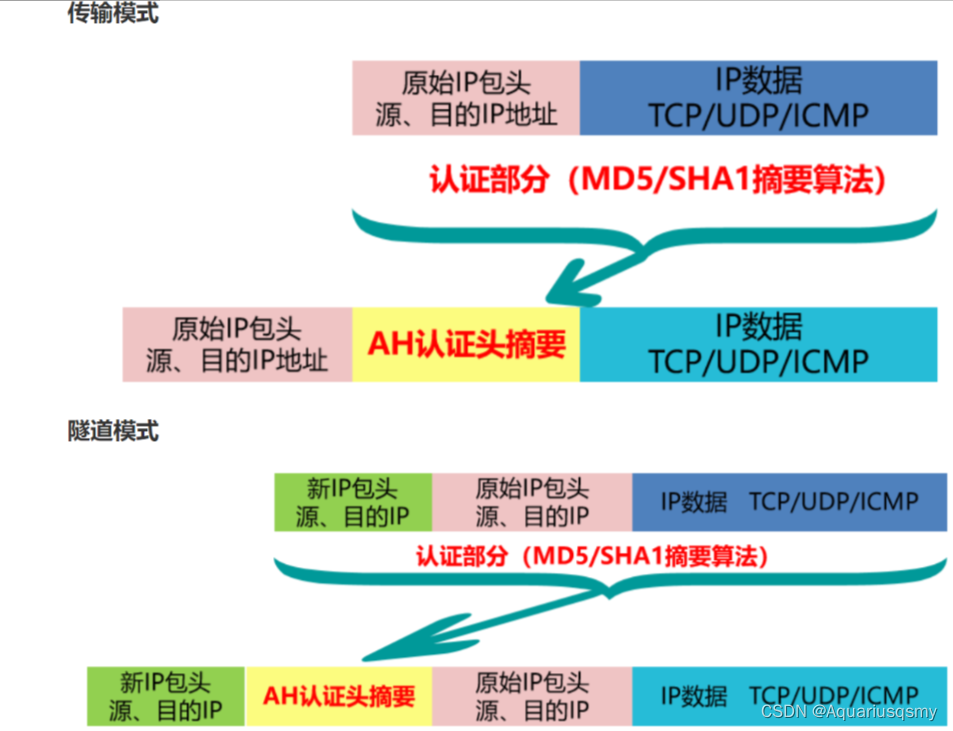

7.AH与ESP封装的异同?

8.IKE的作用是什么?

9.详细说明IKE的工作原理?

10.IKE第一阶段有哪些模式? 有什么区别,使用场景是什么?

一、什么是数据认证,有什么作用,有哪些实现的技术手段?

保障数据的完整性,可用性,真实性;通过数据认证可以保障数据不被篡改,不被伪造,只有被授权的用户才能进行查看,提高数据的安全性和可靠性;技术手段有数字签名,数据加密和数据验封等;数字签名保障数据的来源和完整性,数据加密保障数据不被非法用户读取和篡改,数据验封保障数据在传输过程中不被篡改

二、什么是身份认证,有什么作用,有哪些实现的技术手段?

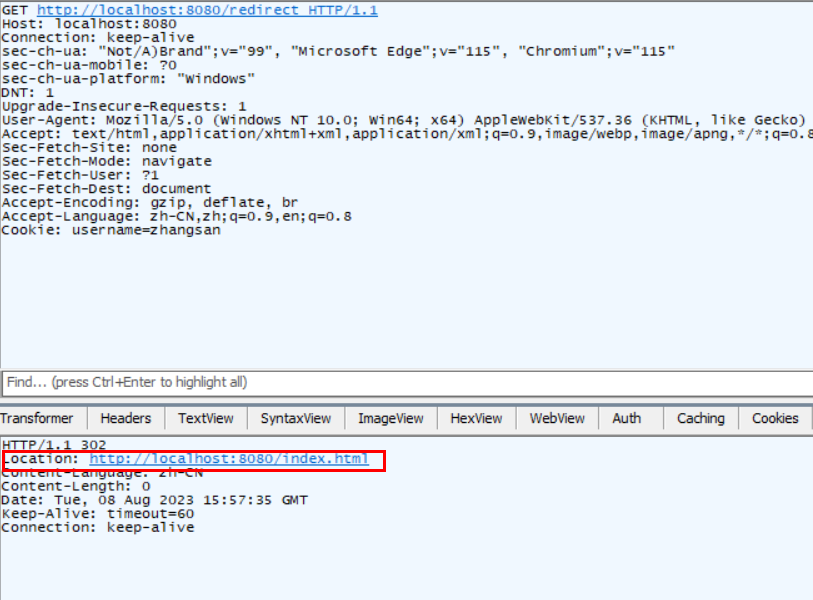

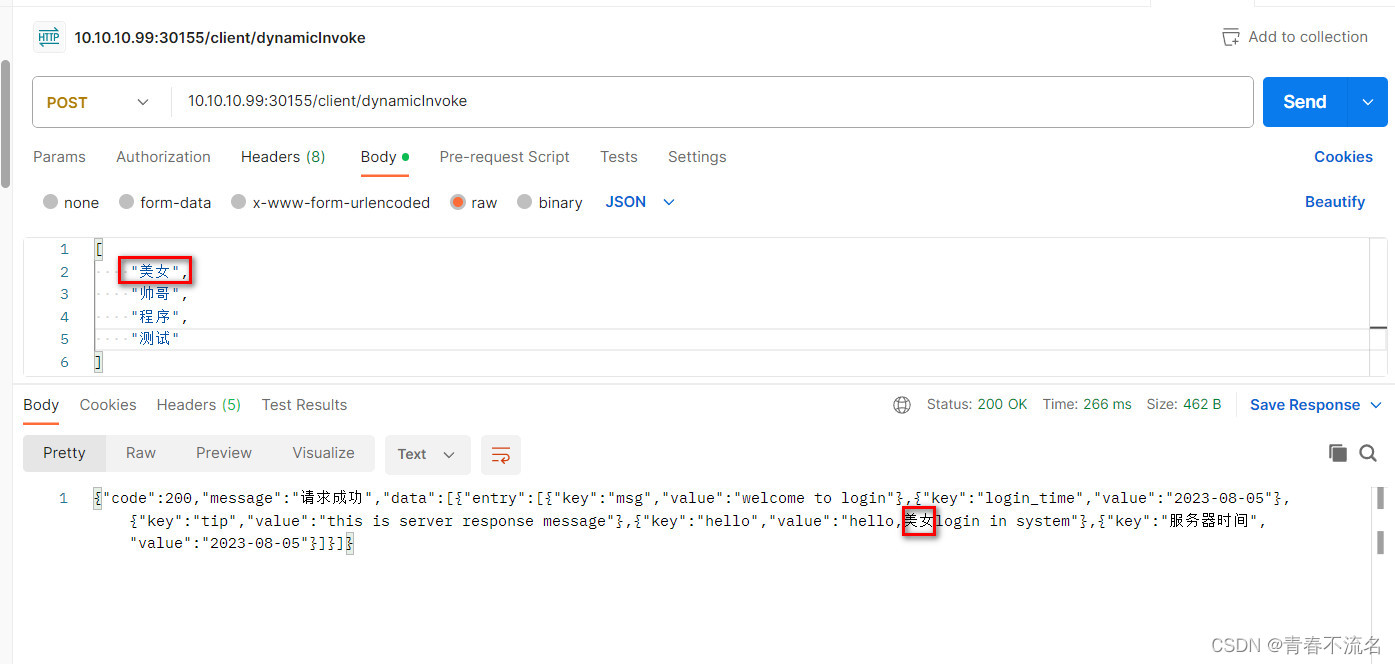

身份认证是用于验证用户身份的一种过程,通常涉及验证用户提供的凭据信息的真实性,比如用户名和密码、数字证书、生物特征信息等。身份认证的作用是确保系统或服务只允许授权用户访问和使用资源,防止恶意攻击和非法访问。技术手段:用户名密码,数字证书,ssl

三、什么VPN技术?

虚拟专用网络,通过公共网络在不安全的网络环境中建立一条加密的安全连接的技术,VPN技术,建立一个虚拟,加密通信,将用户终端和服务器之间的连接隔离起来,保障数据传输的可靠性和安全

四、VPN技术有哪些分类?

按照传输类方式分:

隧道模式:在原有数据包头部再次进行封装,构建新的数据包头部,在对数据包进行加密,保障传输的安全性,常用于远程访问,连接不同的私有网络

透明模式:不修改数据包,在原有数据包上直接对数据部分进行加密传输,常用于保障公网传输的安全性

按照网络类型分:

远程访问VPN:适用于远程工作人员访问公司内部的资源;常见的SSL VPN

点对点VPN:适用于两台设备之间建立VPN,用于连接在不同地方的局域网;常见的IPSec VPN

按照传输协议分:

PPTP协议:采用GRE封装,GRE协议不加密,安全程度较低

L2TP协议:基于PPTP协议上加入L2TP协议,更安全,安全程度较中等

IPSec协议:加密程度高,配置复杂,安全性更好,安全程度高

五、IPSEC技术能够提供哪些安全服务?

机密性:使用算法进行加密传输

完整性:使用身份认证和数据认证,数据完整性采用了哈希算法来进行验证,身份认证采用了数字签名

数据源鉴别:采用数字签名的来确保数据源准确性

重传保护:重传攻击,例如发的数据里面有确认机制,人家截取的确认机制就可以发包攻击你

不可否认行:采用数字签名的来保障

六、IPSEC的技术架构是什么?

七、AH与ESP封装的异同?

八、IKE的作用是什么?

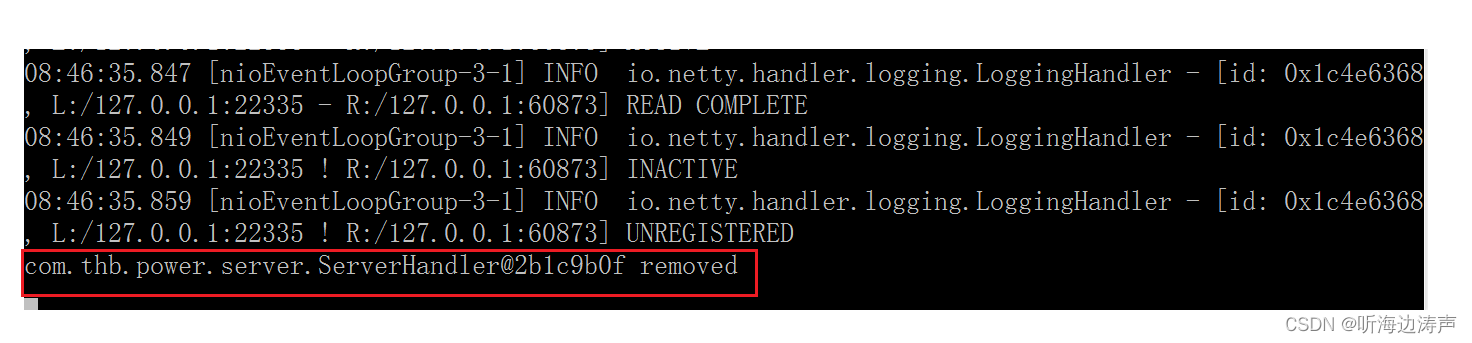

建立安全联盟有俩种,一种是静态,一种是动态。如果需要建立安全联盟的节点较多时静态手工配置将会非常困难,也容易出错,并且安全低。可以使用动态的方式进行协商来解决,IKE internet key exchange自动协商安全联盟建立密钥交换过程。

1、协商封装协议以及工作模式 esp ah

2、协商加密和鉴别算法

3、密钥参数的协商---密钥产生算法、密钥有效期、密钥分发者身份认证、密钥长度、认证算法

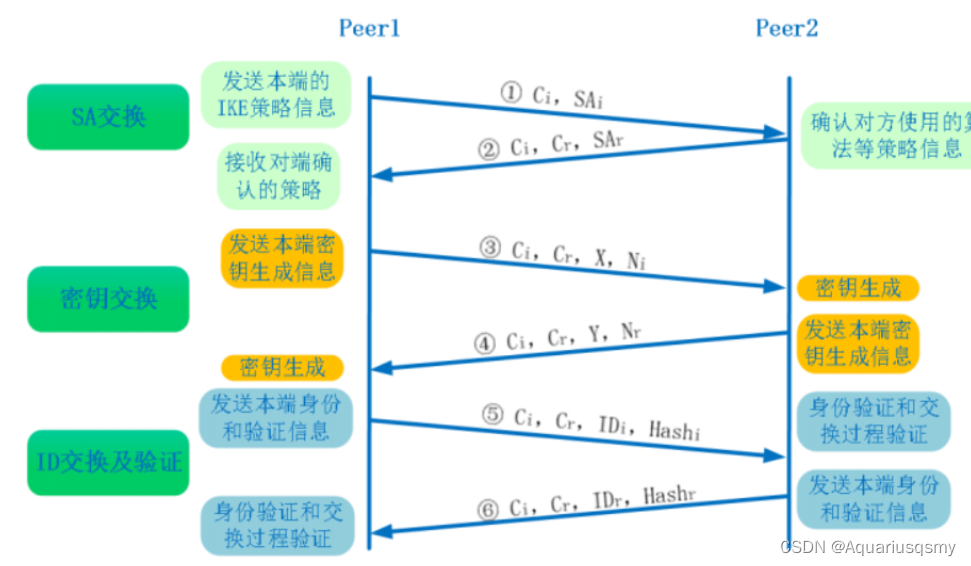

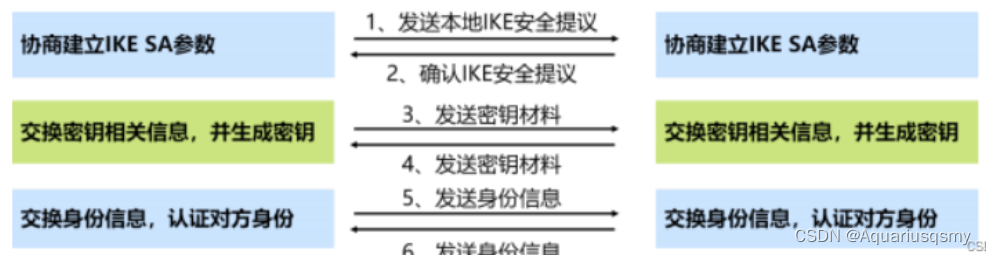

九、详细说明IKE的工作原理?

IKE经过俩个阶段为ipsec进行密钥协商病建立安全联盟:

第一个阶段:

通信各方彼此之间需要建立一个已通过身份验证和安全保护的通道,交换建立一个iskmp安全联盟,iskmp sa。

主模式

野蛮模式

第二个阶段:

用已经建立的安全联盟 iskmp sa(ike sa)的安全通道为ipsec协商安全服务,建立ipsec sa,产生用于业务数据加密的密钥。

IKE SA

主模式

6个包交互,默认使用IP地址作为身份标识,默认传递自己的接口地址作为身份标识,对方的公网地址作为对端身份标识去检查。

安全提议:加密算法、hash算法、身份认证方式、密钥交换算法、密钥有效期

野蛮模式

两个模式区别:

IPSEC SA

快速模式

安全参数:封装协议、模式、加密算法、hash算法与认证、密钥有效期

10.IKE第一阶段有哪些模式?有什么区别,使用场景是什么?

主模式

6个包交互,默认使用IP地址作为身份标识,默认传递自己的接口地址作为身份标识,对方的公网地址作为对端身份标识去检查。

安全提议:加密算法、hash算法、身份认证方式、密钥交换算法、密钥有效期

野蛮模式

两个模式的区别: