数字化转型和远程/移动办公的常态化已经成为许多企业的现实。这一转变为企业带来了许多便利,但同时也引入了前所未有的风险,涉及员工的隐私、个人身份和特权访问凭证。尤其是在经济衰退和疫情的持续影响下,许多企业不得不在提高生产力的同时面临牺牲安全性的问题。

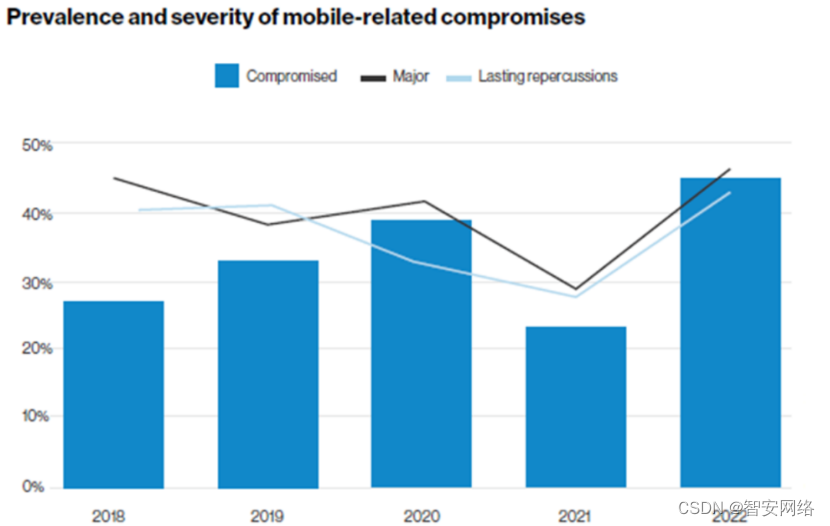

根据Verizon发布的2022年移动安全指数(MSI)报告,虽然85%的企业有专门的移动安全预算,但超过一半(52%)的企业牺牲了移动和物联网设备的安全性以“完成工作”。报告还发现,去年涉及移动和物联网设备的网络攻击增加了22%。

移动网络攻击是致命的,因为它们攻击的是个人身份、隐私和职业工作的交叉点。因此,持续的员工网络安全培训在今天至关重要。此外,网络攻击者还会使用多种策略来窃取手机中最有价值的数据,例如:

**1.伪基站攻击:**攻击者创建一个虚假的基站,让移动设备连接到它,然后进行各种攻击,如中间人攻击、拦截通信数据、篡改数据等。

**2.短信欺诈:**攻击者伪装成合法的机构、服务或个人,向用户发送欺诈性的短信,诱骗用户提供个人敏感信息、支付账户信息或点击恶意链接。

**3.恶意应用程序:**攻击者以合法应用的形式发布恶意应用程序,一旦用户下载并安装,它们可以在用户设备上执行恶意活动,如窃取个人信息、监视用户行为等。

**4.窃听和窃取数据:**攻击者可以通过窃听移动网络通信数据,获取用户敏感信息,如登录凭据、密码等。此外,他们还可以通过植入恶意代码或使用漏洞来窃取存储在设备上的数据。

**5.网络钓鱼仍然是一个日益增长的威胁媒介:**数据泄露调查报告(DBIR)在其研究中分析了网络钓鱼15年的历史数据,发现“83%的企业经历过一次成功的基于电子邮件的网络钓鱼攻击,其中用户被诱骗进行危险活动,例如单击错误链接、下载恶意软件、提供凭据或执行电汇。与2020年的46%相比,这是一个巨大的增长”。

**6.操作系统漏洞利用:**攻击者可以利用移动设备操作系统的漏洞,通过恶意软件或恶意网页对设备进行攻击,从而获取用户的敏感信息或控制设备。

以上只是一些常见的移动网络攻击策略,鉴于移动网络的复杂性和不断发展的威胁,攻击者可能使用的策略不断变化和演变。

在零信任环境下,移动设备的安全至关重要。以下是一些建议来提高移动设备在零信任环境下的安全性:

**1.多因素身份验证(MFA):**启用移动设备上的多因素身份验证,例如指纹识别、面部识别、PIN码等。这样可以增加身份验证的安全性,确保只有授权的用户可以访问设备和资源。

**2.设备管理和控制:**使用移动设备管理(MDM)解决方案来统一管理组织内的移动设备。这包括设定密码策略、启用远程锁定和擦除、管理应用程序访问权限等,以确保设备的安全性和合规性。

**3.加密数据:**对移动设备上存储的敏感数据进行加密,以防止数据在设备丢失或被盗的情况下被未经授权的人员访问。确保移动设备的硬盘、存储卡和传输渠道上的数据都受到加密保护。

**4.联网安全:**在公共Wi-Fi网络上使用虚拟专用网络(VPN)来加密数据传输,防止中间人攻击和数据窃听。避免在不受信任的网络上进行敏感操作,如登录银行账户或输入密码。

**5.定期更新和维护:**及时安装设备和应用程序的安全更新和补丁。保持设备的操作系统、应用程序和安全软件都是最新的版本,以修复已知漏洞和安全问题。

零信任理念的核心是不信任任何设备或用户,默认情况下将每个访问都视为潜在的安全威胁。因此,采取综合的、分层次的安全措施是至关重要的,在移动设备上加强安全性是实施零信任策略的重要一环。

随着移动攻击变得更加致命并专注于获取特权访问凭据,安全领导者必须面对这样一个严酷的事实:对于移动安全而言,即便只有一台移动设备遭到入侵,整个企业的基础设施就会遭到破坏,移动安全只有100%成功或者100%失败两个选项。