Java安全

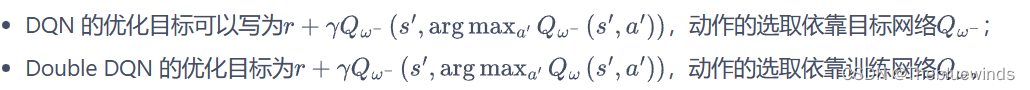

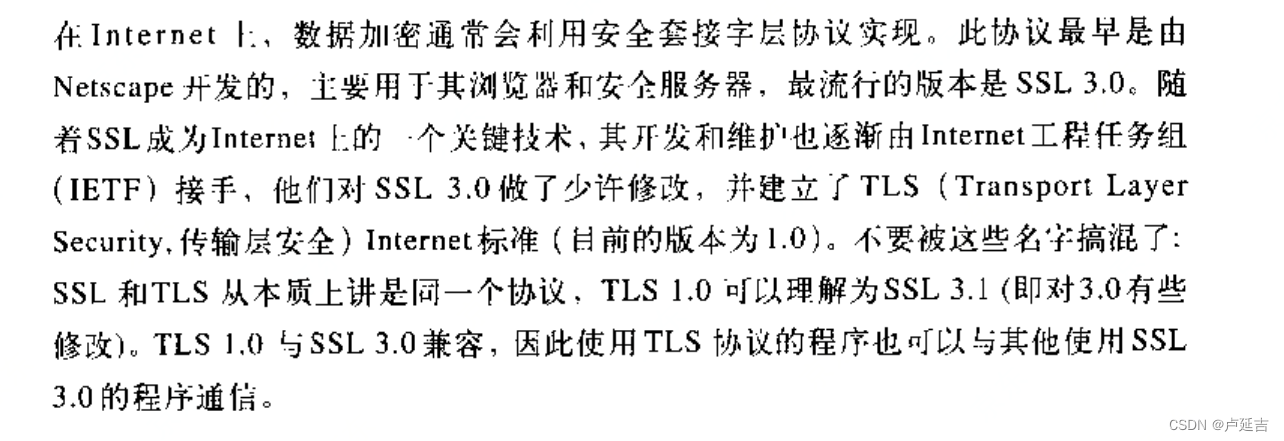

SSL和HTTPS

- SSL提供了在TCP套接字之上的对数据进行加密的方法,也是HTTPS协议的基础

- 利用JSSE(java安全套接字扩展包)可以像处理协议一样创建和使用SSL套接字,从而支持HTTPS协议

- SSL和tcp套接字之间的紧密关系,本身并不是一个加密引擎,但确是Internet上广泛使用的加密技术。

SSL和JSSE说明

- JSSE为SSL套接字定义了API

- SSL的初衷是在套接字上使用,在协议内部并没有将数据的加密和传输分开

- 如果使用SSL通信,就必须使用TCP套接字来传输数据,这里不支持其他协议的支持

SSL三个非常突出的优点

- 通用性,许多服务都是通过以SSL为基础建立的(https),要与这类服务通信或者实现此类就必须使用SSL

- 为秘密密码加密提供了一个简单的接口

- 秘密密码交换

- 利用交换密码进行数据加密

- SSL将密钥交换和数据加密的细节进行了封装

- 所适用的环境中大多数都是服务器少而客户机多,SSL服务器必须提供信任状,实现鉴别,从而使客户相信身份

- 客户不需要向服务器提供信任状

- 客户证书分发是非常复杂的

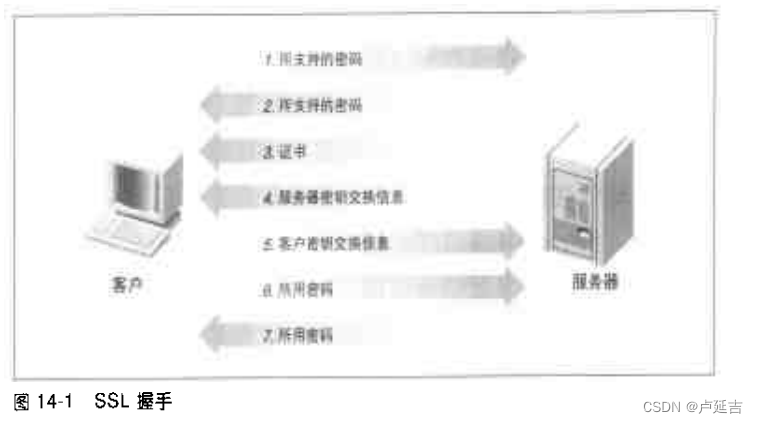

SSL 握手

当客户和服务器第一次建立链接时,SSL协议将完成客户和服务器之间的多组信息的交换。SSL握手(SSL handshake)

从程序设计的角度说,这些步骤都是透明的,程序申请一个套接字,并进行ssl创建,同时握手协议也随之完成了。

- 客户到服务器的链接,通知服务器客户所支持的SSL密码

- 服务器对此做出响应,并返回服务器所支持的SSL密码

- 服务器向客户端发送一个证书以验证其身份

- 服务器启动一个密钥交换算法,这里的算法来源于证书配置的信息,并将必要的密钥交换信息发送给客户端

- 客户端完成密钥交换算法,并将必要的密钥交换信息发送给服务器,到此为止服务器的证书得到了验证。

- 基于密钥交换算法的类型(服务器证书加密类型),客户选择合适的密码,并通知服务器将要使用的密码

- 服务器最后决定要使用的密码

密钥库和信任库

- SSL会话中的服务器必须有一个私有密钥和一个用于验证身份的证书。

- 私有密钥将在密钥交换算法中用到,证书则需要发送给客户,通知当前服务器的身份,此信息需要从密钥库中获得

信任库和密钥库可以是同一个文件

- 信任库可以得到可信CA的公开证书,并且能轻易共享这些证书

- 密钥可可以得到私有密钥以及本地机构的证书,并妥善保存

JSSE套接字工厂

和SSL没关系,一层抽象很好的实现ssl的套接字

SSL客户与服务器套接字

在Java中,SSL(Secure Sockets Layer)是一种安全协议,它为客户端和服务器之间的通信提供了加密和认证机制。SSL通过在底层套接字层上增加一个安全层来实现。

下面是一个简单的示例,演示了如何在Java中使用SSL建立一个简单的客户端和服务器套接字连接:

- 服务器端代码示例:

import javax.net.ssl.*;

import java.io.*;

import java.security.*;

public class SSLServer {

private static final int PORT = 8000;

public static void main(String[] args) {

try {

SSLServerSocketFactory sslServerSocketFactory = createSSLServerSocketFactory();

SSLServerSocket sslServerSocket = (SSLServerSocket) sslServerSocketFactory.createServerSocket(PORT);

System.out.println("等待客户端连接...");

SSLSocket sslSocket = (SSLSocket) sslServerSocket.accept();

System.out.println("客户端连接成功!");

// 在此处理与客户端的通信

sslSocket.close();

sslServerSocket.close();

} catch (IOException e) {

e.printStackTrace();

}

}

private static SSLServerSocketFactory createSSLServerSocketFactory() {

try {

SSLContext sslContext = SSLContext.getInstance("TLS");

KeyManagerFactory keyManagerFactory = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm());

KeyStore keyStore = KeyStore.getInstance("JKS");

// 加载服务端证书和私钥

FileInputStream fileInputStream = new FileInputStream("server_keystore.jks");

keyStore.load(fileInputStream, "password".toCharArray());

fileInputStream.close();

keyManagerFactory.init(keyStore, "password".toCharArray());

sslContext.init(keyManagerFactory.getKeyManagers(), null, null);

return sslContext.getServerSocketFactory();

} catch (Exception e) {

e.printStackTrace();

return null;

}

}

}

- 客户端代码示例:

import javax.net.ssl.*;

import java.io.*;

import java.security.*;

public class SSLClient {

private static final int PORT = 8000;

private static final String HOST = "localhost";

public static void main(String[] args) {

try {

SSLSocketFactory sslSocketFactory = createSSLSocketFactory();

SSLSocket sslSocket = (SSLSocket) sslSocketFactory.createSocket(HOST, PORT);

System.out.println("连接到服务器...");

// 在此处理与服务器的通信

sslSocket.close();

} catch (IOException e) {

e.printStackTrace();

}

}

private static SSLSocketFactory createSSLSocketFactory() {

try {

SSLContext sslContext = SSLContext.getInstance("TLS");

TrustManagerFactory trustManagerFactory = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());

KeyStore trustStore = KeyStore.getInstance("JKS");

// 加载服务器端证书

FileInputStream fileInputStream = new FileInputStream("server_truststore.jks");

trustStore.load(fileInputStream, "password".toCharArray());

fileInputStream.close();

trustManagerFactory.init(trustStore);

sslContext.init(null, trustManagerFactory.getTrustManagers(), new SecureRandom());

return sslContext.getSocketFactory();

} catch (Exception e) {

e.printStackTrace();

return null;

}

}

}

请注意,以上示例中涉及到了使用密钥库(keystore)和信任库(truststore)来管理证书以及私钥。你需要根据实际情况替换这些文件名和密码,并确保它们存在且正确配置。

SSL会话

- 连接了一个SSL套接字之后将参与一个SSL会话。每个SSL套接字都属于一个SSL会话。

- 如何在服务器和客户端之间有多个套接字,那么将共享一个SSL会话,当无法通过程序手段确定哪个套接字连接哪个会话

- SSL会话只是一个对象,我们由此获取关于链接的信息

- SSL会话允许我们在验证SSL某一对等端时完成一些必备的操作

- 可能提供了证书之后并不能保证就可能基于此获取你的信用

- 因此在建立SSL连接时,需要校验服务器证书中是否包含你所需要的信息

- 意味着证书的名字必须是所连接的主机的域名

- 如果服务器要求客户进行身份鉴别,则服务器也要对客户的证书采取同样的处理过程

在SSL协议中,SSL会话是由SSL握手过程建立的,并且与客户端和服务器套接字之间的连接是一对一的。每当建立一个新的套接字连接,就会进行一次SSL握手来建立一个新的SSL会话。

当服务器和客户端之间存在多个套接字的情况下,每个套接字都会使用独立的SSL会话。这意味着不同的套接字之间不能共享SSL会话。SSL会话是与套接字绑定的,并且在SSL握手过程中,会话的特定参数(如加密密钥、加密算法等)会与套接字相关联。

无法通过程序手段确定哪个套接字连接哪个会话是因为SSL会话是由底层的TLS/SSL协议处理的,并且对于应用程序来说,这些细节是透明的。SSL握手过程是在握手阶段自动处理的,应用程序无法直接控制或干预它。因此,应用程序无法手动将一个套接字连接到特定的SSL会话。

如果需要在应用程序级别上控制连接到特定会话的套接字,你可以考虑使用不同的IP地址或端口号来区分套接字,并配置相应的SSL证书和密钥。这样,不同的套接字连接到不同的IP地址或端口号,就可以与不同的SSL会话相关联。但请注意,这种方法只适用于拥有多个IP地址或端口号的服务器,对于单个IP和端口的情况,无法在应用程序级别上实现套接字和会话的精确匹配。

SSL(Secure Sockets Layer)会话是在SSL/TLS握手过程中建立的一种安全连接状态。它是一个会话级别的安全上下文,用于在客户端和服务器之间进行加密通信。

SSL会话包括以下重要的属性:

- 会话ID(Session ID):在握手阶段,服务器会为每个客户端分配一个会话ID。客户端可以在后续的握手过程中重用该会话ID,以便加快握手过程。会话ID可以被服务器缓存和重用,从而减少计算资源和延迟。

- 会话密钥(Session Key):在握手过程中,客户端和服务器会协商生成一个会话密钥,用于对称加密和解密数据。该密钥只存在于当前的SSL会话中。

- 会话状态:SSL会话还维护了一些状态信息,例如加密算法、协议版本和会话过期时间等。

下面是一个简单的Java示例,演示了如何使用Java中的SSL套接字建立一个SSL会话:

import javax.net.ssl.*;

import java.io.*;

import java.security.*;

public class SSLSessionExample {

private static final int PORT = 8000;

public static void main(String[] args) {

try {

SSLContext sslContext = SSLContext.getInstance("TLS");

sslContext.init(null, null, null);

SSLServerSocketFactory sslServerSocketFactory = sslContext.getServerSocketFactory();

SSLServerSocket sslServerSocket = (SSLServerSocket) sslServerSocketFactory.createServerSocket(PORT);

System.out.println("等待客户端连接...");

SSLSocket sslSocket = (SSLSocket) sslServerSocket.accept();

System.out.println("客户端连接成功!");

// 获取SSL会话信息

SSLSession sslSession = sslSocket.getSession();

System.out.println("会话ID: " + sslSession.getId());

System.out.println("加密算法: " + sslSession.getCipherSuite());

System.out.println("协议版本: " + sslSession.getProtocol());

System.out.println("会话创建时间: " + sslSession.getCreationTime());

System.out.println("会话最后访问时间: " + sslSession.getLastAccessedTime());

// 在此处理与客户端的通信

sslSocket.close();

sslServerSocket.close();

} catch (IOException | NoSuchAlgorithmException | KeyManagementException e) {

e.printStackTrace();

}

}

}

在上述示例中,我们使用了Java的SSLContext类来初始化SSL上下文。然后,我们创建了一个SSLServerSocket来侦听客户端连接,并在接受连接后获取SSL会话信息。通过sslSocket.getSession()方法,我们可以获取到与客户端建立的SSL会话,并从会话中获取相关信息。

SSL环境和密钥管理器

一般SSL套接字有许多默认的选项,包括协议版本,密钥管理器,信任管理器,如果希望修改选项则需要使用SSLContext实现

在Java中,使用SSL(Secure Sockets Layer)协议进行安全通信,可以使用SSL环境和密钥管理器来管理SSL连接和密钥的相关操作。以下是Java中SSL环境和密钥管理器的说明:

- SSL环境(SSLContext):

SSL环境是为SSL安全通信提供配置和管理的对象。它包含了SSL连接所需的密钥库、信任库、协议和算法等信息。使用SSL环境可以创建安全套接字工厂,并通过安全套接字工厂创建SSL套接字。- 密钥管理器(KeyManager):

密钥管理器用于管理SSL套接字需要的身份验证密钥。它可以包含一个或多个密钥对,用于证明服务器的身份。密钥管理器还可以验证客户端的身份。在Java中,可以使用KeyManagerFactory类来创建密钥管理器。- 密钥库(KeyStore):

密钥库是用于存储密钥和证书的安全存储设施。它可以包含私钥、公钥、证书和信任链等安全相关的信息。Java中的KeyStore类提供了密钥库的管理和操作功能。下面是使用SSL环境和密钥管理器来配置SSL连接的简单示例:

import javax.net.ssl.*; // 创建SSL环境并配置 SSLContext sslContext = SSLContext.getInstance("TLS"); KeyManagerFactory keyManagerFactory = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm()); KeyStore keyStore = KeyStore.getInstance("JKS"); keyStore.load(new FileInputStream("keystore.jks"), "password".toCharArray()); keyManagerFactory.init(keyStore, "password".toCharArray()); sslContext.init(keyManagerFactory.getKeyManagers(), null, null); // 创建SSL套接字工厂 SSLSocketFactory sslSocketFactory = sslContext.getSocketFactory(); // 创建SSL套接字 SSLSocket socket = (SSLSocket) sslSocketFactory.createSocket("example.com", 443);在上述示例中,我们首先创建了一个SSL环境(

SSLContext),然后使用密钥管理器(KeyManagerFactory)从密钥库(KeyStore)中加载密钥和证书。最后,通过SSL套接字工厂(SSLSocketFactory)创建了一个SSL套接字(SSLSocket)。

SSLContext类

SSLContext类是Java中用于创建和配置SSL安全通信的对象。它提供了一组方法和接口,用于实现SSL协议的安全通信。以下是

SSLContext类的一些重要接口和作用说明:

getInstance(String protocol):获取指定协议的SSLContext实例。协议可以是SSL、TLS等。init(KeyManager[] km, TrustManager[] tm, SecureRandom random):使用指定的密钥管理器(KeyManager)、信任管理器(TrustManager)和随机数生成器(SecureRandom)初始化SSL环境。createSSLEngine():创建一个新的SSLEngine实例,用于使用SSL协议进行安全通信。getSocketFactory():获取用于创建安全套接字的SSLSocketFactory实例。getServerSocketFactory():获取用于创建安全服务器套接字的SSLServerSocketFactory实例。getDefaultSSLParameters():获取默认的SSL参数,包括支持的加密算法、协议版本、证书验证等。getDefaultSSLParameters():获取默认的SSL参数,包括支持的加密算法、协议版本、证书验证等。createSSLEngine(String peerHost, int peerPort):根据指定的对等方主机名和端口号创建新的SSLEngine实例。

SSLContext类的主要作用是为SSL安全通信提供配置和管理的环境。它充当SSL协议的工厂,用于创建安全套接字工厂、安全套接字和安全服务器套接字等。通过使用SSLContext类,可以灵活地配置和管理SSL连接的安全参数、密钥和信任链等,实现安全的通信机制。

SSL和其它相关问题

SSL代理

SSL代理(SSL proxy):

SSL代理是一种位于SSL连接两端之间的网络设备或应用程序,充当客户端和服务器之间的中介。SSL代理可以用于对SSL流量进行监控、过滤、转发、缓存等操作,同时提供更高级的安全控制和性能优化。

客户端鉴别

客户端鉴别(Client Authentication):

客户端鉴别是SSL/TLS协议中的一个选项,用于验证客户端的身份。当服务器要求客户端进行鉴别时,客户端需要提供有效的证书或其他凭证来证明其身份的合法性。通过客户端鉴别,服务器可以确保只与经过身份验证的客户端建立安全的连接。

密码选择

密码选择(Cipher Suite):

密码选择是SSL/TLS握手过程中的一个关键步骤,用于协商通信双方所采用的加密算法、密钥长度、摘要算法等安全参数。在握手期间,客户端和服务器会交换支持的加密套件列表,并选择一个共同支持的加密套件作为协商结果,以确保安全通信的可靠性和性能。

SSL握手

SSL握手(SSL Handshake):

SSL握手是建立SSL/TLS连接的过程,它是在客户端和服务器之间进行的一系列交互。在握手期间,双方会交换和协商各种安全参数,包括加密套件、协议版本、握手证书、密钥交换等。通过握手,双方确保具有相同的加密套件和密钥材料,以建立安全的通信通道。

SSL/TLS握手过程通常需要两次握手。这两次握手称为"建立连接"和"确认连接"。

- 建立连接握手:

在建立连接握手中,客户端向服务器发送ClientHello消息,其中包含支持的SSL/TLS版本和加密套件列表等信息。服务器收到ClientHello消息后,回复ServerHello消息,其中包含服务器选择的SSL/TLS版本、加密套件和服务器证书等信息。- 确认连接握手:

在确认连接握手中,服务器向客户端发送Certificate消息,其中包含服务器的证书链,用于验证服务器的身份。客户端收到Certificate消息后,会验证服务器证书的有效性。如果验证通过,客户端生成一个随机的预主密钥,并使用服务器的公钥进行加密,然后将加密后的预主密钥发送给服务器。服务器使用私钥解密预主密钥,并且双方通过一系列的加密算法和密钥交换过程来生成对话密钥。这两次握手完成后,SSL/TLS连接就建立起来了,双方可以开始进行安全通信。在握手过程中,客户端和服务器还会进行其他的一些交互,如协商加密套件、协商协议版本、验证证书等,以确保连接的安全性和可靠性。

需要注意的是,有些情况下可能涉及到额外的握手,如在进行客户端鉴别时,可能会有第三次握手。

JSSE权限

JSSE权限(JSSE Permissions):

JSSE(Java Secure Socket Extension)是Java提供的用于安全套接字通信的扩展库。JSSE权限指的是在使用JSSE时,为了保护安全通信相关操作的权限控制。它可以限制对密钥库、信任库、加密套件和协议等敏感资源的访问权限,以确保只有授权的实体可以执行相关操作。

HTTPS协议处理器

SSL一般被用作HTTPS的基本通信协议

最简单的办法是使用标准URL类与服务器通信,再安装一个协议处理器实现HTTPS协议

JSSE提供了这样的协议处理器

JSSE协议处理器

在Java中,可以使用标准的URL类与服务器进行通信,而HTTPS协议可以通过安装一个协议处理器来实现。JSSE(Java Secure Socket Extension)提供了用于处理HTTPS协议的协议处理器。

JSSE是Java提供的安全套接字扩展库,它提供了实现安全通信的API和实现。JSSE中的

HttpsURLConnection类是一个协议处理器,它扩展了标准的HttpURLConnection类,用于处理HTTPS协议的通信。通过使用

HttpsURLConnection,可以直接在Java中与HTTPS服务器进行通信,而无需显式地编写SSL/TLS相关的代码。下面是一个简单的示例,演示如何使用HttpsURLConnection进行HTTPS通信:import javax.net.ssl.HttpsURLConnection; import java.io.BufferedReader; import java.io.IOException; import java.io.InputStreamReader; import java.net.URL; public class HTTPSExample { public static void main(String[] args) throws IOException { // 创建URL对象 URL url = new URL("https://example.com"); // 打开HTTPS连接 HttpsURLConnection connection = (HttpsURLConnection) url.openConnection(); // 获取响应内容 BufferedReader reader = new BufferedReader(new InputStreamReader(connection.getInputStream())); String line; StringBuilder response = new StringBuilder(); while ((line = reader.readLine()) != null) { response.append(line); } reader.close(); // 输出响应结果 System.out.println(response.toString()); // 关闭连接 connection.disconnect(); } }在上述示例中,我们创建了一个

URL对象,指定了要访问的HTTPS链接。然后,通过调用url.openConnection()获取一个HttpsURLConnection实例,该实例会处理HTTPS协议通信。通过调用getInputStream()方法,我们可以获取服务器的响应内容。通过使用JSSE提供的

HttpsURLConnection类,我们可以方便地进行HTTPS通信,而无需直接操作SSL/TLS协议的细节。JSSE提供了一些其他的类和接口,用于配置和管理SSL/TLS连接的安全参数、证书验证等,以满足不同的安全通信需求。

验证HTTPS主机

- HTTPS协议处理器将自动完成服务器证书名字和所连主机名字的匹配,如果不能匹配则将在试图获取输入输出流的时候抛出异常

- 扩展使用主机名验证器扩展验证主机名的验证功能,ip和域名映射的主机ip,使用HostnameVerifier接口实现

HTTPS属性

java.protocol.handler.pkgs:

该属性用于指定处理特定协议的协议处理器包。对于HTTPS协议处理器,可以将其值设置为com.sun.net.ssl.internal.www.protocol,指定使用JSSE提供的HTTPS协议处理器。https.proxyHost:

该属性用于指定HTTPS请求的代理服务器主机名。当需要通过代理服务器进行HTTPS通信时,可以设置该属性。https.proxyPort:

该属性用于指定HTTPS请求的代理服务器端口号。与https.proxyHost一起使用,设置代理服务器的端口号。http.nonProxyPort:

该属性用于指定不使用代理服务器的端口号。当使用代理服务器进行HTTPS请求时,可以通过设置该属性来排除某些端口不经过代理。https.cipherSuites:

该属性用于指定所支持的加密套件列表,用于SSL/TLS通信中的加密算法选择。可以设置一个或多个加密套件名称,多个之间使用逗号分隔。指定的加密套件必须受JSSE支持。如果未设置该属性,JSSE将使用默认的加密套件列表。

需要注意的是,这些属性都是通过设置Java系统属性进行配置的。可以在启动应用程序时通过命令行参数-D来设置这些属性,或在代码中使用System.setProperty()方法进行设置。示例代码如下:

System.setProperty("java.protocol.handler.pkgs", "com.sun.net.ssl.internal.www.protocol");

System.setProperty("https.proxyHost", "proxy.example.com");

System.setProperty("https.proxyPort", "8080");

设置HTTPS属性可以灵活地控制HTTPS通信的行为,包括使用代理服务器、配置加密套件、指定协议处理器等。具体的使用方法和属性取值根据需要和环境而定,请参考相关的文档和API参考。

JSSE调试

在调试JSSE(Java Secure Socket Extension)代码时,可以采用以下方法来识别和解决常见的问题:

- 日志记录(Logging):

启用JSSE的日志记录功能,并将日志级别设置为适当的级别(如调试级别),以便跟踪和分析JSSE的内部行为。可以使用java.util.logging包中的API来配置和管理日志记录。通过查看日志,可以获得有关SSL/TLS连接的信息、异常堆栈跟踪等,有助于识别问题所在。 - 异常捕获和处理:

在JSSE代码中,使用try-catch块捕获和处理异常是非常重要的。捕获异常后,可以打印异常信息、堆栈跟踪,或者根据需要采取相应的处理措施。通过适当地处理异常,能够更好地了解错误的具体原因和位置。 - 调试工具:

使用调试器(如Eclipse、IntelliJ IDEA等)来逐步执行JSSE代码,并观察变量的值、方法的调用顺序等,以帮助识别代码中的问题。通过设置断点,可以在关键位置暂停执行,并检查代码的状态。 - 监控网络流量:

使用网络抓包工具(如Wireshark)来监控真实的网络流量。在与服务器建立SSL/TLS连接期间,可以观察握手过程中的消息交换和加密报文。这有助于检查是否正确进行了握手过程以及加密通信是否生效。 - 参考文档和示例代码:

阅读JSSE的官方文档、API参考和示例代码可以提供关于使用JSSE的更多信息和示例。这些资源可以帮助理解JSSE的工作原理、常见用法和最佳实践。

在进行JSSE代码的调试过程中,可能会遇到以下常见困扰:

- 证书验证错误:

由于证书不受信任、证书过期或主机名验证失败等原因,SSL/TLS握手可能会失败。在这种情况下,需要检查证书的有效性、正确配置信任库和主机名验证。 - 协议和加密套件不匹配:

服务器和客户端协议版本或加密套件的不匹配可能导致握手失败。需要确保服务器和客户端使用相同的协议版本和支持的加密套件列表。 - 密钥管理和配置错误:

密钥管理器和信任管理器的配置问题可能会导致无法正确加载和使用密钥和证书。需要确保正确地配置密钥和信任库,并提供正确的密码和别名。 - 网络不稳定:

网络中的问题,如丢包、连接超时等,可能导致SSL/TLS连接中断或握手失败。需要检查网络连接的稳定性,并排除网络问题。

以上是一些常见的JSSE代码调试方法和可能遇到的困扰。通过结合日志记录、异常处理、调试工具和网络监控,以及参考相关文档和示例代码,可以更好地调试和解决JSSE代码中的问题。

One more thing

In the distant future, humanity had evolved to a point where the internet became an essential component for interstellar communications. With advanced technologies, a secure protocol called HTTPS (HyperText Transfer Protocol Secure) had transcended its origins on Earth and found its way into the vast cosmic network.

In this world of advanced space exploration, SSL (Secure Sockets Layer) had also undergone significant developments. Now known as SSLE (Secure Sockets Layer Evolution), it was a highly sophisticated encryption technology that was used to safeguard the sensitive information transmitted across the cyberspace of the universe.

The story revolves around a brilliant computer scientist named Dr. Marcus Novak. With his unrivaled expertise in network security, Dr. Novak had become the key figure in ensuring that interstellar communications remained secure against potential cyber threats.

On a distant space station orbiting a distant star, Dr. Novak was called upon to unravel a cryptic message intercepted from an unknown source. The message contained an encrypted transmission that had eluded all attempts at decryption by the station’s AI system.

Deeply intrigued by the challenge, Dr. Novak delved into the depths of the transmission. As he went through the complex coding, he discovered that the message contained a confidential document that revealed the existence of a highly advanced extraterrestrial species.

Realizing the immense implications of this discovery, Dr. Novak knew he had to ensure the message remained secure and out of the wrong hands. Using his knowledge of secure communication protocols, he devised an innovative approach to protect the document—by creating a secure, one-time HTTPS link.

To establish a secure connection, Dr. Novak developed a unique algorithm that incorporated the principles of SSL in combination with the extraterrestrial technology mentioned in the intercepted message. This new protocol, dubbed SSLX (Secure Sockets Layer Extension), would provide an unbreakable shield against any unauthorized access.

As Dr. Novak activated the SSLX protocol, a holographic portal materialized before him. The portal led to a virtual world where he could interact with the encrypted document. Through layers of mesmerizing visualizations, he uncovered astonishing details about the extraterrestrial civilization.

However, Dr. Novak soon discovered that the message was not a mere discovery; it was a warning. The extraterrestrial species had detected an impending invasion by a malevolent alien force and sought humanity’s assistance in combating this threat.

Dr. Novak’s mind raced with a mix of excitement, trepidation, and responsibility. He knew that the encrypted document needed to be shared with the interstellar council to mobilize a united defense against the approaching danger. Using the SSLX protocol, he securely transmitted the decrypted message to the council, who acknowledged its dire significance.

The civilizations of the universe united, leveraging the power of SSLX and advanced weaponry to thwart the impending invasion. Driven by a shared purpose and a commitment to preserving life across galaxies, the interstellar network became a testament to the potential of secure communication protocols.

In the aftermath of the successful defense, Dr. Novak became a legendary figure, hailed for his innovative use of HTTPS and the SSLX protocol. His contribution allowed the universe to stand united against future cyber threats and external dangers. The tale of Dr. Novak and the secure HTTPS and SSLX protocols became a legend, inspiring generations to come in their pursuit of safeguarding the infinite possibilities of cyberspace.

And thus, the age of secure communications flourished across the boundless expanse of the cosmos, forever indebted to the brilliance of Dr. Marcus Novak and his quest to protect the digital realm.