交换机远程登录实验

- 交换机远程登录实验

- 一、配置Console口登录设备

- 二、配置Telnet远程登录

- 三、Stelnet(SSH)配置

- 四、远程登录实际中的配置

- 五、禁止非法用户远程登录

交换机远程登录实验

———————————————————————————————————————————————————

一、配置Console口登录设备

当用户无法进行远程登录设备时,可通过Console口进行本地登录。使用Console口登录设备时需要密码认证,为了防止非法用户登录设备,修改Console用户界面的认证方式为AAA认证。

有很多第三方软件都可以进行配置,CRT/Xshell/MobaXterm1等。

以MobaXterm1举例。一般速率9600,其他默认。如果发现无法进入会话,在流量控制Xon/Xoff选择无。

配置命令:

system-view

[HUAWEI] user-interface console 0

[HUAWEI-ui-console0] authentication-mode aaa //认证方式AAA

[HUAWEI-ui-console0] quit

[HUAWEI] aaa

[HUAWEI-aaa] local-user admin1234 password XXXXX

[HUAWEI-aaa] local-user admin1234 service-type terminal

[HUAWEI-aaa] local-user admin1234 privilege level 3

执行以上操作后,用户使用Console用户界面重新登录设备时,需要输入用户名admin1234,认证密码XXXXX才能通过身份验证,成功登录设备。

——————————————————————————————————————————————

二、配置Telnet远程登录

最简单的举例,配置Telnet用户使用AAA验证登录。

(1)配置命令:

PC1:

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 192.168.1.1 24

LSW1:

sys

[Huawei]int vlan 1

[Huawei-Vlanif1]ip add 192.168.1.200 24 //配置管理地址

[Huawei]telnet server enable //使能Telnet功能

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]authentication-mode aaa

[Huawei-ui-vty0-4]protocol inbound telnet //指定VTY用户界面所支持的协议为Telnet

[Huawei]aaa

[Huawei-aaa]local-user admin password cipher ensp.com

[Huawei-aaa]local-user admin service-type telnet

[Huawei-aaa]local-user admin privilege level 3

(2)验证:

在PC1上使用Telnet IP验证是否配置成功。

测试通信;Telnet登录;输入账户密码。

还可以用Password的认证方式,一般实际场景中建议使用AAA认证。

(3)检查配置

[Huawei]dis users //查看用户界面的用户登录信息

(4)其他功能

user-interface maximum-vty number //VTY用户界面的最大个数为15个。

telnet server port port-number //Telnet服务器的协议端口号,默认23,修改端口可以防止攻击。

——————————————————————————————————————————————

三、Stelnet(SSH)配置

Telnet协议存在安全风险,推荐使用STelnet登录设备。

配置命令:

LSW1:

1.配置SSH服务器的管理IP地址

[Huawei]int vlan 1

[Huawei-Vlanif1]ip add 192.168.150.200 24

2.开启SSH服务

[Huawei]stelnet server enable

[Huawei]ssh authentication-type default password

3.配置SSH服务器VTY用户界面

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]authentication-mode aaa

[Huawei-ui-vty0-4]protocol inbound ssh

4.在服务器端创建本地用户,并配置用户服务方式。

[Huawei]aaa

[Huawei-aaa]local-user admin password cipher ensp.com

[Huawei-aaa]local-user admin service-type ssh

[Huawei-aaa]local-user admin privilege level 3

5.在SSH服务器端生成本地密钥

[Huawei]rsa local-key-pair create

验证:

————————————————————————————————————————————

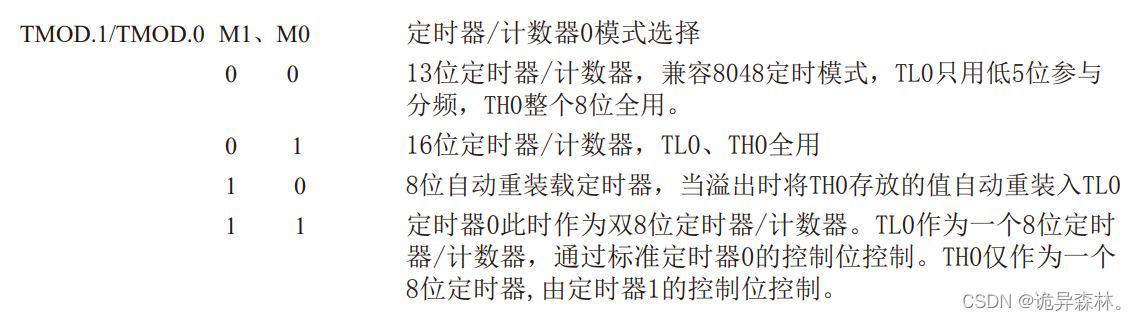

四、远程登录实际中的配置

之前的拓扑都是直连设备远程登录访问,实际中的网络,业务和管理VLAN是分开的,比如PC网段使用192.168.1.0段,那么管理交换机的网段会另外设定,比如管理网段使用192.168.100.0段。

看图:这里就有疑问了,首先模拟PC通过远程登录方式访问核心交换机,虽然网段不同,但是核心交换机上配置了业务VLAN IP和管理VLAN IP,模拟PC的数据包到达核心交换机,核心交换机查看路由表进行转发。

模拟PC远程访问接入交换机,直连访问的话,模拟PC和接入交换机很明显不在同一个网段,是不能进行直接访问。一会还原下过程。

配置命令:

模拟PC AR2:

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 192.168.150.1 24

[Huawei]ip route-static 0.0.0.0 0.0.0.0 192.168.150.254

//模拟PC的网关

LSW1:

[Huawei]vlan 10

[Huawei]vlan 100

[Huawei-vlan100]int vlan 100

[Huawei-Vlanif100]ip add 192.168.100.2 24 //配置管理VLAN IP

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type access

[Huawei-GigabitEthernet0/0/1]port default vlan 10

[Huawei]int g0/0/2

[Huawei-GigabitEthernet0/0/2]port link-type trunk

[Huawei-GigabitEthernet0/0/2]port trunk allow-pass vlan all

以Telnet来演示,SSH也是一回事。

[Huawei]telnet server enable //使能Telnet功能

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]authentication-mode aaa

[Huawei-ui-vty0-4]protocol inbound telnet //指定VTY用户界面所支持的协议为Telnet

[Huawei]aaa

[Huawei-aaa]local-user admin password cipher ensp.com

[Huawei-aaa]local-user admin service-type telnet

[Huawei-aaa]local-user admin privilege level 3

[Huawei]ip route-static 0.0.0.0 0.0.0.0 192.168.100.1

//接入交换机配置默认路由特别重要,没这条默认路由,telnet过来的数据包无法返回。

LSW2:

[Huawei]vlan 10

[Huawei]vlan 100

[Huawei]int Vlanif 10

[Huawei-Vlanif10]ip add 192.168.150.254 24

[Huawei]int Vlanif 100

[Huawei-Vlanif100]ip add 192.168.100.1 24

[Huawei]telnet server enable //使能Telnet功能

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]authentication-mode aaa

[Huawei-ui-vty0-4]protocol inbound telnet //指定VTY用户界面所支持的协议为Telnet

[Huawei]aaa

[Huawei-aaa]local-user admin password cipher ensp.com

[Huawei-aaa]local-user admin service-type telnet

[Huawei-aaa]local-user admin privilege level 3

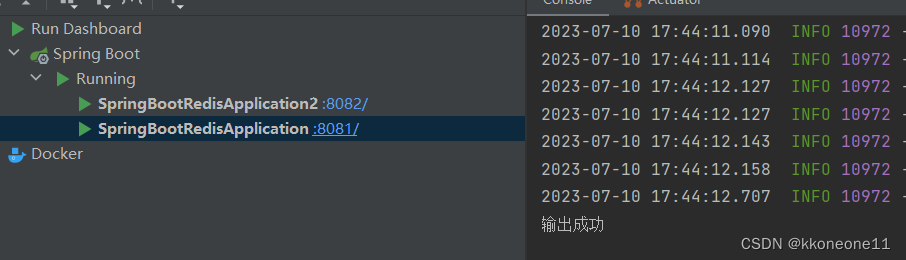

验证:

在这里插入图片描述

过程:PC1 192.168.150.1访问接入交换机192.168.100.2,PC1首先找网关,数据包达到核心交换机,核心交换机查询路由表,发现VLAN100的直连路由,通过Trunk接口送到接入交换机,接入交换机通过默认路由器把数据转发出去。

————————————————————————————————————————————

五、禁止非法用户远程登录

合法用户访问telnet,除了运维部可以访问设备以外,其余用户均禁止远程访问交换机。

首先全网互通

PC1:

interface GigabitEthernet0/0/0

ip address 192.168.150.2 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 192.168.150.254

PC2:

interface GigabitEthernet0/0/0

ip address 192.168.150.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 192.168.150.254

PC3:

interface GigabitEthernet0/0/0

ip address 192.168.140.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 192.168.140.254

PC4:

interface GigabitEthernet0/0/0

ip address 192.168.130.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 192.168.130.254

SW1:

sysname WWB-JieRu-SW

vlan batch 10 100

interface Vlanif100

ip address 192.168.100.2 255.255.255.0

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

ip route-static 0.0.0.0 0.0.0.0 192.168.100.1

SW2:

sysname HeXin-SW

vlan batch 10 20 30 100

interface Vlanif10

ip address 192.168.150.254 255.255.255.0

interface Vlanif20

ip address 192.168.140.254 255.255.255.0

interface Vlanif30

ip address 192.168.130.254 255.255.255.0

interface Vlanif100

ip address 192.168.100.1 255.255.255.0

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 2 to 4094

user-interface con 0

user-interface vty 0 4

authentication-mode aaa

aaa

local-user admin password cipher L#Z^+SA44;9NZPO3JBXBHA!!

local-user admin privilege level 3

local-user admin service-type telnet

SW4:

sysname XSB-JieRu-SW

vlan batch 30 100

interface Vlanif100

ip address 192.168.100.4 255.255.255.0

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/2

port link-type access

port default vlan 30

ip route-static 0.0.0.0 0.0.0.0 192.168.100.254

SW5:

sysname SCB-JieRu-SW

vlan batch 20 100

interface Vlanif100

ip address 192.168.100.3 255.255.255.0

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

ip route-static 0.0.0.0 0.0.0.0 192.168.100.254

————————————————————————————————————————

全网互通,接入交换机我都没有配置远程登录的命令,因为登录接入交换机首先要通过核心交换机,所以实验的结果只要访问核心交换机合法的通过,不合法的拒绝,就算OK。

配置ACL规则:运维部可以访问管理所有设备,其他部门禁止远程访问所有设备,文中的默认远程是Telnet,端口号23。

核心LSW2:

acl number 3000

rule 5 permit tcp source 192.168.150.0 0.0.0.255 destination 192.168.0.0 0.0.255.255 destination-port eq telnet

rule 10 deny tcp destination-port eq telnet

[HeXin-SW]user-interface vty 0 4

[HeXin-SW-ui-vty0-4]acl 3000 inbound

验证:

PC1可以访问,而PC3是无法访问任何远程设备的23端口。

ACL:

rule 5 permit tcp source 192.168.150.0 0.0.0.255 destination 192.168.0.0 0.0.255.255 destination-port eq telnet

一般ACL写的时候我们都是先拒绝在允许,如果拒绝的地址包含了允许的地址,那么就先允许后拒绝。而且还要看网段的数量。

先允许运维部192.168.150.0/24段访问所有的IP设备23端口。

rule 10 deny tcp destination-port eq telnet

然后在拒绝所有的IP访问所有的设备23端口的Telnet服务。

最后应用在VTY接口。实际情况可能更为复杂,根据实际情况进行配置。

![[C++] C++11新特性分析介绍(1): 列表初始化、右值引用、完美转发、移动语义...](https://img-blog.csdnimg.cn/img_convert/c5f098e2b64a2404529d3996e1d0e659.png)